JP2014501955A - 公益事業用途向けの物理的にセキュリティ保護された認可 - Google Patents

公益事業用途向けの物理的にセキュリティ保護された認可 Download PDFInfo

- Publication number

- JP2014501955A JP2014501955A JP2013537679A JP2013537679A JP2014501955A JP 2014501955 A JP2014501955 A JP 2014501955A JP 2013537679 A JP2013537679 A JP 2013537679A JP 2013537679 A JP2013537679 A JP 2013537679A JP 2014501955 A JP2014501955 A JP 2014501955A

- Authority

- JP

- Japan

- Prior art keywords

- command

- permission

- data center

- authorization

- hardware security

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04W—WIRELESS COMMUNICATION NETWORKS

- H04W12/00—Security arrangements; Authentication; Protecting privacy or anonymity

- H04W12/08—Access security

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F15/00—Digital computers in general; Data processing equipment in general

- G06F15/16—Combinations of two or more digital computers each having at least an arithmetic unit, a program unit and a register, e.g. for a simultaneous processing of several programs

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/33—User authentication using certificates

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/602—Providing cryptographic facilities or services

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/629—Protecting access to data via a platform, e.g. using keys or access control rules to features or functions of an application

-

- G—PHYSICS

- G07—CHECKING-DEVICES

- G07C—TIME OR ATTENDANCE REGISTERS; REGISTERING OR INDICATING THE WORKING OF MACHINES; GENERATING RANDOM NUMBERS; VOTING OR LOTTERY APPARATUS; ARRANGEMENTS, SYSTEMS OR APPARATUS FOR CHECKING NOT PROVIDED FOR ELSEWHERE

- G07C9/00—Individual registration on entry or exit

- G07C9/20—Individual registration on entry or exit involving the use of a pass

- G07C9/22—Individual registration on entry or exit involving the use of a pass in combination with an identity check of the pass holder

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/10—Network architectures or network communication protocols for network security for controlling access to devices or network resources

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/20—Network architectures or network communication protocols for network security for managing network security; network security policies in general

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0894—Escrow, recovery or storing of secret information, e.g. secret key escrow or cryptographic key storage

- H04L9/0897—Escrow, recovery or storing of secret information, e.g. secret key escrow or cryptographic key storage involving additional devices, e.g. trusted platform module [TPM], smartcard or USB

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3263—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements

- H04L9/3268—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving certificates, e.g. public key certificate [PKC] or attribute certificate [AC]; Public key infrastructure [PKI] arrangements using certificate validation, registration, distribution or revocation, e.g. certificate revocation list [CRL]

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q50/00—Systems or methods specially adapted for specific business sectors, e.g. utilities or tourism

- G06Q50/06—Electricity, gas or water supply

-

- Y—GENERAL TAGGING OF NEW TECHNOLOGICAL DEVELOPMENTS; GENERAL TAGGING OF CROSS-SECTIONAL TECHNOLOGIES SPANNING OVER SEVERAL SECTIONS OF THE IPC; TECHNICAL SUBJECTS COVERED BY FORMER USPC CROSS-REFERENCE ART COLLECTIONS [XRACs] AND DIGESTS

- Y04—INFORMATION OR COMMUNICATION TECHNOLOGIES HAVING AN IMPACT ON OTHER TECHNOLOGY AREAS

- Y04S—SYSTEMS INTEGRATING TECHNOLOGIES RELATED TO POWER NETWORK OPERATION, COMMUNICATION OR INFORMATION TECHNOLOGIES FOR IMPROVING THE ELECTRICAL POWER GENERATION, TRANSMISSION, DISTRIBUTION, MANAGEMENT OR USAGE, i.e. SMART GRIDS

- Y04S40/00—Systems for electrical power generation, transmission, distribution or end-user application management characterised by the use of communication or information technologies, or communication or information technology specific aspects supporting them

- Y04S40/20—Information technology specific aspects, e.g. CAD, simulation, modelling, system security

Abstract

Description

そのようなコマンドは、24時間のスライディングウィンドウ毎に10,000個の暗号動作の最大速度制限でスロット2を構成する。この割り当てられた数を上回る暗号動作が先行する24時間内に発生する場合、スロットは、全ての更なる暗号動作を停止する。その後、管理者は、リセットコマンドを送出することでスロットをリセットすることが必要となる。

HSM_configure slot=2=rate−name=”rate2” window=60m count=2000

これらの2つのコマンドは、1つが24時間のスライディングウィンドウ上の40,000個の暗号動作に対するもので、別が60分間のスライディングウィンドウ上の2000個の暗号動作に対するものである2つの速度制限ウィンドウを用いてスロット2を構成する。

Claims (45)

- 公益事業用途向けのためのデータセンタであって、

物理的にセキュリティ保護された環境と、

少なくともいくつかが前記データセンタの外側の場所から公益事業の動作に関係する機能を実行するリモート要求を受信するインタフェースを有する前記公益事業の前記動作と関連付けられた1つ以上のアプリケーションプログラムを実行するように構成された前記物理的にセキュリティ保護された環境の外部の少なくとも1つのサーバと、

前記物理的にセキュリティ保護された環境内に配置され且つ秘密鍵を格納するハードウェアセキュリティモジュールと、

前記アプリケーションプログラムに向けられたリモート要求を受信し且つ前記秘密鍵に従って署名される認可された要求を提供するように構成された前記物理的にセキュリティ保護された環境内に配置された認可エンジンと、

前記アプリケーションプログラムと関連付けられたビジネス論理に従って前記リモート要求を処理し且つ前記要求が前記認可エンジンにより認可されることを選択的に可能にするように構成された前記物理的にセキュリティ保護された環境内に配置されたポリシーモジュールと、

を備えることを特徴とするデータセンタ。 - 前記データセンタにおいて受信され且つ前記アプリケーションプログラムに対して意図されるリモート要求を受信し、且つ前記受信した要求を前記ポリシーモジュールに転送するように動作する前記物理的にセキュリティ保護された環境内に配置された前記インタフェースに対するプロキシを更に備えることを特徴とする請求項1記載のデータセンタ。

- 前記アプリケーションプログラムは、前記アプリケーションプログラムにより受信されるリモート要求を前記ポリシーモジュールに転送するように構成されることを特徴とする請求項1記載のデータセンタ。

- 前記ポリシーモジュールは、所定の期間内に発行される電力を切断するコマンドを含むリモート要求の数が限界値を超えるかを判定し、且つ当該要求の数が前記限界値を超える場合に前記コマンドが実行されるのを阻止するように構成されることを特徴とする請求項1記載のデータセンタ。

- 前記ポリシーモジュールは、電力を切断及び再接続するコマンドを含む一連のリモート要求が同一の顧客と関連付けられるかを判定し、且つ一連のリモート要求がそのような条件を満たす場合に前記コマンドが実行されるのを阻止するように構成されることを特徴とする請求項1記載のデータセンタ。

- 前記ポリシーモジュールは、電力を切断及び再接続するコマンドを含むリモート要求が顧客の現在の状況に一致しないかを判定し、且つリモート要求が一致しない場合に前記コマンドが実行されるのを阻止するように構成されることを特徴とする請求項1記載のデータセンタ。

- 前記ポリシーモジュールは、リモート要求が認証されたソースから受信されるかを判定し、且つ前記ソースが認証されてない場合に前記要求が処理されるのを阻止するように構成されることを特徴とする請求項1記載のデータセンタ。

- 前記ポリシーモジュールは、動作を実行するリモート要求がそのような動作を要求する許可を有するアプリケーションから受信されるかを判定し、且つ前記要求側のアプリケーションがそのような許可を有さない場合に前記要求が処理されるのを阻止するように構成されることを特徴とする請求項1記載のデータセンタ。

- 前記ポリシーモジュールは、前記物理的にセキュリティ保護された環境内から入力されたコマンドにより再設定可能であることを特徴とする請求項1記載のデータセンタ。

- 公益事業制御及び通信ネットワークであって、

複数のエンドポイントノードと、

認証の関連証明書を有する物理的にセキュリティ保護された環境、

少なくともいくつかが前記データセンタの外側の場所から公益事業の動作に関係する機能を実行するリモート要求を受信するインタフェースを有する前記公益事業の前記動作と関連付けられた1つ以上のアプリケーションプログラムを実行するように構成された少なくとも1つのサーバ、

前記物理的にセキュリティ保護された環境内に配置され且つ暗号鍵を格納するハードウェアセキュリティモジュール、及び

前記アプリケーションプログラムに向けられたリモート要求を受信し且つ前記暗号鍵に従って署名される認可された要求を提供するように構成された前記物理的にセキュリティ保護された環境内に配置された認可エンジンを含むデータセンタと、

前記エンドポイントノードが前記データセンタに配置された前記アプリケーションプログラムと通信する少なくとも1つのアクセスポイントと、

前記データセンタにおいて前記物理的にセキュリティ保護された環境のセキュリティが危険にさらされているという表示に応答して、セキュリティが危険にさらされる前記物理的にセキュリティ保護された環境と関連付けられた前記証明書が無効であることを示す証明書撤回リストを構成するコマンドをアクセスポイントに対して発行し、且つアクセスポイントから前記証明書撤回リストをロードするコマンドを前記エンドポイントノードに対して発行するサーバと、

を備えることを特徴とするネットワーク。 - 前記サーバは、データセンタにおける前記物理的にセキュリティ保護された環境の前記セキュリティが危険にさらされているという表示に応答して、物理的にセキュリティ保護された環境が危険にさらされている前記データセンタから発信される通信を無視するコマンドを前記アクセスポイントに対して更に発行することを特徴とする請求項10記載のネットワーク。

- 前記エンドポイントノードは、受信したコマンドが前記暗号鍵と関連付けられた公開鍵を使用して認可されるかを判定するように構成されることを特徴とする請求項10記載のネットワーク。

- 公益事業ネットワークの装置を制御する方法であって、

前記公益事業ネットワークの装置により実行される動作に対するコマンドを生成することと、

前記コマンドをハードウェアセキュリティモジュールに転送することと、

前記ハードウェアセキュリティモジュール内において、

前記サービスが実行されると、前記コマンドの受信者が実行することを許可されるコマンドとして前記コマンドを認証することを可能にする前記コマンドに対して暗号サービスを実行する機能、

規定された期間に前記ハードウェアセキュリティモジュールにより実行された暗号サービスの数をカウントする機能、及び

前記規定された期間内に実行された暗号サービスの前記カウント数が閾値限界を超える場合、受信したコマンドに対する更なる暗号サービスの実行を終了する機能を実行することと、

前記暗号サービスが実行されると、前記動作を実行する前記コマンドを前記公益事業ネットワークの装置に送信することと、

を備えることを特徴とする方法。 - 暗号サービスの数の前記カウントは、前記規定された期間のスライディングタイムウィンドウ上で実行されることを特徴とする請求項13記載の方法。

- 暗号サービスの数の前記カウントは、各々がそれぞれ異なる時間の長さ及び閾値限界と関連付けられる複数のスライディングタイムウィンドウに対して実行されることを特徴とする請求項14記載の方法。

- 前記暗号サービスは前記コマンドの暗号化であることを特徴とする請求項13記載の方法。

- 前記暗号サービスは前記コマンドに署名することであることを特徴とする請求項13記載の方法。

- 暗号サービスの前記カウント数が前記閾値限界を下回る所定の値に到達する場合に警告を生成するステップを更に備えることを特徴とする請求項13記載の方法。

- 前記ハードウェアセキュリティモジュールは複数のスロットを含み、前記機能は前記スロットのうちの1つにおいて実行されることを特徴とする請求項13記載の方法。

- 前記機能は、それぞれの異なる閾値限界を使用して第2のスロットにおいて更に実行されることを特徴とする請求項19記載の方法。

- 前記装置は、受信したコマンドが前記暗号サービスと関連付けられた公開鍵を使用して認可されるかを判定するように構成されることを特徴とする請求項13記載の方法。

- 公益事業ネットワークの装置を制御する方法であって、

前記公益事業ネットワークの装置により実行される動作に対するコマンドを生成することと、

前記生成されたコマンドが許可を必要とするかを判定することと、

前記生成されたコマンドが許可を必要とする場合に前記コマンドを許可サーバに転送することと、

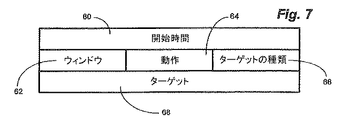

前記許可サーバ内において、(i)前記許可が有効である期間、(ii)実行される前記動作及び(iii)前記動作を実行する前記装置を規定する許可を生成することと、

前記許可を含むデータパケットを前記公益事業ネットワークの装置に送信することと、 前記装置において前記データパケットを受信すると、前記規定された動作が許可を必要とするか、且つ許可を必要とする場合に前記許可が現在有効であるかを判定することと、 前記許可が現在有効である場合に前記規定された動作を実行することと、

を備えることを特徴とする方法。 - 前記許可は、前記許可が有効になる時を示す開始値と、前記許可が前記開始値から有効なままである時間の長さを示す継続時間値とを含むことを特徴とする請求項22記載の方法。

- 前記許可は、前記動作を実行する前記装置の表示を含む第1のフィールドと、前記第1のフィールドについての形式を示す第2のフィールドとを含むことを特徴とする請求項22記載の方法。

- 前記第1のフィールドに含まれた前記表示は、前記装置のMACアドレスを含むことを特徴とする請求項24記載の方法。

- 前記形式はDERオクテット列型であることを特徴とする請求項24記載の方法。

- 前記許可は、前記許可サーバと関連付けられた鍵を用いて署名され、前記装置は、前記許可の前記署名を検証することを特徴とする請求項22記載の方法。

- 前記許可サーバは、ハードウェアセキュリティモジュール内で実現されることを特徴とする請求項22記載の方法。

- 前記ハードウェアセキュリティモジュールは、

規定された期間に前記ハードウェアセキュリティモジュールにより生成された許可の数をカウントする機能と、

前記規定された期間内に生成された許可の前記カウント数が閾値限界を超える場合、受信したコマンドに対する更なる許可の前記生成を終了する機能とを実行することを特徴とする請求項28記載の方法。 - 生成された許可の数の前記カウントは、前記規定された期間のスライディングタイムウィンドウ上で実行されることを特徴とする請求項29記載の方法。

- 生成された許可の数の前記カウントは、各々がそれぞれ異なる時間の長さ及び閾値限界と関連付けられる複数のスライディングタイムウィンドウに対して実行されることを特徴とする請求項30記載の方法。

- 公益事業ネットワークに対する認証システムであって、

前記公益事業ネットワークの装置により実行される動作に対するコマンドを受信し、且つ(i)許可が有効である期間、(ii)実行される前記動作及び(iii)前記動作を実行する前記装置を規定する前記許可を生成するように構成された許可サーバと、

前記許可を含むデータパケットを前記公益事業ネットワークの装置に送信するように構成された通信インタフェースと、

を備えることを特徴とする認証システム。 - 前記許可は、前記許可が有効になる時を示す開始値と、前記許可が前記開始値から有効なままである時間の長さを示す継続時間値とを含むことを特徴とする請求項32記載の認証システム。

- 前記許可サーバはハードウェアセキュリティモジュールにおいて実現されることを特徴とする請求項32記載の認証システム。

- 前記ハードウェアセキュリティモジュールは、

規定された期間に前記ハードウェアセキュリティモジュールにより生成された許可の数をカウントする機能と、

前記規定された期間内に生成された許可の前記カウント数が閾値限界を超える場合、受信したコマンドに対する更なる許可の前記生成を終了する機能とを実行するように構成されることを特徴とする請求項34記載の認証システム。 - 生成された許可の数の前記カウントは、前記規定された期間のスライディングタイムウィンドウ上で実行されることを特徴とする請求項35記載の認証システム。

- 生成された許可の数の前記カウントは、各々がそれぞれ異なる時間の長さ及び閾値限界と関連付けられる複数のスライディングタイムウィンドウに対して実行されることを特徴とする請求項36記載の認証システム。

- 前記許可サーバが収容される物理的にセキュリティ保護された環境を更に含むことを特徴とする請求項32記載の認証システム。

- 公益事業ネットワークであって、

前記公益事業ネットワークの装置により実行される動作に対するコマンドを受信し、且つ(i)許可が有効である期間、(ii)実行される前記動作及び(iii)前記動作を実行する前記装置を規定する前記許可を生成するように構成された許可サーバと、

前記許可を含むデータパケットを前記公益事業ネットワークを介して送信するように構成された通信インタフェースと、

データパケットを受信する前記公益事業ネットワークに接続された複数の装置であり、前記装置の各々が、

受信したデータパケットにおいて規定された動作が許可を必要とするかを判定し、

許可を必要とする場合に前記許可が現在有効であるかを判定し、且つ

前記許可が現在有効である場合に前記規定された動作を実行するように構成される複数の装置と、

を備えることを特徴とする公益事業ネットワーク。 - 前記許可は、前記許可が有効になる時を示す開始値と、前記許可が前記開始値から有効なままである時間の長さを示す継続時間値とを含むことを特徴とする請求項39記載の公益事業ネットワーク。

- 前記許可サーバは、鍵を使用して前記許可に署名するように構成され、前記装置は、前記許可の前記署名を検証するように構成されることを特徴とする請求項39記載の公益事業ネットワーク。

- 前記許可サーバは、ハードウェアセキュリティモジュールにおいて実現されることを特徴とする請求項39記載の公益事業ネットワーク。

- 前記ハードウェアセキュリティモジュールは、

規定された期間に前記ハードウェアセキュリティモジュールにより生成された許可の数をカウントする機能と、

前記規定された期間内に生成された許可の前記カウント数が閾値限界を超える場合、受信したコマンドに対する更なる許可の前記生成を終了する機能とを実行するように構成されることを特徴とする請求項42記載の公益事業ネットワーク。 - 生成された許可の数の前記カウントは、前記規定された期間のスライディングタイムウィンドウ上で実行されることを特徴とする請求項43記載の公益事業ネットワーク。

- 生成された許可の数の前記カウントは、各々がそれぞれ異なる時間の長さ及び閾値限界と関連付けられる複数のスライディングタイムウィンドウに対して実行されることを特徴とする請求項44記載の公益事業ネットワーク。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US12/939,702 | 2010-11-04 | ||

| US12/939,702 US9961550B2 (en) | 2010-11-04 | 2010-11-04 | Physically secured authorization for utility applications |

| PCT/US2011/055705 WO2012060979A1 (en) | 2010-11-04 | 2011-10-11 | Physically secured authorization for utility applications |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2016110199A Division JP6349347B2 (ja) | 2010-11-04 | 2016-06-01 | 公益事業用途向けの物理的にセキュリティ保護された認可 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2014501955A true JP2014501955A (ja) | 2014-01-23 |

| JP2014501955A5 JP2014501955A5 (ja) | 2014-11-27 |

Family

ID=46020394

Family Applications (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2013537679A Pending JP2014501955A (ja) | 2010-11-04 | 2011-10-11 | 公益事業用途向けの物理的にセキュリティ保護された認可 |

| JP2016110199A Active JP6349347B2 (ja) | 2010-11-04 | 2016-06-01 | 公益事業用途向けの物理的にセキュリティ保護された認可 |

Family Applications After (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2016110199A Active JP6349347B2 (ja) | 2010-11-04 | 2016-06-01 | 公益事業用途向けの物理的にセキュリティ保護された認可 |

Country Status (14)

| Country | Link |

|---|---|

| US (3) | US9961550B2 (ja) |

| EP (3) | EP3684007B1 (ja) |

| JP (2) | JP2014501955A (ja) |

| KR (1) | KR101430376B1 (ja) |

| CN (1) | CN103430183B (ja) |

| AU (1) | AU2011323917B2 (ja) |

| BR (1) | BR112013011804A2 (ja) |

| CA (2) | CA2816989C (ja) |

| DK (2) | DK3664367T3 (ja) |

| ES (2) | ES2911500T3 (ja) |

| MY (1) | MY168385A (ja) |

| SG (1) | SG190152A1 (ja) |

| TW (1) | TWI536285B (ja) |

| WO (1) | WO2012060979A1 (ja) |

Cited By (16)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US20140229739A1 (en) | 2013-02-12 | 2014-08-14 | Amazon Technologies, Inc. | Delayed data access |

| JP2016515235A (ja) * | 2013-02-12 | 2016-05-26 | アマゾン テクノロジーズ インコーポレイテッド | 関連データを有するポリシー施行 |

| JP2016127510A (ja) * | 2015-01-07 | 2016-07-11 | 東京電力ホールディングス株式会社 | 機器制御システム |

| US9590959B2 (en) | 2013-02-12 | 2017-03-07 | Amazon Technologies, Inc. | Data security service |

| US9705674B2 (en) | 2013-02-12 | 2017-07-11 | Amazon Technologies, Inc. | Federated key management |

| US9832171B1 (en) | 2013-06-13 | 2017-11-28 | Amazon Technologies, Inc. | Negotiating a session with a cryptographic domain |

| US9866392B1 (en) | 2014-09-15 | 2018-01-09 | Amazon Technologies, Inc. | Distributed system web of trust provisioning |

| US9942036B2 (en) | 2014-06-27 | 2018-04-10 | Amazon Technologies, Inc. | Supporting a fixed transaction rate with a variably-backed logical cryptographic key |

| US10055594B2 (en) | 2012-06-07 | 2018-08-21 | Amazon Technologies, Inc. | Virtual service provider zones |

| US10075295B2 (en) | 2013-02-12 | 2018-09-11 | Amazon Technologies, Inc. | Probabilistic key rotation |

| US10075471B2 (en) | 2012-06-07 | 2018-09-11 | Amazon Technologies, Inc. | Data loss prevention techniques |

| US10084818B1 (en) | 2012-06-07 | 2018-09-25 | Amazon Technologies, Inc. | Flexibly configurable data modification services |

| US10211977B1 (en) | 2013-02-12 | 2019-02-19 | Amazon Technologies, Inc. | Secure management of information using a security module |

| US10467422B1 (en) | 2013-02-12 | 2019-11-05 | Amazon Technologies, Inc. | Automatic key rotation |

| US10721075B2 (en) | 2014-05-21 | 2020-07-21 | Amazon Technologies, Inc. | Web of trust management in a distributed system |

| US11036869B2 (en) | 2013-02-12 | 2021-06-15 | Amazon Technologies, Inc. | Data security with a security module |

Families Citing this family (29)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8635036B2 (en) * | 2011-01-04 | 2014-01-21 | General Electric Company | Systems, methods, and apparatus for providing energy management utilizing a power meter |

| US8880883B2 (en) | 2013-03-15 | 2014-11-04 | Silver Spring Networks, Inc. | Secure end-to-end permitting system for device operations |

| US9787681B2 (en) | 2012-01-06 | 2017-10-10 | Optio Labs, Inc. | Systems and methods for enforcing access control policies on privileged accesses for mobile devices |

| US9609020B2 (en) | 2012-01-06 | 2017-03-28 | Optio Labs, Inc. | Systems and methods to enforce security policies on the loading, linking, and execution of native code by mobile applications running inside of virtual machines |

| CA2860917A1 (en) | 2012-01-06 | 2013-07-11 | Optio Labs, LLC | Systems and methods for enforcing security in mobile computing |

| US9154568B2 (en) | 2012-03-20 | 2015-10-06 | Facebook, Inc. | Proxy bypass login for applications on mobile devices |

| US9672574B2 (en) | 2012-03-20 | 2017-06-06 | Facebook, Inc. | Bypass login for applications on mobile devices |

| US9363670B2 (en) | 2012-08-27 | 2016-06-07 | Optio Labs, Inc. | Systems and methods for restricting access to network resources via in-location access point protocol |

| US9773107B2 (en) * | 2013-01-07 | 2017-09-26 | Optio Labs, Inc. | Systems and methods for enforcing security in mobile computing |

| US20140283136A1 (en) | 2013-03-13 | 2014-09-18 | Optio Labs, Inc. | Systems and methods for securing and locating computing devices |

| DE102013227184A1 (de) * | 2013-12-27 | 2015-07-02 | Robert Bosch Gmbh | Verfahren zur Absicherung eines Systems-on-a-Chip |

| US20150288183A1 (en) | 2014-04-06 | 2015-10-08 | CleanSpark Technologies LLC | Establishing communication and power sharing links between components of a distributed energy system |

| US9584509B2 (en) * | 2014-05-07 | 2017-02-28 | Cryptography Research, Inc. | Auditing and permission provisioning mechanisms in a distributed secure asset-management infrastructure |

| CA3030129C (en) * | 2014-06-02 | 2021-11-23 | Schlage Lock Company Llc | Electronic credential management system |

| CN104181886B (zh) * | 2014-08-13 | 2017-08-08 | 惠州Tcl移动通信有限公司 | 一种智能家居系统及控制方法 |

| US10062226B2 (en) * | 2014-12-02 | 2018-08-28 | Carrier Corporation | Access control system with automatic mobile credentialing service hand-off |

| US10712126B2 (en) | 2015-08-25 | 2020-07-14 | Axon Enterprise, Inc. | Systems and methods for cooperation among weapons, holsters, and recorders |

| US9608993B1 (en) | 2016-02-01 | 2017-03-28 | International Business Machines Corporation | Credential abuse prevention and efficient revocation with oblivious third party |

| US20180198620A1 (en) * | 2017-01-11 | 2018-07-12 | Raptor Engineering, LLC | Systems and methods for assuring data on leased computing resources |

| US10614804B2 (en) * | 2017-01-24 | 2020-04-07 | Honeywell International Inc. | Voice control of integrated room automation system |

| US10542072B1 (en) * | 2017-10-04 | 2020-01-21 | Parallels International Gmbh | Utilities toolbox for remote session and client architecture |

| DE102018003061A1 (de) * | 2018-02-03 | 2019-08-08 | Diehl Metering Systems Gmbh | Verfahren zum gesicherten Betrieb eines elektronischen Verbrauchsdaten-Moduls und Verbrauchsdaten-Modul |

| GB2575250B (en) * | 2018-06-28 | 2021-04-21 | Arm Ip Ltd | Methods for delivering an authenticatable management activity to remote devices |

| CN108879963B (zh) * | 2018-08-01 | 2023-10-20 | 南方电网科学研究院有限责任公司 | 一种电力负荷管理设备及方法 |

| CN109636116A (zh) * | 2018-11-14 | 2019-04-16 | 遵义华正电缆桥架有限公司 | 一种安全电力施工的设备 |

| CN112308354A (zh) * | 2019-07-31 | 2021-02-02 | 中兴通讯股份有限公司 | 系统过负荷控制方法及装置 |

| US11429401B2 (en) * | 2020-03-04 | 2022-08-30 | Landis+Gyr Innovations, Inc. | Navigating a user interface of a utility meter with touch-based interactions |

| US20230205935A1 (en) * | 2021-12-28 | 2023-06-29 | Ati Technologies Ulc | Software assisted acceleration in cryptographic queue processing |

| US20230370445A1 (en) * | 2022-05-12 | 2023-11-16 | Itron, Inc. | Secured authorization for demand response |

Family Cites Families (22)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7761910B2 (en) * | 1994-12-30 | 2010-07-20 | Power Measurement Ltd. | System and method for assigning an identity to an intelligent electronic device |

| AUPP471098A0 (en) | 1998-07-16 | 1998-08-06 | United Technology Pty Ltd | Internet utility interconnect method and means |

| US6587032B2 (en) * | 2000-11-28 | 2003-07-01 | International Business Machines Corporation | System and method for controlling access to a computer resource |

| WO2002063847A2 (en) * | 2001-02-06 | 2002-08-15 | Certicom Corp. | Mobile certificate distribution in a public key infrastructure |

| US20020162019A1 (en) * | 2001-04-25 | 2002-10-31 | Berry Michael C. | Method and system for managing access to services |

| JP3822475B2 (ja) | 2001-09-14 | 2006-09-20 | 三菱電機株式会社 | 電力系統管理方法及び電力系統管理システム |

| JP2003111156A (ja) * | 2001-09-27 | 2003-04-11 | Toshiba Corp | デジタル家電機器 |

| US7058807B2 (en) | 2002-04-15 | 2006-06-06 | Intel Corporation | Validation of inclusion of a platform within a data center |

| US7464272B2 (en) | 2003-09-25 | 2008-12-09 | Microsoft Corporation | Server control of peer to peer communications |

| US7711965B2 (en) | 2004-10-20 | 2010-05-04 | Intel Corporation | Data security |

| US20060095454A1 (en) * | 2004-10-29 | 2006-05-04 | Texas Instruments Incorporated | System and method for secure collaborative terminal identity authentication between a wireless communication device and a wireless operator |

| US7231280B2 (en) * | 2004-12-14 | 2007-06-12 | Costa Enterprises, L.L.C. | Dynamic control system for power sub-network |

| CN101467131A (zh) | 2005-07-20 | 2009-06-24 | 美国唯美安视国际有限公司 | 网络用户验证系统和方法 |

| US20080222714A1 (en) | 2007-03-09 | 2008-09-11 | Mark Frederick Wahl | System and method for authentication upon network attachment |

| US7770789B2 (en) | 2007-05-17 | 2010-08-10 | Shift4 Corporation | Secure payment card transactions |

| CN201118607Y (zh) | 2007-11-19 | 2008-09-17 | 上海久隆电力科技有限公司 | 统一身份认证平台系统 |

| US8321915B1 (en) * | 2008-02-29 | 2012-11-27 | Amazon Technologies, Inc. | Control of access to mass storage system |

| US8752770B2 (en) | 2008-08-19 | 2014-06-17 | Mastercard International Incorporated | Methods and systems to remotely issue proximity payment devices |

| US9037844B2 (en) * | 2009-02-27 | 2015-05-19 | Itron, Inc. | System and method for securely communicating with electronic meters |

| US8918842B2 (en) * | 2010-02-19 | 2014-12-23 | Accenture Global Services Limited | Utility grid command filter system |

| US8600575B2 (en) * | 2010-09-24 | 2013-12-03 | Synapsense Corporation | Apparatus and method for collecting and distributing power usage data from rack power distribution units (RPDUs) using a wireless sensor network |

| US8670946B2 (en) * | 2010-09-28 | 2014-03-11 | Landis+Gyr Innovations, Inc. | Utility device management |

-

2010

- 2010-11-04 US US12/939,702 patent/US9961550B2/en active Active

-

2011

- 2011-10-11 BR BR112013011804A patent/BR112013011804A2/pt not_active Application Discontinuation

- 2011-10-11 EP EP20154897.1A patent/EP3684007B1/en active Active

- 2011-10-11 WO PCT/US2011/055705 patent/WO2012060979A1/en active Application Filing

- 2011-10-11 MY MYPI2013001610A patent/MY168385A/en unknown

- 2011-10-11 CN CN201180059505.XA patent/CN103430183B/zh active Active

- 2011-10-11 DK DK20154890.6T patent/DK3664367T3/da active

- 2011-10-11 CA CA2816989A patent/CA2816989C/en active Active

- 2011-10-11 DK DK20154897.1T patent/DK3684007T3/da active

- 2011-10-11 AU AU2011323917A patent/AU2011323917B2/en active Active

- 2011-10-11 ES ES20154890T patent/ES2911500T3/es active Active

- 2011-10-11 KR KR1020137014246A patent/KR101430376B1/ko active IP Right Grant

- 2011-10-11 EP EP11838427.0A patent/EP2635994B1/en active Active

- 2011-10-11 EP EP20154890.6A patent/EP3664367B1/en active Active

- 2011-10-11 JP JP2013537679A patent/JP2014501955A/ja active Pending

- 2011-10-11 SG SG2013034319A patent/SG190152A1/en unknown

- 2011-10-11 CA CA3077012A patent/CA3077012C/en active Active

- 2011-10-11 ES ES20154897T patent/ES2932380T3/es active Active

- 2011-11-02 TW TW100139923A patent/TWI536285B/zh active

-

2016

- 2016-05-02 US US15/144,118 patent/US10455420B2/en active Active

- 2016-06-01 JP JP2016110199A patent/JP6349347B2/ja active Active

-

2018

- 2018-04-10 US US15/949,244 patent/US10609562B2/en active Active

Cited By (31)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10834139B2 (en) | 2012-06-07 | 2020-11-10 | Amazon Technologies, Inc. | Flexibly configurable data modification services |

| US10474829B2 (en) | 2012-06-07 | 2019-11-12 | Amazon Technologies, Inc. | Virtual service provider zones |

| US10084818B1 (en) | 2012-06-07 | 2018-09-25 | Amazon Technologies, Inc. | Flexibly configurable data modification services |

| US10075471B2 (en) | 2012-06-07 | 2018-09-11 | Amazon Technologies, Inc. | Data loss prevention techniques |

| US10055594B2 (en) | 2012-06-07 | 2018-08-21 | Amazon Technologies, Inc. | Virtual service provider zones |

| US9705674B2 (en) | 2013-02-12 | 2017-07-11 | Amazon Technologies, Inc. | Federated key management |

| US10210341B2 (en) | 2013-02-12 | 2019-02-19 | Amazon Technologies, Inc. | Delayed data access |

| US11372993B2 (en) | 2013-02-12 | 2022-06-28 | Amazon Technologies, Inc. | Automatic key rotation |

| US10666436B2 (en) | 2013-02-12 | 2020-05-26 | Amazon Technologies, Inc. | Federated key management |

| US10075295B2 (en) | 2013-02-12 | 2018-09-11 | Amazon Technologies, Inc. | Probabilistic key rotation |

| US9590959B2 (en) | 2013-02-12 | 2017-03-07 | Amazon Technologies, Inc. | Data security service |

| US11695555B2 (en) | 2013-02-12 | 2023-07-04 | Amazon Technologies, Inc. | Federated key management |

| US11036869B2 (en) | 2013-02-12 | 2021-06-15 | Amazon Technologies, Inc. | Data security with a security module |

| US10211977B1 (en) | 2013-02-12 | 2019-02-19 | Amazon Technologies, Inc. | Secure management of information using a security module |

| US20140229739A1 (en) | 2013-02-12 | 2014-08-14 | Amazon Technologies, Inc. | Delayed data access |

| US10382200B2 (en) | 2013-02-12 | 2019-08-13 | Amazon Technologies, Inc. | Probabilistic key rotation |

| US10404670B2 (en) | 2013-02-12 | 2019-09-03 | Amazon Technologies, Inc. | Data security service |

| US10467422B1 (en) | 2013-02-12 | 2019-11-05 | Amazon Technologies, Inc. | Automatic key rotation |

| JP2016515235A (ja) * | 2013-02-12 | 2016-05-26 | アマゾン テクノロジーズ インコーポレイテッド | 関連データを有するポリシー施行 |

| US10313312B2 (en) | 2013-06-13 | 2019-06-04 | Amazon Technologies, Inc. | Key rotation techniques |

| US10601789B2 (en) | 2013-06-13 | 2020-03-24 | Amazon Technologies, Inc. | Session negotiations |

| US9832171B1 (en) | 2013-06-13 | 2017-11-28 | Amazon Technologies, Inc. | Negotiating a session with a cryptographic domain |

| US11470054B2 (en) | 2013-06-13 | 2022-10-11 | Amazon Technologies, Inc. | Key rotation techniques |

| US11323479B2 (en) | 2013-07-01 | 2022-05-03 | Amazon Technologies, Inc. | Data loss prevention techniques |

| US10721075B2 (en) | 2014-05-21 | 2020-07-21 | Amazon Technologies, Inc. | Web of trust management in a distributed system |

| US10587405B2 (en) | 2014-06-27 | 2020-03-10 | Amazon Technologies, Inc. | Supporting a fixed transaction rate with a variably-backed logical cryptographic key |

| US9942036B2 (en) | 2014-06-27 | 2018-04-10 | Amazon Technologies, Inc. | Supporting a fixed transaction rate with a variably-backed logical cryptographic key |

| US11368300B2 (en) | 2014-06-27 | 2022-06-21 | Amazon Technologies, Inc. | Supporting a fixed transaction rate with a variably-backed logical cryptographic key |

| US9866392B1 (en) | 2014-09-15 | 2018-01-09 | Amazon Technologies, Inc. | Distributed system web of trust provisioning |

| US11626996B2 (en) | 2014-09-15 | 2023-04-11 | Amazon Technologies, Inc. | Distributed system web of trust provisioning |

| JP2016127510A (ja) * | 2015-01-07 | 2016-07-11 | 東京電力ホールディングス株式会社 | 機器制御システム |

Also Published As

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6349347B2 (ja) | 公益事業用途向けの物理的にセキュリティ保護された認可 | |

| US8918639B2 (en) | Smarter leveraging of the power grid to substantially improve security of distributed systems via a control plane data communication network over the smart power grid | |

| US8971537B2 (en) | Access control protocol for embedded devices | |

| US20220191693A1 (en) | Remote management of hardware security modules | |

| Bajpai et al. | Security service level agreements based authentication and authorization model for accessing cloud services | |

| US20030200322A1 (en) | Autonomic system for selective administation isolation of a secure remote management of systems in a computer network | |

| KR102423178B1 (ko) | 에이전트 기반의 암호모듈 연동 시스템 및 방법 | |

| CN114666079B (zh) | 一种基于属性证书的工控系统访问控制方法 | |

| KR102160453B1 (ko) | 전력설비 보호 시스템 및 그 방법 | |

| CN117294489A (zh) | 一种基于授权策略的自适应动态访问控制方法及系统 | |

| Paranjpe | Security and privacy in demand response systems in smart grid | |

| Edgar et al. | Cryptographic Trust Management System Design Document | |

| Asavachivanthornkul | Best practices and research for handling demand response security issues in the smart grid | |

| Paranjpe et al. | Mithila Paranjpe BE, Gujarat University, 2007 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20141009 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20141009 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20150826 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20150924 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20151224 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20160201 |