JP2010515083A - 組み合わせコンバイナ暗号化方法 - Google Patents

組み合わせコンバイナ暗号化方法 Download PDFInfo

- Publication number

- JP2010515083A JP2010515083A JP2009541607A JP2009541607A JP2010515083A JP 2010515083 A JP2010515083 A JP 2010515083A JP 2009541607 A JP2009541607 A JP 2009541607A JP 2009541607 A JP2009541607 A JP 2009541607A JP 2010515083 A JP2010515083 A JP 2010515083A

- Authority

- JP

- Japan

- Prior art keywords

- symbols

- input

- symbol

- pseudo

- random number

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/12—Transmitting and receiving encryption devices synchronised or initially set up in a particular manner

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/06—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols the encryption apparatus using shift registers or memories for block-wise or stream coding, e.g. DES systems or RC4; Hash functions; Pseudorandom sequence generators

- H04L9/065—Encryption by serially and continuously modifying data stream elements, e.g. stream cipher systems, RC4, SEAL or A5/3

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/06—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols the encryption apparatus using shift registers or memories for block-wise or stream coding, e.g. DES systems or RC4; Hash functions; Pseudorandom sequence generators

- H04L9/065—Encryption by serially and continuously modifying data stream elements, e.g. stream cipher systems, RC4, SEAL or A5/3

- H04L9/0656—Pseudorandom key sequence combined element-for-element with data sequence, e.g. one-time-pad [OTP] or Vernam's cipher

- H04L9/0662—Pseudorandom key sequence combined element-for-element with data sequence, e.g. one-time-pad [OTP] or Vernam's cipher with particular pseudorandom sequence generator

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/08—Randomization, e.g. dummy operations or using noise

Abstract

Description

様々な例は、一般にセキュリティ保護された通信(secure communications)に関し、より詳細には、変換テーブル(translation tables)を効率的に生成することにより、シンボル(symbols)をセキュリティ保護する(secures)ストリーム暗号化(stream encryption)のための方法に関する。

ストリーム暗号化は、通常、暗号化された出力または暗号文を生成するために、擬似乱数(pseudo-random numbers)のキーストリーム(keystream)を生成することと、それらを平文シンボル(plaintext symbols)と組み合わせることと、によって進む。普通は、2進キーストリームシンボルと2進平文シンボルは、排他的論理和(Exclusive-OR)(XOR)演算を使用してビット毎に組み合わせられる、というのは、それは自己反転型(self-inversive)であるからである。しかしながら、平文シンボル上でビット毎の暗号化(bit-wise encryption)を実行するのではなくて、全体の平文シンボル(whole plaintext symbol)を暗号化することが、時に望ましいこともある。それ故に、XOR演算は、使用されることができない。一般的には、平文シンボルは、暗号文シンボル(ciphertext symbol)を得るために、キーストリームシンボルのモジュロn(keystream symbol modulo n)に加算される。しかし、アクティブな攻撃者(attacker)は、特定のシンボルの位置(position)を知り、送信された暗号文シンボルから減算することにより、そのシンボルを変更することができる可能性がある。例えば、1組の平文ディジット(plaintext digits)(0から9)は、キーストリームのモジュロ10からの擬似ランダムに(pseudorandomly)生成されたディジット(digit)(0から9)に各ディジットを加算することにより、暗号化されることができる。しかしながら、特定の平文ディジットが、「1」であったが、出力暗号文ディジットは、「7」であったことを知っている攻撃者は、キーストリームディジットが、「6」であったことを決定することができ、そしてそのときには、その特定のシンボル位置のそれらの選択についての他の任意のディジットを正しく暗号化することができる。攻撃者は、平文シンボルと、キーストリームシンボルとがどのようにして組み合わせられているかを決定することができるので、そのような部分的な暗号解読は、暗号化された情報の残りについてのセキュリティを弱める。すなわち、ひとたび暗号文シンボルと、平文シンボルとの間の関係が見出された後に、その情報は、他の暗号文シンボルが、攻撃者によって暗号解読されることを可能にすることができるので、残りの暗号文シンボルのセキュリティは、損なわれる。さらに、簡単な数学的演算(例えば、加算、減算、乗算など)は、速く、そして効率的に平文シンボルと、キーストリームシンボルとを組み合わせるが、より複雑な数学的関数を使用することは、暗号化において注目に値する遅延を引き起こし、あるいはより多くの処理リソースを要求する可能性がある。

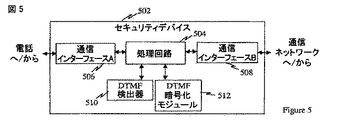

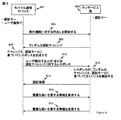

図1は、セキュリティデバイス102(security device)が、電話104と、セキュアサーバ(secure server)108との間のある種の通信をセキュリティ保護するために通信回線に沿って電話104に結合されることができるシステムを示している。セキュリティデバイス102は、電話104と、通信ネットワーク106との間の電話回線上でインラインに、あるいは直列に接続されることができる小型フォームファクタのデバイスとすることができる。セキュリティデバイス102は、電話104の近くの、またはそれに近接した電話回線に結合されることができる。

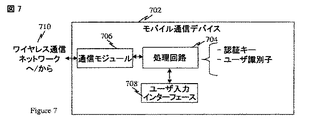

図7は、セキュリティサーバを用いてそれ自体を認証するように構成されたモバイル通信デバイスのブロック図である。モバイル通信デバイス702は、通信モジュール706と、ユーザ入力インターフェース708とに結合される処理回路704を含んでいる。通信モジュール706は、モバイル通信デバイス702が、ワイヤレス通信ネットワーク710上で通信することを可能にする。処理回路704は、呼出し中に1つまたは複数のセキュリティサーバを用いてそれ自体を認証するように構成されていることができる。例えば、モバイル通信デバイスは、銀行または金融機関が、モバイル通信デバイス702のユーザを認証することを可能にする認証キーおよび/またはユーザ識別子を用いて構成されていることができる。認証キーおよび/またはユーザ識別子は、銀行または金融機関によって事前に(例えば、セットアップまたはコンフィギュレーション中に)提供されることができる。さらに、処理回路704はまた、認証プロシージャを完了するためにユーザからのPIN、パスワード、および/または他の入力を要求することもできる。

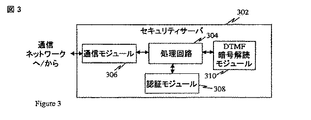

ここにおいて説明されるセキュリティデバイスおよび/または方法によって対処される1タイプの脅威(threat)は、盗聴攻撃である。そのような攻撃においては、攻撃者は、電話上でユーザによって入力される番号に関連するDTMFトーンをリッスンするために、電話線に対してレコーダを攻撃することができる。これらのDTMFトーンは、個人および/または機密の情報のうちでもとりわけ、呼び出されている銀行、ユーザの顧客番号および/またはアカウント番号、個人識別番号(PIN)、社会保障番号を、識別することができる。次いで、攻撃者は、ユーザのアカウントからの不正なトランザクションを実行するためにこの情報を使用することができる。ここにおいて説明されるセキュリティデバイスは、DTMFトーンを暗号化すること、およびさらなる認証を提供することにより、そのような攻撃を打ち負かす(defeat)。ほとんどの機関(例えば、銀行など)は、認証についての2つのファクタ(例えば、セキュリティデバイスの所有と、PINの知識と)を使用することができるので、他の慎重な扱いを要する情報を要求する必要があることは、まれであることになる。暗号化されたDTMFトーンを単に遮断することは、対応するアカウント番号、PINなどについて何も明らかにはしない。

セキュリティデバイスは、例えば、メッセージ認証コード(Message Authentication Code)(MAC)ファンクションを使用することにより、メッセージ認証とセッションキー導出とを実行するように構成されていることができる。例えば、セキュリティサーバは、MACKの単一の呼出し(チャレンジ)から出力を分離することにより、呼出し者のセキュリティデバイスを認証することができる。例えば、典型的なMACファンクションは、128ビットの出力を戻すことができ、これは、32個のDTMFトーンとして表されることができる。セキュリティサーバと、セキュリティデバイスとが、MACを計算した後に、セキュリティサーバは、(MACの一部分を表す)第1の16個のDTMFトーンをセキュリティデバイスに対して送信することができ、そして、レスポンスの形で、セキュリティデバイスは、(MACの他の一部分を表す)他の16個のDTMFトーンを返信する。このようにして、セキュリティサーバと、セキュリティデバイスとの両方は、それらが、認可され、あるいは合法的であることを互いに証明することができる。

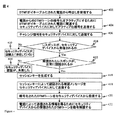

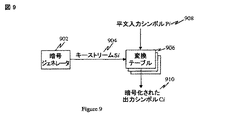

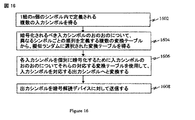

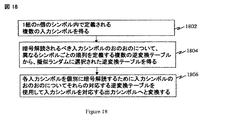

別の特徴は、暗号化されたシンボルのセキュリティを保護する効率的な暗号化方法を提供する。各平文シンボルは、別個の擬似ランダムに選択された変換テーブルを使用することにより暗号化される。シンボルのあらゆる可能な順列をあらかじめ記憶しておくのではなくて、変換テーブルは、擬似乱数と、シンボルシャッフリングアルゴリズムとに基づいてオンザフライで効率的に生成されることができる。受信デバイスは、同様に、受信された暗号化シンボルを暗号解読するために逆変換テーブルをオンザフライで生成することができる。

1つの特徴は、暗号化されるべき各平文シンボルについて擬似ランダムに選択され、あるいは生成された変換テーブルを得るために、または生成するためにキーストリームを使用することを提供する。キーストリームから擬似乱数を取ることと、平文を同じように(例えば、モジュロnを加算することにより)変更することとの代わりに、1つの特徴は、複数の変換テーブルのうちの1つを擬似ランダムに選択することにより、各平文シンボルを入力ストリームに変換することを提供する。変換テーブルは、数またはシンボルの組の異なる可能な順列を提供することができる。これは、ここにおいて組み合わせコンバイナと称される。

Claims (40)

- 暗号化デバイス上で動作する方法であって、

複数の入力シンボルを得ることと、

暗号化されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する複数の変換テーブルから、擬似ランダムに選択された変換テーブルを得ることと、

各入力シンボルを個別に暗号化するために、前記入力シンボルのおのおのについてそれらの対応する変換テーブルを使用して、前記入力シンボルを対応する出力シンボルへ変換することと、

を備える方法。 - 暗号化されるべき前記入力シンボルのおのおのについて前記擬似ランダムに選択された変換テーブルを得ることは、

第1の入力シンボルについての、擬似ランダムに選択された第1の変換テーブルを得ることと、

第2の入力シンボルについての、擬似ランダムに選択された第2の変換テーブルを得ることと、

を含み、

そして、前記入力シンボルのおのおのについてそれらの対応する変換テーブルを使用して前記入力シンボルを対応する出力シンボルへ変換することは、

前記第1の変換テーブルを使用して前記第1の入力シンボルを第1の出力シンボルへ変換することと、

前記第2の変換テーブルを使用して前記第2の入力シンボルを第2の出力シンボルへ変換することと、

を含む、

請求項1に記載の方法。 - 前記複数の入力シンボルは、1組のN個のシンボルによって定義される、但し、Nは、正の整数であり、変換テーブルは、前記N個のシンボルの順列である、請求項1に記載の方法。

- 暗号化されるべき前記入力シンボルのおのおのについて、前記擬似ランダムに選択された変換テーブルを得ることは、

暗号化されるべき第1の入力シンボルについての第1の擬似乱数を得ることと、

前記組のN個のシンボルの異なる順列を得るために前記組のN個のシンボルをシャッフルすること、および前記第1の入力シンボルについての前記変換テーブルとしてその順列を使用することと、

を含む、

請求項3に記載の方法。 - 前記第1の擬似乱数は、

前記第1の入力シンボルについての擬似乱数を生成することと、但し、前記擬似乱数はkビットの長さであり、kは正の整数である;

前記擬似乱数が最大数Pmaxの範囲内にあるかどうかを決定することと、但し、Pmaxは、最大しきい値2kよりも小さいNの階乗の最大の倍数である;

前記擬似乱数を、もしそれが前記最大数Pmaxよりも大きい場合は、捨てることと;

前記最大数Pmax以下である許容可能な擬似乱数が得られるまで、前記第1の入力シンボルについての異なる擬似乱数を得ることと;

前記第1の擬似乱数を得るために前記許容可能な擬似乱数のモジュロNの階乗を除算することと;

によって得られる、

請求項4に記載の方法。 - 前記組のN個のシンボルをシャッフルすることは、

前記組のN個のシンボルのうちのすべてのシンボルを用いて順列ベクトルPを初期化することと、

前記第1の擬似乱数に基づいて前記順列ベクトルの中の前記シンボルをシャッフルすることと、

を含む、

請求項4に記載の方法。 - 前記出力シンボルを暗号解読デバイスに送信すること、

をさらに備える請求項1に記載の方法。 - 暗号化されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する前記複数の変換テーブルから、第2の擬似ランダムに選択された変換テーブルを得ることと、

各入力シンボルをさらに個別に暗号化するために、前記出力シンボルのおのおのについてそれらの対応する第2の変換テーブルを使用して、前記出力シンボルを対応する第2の出力シンボルへ変換することと、

をさらに備える請求項1に記載の方法。 - 複数の入力シンボルを得るための手段と、

暗号化されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する複数の変換テーブルから、擬似ランダムに選択された変換テーブルを得るための手段と、

各入力シンボルを個別に暗号化するために、前記入力シンボルのおのおのについてそれらの対応する変換テーブルを使用して、前記入力シンボルを対応する出力シンボルへ変換するための手段と、

を備える暗号化デバイス。 - 第1の入力シンボルについての、擬似ランダムに選択された第1の変換テーブルを得るための手段と、

第2の入力シンボルについての、擬似ランダムに選択された第2の変換テーブルを得るための手段と、

前記第1の変換テーブルを使用して前記第1の入力シンボルを第1の出力シンボルへ変換するための手段と、

前記第2の変換テーブルを使用して前記第2の入力シンボルを第2の出力シンボルへ変換するための手段と、

をさらに備える請求項9に記載のデバイス。 - 暗号化されるべき第1の入力シンボルについての第1の擬似乱数を得るための手段と、

前記組のN個のシンボルの異なる順列を得るために前記組のN個のシンボルをシャッフルし、そして前記第1の入力シンボルについての前記変換テーブルとしてその順列を使用するための手段と、

をさらに備える請求項9に記載のデバイス。 - 前記第1の入力シンボルについての擬似乱数を生成するための手段と、但し、前記擬似乱数はkビットの長さであり、kは正の整数である;

前記擬似乱数が最大数Pmaxの範囲内にあるかどうかを決定するための手段と、但し、Pmaxは、最大しきい値2kよりも小さいNの階乗の最大の倍数である;

前記擬似乱数を、もしそれが前記最大数Pmaxよりも大きい場合は、捨てるための手段と;

前記最大数Pmax以下である許容可能な擬似乱数が得られるまで、前記第1の入力シンボルについての異なる擬似乱数を得るための手段と;

前記第1の擬似乱数を得るために前記許容可能な擬似乱数のモジュロNの階乗を除算するための手段と;

をさらに備える請求項11に記載のデバイス。 - 前記出力シンボルを暗号解読デバイスに送信するための手段、

をさらに備える請求項9に記載のデバイス。 - 暗号化されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する前記複数の変換テーブルから、第2の擬似ランダムに選択された変換テーブルを得るための手段と、

各入力シンボルをさらに個別に暗号化するために、前記出力シンボルのおのおのについてそれらの対応する第2の変換テーブルを使用して、前記出力シンボルを対応する第2の出力シンボルへ変換するための手段と、

をさらに備える請求項9に記載のデバイス。 - 入力シンボルストリームを受信するための入力インターフェースと、

前記入力インターフェースに結合された処理回路と、

を備え、

前記処理回路は、

複数の入力シンボルを前記入力インターフェースから取得し、

暗号化されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する複数の変換テーブルから、擬似ランダムに選択された変換テーブルを取得し、そして

各入力シンボルを個別に暗号化するために、前記入力シンボルのおのおのについてそれらの対応する変換テーブルを使用して、前記入力シンボルを対応する出力シンボルへ変換する、

ように構成されている、

暗号化デバイス。 - 前記出力シンボルを送信するための、前記処理回路に結合された出力インターフェース、

をさらに備える請求項15に記載のデバイス。 - 前記複数の入力シンボルは、1組のN個のシンボルによって定義されている、但し、Nは正の整数であり、変換テーブルは、前記N個のシンボルの順列である、請求項15に記載のデバイス。

- 前記処理回路に結合されたキーストリームジェネレータと、なお、前記キーストリームジェネレータは、暗号化されるべき第1の入力シンボルについて前記キーストリームジェネレータから第1の擬似乱数を取得するように構成されている;

前記処理回路に結合された変換テーブルジェネレータと、なお、前記変換テーブルジェネレータは、前記組のN個のシンボルの異なる順列を取得するために、前記組のN個のシンボルをシャッフルするように構成され、そして前記第1の入力シンボルについての前記変換テーブルとしてその順列を使用する;

をさらに備える請求項17に記載のデバイス。 - 前記処理回路は、さらに、

前記第1の入力シンボルについての擬似乱数を生成し、なお、前記擬似乱数はkビットの長さであり、kは正の整数である;

前記擬似乱数が最大数Pmaxの範囲内にあるかどうかを決定し、但し、Pmaxは、最大しきい値2kよりも小さいNの階乗の最大の倍数である;

前記擬似乱数を、もしそれが前記最大数Pmaxよりも大きい場合は、捨て;

前記最大数Pmax以下である許容可能な擬似乱数が得られるまで、前記第1の入力シンボルについての異なる擬似乱数を取得し;そして

前記第1の擬似乱数を取得するために前記許容可能な擬似乱数のモジュロNの階乗を除算する;

ように構成されている、

請求項17に記載のデバイス。 - 前記処理回路は、さらに、

暗号化されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する前記複数の変換テーブルから、第2の擬似ランダムに選択された変換テーブルを取得し、そして

各入力シンボルをさらに個別に暗号化するために、前記出力シンボルのおのおのについてそれらの対応する第2の変換テーブルを使用して、前記出力シンボルを対応する第2の出力シンボルへ変換する、

ように構成されている、

請求項17に記載のデバイス。 - プロセッサによって実行されるときに、前記プロセッサに、

複数の入力シンボルを取得させ、

暗号化されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する複数の変換テーブルから、擬似ランダムに選択された変換テーブルを取得させ、そして

各入力シンボルを個別に暗号化するために、前記入力シンボルのおのおのについてそれらの対応する変換テーブルを使用して、前記入力シンボルを対応する出力シンボルへ変換させる、

シンボルを暗号化するために動作可能な1つまたは複数の命令、を有する機械可読媒体。 - 前記複数の入力シンボルは、1組のN個のシンボルによって定義される、但し、Nは正の整数であり、変換テーブルは、前記N個のシンボルの順列である、請求項21に記載の機械可読媒体。

- プロセッサによって実行されるときに、前記プロセッサに、さらに、

暗号化されるべき第1の入力シンボルについての第1の擬似乱数を取得させ、そして

前記組のN個のシンボルの異なる順列を取得するために、前記組のN個のシンボルをシャッフルさせ、そして前記第1の入力シンボルについての前記変換テーブルとしてその順列を使用させる、

1つまたは複数の命令、を有する請求項22に記載の機械可読媒体。 - プロセッサによって実行されるときに、前記プロセッサに、さらに、

前記第1の入力シンボルについての擬似乱数を生成させ、なお、前記擬似乱数はkビットの長さであり、kは正の整数である;

前記擬似乱数が最大数Pmaxの範囲内にあるかどうかを決定させ、但し、Pmaxは、最大しきい値2kよりも小さいNの階乗の最大の倍数である;

前記擬似乱数を、もしそれが前記最大数Pmaxよりも大きい場合は、捨てさせ、;

前記最大数Pmax以下である許容可能な擬似乱数が得られるまで、前記第1の入力シンボルについての異なる擬似乱数を取得させ;そして

前記第1の擬似乱数を取得するために前記許容可能な擬似乱数のモジュロNの階乗を除算させる、

1つまたは複数の命令、を有する請求項22に記載の機械可読媒体。 - プロセッサによって実行されるときに、前記プロセッサに、さらに、

暗号化されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する前記複数の変換テーブルから、第2の擬似ランダムに選択された変換テーブルを取得させ、そして

各入力シンボルをさらに個別に暗号化するために、前記出力シンボルのおのおのについてそれらの対応する第2の変換テーブルを使用して、前記出力シンボルを対応する第2の出力シンボルへ変換させる、

1つまたは複数の命令、を有する請求項21に記載の機械可読媒体。 - シンボルを暗号解読するための方法であって、

1組のn個のシンボル内で定義される複数の入力シンボルを得ることと、

暗号解読されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する複数の逆変換テーブルから、擬似ランダムに選択された逆変換テーブルを得ることと、

各入力シンボルを個別に暗号解読するために、前記入力シンボルのおのおのについてそれらの対応する逆変換テーブルを使用して、前記入力シンボルを対応する出力シンボルへ変換することと、

を備える方法。 - 前記複数の入力シンボルは、1組のN個のシンボルによって定義され、但し、Nは正の整数であり、逆変換テーブルは前記N個のシンボルの順列であり、

さらに前記方法は、

暗号解読されるべき第1の入力シンボルについての第1の擬似乱数を得ることと、

前記組のN個のシンボルの異なる順列を得るために前記組のN個のシンボルをシャッフルすること、および前記第1の入力シンボルについての前記逆変換テーブルとしてその順列を使用することと、

をさらに備える、

請求項26に記載の方法。 - 前記第1の擬似乱数は、

前記第1の入力シンボルについての擬似乱数を生成することと、なお、前記擬似乱数はkビットの長さであり、kは正の整数である;

前記擬似乱数が最大数Pmaxの範囲内にあるかどうかを決定することと、但し、Pmaxは、最大しきい値2kよりも小さいNの階乗の最大の倍数である;

前記擬似乱数を、もしそれが前記最大数Pmaxよりも大きい場合は、捨てることと;

前記最大数Pmax以下である許容可能な擬似乱数が得られるまで、前記第1の入力シンボルについての異なる擬似乱数を得ることと;

前記第1の擬似乱数を得るために前記許容可能な擬似乱数のモジュロNの階乗を除算することと;

によって得られる、請求項27に記載の方法。 - 暗号解読されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する前記複数の逆変換テーブルから、第2の擬似ランダムに選択された逆変換テーブルを得ることと、

各入力シンボルをさらに個別に暗号解読するために、前記出力シンボルのおのおのについてそれらの対応する第2の逆変換テーブルを使用して、前記出力シンボルを対応する第2の出力シンボルへ変換することと、

をさらに備える請求項26に記載の方法。 - 1組のn個のシンボル内で定義される複数の入力シンボルを得るための手段と、

暗号解読されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する複数の逆変換テーブルから、擬似ランダムに選択された逆変換テーブルを得るための手段と、

各入力シンボルを個別に暗号解読するために前記入力シンボルのおのおのについてそれらの対応する逆変換テーブルを使用して前記入力シンボルを対応する出力シンボルへと変換するための手段と、

を備える暗号解読デバイス。 - 前記複数の入力シンボルは、1組のN個のシンボルによって定義され、但し、Nは正の整数であり、逆変換テーブルは前記N個のシンボルの順列であり、

前記デバイスはさらに、

暗号解読されるべき第1の入力シンボルについての第1の擬似乱数を得るための手段と、

前記組のN個のシンボルの異なる順列を得るために、前記組のN個のシンボルをシャッフルし、そして前記第1の入力シンボルについての前記逆変換テーブルとしてその順列を使用するための手段と、

を備える、

請求項30に記載のデバイス。 - 前記第1の擬似乱数は、

前記第1の入力シンボルについての擬似乱数を生成するための手段と、なお、前記擬似乱数はkビットの長さであり、kは正の整数である;

前記擬似乱数が最大数Pmaxの範囲内にあるかどうかを、決定するための手段と、但し、Pmaxは、最大しきい値2kよりも小さいNの階乗の最大の倍数である;

前記擬似乱数を、もしそれが前記最大数Pmaxよりも大きい場合は、捨てるための手段と;

前記最大数Pmax以下である許容可能な擬似乱数が得られるまで、前記第1の入力シンボルについての異なる擬似乱数を得るための手段と;

前記第1の擬似乱数を得るために前記許容可能な擬似乱数のモジュロNの階乗を除算するための手段と;

によって得られる、

請求項31に記載のデバイス。 - 暗号解読されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する前記複数の逆変換テーブルから、第2の擬似ランダムに選択された逆変換テーブルを得るための手段と、

各入力シンボルをさらに個別に暗号解読するために、前記出力シンボルのおのおのについてそれらの対応する第2の逆変換テーブルを使用して、前記出力シンボルを対応する第2の出力シンボルへと変換するための手段と、

をさらに備える請求項30に記載のデバイス。 - 入力シンボルストリームを受信するための入力インターフェースと、

前記入力インターフェースに結合された処理回路と、

を備え、

前記処理回路は、

1組のn個のシンボル内で定義される複数の入力シンボルを取得し、

暗号解読されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する複数の逆変換テーブルから、擬似ランダムに選択された逆変換テーブルを取得し、そして

各入力シンボルを個別に暗号解読するために、前記入力シンボルのおのおのについてそれらの対応する逆変換テーブルを使用して、前記入力シンボルを対応する出力シンボルへ変換する、

ように構成されている、

暗号解読デバイス。 - 前記複数の入力シンボルは、1組のN個のシンボルによって定義され、但し、Nは正の整数であり、逆変換テーブルは前記N個のシンボルの順列であり、

前記デバイスはさらに、

前記処理回路に結合されたキーストリームジェネレータと、なお、前記キーストリームジェネレータは、暗号解読されるべき第1の入力シンボルについて前記キーストリームジェネレータから第1の擬似乱数を取得するように構成されている;

前記処理回路に結合された逆変換テーブルジェネレータと、なお、前記逆変換テーブルジェネレータは、前記組のN個のシンボルの異なる順列を取得するために、前記組のN個のシンボルをシャッフルするように構成され、そして前記第1の入力シンボルについての前記逆変換テーブルとしてその順列を使用する;

を備える請求項34に記載のデバイス。 - 前記複数の入力シンボルは、1組のN個のシンボルによって定義され、但し、Nは正の整数であり、逆変換テーブルは前記N個のシンボルの順列であり、

前記処理回路は、さらに、

前記第1の入力シンボルについての擬似乱数を生成し、なお、前記擬似乱数はkビットの長さであり、kは正の整数である;

前記擬似乱数が最大数Pmaxの範囲内にあるかどうかを、決定し、但し、Pmaxは、最大しきい値2kよりも小さいNの階乗の最大の倍数である;

前記擬似乱数を、もしそれが前記最大数Pmaxよりも大きい場合は、捨て;

前記最大数Pmax以下である許容可能な擬似乱数が得られるまで、前記第1の入力シンボルについての異なる擬似乱数を取得し;そして

前記第1の擬似乱数を得るために前記許容可能な擬似乱数のモジュロNの階乗を除算する;

ように構成されている、

請求項34に記載のデバイス。 - 前記処理回路は、さらに、

暗号解読されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する前記複数の逆変換テーブルから、第2の擬似ランダムに選択された逆変換テーブルを取得し、そして

各入力シンボルをさらに個別に暗号解読するために、前記出力シンボルのおのおのについてそれらの対応する第2の逆変換テーブルを使用して、前記出力シンボルを対応する第2の出力シンボルへと変換する、

ように構成されている、

請求項34に記載のデバイス。 - プロセッサによって実行されるときに、前記プロセッサに、

1組のn個のシンボル内で定義される複数の入力シンボルを取得させ、

暗号解読されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する複数の逆変換テーブルから、擬似ランダムに選択された逆変換テーブルを取得させ、そして

各入力シンボルを個別に暗号解読するために、前記入力シンボルのおのおのについてそれらの対応する逆変換テーブルを使用して、前記入力シンボルを対応する出力シンボルへと変換させる、

シンボルを暗号解読するための1つまたは複数の命令、を有する機械可読媒体。 - 前記複数の入力シンボルは、1組のN個のシンボルによって定義され、但し、Nは正の整数であり、逆変換テーブルは前記N個のシンボルの順列であり、

そして前記機械可読媒体は、

プロセッサによって実行されるときに、前記プロセッサに、さらに、

暗号解読されるべき第1の入力シンボルについての第1の擬似乱数を取得させ、そして

前記組のN個のシンボルの異なる順列を取得するために、前記組のN個のシンボルをシャッフルさせ、そして前記第1の入力シンボルについての前記逆変換テーブルとしてその順列を使用させる、

1つまたは複数の命令、をさらに備える、

請求項38に記載の機械可読媒体。 - プロセッサによって実行されるときに、前記プロセッサに、さらに、

暗号解読されるべき前記入力シンボルのおのおのについて、異なるシンボルごとの順列を定義する前記複数の逆変換テーブルから、第2の擬似ランダムに選択された逆変換テーブルを取得させ、そして

各入力シンボルをさらに個別に暗号解読するために、前記出力シンボルのおのおのについてそれらの対応する第2の逆変換テーブルを使用して、前記出力シンボルを対応する第2の出力シンボルへと変換させる、

1つまたは複数の命令、を有する請求項38に記載の機械可読媒体。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US11/611,827 US8290162B2 (en) | 2006-12-15 | 2006-12-15 | Combinational combiner cryptographic method and apparatus |

| PCT/US2007/087526 WO2008076861A2 (en) | 2006-12-15 | 2007-12-14 | Combinational combiner cryptographic method |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2010515083A true JP2010515083A (ja) | 2010-05-06 |

| JP2010515083A5 JP2010515083A5 (ja) | 2012-09-27 |

Family

ID=39402551

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009541607A Pending JP2010515083A (ja) | 2006-12-15 | 2007-12-14 | 組み合わせコンバイナ暗号化方法 |

Country Status (7)

| Country | Link |

|---|---|

| US (1) | US8290162B2 (ja) |

| EP (1) | EP2100405A2 (ja) |

| JP (1) | JP2010515083A (ja) |

| KR (1) | KR101093359B1 (ja) |

| CN (1) | CN101558598B (ja) |

| TW (1) | TW200840263A (ja) |

| WO (1) | WO2008076861A2 (ja) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2009273054A (ja) * | 2008-05-09 | 2009-11-19 | Mitsubishi Electric Corp | 暗号化通信システム |

| JP2017527225A (ja) * | 2014-09-14 | 2017-09-14 | デュランド アレクサンドルDURAND Alexandre | 暗号システムの再現可能なランダムシーケンス |

Families Citing this family (22)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9059866B2 (en) * | 2005-12-30 | 2015-06-16 | Remec Broadband Wireless Holdings, Inc. | Digital microwave radio system and method with encryption |

| US8731007B2 (en) * | 2005-12-30 | 2014-05-20 | Remec Broadband Wireless, Llc | Digital microwave radio link with a variety of ports |

| US8711888B2 (en) * | 2005-12-30 | 2014-04-29 | Remec Broadband Wireless Llc | Digital microwave radio link with adaptive data rate |

| US8571188B2 (en) | 2006-12-15 | 2013-10-29 | Qualcomm Incorporated | Method and device for secure phone banking |

| US8380991B2 (en) * | 2009-04-30 | 2013-02-19 | Apple Inc. | Hash function based on polymorphic code |

| US8630411B2 (en) | 2011-02-17 | 2014-01-14 | Infineon Technologies Ag | Systems and methods for device and data authentication |

| CA2835503A1 (en) * | 2011-05-09 | 2012-11-15 | Vincent Martinez Sancho | Shannon security double symmetrical cryptogram method by coding information for telematic and electronic transmission |

| US8619986B2 (en) * | 2011-07-21 | 2013-12-31 | Patton Protection Systems LLC | Systems and methods for secure communication using a communication encryption bios based upon a message specific identifier |

| US9203609B2 (en) * | 2011-12-12 | 2015-12-01 | Nokia Technologies Oy | Method and apparatus for implementing key stream hierarchy |

| EP2829012A4 (en) * | 2012-03-21 | 2015-12-23 | Irdeto Bv | METHOD AND SYSTEM FOR CHAIN TRANSFORMATION |

| KR101977823B1 (ko) | 2012-04-02 | 2019-05-13 | 삼성전자주식회사 | 랜덤 순열 생성 방법, 랜덤 순열 생성 장치 및 이를 구비하는 암복호화 장치 |

| TW201342873A (zh) * | 2012-04-11 | 2013-10-16 | Blucrypt Technologies Inc | 語音保密方法、加密/解密方法及保密設備 |

| US9798695B2 (en) | 2012-08-07 | 2017-10-24 | Nokia Technologies Oy | Access control for wireless memory |

| WO2014105834A1 (en) * | 2012-12-30 | 2014-07-03 | Feliciano Raymond Richard | Method and apparatus for encrypting and decrypting data |

| US20140270165A1 (en) * | 2013-03-15 | 2014-09-18 | Alexandre Andre DURAND | Cryptographic system based on reproducible random sequences |

| CN103543980B (zh) * | 2013-11-07 | 2021-10-22 | 吴胜远 | 数字数据处理的方法及装置 |

| CN103595844A (zh) * | 2013-11-15 | 2014-02-19 | 深圳市中兴移动通信有限公司 | 双音多频号码的处理方法和装置 |

| CN103825723B (zh) * | 2014-01-24 | 2019-05-03 | 深圳市太和物联信息技术有限公司 | 一种加密方法和装置 |

| US9262407B1 (en) * | 2014-09-19 | 2016-02-16 | International Business Machines Corporation | Optimization of a multi-language user interface layout via reverse pseudo-translation |

| CN106506787A (zh) * | 2016-11-29 | 2017-03-15 | 深圳天珑无线科技有限公司 | 一种号码输入保护的方法及终端 |

| EP3863316A1 (en) * | 2020-02-07 | 2021-08-11 | Continental Teves AG & Co. OHG | Authentication method |

| US20220217136A1 (en) * | 2021-01-04 | 2022-07-07 | Bank Of America Corporation | Identity verification through multisystem cooperation |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US4979832A (en) * | 1989-11-01 | 1990-12-25 | Ritter Terry F | Dynamic substitution combiner and extractor |

| JPH0434053U (ja) * | 1990-07-16 | 1992-03-19 | ||

| JPH09114373A (ja) * | 1995-10-20 | 1997-05-02 | Fujitsu Ltd | 暗号化方式及び復号化方式並びにデータ処理装置 |

| JPH10224341A (ja) * | 1997-02-10 | 1998-08-21 | Nec Eng Ltd | 暗号化方法、復元方法、暗号化/復元方法、暗号化装置、復元装置、暗号化/復元装置および暗号化/復元システム |

Family Cites Families (28)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US4870683A (en) | 1986-03-31 | 1989-09-26 | Atalla Corporation | Personal identification encryptor system and method |

| US5301223A (en) * | 1990-05-22 | 1994-04-05 | Cellular Technical Services Company, Inc. | Cellular telephone system with remote programming, voice responsive registration and real time billing |

| JPH0434053A (ja) | 1990-05-30 | 1992-02-05 | Kawasaki Steel Corp | ファイバーボールの製造方法 |

| US5455861A (en) | 1991-12-09 | 1995-10-03 | At&T Corp. | Secure telecommunications |

| DE4325459A1 (de) | 1993-07-29 | 1995-02-09 | C2S Gmbh Cryptografische Siche | Tongeber mit Identifikations- und Authentisierungs-Einrichtung |

| KR0165050B1 (ko) | 1994-07-14 | 1999-02-01 | 정장호 | 디티엠에프 신호 표시장치 |

| US5583933A (en) * | 1994-08-05 | 1996-12-10 | Mark; Andrew R. | Method and apparatus for the secure communication of data |

| JPH08130536A (ja) | 1994-10-28 | 1996-05-21 | N T T Data Tsushin Kk | 端末間相互認証方法及びト−ンカ−ドシステム |

| SE506619C2 (sv) | 1995-09-27 | 1998-01-19 | Ericsson Telefon Ab L M | Metod för kryptering av information |

| FR2753858B1 (fr) * | 1996-09-25 | 1999-03-26 | Procede et systeme pour securiser les centres de gestion d'appels telephoniques | |

| FR2753860B1 (fr) | 1996-09-25 | 1998-11-06 | Procede et systeme pour securiser les prestations de services a distance des organismes financiers | |

| US6075859A (en) | 1997-03-11 | 2000-06-13 | Qualcomm Incorporated | Method and apparatus for encrypting data in a wireless communication system |

| US6275573B1 (en) * | 1998-06-02 | 2001-08-14 | Snapshield Ltd. | System and method for secured network access |

| KR100304936B1 (ko) | 1999-04-20 | 2001-10-29 | 서평원 | 무선 가입자망 시스템에서의 팩스 데이터 송수신 장치 및 방법 |

| US7003501B2 (en) | 2000-02-11 | 2006-02-21 | Maurice Ostroff | Method for preventing fraudulent use of credit cards and credit card information, and for preventing unauthorized access to restricted physical and virtual sites |

| WO2003010946A1 (en) * | 2001-07-23 | 2003-02-06 | Securelogix Corporation | Encapsulation, compression and encryption of pcm data |

| US20020076044A1 (en) * | 2001-11-16 | 2002-06-20 | Paul Pires | Method of and system for encrypting messages, generating encryption keys and producing secure session keys |

| US20040097217A1 (en) | 2002-08-06 | 2004-05-20 | Mcclain Fred | System and method for providing authentication and authorization utilizing a personal wireless communication device |

| WO2004045134A1 (en) | 2002-11-05 | 2004-05-27 | The Titan Corporation | Self-synchronizing, stream-oriented data encryption technique |

| US20040258119A1 (en) | 2003-06-10 | 2004-12-23 | Photonami Inc. | Method and apparatus for suppression of spatial-hole burning in second of higher order DFB lasers |

| KR100586654B1 (ko) | 2003-12-19 | 2006-06-07 | 이처닷컴 주식회사 | 이동통신단말기를 이용한 무선금융거래 시스템 및무선금융거래 방법 |

| KR100714367B1 (ko) | 2004-03-24 | 2007-05-08 | 최성원 | 인증 서버와 연동되는 네트워크 보안 시스템 및 그 방법 |

| US7091887B2 (en) | 2004-04-28 | 2006-08-15 | Kabushiki Kaisha Toshiba | Modulator, modulation method, and method of manufacturing an optical recordable medium with enhanced security for confidential information |

| US7457409B2 (en) | 2004-06-09 | 2008-11-25 | Mediatek Inc. | System and method for performing secure communications in a wireless local area network |

| US8611536B2 (en) | 2004-09-08 | 2013-12-17 | Qualcomm Incorporated | Bootstrapping authentication using distinguished random challenges |

| EP1807966B1 (en) | 2004-10-20 | 2020-05-27 | Salt Group Pty Ltd. | Authentication method |

| US7512567B2 (en) | 2006-06-29 | 2009-03-31 | Yt Acquisition Corporation | Method and system for providing biometric authentication at a point-of-sale via a mobile device |

| US8571188B2 (en) | 2006-12-15 | 2013-10-29 | Qualcomm Incorporated | Method and device for secure phone banking |

-

2006

- 2006-12-15 US US11/611,827 patent/US8290162B2/en active Active

-

2007

- 2007-12-14 CN CN200780046451.7A patent/CN101558598B/zh not_active Expired - Fee Related

- 2007-12-14 KR KR1020097014694A patent/KR101093359B1/ko not_active IP Right Cessation

- 2007-12-14 EP EP07869269A patent/EP2100405A2/en not_active Withdrawn

- 2007-12-14 JP JP2009541607A patent/JP2010515083A/ja active Pending

- 2007-12-14 WO PCT/US2007/087526 patent/WO2008076861A2/en active Application Filing

- 2007-12-17 TW TW096148338A patent/TW200840263A/zh unknown

Patent Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US4979832A (en) * | 1989-11-01 | 1990-12-25 | Ritter Terry F | Dynamic substitution combiner and extractor |

| JPH0434053U (ja) * | 1990-07-16 | 1992-03-19 | ||

| JPH09114373A (ja) * | 1995-10-20 | 1997-05-02 | Fujitsu Ltd | 暗号化方式及び復号化方式並びにデータ処理装置 |

| JPH10224341A (ja) * | 1997-02-10 | 1998-08-21 | Nec Eng Ltd | 暗号化方法、復元方法、暗号化/復元方法、暗号化装置、復元装置、暗号化/復元装置および暗号化/復元システム |

Non-Patent Citations (1)

| Title |

|---|

| JPN6012004867; 加藤正隆: 基礎暗号学I , 19890925, p.12-16, 28-34, 130-138, 株式会社サイエンス社 * |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2009273054A (ja) * | 2008-05-09 | 2009-11-19 | Mitsubishi Electric Corp | 暗号化通信システム |

| JP2017527225A (ja) * | 2014-09-14 | 2017-09-14 | デュランド アレクサンドルDURAND Alexandre | 暗号システムの再現可能なランダムシーケンス |

Also Published As

| Publication number | Publication date |

|---|---|

| US20100034385A1 (en) | 2010-02-11 |

| WO2008076861A2 (en) | 2008-06-26 |

| KR101093359B1 (ko) | 2011-12-14 |

| WO2008076861A3 (en) | 2008-08-21 |

| EP2100405A2 (en) | 2009-09-16 |

| KR20090100399A (ko) | 2009-09-23 |

| US8290162B2 (en) | 2012-10-16 |

| CN101558598A (zh) | 2009-10-14 |

| CN101558598B (zh) | 2013-03-27 |

| TW200840263A (en) | 2008-10-01 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US8290162B2 (en) | Combinational combiner cryptographic method and apparatus | |

| US8571188B2 (en) | Method and device for secure phone banking | |

| JP2010515083A5 (ja) | ||

| JP2010514272A5 (ja) | ||

| US8712046B2 (en) | Cryptographic key split combiner | |

| US10594479B2 (en) | Method for managing smart home environment, method for joining smart home environment and method for connecting communication session with smart device | |

| US11438316B2 (en) | Sharing encrypted items with participants verification | |

| TW200537959A (en) | Method and apparatus for authentication in wireless communications | |

| Di Pietro et al. | A two-factor mobile authentication scheme for secure financial transactions | |

| Sureshkumar et al. | An enhanced bilinear pairing based authenticated key agreement protocol for multiserver environment | |

| Zhang et al. | A lightweight privacy preserving authenticated key agreement protocol for SIP-based VoIP | |

| JP2003152716A (ja) | 可変認証情報を用いる資格認証方法 | |

| JP4615128B2 (ja) | 暗号鍵スプリットコンバイナを用いる音声及びデータ暗号化方法 | |

| Davaanaym et al. | A ping pong based one-time-passwords authentication system | |

| Achary | Cryptography and Network Security: An Introduction | |

| Rozenblit et al. | Computer aided design system for VLSI interconnections | |

| Shah | A Hybrid Model for Cloud Data Security Using ECC-DES | |

| JP2001036522A (ja) | 可変認証情報を用いる資格認証方法 | |

| Alsaadi et al. | MobiX: A software proposal based authentication service for mobile devices | |

| Wu et al. | Fundamentals of Cryptography | |

| Initiative | Attacking SSL when using RC4 | |

| Aydemir | Guap-A Strong User Authentication Protocol for Gsm | |

| Oppliger et al. | SSL/TLS Session-Aware User Authentication: A Lightweight Alternative to Client-Side Certificates | |

| Carroll | Key escrow and distribution for telecommunications | |

| Xue | Lecture 10: Message Authentication Code |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20120207 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20120426 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20120508 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20120607 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20120614 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20120709 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20120717 |

|

| A524 | Written submission of copy of amendment under article 19 pct |

Free format text: JAPANESE INTERMEDIATE CODE: A524 Effective date: 20120807 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20120911 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20130111 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20130118 |

|

| A912 | Re-examination (zenchi) completed and case transferred to appeal board |

Free format text: JAPANESE INTERMEDIATE CODE: A912 Effective date: 20130329 |