JP2010506511A - クライアントベースの匿名 - Google Patents

クライアントベースの匿名 Download PDFInfo

- Publication number

- JP2010506511A JP2010506511A JP2009531606A JP2009531606A JP2010506511A JP 2010506511 A JP2010506511 A JP 2010506511A JP 2009531606 A JP2009531606 A JP 2009531606A JP 2009531606 A JP2009531606 A JP 2009531606A JP 2010506511 A JP2010506511 A JP 2010506511A

- Authority

- JP

- Japan

- Prior art keywords

- token

- identification information

- personal identification

- security token

- client

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/0807—Network architectures or network communication protocols for network security for authentication of entities using tickets, e.g. Kerberos

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/30—Authentication, i.e. establishing the identity or authorisation of security principals

- G06F21/31—User authentication

- G06F21/33—User authentication using certificates

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

- G06F21/6245—Protecting personal data, e.g. for financial or medical purposes

- G06F21/6263—Protecting personal data, e.g. for financial or medical purposes during internet communication, e.g. revealing personal data from cookies

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L12/00—Data switching networks

- H04L12/28—Data switching networks characterised by path configuration, e.g. LAN [Local Area Networks] or WAN [Wide Area Networks]

- H04L12/46—Interconnection of networks

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0407—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the identity of one or more communicating identities is hidden

- H04L63/0421—Anonymous communication, i.e. the party's identifiers are hidden from the other party or parties, e.g. using an anonymizer

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

Abstract

代替の個人識別情報を持つトークンを得る。方法を、例えば、クライアントおよびトークン発行人を含むネットワーク化されたコンピューター環境において実施することができる。トークン発行人は、クライアントに、ネットワーク化されたコンピューター環境において、クライアントがサービスの機能性にアクセスするために使用できるセキュリティトークンを提供する。方法は、トークン発行人にセキュリティトークン要求を送信するステップを含む。セキュリティトークン要求は、エンティティに関する代替の個人識別情報を指定する。方法は、セキュリティトークン発行人からセキュリティトークンを受信するステップをさらに含む。セキュリティトークンは、代替の個人識別情報を含む。

Description

本発明は、クライアントベースの匿名に関する。

コンピューターおよびコンピューターシステムは、現代の暮らしのほとんどすべての局面に影響を及ぼしてきた。コンピューターは、一般に、仕事、娯楽、健康管理、運送、エンターテインメント、家庭経営などに関わる。コンピューターの機能性は、また、さまざまなネットワーク接続を通じて相互に接続されるそれらの能力によって、強化されてきた。

現代のコンピューターは、しばしば、他のコンピューターと接続する機能性を含む。例えば、現代のホームコンピューターは、インターネットサービスプロバイダーサーバー、電子メールサーバー、直接他のコンピューターなどにダイヤルアップ接続するモデムを含むことができる。加えて、ほとんどすべてのホームコンピューターは、IEE802.3規格に準拠するRJ−45イーサネット(登録商標)ポートなどネットワークインターフェースポートが標準装備になっている。さまざまな無線およびハードワイヤード接続など他の接続と同様に、このネットワークポートを使用し、コンピューターと相互に接続することができる。

しばしば、互いに通信するとき、コンピューターシステムは、認証プロセスが行われることを要求し、身元を検証し、そして、コンピューターシステムは、要求されているサービスに適切な権利を持っていることを確保する。この認証プロセスを実行する1つの方法は、セキュリティトークンの要求および発行を含む。コンピューターシステムは、セキュリティトークンを、コンピューターシステムがアクセスすることを望んでいる機能性を持つサービスに提示することができる。セキュリティトークンを使用し、コンピューターシステムの身元を検証することができる。

ここで、クライアントシステムが、サービスにおいて機能性にアクセスする用途を持つことができる例示的ケースを示す。しかしながら、サービスにアクセスする前に、クライアントはトークン発行サービス(token issuer service)からトークンを要求することができる。トークン発行サービスは、クライアントシステムおよびクライアントがアクセスしたいサービスの両方によって信頼される第3のメンバーとして行動する。トークンは、クライアントに返されるトークン中に、クライアントに関する個人識別情報を含む。トークンはまた、トークンがトークン発行サービスによって発行されたことを示す証明書など、他の情報も含む。次に、クライアントは、トークンを、クライアントがアクセスすることを望んでいるサービスに提示することができる。サービスはトークン発行サービスを信頼するので、トークンを受信し、サービスをクライアントに提供する。

一般に、トークン発行サービスは、クライアントがトークンを要求するのに先立って、クライアントに対して一種の認証を実行してきた。この認証の間、個人識別情報のさまざまな要素が提供される。トークン発行サービスは後で、この情報を、クライアントに個人識別情報を持つトークンを提供するために使用する。そのため、トークンの中に含むことができる個人識別情報は、トークン発行サービスで利用できるあらかじめ確定した情報に限定される。

請求項に記載されている主題事項は、任意の不都合を解決する実施形態、または、上述したような環境下でのみ機能する実施形態には限定されない。むしろ、この背景技術は、本明細書で記載されるいくつかの実施形態を実施することができる1つの例示的技術分野を示すためにだけ提供される。

一実施形態が、トークンを得る方法において示される。方法を、例えば、クライアントおよびトークン発行人(token issuer)を含むネットワーク化されたコンピューター環境において実施することができる。トークン発行人は、クライアントに、ネットワーク化されたコンピューター環境において、クライアントがサービスの機能性にアクセスするために使用できるセキュリティトークンを提供する。方法は、トークン発行人にセキュリティトークン要求を送信するステップを含む。セキュリティトークン要求は、エンティティに関する代替の個人識別情報を指定する。方法は、セキュリティトークン発行人からセキュリティトークンを受信するステップをさらに含む。セキュリティトークンは、代替の個人識別情報を含む。

トークン発行人の観点から見た別の実施形態では、方法を、クライアントおよびトークン発行人を含むネットワーク化されたコンピューター環境において実施することができる。トークン発行人は、クライアントに、ネットワーク化されたコンピューター環境において、クライアントがサービスの機能性にアクセスするために使用できるセキュリティトークンを提供する。トークンを提供する方法は、クライアントからセキュリティトークン要求を受信するステップを含む。セキュリティトークン要求は、エンティティに関する代替の個人識別情報を指定する。セキュリティトークン発行人は、ローカルにエンティティに関する個人識別情報を格納しておくことができる。代替の個人識別情報を含むセキュリティトークンは、クライアントに送信される。

本要約は、以下の詳細な説明においてさらに記載される概念の選択を簡単な形態で紹介するために提供される。本要約は、請求項に記載されている主題事項の重要な機能または必須の機能を特定することを意図するものではなく、請求項に記載されている主題事項の範囲の決定に役立つものとして使用されることも意図しない。

追加の機能および追加の有利性は、以下の詳細な説明において説明され、一部分については詳細な説明から明確になるだろう。または、追加の機能および追加の有利性を、本明細書の教示の実施によって、理解することができる。本発明の機能および有利性を、添付の特許請求の範囲において特に挙げた道具および組み合わせによって理解し、得ることができる。本発明の機能は、以下の詳細な説明および添付の特許請求の範囲からより完全に明白となるだろう。また本発明の機能を、以下に説明する本発明の実施によって理解することができる。

上記で挙げた有利性および機能と、他の有利性および機能とを得ることができる方法を記載するために、上記で簡潔に記載された本主題事項のさらに特定の説明は、添付の図面に示される具体的な実施形態を参照することによって表されるだろう。これらの図面は典型的な実施形態を表現するだけであり、したがって、範囲を限定するものと考えるべきではないことを理解されたい。実施形態は追加の特異性および追加の詳細と共に、添付の図面を使用して記載され、明らかにされるだろう。

クライアントからトークン発行サービスに要求するトークンを示す図である。

クライアントから、クライアント上のトークン発行サービスに要求するトークンを示す図である。

セキュリティトークン要求を受信する方法を示す図である。

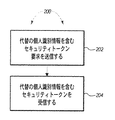

セキュリティトークンを送信する方法を示す図である。

本明細書における実施形態は、以下により詳細に論じるように、さまざまなコンピューターハードウェアを含む専用コンピューターまたは汎用コンピューターを備えることができる。

本明細書で記載される一実施形態は、トークン発行人への要求において、クライアントによって送信される代替の個人識別情報を可能とする。クライアントはすでにトークン発行人に認証されているので、トークン発行人は、クライアントに発行されるセキュリティトークンにおいて、代替の個人識別情報を代用することができる。そのため、情報は、任意のクライアントのこれまでの認証の結果としてトークン発行人に格納されるものを越えて、セキュリティトークンに含めることができる。したがって、トークン発行人は、セキュリティトークン中に代替の個人識別情報を指定することができ、一実施形態において、クライアントからの代替の個人識別情報がないときは、個人識別情報に代替の個人識別情報を、代用することができる。

ここで、図1Aを参照すると、一実施形態が示される。図1は、クライアント102、トークン発行サービス104、および、クライアント102がアクセスしたい機能性を含むサービス106を示す。サービス106の機能性にアクセスするため、サービス106は、クライアントに、セキュリティトークン108の提示を要求することができる。セキュリティトークン108は、トークン発行人104から得ることができる。

例示される実施例において、要求110は、クライアント102からトークン発行サービス104に送信される。要求110は、代替の個人識別情報を含む。代替の個人識別情報は、多数の異なる情報の要素のいずれか1つとすることができる。例えば、個人識別情報は、代替の電子メールアドレス、代替の名前、ニックネーム、代替の電話番号、代替の物理アドレス、代替の数値識別子などとすることができる。特に、いくつかの実施例をここで示しているが、これらの実施例は、決して、含むことができる代替の個人識別情報の範囲を限定するものとして考えるべきではない。

再度、図1Aの実施例に戻ると、トークン発行サービス104が要求110を受信するとき、トークン発行サービス104は、セキュリティトークン108で、要求110に応答することができる。トークンは、代替の個人識別情報、トークン発行サービスに格納された他の個人識別情報、セキュリティトークン108がトークン発行サービスに発行されたことを示す証明書などを含むことができる。

一実施形態では、代替の個人識別情報を含むセキュリティトークンに関する要求をクライアントから受信するとき、トークン発行人で個人識別情報を使用してクライアントを認証するように、トークン発行サービスを、構成することができる。特に、代替の個人識別情報は、トークン発行人にあらかじめ知られていないため、トークン発行人は、さまざまな認証動作を実行し、クライアントの身元を確認することができる。これらの認証動作は、トークン発行サービスによってあらかじめ知られた、クライアントに関する情報を使用することができる。しかしながら、いくつかの代替の実施形態では、トークン要求に含まれる情報は、トークン発行サービスにとって、クライアントの認証に十分なものとすることができる。

1つの例示的実施形態では、たとえ代替の個人識別情報がセキュリティトークン要求に存在しない場合でも、代替の個人識別情報が、セキュリティトークンに含まれる個人識別情報からの1つまたは複数の情報の要素に取って代わる。例えば、トークン発行サービス104によって最終的に発行されるセキュリティトークン108は、通常含まれる特定の個人識別情報を排除し、その情報をトークン要求110に含まれた代替の個人識別情報と取り換えることができる。

また、エンティティに関する代替の個人識別情報は、セキュリティトークン発行人で、エンティティに関する個人識別情報中の1つまたは複数の情報の要素に代わるものである。例えば、トークン発行サービス104から発行されたセキュリティトークン108は、要求110中に代替の個人識別情報の包むことなく通常含まれる情報を含むことができるが、その上、代替の個人識別情報を含むこともできる。例えば、セキュリティトークン108は、通常、セキュリティトークン108の中に含まれる単一の電子メールアドレスに変えて2つの電子メールアドレスを含むことができる。

いくつかの実施形態は、トークン発行サービスがすでに代替の個人識別情報を知っているものとすることができる。例えば、トークン発行サービス104は、特定のクライアントに関する4つの代替の電子メールアドレスを持つことができる。トークン発行サービス104は、各これら代替の電子メールアドレスを、認証することができ、トークン発行サービス104は、クライアント102に対して真正であるとして、電子メールアドレスを頼りにする合理的基礎を持つこととなる。そのため、要求110中に含まれた代替の個人識別情報が4つのあらかじめ認証された電子メールアドレスのうちの1つを含むとき、トークン発行サービス104は、すでに認証された電子メールアドレスを持つことに基づいて、代替の個人識別情報中に指定された電子メールアドレスを含むことができる。

代替の実施形態では、代替の個人識別情報は、セキュリティトークン要求中の代替の個人識別情報を受信するステップに先立って、トークン発行人にあらかじめ登録されていない。むしろ、それにもかかわらずトークン発行人は、あらかじめ送信された主要な個人識別情報に基づいて、クライアントとの関係の効力によって、セキュリティトークン中に代替の個人識別情報を含むことができる。

ここで、図1Bを参照すると、代替の実施形態が示される。図1Bに示される実施形態では、トークン発行サービス104は、クライアント102に含まれたサービスである。したがって、この特定の実施例では、トークンを、ローカルサービスからローカルで得ることができる。この特定の実施形態では、直接サービスに認証する必要はないとすることができる。なぜなら、クライアントにサービスとして含まれており、恐らく、クライアントの管理下だからである。

ここで、図2を参照すると、方法200が示される。方法200は、トークンを得るさまざまな動作を含む。方法200を、例えば、クライアントおよびトークン発行人を含むネットワーク化されたコンピューター環境で実施することができる。トークン発行人は、クライアントに、ネットワーク化されたコンピューター環境において、クライアントがサービスの機能性にアクセスするために使用できるセキュリティトークンを提供する。

方法は、エンティティに関する代替の個人識別情報を含むセキュリティトークン要求を送信するステップ(動作202)を含む。例えば、図1Aに示されるように、要求110は、トークン発行サービス104に送信される。また、要求を、図1Bに示すように、ローカルのトークン発行サービス104に送信することによって、送信することができる。

方法200は、セキュリティトークン発行人から、代替の個人識別情報を含むセキュリティトークンを受信する動作をさらに含む。例えば、図1Aは、トークン発行サービス104から返却されるセキュリティトークン108を示す。また、図1Bに示されるように、セキュリティトークンを、内部のモジュールから返却することができる。

一実施形態では、トークン発行人にセキュリティトークン要求を送信するステップ(動作202)は、トークン発行人に、エンティティが本物であることを証明する認証情報を送信するステップを含むことができる。例えば、認証情報は、トークン発行人で、トークン発行人にエンティティを証明するのに使用できる個人識別情報を含むことができる。一実施形態では、認証情報は、X.509証明書、SAML証明書、XrML証明書および/またはKerberosチケットを含むことができる。

方法200の一実施形態では、送信するステップおよび受信するステップは、ウェブサービスを使用して実行される。特に、ウェブサービスを、トークン要求およびトークン発行に関するメッセージングを実施するのに使用することができる。ウェブサービスは、アプリケーション統合の標準化された方法である。標準化されたXMLドキュメントを、SOAP(Simple Object Access Protocol)メッセージおよびWSDL(Web Services Description Language)記述と共に使用し、統合したアプリケーションの幅広い知識なしでアプリケーションを統合することができる。特に、一実施形態では、ウェブサービスアプリケーションで使用される認証プロトコルであるWS−Trustを、セキュリティトークンに含めるためのクライアントに指定された代替の個人識別情報を持つことができる拡張機能性と共に、使用することができる。

ここで、図3を参照すると、方法300が示される。方法300を、例えば、クライアントおよびトークン発行人を含むネットワーク化されたコンピューター環境で実施することができる。トークン発行人は、クライアントに、ネットワーク化されたコンピューター環境において、クライアントがサービスの機能性にアクセスするために使用できるセキュリティトークンを提供する。方法は、トークンを提供するさまざまな動作を含む。実例として、方法は、クライアントから、代替の個人識別情報を指定するセキュリティトークン要求を受信するステップ(動作302)を含む。

方法300は、クライアントに、代替の個人識別情報を含むセキュリティトークンを送信するステップ(動作304)をさらに含む。

実施形態は、また、コンピューター実行可能な命令またはそこに格納されたデータ構造を運ぶ、または持つコンピューター読み取り可能な媒体を含むこともできる。そのようなコンピューター読み取り可能な媒体は、汎用コンピューターまたは専用コンピューターがアクセスすることができる任意の利用可能な媒体とすることができる。限定ではなく、一例として、そのようなコンピューター読み取り可能な媒体は、RAM、ROM、EEPROM、CD−ROMもしくは他の光ディスク記憶装置、磁気ディスク記憶装置もしくは他の磁気記憶装置、または、コンピューター実行可能な命令もしくはデータ構造の形式の所望されるプログラムコード手段を運ぶ、もしくは格納するのに使用することができ、そして汎用コンピューターもしくは専用コンピューターがアクセスすることができる他の任意の媒体など、物理媒体を備えることができる。情報を、ネットワークまたは他の通信接続(ハードワイヤードの、無線の、またはハードワイヤードのもしくは無線の組み合わせ)を越えてコンピューターに転送、または提供するとき、コンピューターは適切に、コンピューター読み取り可能な媒体を接続と見なす。したがって、そのような任意の接続は適切に、コンピューター読み取り可能な媒体と称される。また、上記の組み合わせも、コンピューター読み取り可能な媒体の範囲に含まれるべきである。

コンピューター実行可能な命令は、例えば、汎用コンピューター、専用コンピューターまたは専用制御演算装置に、特定の機能または機能集団を実行させる命令およびデータを備える。主題の事項を、構造的な機能および/または方法論的な動作に特有な言語で記載してきたが、添付の特許請求の範囲に定義される主題の事項は、必ずしも前述の具体的な機能または動作に限定されないと理解されるべきである。むしろ、前述の具体的な機能および動作は、特許請求の範囲を実施する実施例の形態として開示される。

本発明を、その精神と基本的な特徴から逸脱することなく、他の具体的な形態において実施することができる。記載された実施形態は、あらゆる点で、限定ではなく、ただ例示として考えられるべきである。したがって、本発明の範囲は、前述の詳細な説明によってより、むしろ添付の特許請求の範囲によって示される。特許請求の範囲の等価物の意味および幅で生じるすべての変化は、それらの範囲に包含される。

Claims (17)

- クライアントおよびトークン発行人を含むネットワーク化されたコンピューター環境であって、前記トークン発行人は、前記クライアントに、前記ネットワーク化されたコンピューター環境において前記クライアントがサービスの機能性にアクセスするために使用できるセキュリティトークンを提供する環境において、トークンを得る方法であって、

トークン発行人にセキュリティトークン要求を送信するステップ(202)であって、前記セキュリティトークン要求は、エンティティに関する代替の個人識別情報を指定し、前記セキュリティトークン発行人は、エンティティに関する個人識別情報を備えるステップと、

前記セキュリティトークン発行人からセキュリティトークンを受信するステップ(204)であって、前記セキュリティトークンは前記代替の個人識別情報を備えるステップと

を備えることを特徴とする方法。 - たとえ前記代替の個人識別情報が前記セキュリティトークン要求に存在しない場合でも、前記代替の個人識別情報は、前記セキュリティトークンに含まれる前記個人識別情報からの1つまたは複数の情報の要素に取って代わることを特徴とする請求項1に記載の方法。

- エンティティに関する前記代替の個人識別情報は、前記セキュリティトークン発行人で、前記エンティティに関する前記個人識別情報中の1つまたは複数の情報の要素に代わるものであることを特徴とする請求項1に記載の方法。

- 前記代替の個人識別情報は、前記セキュリティトークン要求中の前記代替の個人識別情報を受信するステップに先立って、前記トークン発行人にあらかじめ登録されていないことを特徴とする請求項1に記載の方法。

- トークン発行人にセキュリティトークン要求を送信するステップは、前記トークン発行人に、前記エンティティが本物であることを証明する認証情報を送信するステップを備え、前記認証情報は、前記トークン発行人で、少なくとも一部の前記個人識別情報を含むことを特徴とする請求項1に記載の方法。

- 前記認証情報は、X.509証明書、SAML証明書、XrML証明書またはKerberosチケットのうち少なくとも1つを備えることを特徴とする請求項5に記載の方法。

- 前記トークン発行人はクライアント上のサービスであって、前記クライアントが前記クライアント上の前記サービスに前記セキュリティトークン要求を送信することを特徴とする請求項1に記載の方法。

- 送信するステップおよび受信するステップは、ウェブサービスを使用して実行されることを特徴とする請求項1に記載の方法。

- クライアントおよびトークン発行人を含むネットワーク化されたコンピューター環境であって、前記トークン発行人は、前記クライアントに、前記ネットワーク化されたコンピューター環境において前記クライアントがサービスの機能性にアクセスするために使用できるセキュリティトークンを提供する環境において、トークンを提供する方法であって、

クライアントからセキュリティトークン要求を受信するステップ(302)であって、前記セキュリティトークン要求は、エンティティに関する代替の個人識別情報を指定し、前記セキュリティトークン発行人は、前記エンティティに関する個人識別情報を備えるステップと、

クライアントにセキュリティトークンを送信するステップ(304)であって、前記セキュリティトークンは、前記代替の個人識別情報を備えるステップと

を備えることを特徴とする方法。 - たとえ前記代替の個人識別情報が前記セキュリティトークン要求に存在しない場合でも、前記代替の個人識別情報は、前記セキュリティトークンに含まれる前記個人識別情報から1つまたは複数の情報の要素に取って代わることを特徴とする請求項9に記載の方法。

- エンティティに関する前記代替の個人識別情報は、前記セキュリティトークン発行人で、前記エンティティに関する前記個人識別情報中の1つまたは複数の情報の要素に代わるものであることを特徴とする請求項9に記載の方法。

- 前記代替の個人識別情報は、前記セキュリティトークン要求中の前記代替の個人識別情報を受信するステップに先立って、前記トークン発行人にあらかじめ登録されていないことを特徴とする請求項9に記載の方法。

- セキュリティトークン要求を受信するステップは、前記エンティティが本物であることを証明する認証情報を受信するステップを備えることを特徴とする請求項9に記載の方法。

- 前記認証情報は、X.509証明書、SAML証明書、XrML証明書またはKerberosチケットのうち少なくとも1つを備えることを特徴とする請求項13に記載の方法。

- 前記動作は、前記クライアント上のサービスであるトークン発行人で実行され、前記クライアントは、前記クライアントから前記セキュリティトークン要求を受信することを特徴とする請求項9に記載の方法。

- 送信するステップおよび受信するステップは、ウェブサービスを使用して実行されることを特徴とする請求項9に記載の方法。

- トークン発行人にセキュリティトークン要求を送信するステップ(202)であって、前記セキュリティトークン要求は、エンティティに関する代替の個人識別情報を指定するステップと、

前記セキュリティトークン発行人からセキュリティトークンを受信するステップ(204)であって、前記セキュリティトークンは、前記代替の個人識別情報を備えるステップと

を実行させるためのコンピューター実行可能な命令を記録したことを特徴とするコンピューター読み取り可能な記録媒体。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US11/539,255 US20080086766A1 (en) | 2006-10-06 | 2006-10-06 | Client-based pseudonyms |

| PCT/US2007/080437 WO2008045759A1 (en) | 2006-10-06 | 2007-10-04 | Client-based pseudonyms |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2010506511A true JP2010506511A (ja) | 2010-02-25 |

| JP2010506511A5 JP2010506511A5 (ja) | 2010-11-18 |

Family

ID=39283796

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009531606A Pending JP2010506511A (ja) | 2006-10-06 | 2007-10-04 | クライアントベースの匿名 |

Country Status (6)

| Country | Link |

|---|---|

| US (1) | US20080086766A1 (ja) |

| EP (1) | EP2084614A4 (ja) |

| JP (1) | JP2010506511A (ja) |

| KR (1) | KR20090058536A (ja) |

| CN (1) | CN101523366A (ja) |

| WO (1) | WO2008045759A1 (ja) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2013522773A (ja) * | 2010-03-18 | 2013-06-13 | マイクロソフト コーポレーション | 複数のウェブサービスにわたって認証を実施するプラグ可能なトークンプロバイダモデル |

Families Citing this family (6)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9208482B2 (en) | 2010-04-09 | 2015-12-08 | Paypal, Inc. | Transaction token issuing authorities |

| US10134031B2 (en) | 2010-04-09 | 2018-11-20 | Paypal, Inc. | Transaction token issuing authorities |

| US11887105B2 (en) | 2010-04-09 | 2024-01-30 | Paypal, Inc. | Transaction token issuing authorities |

| CA2819696A1 (en) | 2010-12-23 | 2012-06-28 | Paydiant, Inc. | Mobile phone atm processing methods and systems |

| CN105719137A (zh) * | 2016-01-18 | 2016-06-29 | 连连银通电子支付有限公司 | 一种电子账户的认证系统及其认证方法 |

| US10733322B2 (en) * | 2017-11-28 | 2020-08-04 | Vmware, Inc. | Multi-persona enrollment management |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2002132730A (ja) * | 2000-10-20 | 2002-05-10 | Hitachi Ltd | 個人情報の信頼度および開示度による認証またはアクセス管理システム、および管理方法 |

| WO2005008442A2 (en) * | 2003-07-05 | 2005-01-27 | General Instrument Corporation | Ticket-based secure time delivery in digital networks |

| WO2005011192A1 (ja) * | 2003-07-11 | 2005-02-03 | Nippon Telegraph & Telephone | アドレスに基づく認証システム、その装置およびプログラム |

Family Cites Families (12)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7043760B2 (en) * | 2000-10-11 | 2006-05-09 | David H. Holtzman | System and method for establishing and managing relationships between pseudonymous identifications and memberships in organizations |

| US20030005316A1 (en) * | 2001-06-28 | 2003-01-02 | Intel Corporation | Radio location based theft recovery mechanism |

| EP1329855A1 (en) * | 2002-01-18 | 2003-07-23 | Hewlett-Packard Company | User authentication method and system |

| WO2004038997A1 (en) * | 2002-10-18 | 2004-05-06 | American Express Travel Related Services Company, Inc. | Device independent authentication system and method |

| US7509495B2 (en) * | 2003-07-10 | 2009-03-24 | Cinnober Financial Technology, Ab | Authentication protocol |

| JP4039632B2 (ja) * | 2003-08-14 | 2008-01-30 | インターナショナル・ビジネス・マシーンズ・コーポレーション | 認証システム、サーバおよび認証方法並びにプログラム |

| KR20050042694A (ko) * | 2003-11-04 | 2005-05-10 | 한국전자통신연구원 | 보안토큰을 이용한 전자거래방법 및 그 시스템 |

| US20050160298A1 (en) * | 2004-01-20 | 2005-07-21 | Arcot Systems, Inc. | Nonredirected authentication |

| US7526799B2 (en) * | 2004-06-30 | 2009-04-28 | International Business Machines Corporation | Method for tracking security attributes along invocation chain using secure propagation token |

| US10140596B2 (en) * | 2004-07-16 | 2018-11-27 | Bryan S. M. Chua | Third party authentication of an electronic transaction |

| US8166296B2 (en) * | 2004-10-20 | 2012-04-24 | Broadcom Corporation | User authentication system |

| US7900247B2 (en) * | 2005-03-14 | 2011-03-01 | Microsoft Corporation | Trusted third party authentication for web services |

-

2006

- 2006-10-06 US US11/539,255 patent/US20080086766A1/en not_active Abandoned

-

2007

- 2007-10-04 WO PCT/US2007/080437 patent/WO2008045759A1/en active Application Filing

- 2007-10-04 EP EP07843829A patent/EP2084614A4/en not_active Withdrawn

- 2007-10-04 CN CNA2007800373838A patent/CN101523366A/zh active Pending

- 2007-10-04 KR KR1020097006642A patent/KR20090058536A/ko not_active Application Discontinuation

- 2007-10-04 JP JP2009531606A patent/JP2010506511A/ja active Pending

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2002132730A (ja) * | 2000-10-20 | 2002-05-10 | Hitachi Ltd | 個人情報の信頼度および開示度による認証またはアクセス管理システム、および管理方法 |

| WO2005008442A2 (en) * | 2003-07-05 | 2005-01-27 | General Instrument Corporation | Ticket-based secure time delivery in digital networks |

| WO2005011192A1 (ja) * | 2003-07-11 | 2005-02-03 | Nippon Telegraph & Telephone | アドレスに基づく認証システム、その装置およびプログラム |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2013522773A (ja) * | 2010-03-18 | 2013-06-13 | マイクロソフト コーポレーション | 複数のウェブサービスにわたって認証を実施するプラグ可能なトークンプロバイダモデル |

Also Published As

| Publication number | Publication date |

|---|---|

| KR20090058536A (ko) | 2009-06-09 |

| US20080086766A1 (en) | 2008-04-10 |

| CN101523366A (zh) | 2009-09-02 |

| WO2008045759A1 (en) | 2008-04-17 |

| EP2084614A4 (en) | 2012-10-24 |

| EP2084614A1 (en) | 2009-08-05 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| AU2021206913B2 (en) | Systems and methods for distributed data sharing with asynchronous third-party attestation | |

| US10810515B2 (en) | Digital rights management (DRM)-enabled policy management for an identity provider in a federated environment | |

| US10333941B2 (en) | Secure identity federation for non-federated systems | |

| AU2003212723B2 (en) | Single sign-on secure service access | |

| JP4579546B2 (ja) | 単一サインオンサービスにおけるユーザ識別子の取り扱い方法及び装置 | |

| US7860882B2 (en) | Method and system for distributed retrieval of data objects using tagged artifacts within federated protocol operations | |

| US7610390B2 (en) | Distributed network identity | |

| US20100100924A1 (en) | Digital Rights Management (DRM)-Enabled Policy Management For A Service Provider In A Federated Environment | |

| TW200821890A (en) | Method and system for policy-based initiation of federation management | |

| JP2010506511A (ja) | クライアントベースの匿名 | |

| EP2768178A1 (en) | Method of privacy-preserving proof of reliability between three communicating parties | |

| Koshutanski et al. | Distributed identity management model for digital ecosystems | |

| Sharif et al. | Cross-Domain Sharing of User Claims: A Design Proposal for OpenID Connect Attribute Authorities | |

| Standard | Web Services Federation Language (WS-Federation) Version 1.2 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100929 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20100929 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20121102 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20130329 |