JP2010500630A - メッセージ認証のための暗号化方法 - Google Patents

メッセージ認証のための暗号化方法 Download PDFInfo

- Publication number

- JP2010500630A JP2010500630A JP2009524624A JP2009524624A JP2010500630A JP 2010500630 A JP2010500630 A JP 2010500630A JP 2009524624 A JP2009524624 A JP 2009524624A JP 2009524624 A JP2009524624 A JP 2009524624A JP 2010500630 A JP2010500630 A JP 2010500630A

- Authority

- JP

- Japan

- Prior art keywords

- block

- message

- pseudo

- cipher

- random string

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Withdrawn

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/06—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols the encryption apparatus using shift registers or memories for block-wise or stream coding, e.g. DES systems or RC4; Hash functions; Pseudorandom sequence generators

- H04L9/065—Encryption by serially and continuously modifying data stream elements, e.g. stream cipher systems, RC4, SEAL or A5/3

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/06—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols the encryption apparatus using shift registers or memories for block-wise or stream coding, e.g. DES systems or RC4; Hash functions; Pseudorandom sequence generators

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/06—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols the encryption apparatus using shift registers or memories for block-wise or stream coding, e.g. DES systems or RC4; Hash functions; Pseudorandom sequence generators

- H04L9/0618—Block ciphers, i.e. encrypting groups of characters of a plain text message using fixed encryption transformation

- H04L9/0637—Modes of operation, e.g. cipher block chaining [CBC], electronic codebook [ECB] or Galois/counter mode [GCM]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/08—Randomization, e.g. dummy operations or using noise

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/80—Wireless

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Storage Device Security (AREA)

- Mobile Radio Communication Systems (AREA)

Abstract

Description

Claims (6)

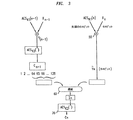

- メッセージデータの少なくとも1つのブロックを取得することと、メッセージデータのブロックを少なくとも部分的にランダム化することと、ランダム化されたブロックをブロック暗号を使用して暗号化することと、暗号化されたブロックを送信することとを含む、方法。

- メッセージデータのブロックのランダム化が、疑似ランダムストリングを提供することと、メッセージデータのブロックの少なくとも数ビットのそれぞれと疑似ランダムストリングの各ビットとの間でXOR演算を実行することとを含む、請求項1に記載の方法。

- セッション鍵から鍵K1およびK2を生成することをさらに含み、

疑似ランダムストリングが、K1を入力鍵としてとる暗号から生成されることによって提供され、

ランダム化されたブロックが、K2を入力鍵としてとるブロック暗号を使用して暗号化される、請求項2に記載の方法。 - 送信された信号を受信することと、暗号化されたメッセージを取得するように受信済み信号を調整することと、メッセージの少なくとも1つのデータブロックをブロック暗号から復号することと、復号されたブロックをランダム化解除することとを含む、方法。

- メッセージデータのブロックのランダム化解除が、疑似ランダムストリングを提供することと、メッセージデータのブロックの少なくとも数ビットのそれぞれと疑似ランダムストリングの各ビットとの間でXOR演算を実行することとを含む、請求項4に記載の方法。

- セッション鍵から鍵K1およびK2を生成することをさらに含み、

疑似ランダムストリングが、K1を入力鍵としてとる暗号から生成することによって提供され、

受信済みメッセージブロックが、K2を入力鍵としてとるブロック暗号の逆の操作を使用して復号される、請求項5に記載の方法。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US83768306P | 2006-08-15 | 2006-08-15 | |

| US11/540,790 US8687800B2 (en) | 2006-08-15 | 2006-09-29 | Encryption method for message authentication |

| PCT/US2007/017650 WO2008021145A1 (en) | 2006-08-15 | 2007-08-08 | Encryption method for message authentication |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012222786A Division JP2013047822A (ja) | 2006-08-15 | 2012-10-05 | メッセージ認証のための暗号化方法 |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2010500630A true JP2010500630A (ja) | 2010-01-07 |

Family

ID=38704876

Family Applications (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009524624A Withdrawn JP2010500630A (ja) | 2006-08-15 | 2007-08-08 | メッセージ認証のための暗号化方法 |

| JP2012222786A Pending JP2013047822A (ja) | 2006-08-15 | 2012-10-05 | メッセージ認証のための暗号化方法 |

Family Applications After (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012222786A Pending JP2013047822A (ja) | 2006-08-15 | 2012-10-05 | メッセージ認証のための暗号化方法 |

Country Status (6)

| Country | Link |

|---|---|

| US (1) | US8687800B2 (ja) |

| EP (1) | EP2070251A1 (ja) |

| JP (2) | JP2010500630A (ja) |

| KR (3) | KR101387799B1 (ja) |

| CN (1) | CN101502039B (ja) |

| WO (1) | WO2008021145A1 (ja) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2015104119A (ja) * | 2013-11-27 | 2015-06-04 | 財團法人資訊工業策進會 | 完全性検証を含むブロック暗号化方法およびブロック復号化方法 |

| US9720957B2 (en) | 2013-04-18 | 2017-08-01 | Nxp B.V. | Aggregator node, method for aggregating data, and computer program product |

Families Citing this family (24)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8687800B2 (en) | 2006-08-15 | 2014-04-01 | Alcatel Lucent | Encryption method for message authentication |

| US8107620B2 (en) * | 2007-03-21 | 2012-01-31 | International Business Machines Corporation | Simple and efficient one-pass authenticated encryption scheme |

| US8820028B2 (en) | 2007-03-30 | 2014-09-02 | Certainteed Corporation | Attic and wall insulation with desiccant |

| KR100981419B1 (ko) * | 2008-01-31 | 2010-09-10 | 주식회사 팬택 | 디지털 권한 관리를 위한 사용자 도메인 가입방법 및 그정보 교환 방법 |

| US8452984B2 (en) * | 2008-08-28 | 2013-05-28 | Alcatel Lucent | Message authentication code pre-computation with applications to secure memory |

| JP5451373B2 (ja) * | 2009-10-30 | 2014-03-26 | ユキワ精工株式会社 | 工具保持体 |

| US8416948B2 (en) * | 2010-06-04 | 2013-04-09 | Leanics Corporation | System for secure variable data rate transmission |

| IL214743A0 (en) * | 2011-08-18 | 2012-02-29 | Nds Ltd | Block cipher modes of operation |

| US9115498B2 (en) | 2012-03-30 | 2015-08-25 | Certainteed Corporation | Roofing composite including dessicant and method of thermal energy management of a roof by reversible sorption and desorption of moisture |

| US10341088B2 (en) * | 2013-08-02 | 2019-07-02 | Nec Corporation | Authentic encryption device, authenticated encryption method, and program for authenticated encryption |

| US9684914B1 (en) * | 2014-01-17 | 2017-06-20 | Amazon Technologies, Inc. | Techniques for real-time dynamic pricing |

| US9898320B2 (en) | 2014-06-28 | 2018-02-20 | Vmware, Inc. | Using a delta query to seed live migration |

| US9760443B2 (en) | 2014-06-28 | 2017-09-12 | Vmware, Inc. | Using a recovery snapshot during live migration |

| US9552217B2 (en) | 2014-06-28 | 2017-01-24 | Vmware, Inc. | Using active/active asynchronous replicated storage for live migration |

| US10671545B2 (en) * | 2014-06-28 | 2020-06-02 | Vmware, Inc. | Asynchronous encryption and decryption of virtual machine memory for live migration |

| US9672120B2 (en) | 2014-06-28 | 2017-06-06 | Vmware, Inc. | Maintaining consistency using reverse replication during live migration |

| US9766930B2 (en) | 2014-06-28 | 2017-09-19 | Vmware, Inc. | Using active/passive asynchronous replicated storage for live migration |

| US9438416B2 (en) | 2014-07-18 | 2016-09-06 | Harris Corporation | Customizable encryption algorithm based on a sponge construction with authenticated and non-authenticated modes of operation |

| US10231123B2 (en) * | 2015-12-07 | 2019-03-12 | GM Global Technology Operations LLC | Bluetooth low energy (BLE) communication between a mobile device and a vehicle |

| US10114941B2 (en) * | 2016-08-24 | 2018-10-30 | Altera Corporation | Systems and methods for authenticating firmware stored on an integrated circuit |

| US10666437B2 (en) | 2017-11-07 | 2020-05-26 | Harris Solutions NY, Inc. | Customizable encryption/decryption algorithm |

| US11741248B2 (en) | 2019-08-20 | 2023-08-29 | Bank Of America Corporation | Data access control using data block level encryption |

| US11176264B2 (en) | 2019-08-20 | 2021-11-16 | Bank Of America Corporation | Data access control using data block level decryption |

| DE202022103193U1 (de) | 2022-06-06 | 2022-06-24 | Krishna Lal Baishnab | Ein System zur Entwicklung einer leichtgewichtigen Blockchiffre für ressourcenbeschränkte Anwendungen |

Citations (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPS5992649A (ja) * | 1982-11-19 | 1984-05-28 | Fujitsu Ltd | ブロツク形デ−タ暗号器制御方式 |

| JPH0227389A (ja) * | 1988-07-15 | 1990-01-30 | Sony Corp | 暗号化方法及び該暗号方法を用いた暗号化装置/復号化装置 |

| JPH0918469A (ja) * | 1995-06-30 | 1997-01-17 | Canon Inc | 暗号通信装置、システム及び暗号装置 |

| JPH10303879A (ja) * | 1997-04-24 | 1998-11-13 | Fuji Xerox Co Ltd | 暗号化方法 |

| JPH10327141A (ja) * | 1997-05-08 | 1998-12-08 | Internatl Business Mach Corp <Ibm> | データ暗号化解読方法および装置 |

| US6963976B1 (en) * | 2000-11-03 | 2005-11-08 | International Business Machines Corporation | Symmetric key authenticated encryption schemes |

| US7093126B1 (en) * | 2000-04-14 | 2006-08-15 | International Business Machines Corporation | Encryption schemes with almost free integrity awareness |

Family Cites Families (30)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US4078152A (en) * | 1976-04-26 | 1978-03-07 | International Business Machines Corporation | Block-cipher cryptographic system with chaining |

| US5757913A (en) * | 1993-04-23 | 1998-05-26 | International Business Machines Corporation | Method and apparatus for data authentication in a data communication environment |

| US5454039A (en) | 1993-12-06 | 1995-09-26 | International Business Machines Corporation | Software-efficient pseudorandom function and the use thereof for encryption |

| US6314190B1 (en) * | 1997-06-06 | 2001-11-06 | Networks Associates Technology, Inc. | Cryptographic system with methods for user-controlled message recovery |

| US6259789B1 (en) * | 1997-12-12 | 2001-07-10 | Safecourier Software, Inc. | Computer implemented secret object key block cipher encryption and digital signature device and method |

| EP1052611B9 (en) * | 1998-01-27 | 2007-02-14 | Nippon Telegraph and Telephone Corporation | Data converter and recording medium on which program for executing data conversion is recorded |

| US6243470B1 (en) * | 1998-02-04 | 2001-06-05 | International Business Machines Corporation | Method and apparatus for advanced symmetric key block cipher with variable length key and block |

| EP1077554B1 (en) | 1998-05-07 | 2004-11-17 | Angel José Ferre Herrero | Randomization-encryption system |

| US6351539B1 (en) * | 1998-09-18 | 2002-02-26 | Integrated Device Technology, Inc. | Cipher mixer with random number generator |

| US7184549B2 (en) * | 2000-01-14 | 2007-02-27 | Mitsubishi Denki Kabushiki Kaisha | Method and apparatus for encryption, method and apparatus for decryption, and computer-readable medium storing program |

| JP2001211166A (ja) | 2000-01-27 | 2001-08-03 | Micro Technology Kk | カオス・ブロック暗号 |

| WO2001056221A2 (en) * | 2000-01-31 | 2001-08-02 | Vdg Inc. | Block encryption method and schemes for data confidentiality and integrity protection |

| US20020023209A1 (en) * | 2000-02-14 | 2002-02-21 | Lateca Computer Inc. N.V.United | Encryption and decryption of digital messages in packet transmitting networks |

| US20010031050A1 (en) * | 2000-02-14 | 2001-10-18 | Lateca Computer Inc. N.V. | Key generator |

| US20020051537A1 (en) * | 2000-09-13 | 2002-05-02 | Rogaway Phillip W. | Method and apparatus for realizing a parallelizable variable-input-length pseudorandom function |

| US7007050B2 (en) * | 2001-05-17 | 2006-02-28 | Nokia Corporation | Method and apparatus for improved pseudo-random number generation |

| US7251326B2 (en) * | 2001-06-29 | 2007-07-31 | Harris Corporation | Method and apparatus for data encryption |

| GB2374260B (en) * | 2001-10-12 | 2003-08-13 | F Secure Oyj | Data encryption |

| JP3503638B1 (ja) * | 2002-09-26 | 2004-03-08 | 日本電気株式会社 | 暗号装置及び暗号プログラム |

| JP2005217842A (ja) | 2004-01-30 | 2005-08-11 | Fujitsu Ltd | データ圧縮方法、データ復元方法及びそのプログラム |

| WO2006064763A1 (ja) * | 2004-12-17 | 2006-06-22 | Nec Corporation | 共通鍵ブロック暗号化装置、共通鍵ブロック暗号化方法及び共通鍵ブロック暗号化プログラム |

| US7933410B2 (en) * | 2005-02-16 | 2011-04-26 | Comcast Cable Holdings, Llc | System and method for a variable key ladder |

| US7966495B2 (en) * | 2005-03-21 | 2011-06-21 | Revinetix, Inc. | Conserving file system with backup and validation |

| JP4774509B2 (ja) * | 2005-05-13 | 2011-09-14 | 国立大学法人お茶の水女子大学 | 擬似乱数発生システム |

| US7715553B2 (en) * | 2005-08-01 | 2010-05-11 | Durward D. Dupre | Encrypting a plaintext message with authentication |

| US7602906B2 (en) * | 2005-08-25 | 2009-10-13 | Microsoft Corporation | Cipher for disk encryption |

| US8589688B2 (en) * | 2005-11-04 | 2013-11-19 | Nec Corporation | Message authentication device, message authentication method, message authentication program and storage medium therefor |

| US8379841B2 (en) * | 2006-03-23 | 2013-02-19 | Exegy Incorporated | Method and system for high throughput blockwise independent encryption/decryption |

| US8687800B2 (en) | 2006-08-15 | 2014-04-01 | Alcatel Lucent | Encryption method for message authentication |

| US8699714B2 (en) * | 2008-11-17 | 2014-04-15 | Intrinsic Id B.V. | Distributed PUF |

-

2006

- 2006-09-29 US US11/540,790 patent/US8687800B2/en not_active Expired - Fee Related

-

2007

- 2007-08-08 WO PCT/US2007/017650 patent/WO2008021145A1/en active Application Filing

- 2007-08-08 JP JP2009524624A patent/JP2010500630A/ja not_active Withdrawn

- 2007-08-08 KR KR1020137028285A patent/KR101387799B1/ko active IP Right Grant

- 2007-08-08 KR KR1020097003045A patent/KR101205109B1/ko active IP Right Grant

- 2007-08-08 CN CN200780029954.3A patent/CN101502039B/zh not_active Expired - Fee Related

- 2007-08-08 EP EP07811190A patent/EP2070251A1/en not_active Withdrawn

- 2007-08-08 KR KR1020127004818A patent/KR101343774B1/ko active IP Right Grant

-

2012

- 2012-10-05 JP JP2012222786A patent/JP2013047822A/ja active Pending

Patent Citations (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPS5992649A (ja) * | 1982-11-19 | 1984-05-28 | Fujitsu Ltd | ブロツク形デ−タ暗号器制御方式 |

| JPH0227389A (ja) * | 1988-07-15 | 1990-01-30 | Sony Corp | 暗号化方法及び該暗号方法を用いた暗号化装置/復号化装置 |

| JPH0918469A (ja) * | 1995-06-30 | 1997-01-17 | Canon Inc | 暗号通信装置、システム及び暗号装置 |

| JPH10303879A (ja) * | 1997-04-24 | 1998-11-13 | Fuji Xerox Co Ltd | 暗号化方法 |

| JPH10327141A (ja) * | 1997-05-08 | 1998-12-08 | Internatl Business Mach Corp <Ibm> | データ暗号化解読方法および装置 |

| US7093126B1 (en) * | 2000-04-14 | 2006-08-15 | International Business Machines Corporation | Encryption schemes with almost free integrity awareness |

| US6963976B1 (en) * | 2000-11-03 | 2005-11-08 | International Business Machines Corporation | Symmetric key authenticated encryption schemes |

Non-Patent Citations (4)

| Title |

|---|

| CSNG200300296003; 盛合志帆,岩田哲: '"国際会議報告 Second Modes of Operation Workshop"' 電子情報通信学会技術研究報告 Vol.101,No.402, 20011101, p.43-48, 社団法人電子情報通信学会 * |

| JPN6012058753; C. S. Jutla: '"A Parallelizable Authenticated Encryption Algorithm for IPsec"' Network Working Group INTERNET DRAFT November 2000, 200105, [online] * |

| JPN6012058757; 盛合志帆,岩田哲: '"国際会議報告 Second Modes of Operation Workshop"' 電子情報通信学会技術研究報告 Vol.101,No.402, 20011101, p.43-48, 社団法人電子情報通信学会 * |

| JPN6012058758; Charanjit S. Jutla: '"Encryption Modes with Almost Free Message Integrity"' Cryptology ePrint Archive: Report 2000/039 Version: 20000801:174658, 20000801, p.1-15, [online] * |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9720957B2 (en) | 2013-04-18 | 2017-08-01 | Nxp B.V. | Aggregator node, method for aggregating data, and computer program product |

| JP2015104119A (ja) * | 2013-11-27 | 2015-06-04 | 財團法人資訊工業策進會 | 完全性検証を含むブロック暗号化方法およびブロック復号化方法 |

Also Published As

| Publication number | Publication date |

|---|---|

| KR20120043019A (ko) | 2012-05-03 |

| EP2070251A1 (en) | 2009-06-17 |

| CN101502039B (zh) | 2012-09-05 |

| WO2008021145A1 (en) | 2008-02-21 |

| KR101387799B1 (ko) | 2014-04-21 |

| KR20090031777A (ko) | 2009-03-27 |

| US20080137837A1 (en) | 2008-06-12 |

| CN101502039A (zh) | 2009-08-05 |

| JP2013047822A (ja) | 2013-03-07 |

| KR101205109B1 (ko) | 2012-11-26 |

| KR20130125840A (ko) | 2013-11-19 |

| KR101343774B1 (ko) | 2013-12-19 |

| US8687800B2 (en) | 2014-04-01 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| KR101205109B1 (ko) | 메시지 인증 방법 | |

| Mousa et al. | Evaluation of the RC4 algorithm for data encryption. | |

| JP3901909B2 (ja) | 暗号化装置およびプログラムを記録した記録媒体 | |

| Saraf et al. | Text and image encryption decryption using advanced encryption standard | |

| US7254233B2 (en) | Fast encryption and authentication for data processing systems | |

| Reyad et al. | Key-based enhancement of data encryption standard for text security | |

| Asaad et al. | Partial image encryption using RC4 stream cipher approach and embedded in an image | |

| JP2009116348A (ja) | データの非相関化方法 | |

| CN114095170A (zh) | 数据处理方法、装置、系统及计算机可读存储介质 | |

| CN102946315B (zh) | 一种采用分组方式构造mac码的方法及系统 | |

| Kumar et al. | Boolean Algebra based effective and efficient asymmetric key cryptography algorithm: BAC algorithm | |

| WO2022096141A1 (en) | Method for processing encrypted data | |

| US20060126841A1 (en) | Method and apparatus for a security system for wireless networks | |

| Kumar et al. | A novel framework for secure file transmission using modified AES and MD5 algorithms | |

| KR100551992B1 (ko) | 어플리케이션 데이터의 암호화 및 복호화 방법 | |

| KR20060043178A (ko) | 크립토싱크 생성 방법 | |

| US20130058483A1 (en) | Public key cryptosystem and technique | |

| Ahmad et al. | Energy efficient sensor network security using Stream cipher mode of operation | |

| JP2000004223A (ja) | 暗号・認証システム | |

| JP5293612B2 (ja) | 暗号化装置、復号装置、暗号化方法、復号方法およびプログラム | |

| Nori | Improving Security Using Cryptography Based on Smartphone User Locations | |

| Zibideh et al. | Key-based coded permutation ciphers with improved error performance and security in wireless channels | |

| Singh et al. | Enhanced advanced encryption standard (E-AES): Using eset | |

| Devi et al. | A Research: Image Encryption Using Chaotic and Logistic Map and Pixel Hobbling | |

| CN118353625A (zh) | 用于校园id卡的数据处理方法 |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20110823 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20111121 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20111129 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20120220 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20120605 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20121005 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20121009 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20121031 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20121127 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20130226 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20130305 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20130321 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20130328 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20130522 |

|

| A912 | Re-examination (zenchi) completed and case transferred to appeal board |

Free format text: JAPANESE INTERMEDIATE CODE: A912 Effective date: 20130614 |

|

| A761 | Written withdrawal of application |

Free format text: JAPANESE INTERMEDIATE CODE: A761 Effective date: 20130903 |