JP2010022010A - 電子メール暗号化システム - Google Patents

電子メール暗号化システム Download PDFInfo

- Publication number

- JP2010022010A JP2010022010A JP2009188045A JP2009188045A JP2010022010A JP 2010022010 A JP2010022010 A JP 2010022010A JP 2009188045 A JP2009188045 A JP 2009188045A JP 2009188045 A JP2009188045 A JP 2009188045A JP 2010022010 A JP2010022010 A JP 2010022010A

- Authority

- JP

- Japan

- Prior art keywords

- public key

- encryption

- encrypted

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Granted

Links

- 230000005540 biological transmission Effects 0.000 claims description 121

- 238000000034 method Methods 0.000 claims description 44

- 238000012790 confirmation Methods 0.000 claims description 9

- 230000003068 static effect Effects 0.000 claims description 5

- 230000014759 maintenance of location Effects 0.000 claims description 4

- 230000004044 response Effects 0.000 claims description 3

- 238000012795 verification Methods 0.000 claims description 2

- 230000000875 corresponding effect Effects 0.000 description 88

- 238000010586 diagram Methods 0.000 description 41

- 230000006870 function Effects 0.000 description 15

- 230000008569 process Effects 0.000 description 7

- 230000008859 change Effects 0.000 description 6

- 238000012545 processing Methods 0.000 description 6

- 230000008901 benefit Effects 0.000 description 4

- 238000004891 communication Methods 0.000 description 3

- 125000002066 L-histidyl group Chemical group [H]N1C([H])=NC(C([H])([H])[C@](C(=O)[*])([H])N([H])[H])=C1[H] 0.000 description 2

- 230000010365 information processing Effects 0.000 description 2

- 238000012546 transfer Methods 0.000 description 2

- 230000004913 activation Effects 0.000 description 1

- 230000002596 correlated effect Effects 0.000 description 1

- 230000008571 general function Effects 0.000 description 1

- 238000009434 installation Methods 0.000 description 1

- 230000008520 organization Effects 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/08—Key distribution or management, e.g. generation, sharing or updating, of cryptographic keys or passwords

- H04L9/0816—Key establishment, i.e. cryptographic processes or cryptographic protocols whereby a shared secret becomes available to two or more parties, for subsequent use

- H04L9/0819—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s)

- H04L9/083—Key transport or distribution, i.e. key establishment techniques where one party creates or otherwise obtains a secret value, and securely transfers it to the other(s) involving central third party, e.g. key distribution center [KDC] or trusted third party [TTP]

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L51/00—User-to-user messaging in packet-switching networks, transmitted according to store-and-forward or real-time protocols, e.g. e-mail

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2209/00—Additional information or applications relating to cryptographic mechanisms or cryptographic arrangements for secret or secure communication H04L9/00

- H04L2209/60—Digital content management, e.g. content distribution

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

- H04L63/0442—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload wherein the sending and receiving network entities apply asymmetric encryption, i.e. different keys for encryption and decryption

Landscapes

- Engineering & Computer Science (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Security & Cryptography (AREA)

- Information Transfer Between Computers (AREA)

Abstract

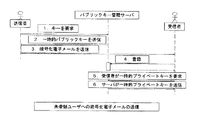

【解決手段】未登録ユーザに電子メールを送信する際に、一時的パブリックキーとプライベートキーをサーバで生成し、一時的パブリックキーをサーバからメール送信端末に送り、それを用いてメールを暗号化させ、一時的プライベートキーをサーバからメール受信端末に送り、それを用いて暗号化メールを復号させる。また、所定条件を満たすメールアドレスに対しては、当該メールアドレスに対応するパブリックキーに加えて、当該所定条件に対応する所定条件用パブリックキーを対応付けて公開することにより、所定条件を満たすメールアドレスを宛先とするメールを代表受信端末で復号させる。

【選択図】図2

Description

特に、例えば顧客リスト上の全ての電子メールアドレスに対して暗号化したメールを送信する場合などのように、送信先が多数である場合に、全ての受信端末において対応するソフトウェアが導入され、それらのそれぞれの受信端末のパブリックキーを取得するまで送信を待つことは非現実的である。

本発明は、電子メール暗号化のためのパブリックキーが登録されておらず、ユーザとしてあらかじめ登録されていない受信者電子メールアドレスを宛先として、電子メール暗号化ソフトウェアが実行されることによってパブリックキーを利用して暗号化された暗号化電子メールをユーザとして登録された送信者電子メールアドレスを発信元として電子メール送信端末から送信することにより、暗号化電子メールを受信する電子メール受信端末で暗号化電子メールを復号させるための、電子メール送信端末及び電子メール受信端末とネットワークで接続されたパブリックキー管理サーバを含み、

パブリックキー管理サーバは、

端末からの電子メール暗号化ソフトウェアのダウンロード要求に応じて電子メール暗号化ソフトウェアを端末にダウンロードさせるダウンロード手段と、

既登録ユーザの登録電子メールアドレスと、既登録ユーザの端末のためにプライベートキーとのペアとして生成したパブリックキーとを対応させて記憶する登録ユーザパブリックキー記憶領域と、

未登録ユーザの電子メールアドレスを、一時的パブリックキーと一時的プライベートキーとのペアと対応させて記憶する未登録ユーザ一時的キーペア記憶領域と、を有し、

電子メール送信端末は、

パブリックキー管理サーバからあらかじめ取得した、既登録ユーザのうちの所定の既登録ユーザの登録電子メールアドレスのそれぞれに対するパブリックキーと、それに対応する登録電子メールアドレスとを対応させて記憶する送信端末内パブリックキー記憶領域と、

電子メール暗号化ソフトウェアがあらかじめ記憶された送信端末内ソフトウェア記憶領域と、を有し、

電子メール送信端末は、送信端末内ソフトウェア記憶領域に記憶された電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

受信者電子メールアドレスへ電子メールを暗号化して送信する要求を受け付ける電子メール暗号化送信要求受付手段と、

送信端末内パブリックキー記憶領域に対して、受信者電子メールアドレスのそれぞれが登録電子メールアドレスとして記憶されているかどうかを問い合わせ、それに対応して記憶されているパブリックキーをそこから取得する端末内受信者パブリックキー取得手段と、

パブリックキー管理サーバに対して、受信者電子メールアドレスのうちで、少なくとも送信端末内パブリックキー記憶領域に記憶されていなかった受信者電子メールアドレスに対応するパブリックキーを要求する受信者パブリックキー要求手段と、を実現するものであり、

パブリックキー管理サーバは、

電子メール送信端末から受信者電子メールアドレスに対応するパブリックキーの要求を受信すると、登録ユーザパブリックキー記憶領域に対して、パブリックキーの要求に含まれる受信者電子メールアドレスのそれぞれが登録電子メールアドレスとして記憶されているかどうかを問い合わせ、既登録ユーザの登録電子メールアドレスに対応するパブリックキーをそこから取得する受信者パブリックキー検索手段と、

パブリックキーの要求に含まれる受信者電子メールアドレスのうちで、受信者パブリックキー検索手段による問い合わせにより登録ユーザパブリックキー記憶領域に記憶されていないことが確認された受信者電子メールアドレスのそれぞれに対して、未登録ユーザの電子メールアドレスへの最初の暗号化電子メールの送信のために使用する一時的パブリックキーと一時的プライベートキーのペアを生成し、それを未登録ユーザ一時的キーペア記憶領域に記憶させる一時的キーペア生成記憶領域と、

受信者パブリックキー検索手段で取得された既登録ユーザのためのパブリックキー、及び一時的キーペア生成記憶領域で生成された未登録ユーザのための一時的パブリックキーを電子メール送信端末に送信する要求パブリックキー送信手段と、をさらに有し、

電子メール送信端末は、

送信端末内ソフトウェア記憶領域に記憶された電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

パブリックキー管理サーバから送信された既登録ユーザのためのパブリックキーを、それに対応する登録電子メールアドレスと対応させて送信端末内パブリックキー記憶領域にさらに記憶させる受信者パブリックキー記憶領域と、

電子メールのコンテンツを暗号化するための共通鍵方式の暗号化キーを生成するコンテンツ暗号化キー生成手段と、

電子メール暗号化送信要求受付手段によって受け付けられた要求に含まれる受信者電子メールアドレスを宛先とする電子メールのコンテンツをコンテンツ暗号化キーで暗号化する電子メールコンテンツ暗号化手段と、

電子メールのコンテンツの暗号化に使用したコンテンツ暗号化キーを、受信者電子メールアドレスのそれぞれに対応する、パブリックキー管理サーバから送信された既登録ユーザのパブリックキー及び未登録ユーザのための一時的パブリックキーのそれぞれで公開鍵方式によって暗号化することにより、それらのパブリックキーのそれぞれに対応する暗号化されたコンテンツ暗号化キーを生成するコンテンツ暗号化キー暗号化手段と、

電子メールコンテンツ暗号化手段によって暗号化された電子メールのコンテンツに、コンテンツ暗号化キー暗号化手段によって生成された暗号化されたコンテンツ暗号化キーのそれぞれを添付し、さらに電子メールのコンテンツが暗号化されていることが識別可能な情報を暗号化せずに添付することによって、暗号化電子メールを生成する電子メール暗号化手段と、

暗号化電子メールを受信者電子メールアドレスに送信させる電子メール送信手段と、をさらに実現するものであり、

電子メール受信端末は、

電子メール送信端末から送信された暗号化電子メールを受信し、それに含まれる電子メールのコンテンツが暗号化されていることが識別可能な情報を表示するコンテンツ情報表示手段と、

電子メール暗号化ソフトウェアをダウンロード手段からダウンロードして記憶する受信端末内ソフトウェア記憶領域と、を有し、

受信端末内ソフトウェア記憶領域に記憶された電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

受信した暗号化電子メールの受信者電子メールアドレスに対応する一時的プライベートキーをパブリックキー管理サーバに要求する一時的プライベートキー要求手段と、を実現するものであり、

パブリックキー管理サーバは、

電子メール受信端末からの受信者電子メールアドレスに対応する一時的プライベートキーの要求を受信すると、未登録ユーザ一時的キーペア記憶領域から受信者電子メールアドレスに対応する一時的プライベートキーを取得する受信者一時的プライベートキー検索手段と、

受信者一時的プライベートキー検索手段で取得された一時的プライベートキーを電子メール受信端末に送信する一時的プライベートキー送信手段と、をさらに有し、

電子メール受信端末は、

受信端末内ソフトウェア記憶領域に記憶された電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

受信者電子メールアドレスに対応する暗号化されたコンテンツ暗号化キーをパブリックキー管理サーバから送信された一時的プライベートキーを用いて復号し、コンテンツ暗号化キーを回復するコンテンツ暗号化キー復号手段と、

復号により回復されたコンテンツ暗号化キーを用いて、受信した暗号化電子メールを復号してコンテンツを回復させる暗号化電子メール復号手段と、

をさらに実現するものであることを特徴とする。

電子メール暗号化手段によって暗号化されずに電子メールのコンテンツに添付される、暗号化されていることが識別可能な情報は、電子メール暗号化ソフトウェアのダウンロード手段のネットワーク上の位置を示す情報を含むように構成できる。

電子メール受信端末は、

受信端末内ソフトウェア記憶領域に記憶された電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

受信者電子メールアドレスに対応する、新しいパブリックキーとプライベートキーのペアを生成させ、それらを対応づけて記憶させるキーペア生成記憶領域と、

生成されたパブリックキーを含む、受信者電子メールアドレスに対応するユーザ登録の要求をパブリックキー管理サーバに送信する生成パブリックキー送信手段と、をさらに実現するものであり、

パブリックキー管理サーバは、

電子メール受信端末からのユーザ登録の要求を受信すると、それに含まれる生成されたパブリックキーを受信者電子メールアドレスと対応づけて登録ユーザパブリックキー記憶領域にさらに記憶させる生成パブリックキー登録手段と、をさらに有するように構成できる。

送信端末内パブリックキー記憶領域は、パブリックキー管理サーバからあらかじめ取得した、所定の既登録ユーザの電子メールアドレスのそれぞれに対するパブリックキー、及び送信者電子メールアドレスに対するパブリックキーとプライベートキーのペアを、それに対応する電子メールアドレスと対応させて記憶するものであり、

コンテンツ暗号化キー暗号化手段は、電子メールのコンテンツの暗号化に使用したコンテンツ暗号化キーを、受信者電子メールアドレスのそれぞれに対応する、パブリックキー管理サーバから送信された既登録ユーザのパブリックキー及び未登録ユーザのための一時的パブリックキー、並びに送信者電子メールアドレスに対応するパブリックキーのそれぞれで公開鍵方式で暗号化することにより、それらのパブリックキーのそれぞれに対応する暗号化されたコンテンツ暗号化キーを生成するものであるように構成できる。

一時的キーペア生成記憶領域は、パブリックキーの要求に含まれる受信者電子メールアドレスのうちで、受信者パブリックキー検索手段による問い合わせにより既登録ユーザパブリックキー記憶領域に記憶されていないことが確認された受信者電子メールアドレスのそれぞれに対して、そこへ暗号化電子メールを送信するか否かの確認を電子メール送信端末に行い、送信する旨の応答があったことを条件として、未登録ユーザの電子メールアドレスへの最初の暗号化電子メールの送信のために使用する一時的パブリックキーと一時的プライベートキーのペアを生成し、それを未登録ユーザ一時的キーペア記憶領域に記憶させるものであるように構成できる。

ユーザとして登録された受信者電子メールアドレスを宛先として、電子メール暗号化ソフトウェアが実行されることによってパブリックキーを利用して暗号化された暗号化電子メールをユーザとして登録された送信者電子メールアドレスを発信元として電子メール送信端末から送信することにより、暗号化電子メールを受信する電子メール受信端末で暗号化電子メールを復号し、受信者電子メールアドレスが所定の条件を満たす場合には、任意の所定の条件を満たす受信者電子メールアドレスを宛先とする暗号化電子メールを、所定の条件を満たす受信者電子メールアドレスを宛先とする暗号化電子メールの少なくとも一部を受信することができる所定条件電子メール代表受信端末で復号することができるようにするための、電子メール送信端末、電子メール受信端末、及び所定条件電子メール代表受信端末とネットワークで接続されたパブリックキー管理サーバを含み、

パブリックキー管理サーバは、

登録された既登録ユーザの登録電子メールアドレスと、1つ以上のパブリックキーとを対応させて記憶する登録ユーザパブリックキー記憶領域と、

所定の条件とその所定の条件を満たす受信者電子メールアドレスのためのパブリックキーである所定条件用パブリックキーとを対応させて記憶する所定条件用パブリックキー記憶領域と、

電子メールアドレスとそれと対応するパブリックキーの登録ユーザパブリックキー記憶領域への登録の要求を受け付け、登録ユーザパブリックキー記憶領域に登録が要求された電子メールアドレスとパブリックキーとを対応させて記憶させるとともに、登録が要求された電子メールアドレスが所定条件用パブリックキー記憶領域に記憶された所定の条件を満たすかどうかを判断し、所定の条件を満たす場合は、登録が要求された電子メールアドレスに、所定の条件に対応する所定条件用パブリックキーをさらに対応付け可能に登録ユーザパブリックキー記憶領域に記憶させる所定条件電子メールアドレス登録手段と、

を有し、

電子メール送信端末は、

パブリックキー管理サーバからあらかじめ取得した、既登録ユーザのうちの所定の既登録ユーザの登録電子メールアドレスのそれぞれに対するパブリックキーと、それに対応する登録電子メールアドレスとを対応付け可能に記憶する送信端末内パブリックキー記憶領域と、

電子メール暗号化ソフトウェアがあらかじめ記憶された送信端末内ソフトウェア記憶領域と、を有し、

電子メール送信端末は、送信端末内ソフトウェア記憶領域に記憶された電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

受信者電子メールアドレスへ電子メールを暗号化して送信する要求を受け付ける電子メール暗号化送信要求受付手段と、

送信端末内パブリックキー記憶領域に対して、受信者電子メールアドレスのそれぞれが登録電子メールアドレスとして記憶されているかどうかを問い合わせ、それに対応して記憶されているパブリックキーをそこから取得する端末内受信者パブリックキー取得手段と、

パブリックキー管理サーバに対して、受信者電子メールアドレスのうちで、少なくとも送信端末内パブリックキー記憶領域に記憶されていなかった受信者電子メールアドレスに対応するパブリックキーを要求する受信者パブリックキー要求手段と、

を実現するものであり、

パブリックキー管理サーバは、

電子メール送信端末から受信者電子メールアドレスに対応するパブリックキーの要求を受信すると、登録ユーザパブリックキー記憶領域に対して、パブリックキーの要求に含まれる受信者電子メールアドレスのそれぞれが記憶されているかどうかを問い合わせ、登録ユーザの電子メールアドレスに対応するパブリックキーをそこから取得する受信者パブリックキー検索手段と、

受信者パブリックキー検索手段で取得された登録ユーザのためのパブリックキーを電子メール送信端末に送信する要求パブリックキー送信手段と、をさらに有し、

電子メール送信端末は、

送信端末内ソフトウェア記憶領域に記憶された電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

パブリックキー管理サーバから送信された登録ユーザのためのパブリックキーを、それに対応する電子メールアドレスと対応させて送信端末内パブリックキー記憶領域にさらに記憶させる受信者パブリックキー記憶領域と、

電子メールのコンテンツを暗号化するための共通鍵方式の暗号化キーを生成するコンテンツ暗号化キー生成手段と、

電子メール暗号化送信要求受付手段によって受け付けられた要求に含まれる受信者電子メールアドレスを宛先とする電子メールのコンテンツをコンテンツ暗号化キーで暗号化する電子メールコンテンツ暗号化手段と、

電子メールのコンテンツの暗号化に使用したコンテンツ暗号化キーを、受信者電子メールアドレスのそれぞれに対応する、送信端末内パブリックキー記憶領域に記憶されたパブリックキーのそれぞれで公開鍵方式で暗号化することにより、それらのパブリックキーのそれぞれに対応する暗号化されたコンテンツ暗号化キーを生成するコンテンツ暗号化キー暗号化手段と、

電子メールコンテンツ暗号化手段によって暗号化された電子メールのコンテンツに、コンテンツ暗号化キー暗号化手段によって生成された暗号化されたコンテンツ暗号化キーのそれぞれを添付することによって、暗号化電子メールを生成する電子メール暗号化手段と、

暗号化電子メールを受信者電子メールアドレスに送信させる電子メール送信手段と、をさらに実現するものであり、

電子メール受信端末は、

電子メール送信端末から送信された暗号化電子メールを受信する電子メール受信手段と、

電子メール暗号化ソフトウェアがあらかじめ記憶された受信端末内ソフトウェア記憶領域と、

電子メール受信端末が受信する受信者電子メールアドレスに対するパブリックキーとペアをなすプライベートキーと、受信者電子メールアドレスとを対応させて記憶する受信端末内プライベートキー記憶領域と、を有し、

電子メール受信端末は、

受信端末内ソフトウェア記憶領域に記憶された電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

受信者電子メールアドレスに対応する暗号化されたコンテンツ暗号化キーを受信端末内プライベートキー記憶領域に記憶されたプライベートキーを用いて復号し、コンテンツ暗号化キーを回復するコンテンツ暗号化キー復号手段と、

復号により回復されたコンテンツ暗号化キーを用いて、受信した暗号化電子メールを復号してコンテンツを回復させる暗号化電子メール復号手段と、

をさらに実現するものであり、

所定条件電子メール代表受信端末は、

電子メール送信端末から送信された所定の条件を満たす暗号化電子メールの少なくとも一部を受信する代表受信端末内電子メール受信手段と、

電子メール暗号化ソフトウェアがあらかじめ記憶された代表受信端末内ソフトウェア記憶領域と、

所定条件電子メール代表受信端末が受信する受信者電子メールアドレスが満たす所定の条件に対する所定条件用パブリックキーとペアをなす所定条件用プライベートキーを記憶する代表受信端末内プライベートキー記憶領域と、を有し、

所定条件電子メール代表受信端末は、

代表受信端末内ソフトウェア記憶領域に記憶された電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

受信者電子メールアドレスが満たす所定の条件に対応する暗号化されたコンテンツ暗号化キーを代表受信端末内プライベートキー記憶領域に記憶された所定条件用プライベートキーを用いて復号し、コンテンツ暗号化キーを回復する所定条件用コンテンツ暗号化キー復号手段と、

復号により回復されたコンテンツ暗号化キーを用いて、受信した暗号化電子メールを復号してコンテンツを回復させる所定条件用暗号化電子メール復号手段と、をさらに実現するものであることを特徴とする。

パブリックキー管理サーバは、

新しい所定の条件とそれと対応する所定条件用パブリックキーの所定条件用パブリックキー記憶領域への追加の要求を受け付け、所定条件用パブリックキー記憶領域に登録が要求された新しい所定の条件と所定条件用パブリックキーとを対応させて記憶させるとともに、

登録ユーザパブリックキー記憶領域に記憶された登録ユーザの電子メールアドレスのそれぞれが、追加の要求がされた所定の条件を満たすかどうかを判断し、所定の条件を満たす場合は、所定の条件を満たす電子メールアドレスに、所定の条件に対応する所定条件用パブリックキーをさらに対応付け可能に登録ユーザパブリックキー記憶領域に記憶させる所定条件用パブリックキー追加手段、をさらに有するように構成できる。

登録ユーザの電子メールアドレスとそれに対応づけられたパブリックキーは、パブリックキー管理サーバによるデジタル署名が付加された電子証明書に含まれる情報として取り扱われるものであり、電子メール受信端末においてデジタル署名が検証されることにより受信した暗号化電子メールの電子メールアドレスがパブリックキー管理サーバに真正に登録されたものであることを確認できるようになっているように構成できる。

端末内受信者パブリックキー取得手段によるパブリックキーの取得の前に、それぞれの電子証明書が最新のものであるかどうかをパブリックキー管理サーバに問い合わせ、最新のものでなかった場合は最新のものをパブリックキー管理サーバから取得してそれで送信端末内パブリックキー記憶領域を更新する端末内受信者パブリックキー最新確認手段をさらに有するように構成できる。

電子証明書が最新のものであるかどうかのパブリックキー管理サーバへの問い合わせは、前回の問合わせから所定のキャッシュ保持期間が経過したことを条件として行われるように構成できる。

電子メール送信端末は、送信者電子メールアドレスに対するパブリックキーとプライベートキーのペアと、送信者電子メールアドレスとを対応させて記憶する送信端末内プライベートキー記憶領域、をさらに有し、

電子メール送信端末は、送信者電子メールアドレスを発信元とし、受信者電子メールアドレスを宛先とする暗号化電子メールに対してプライベートキーを利用したデジタル署名を付加するものであり、電子メール受信端末においてデジタル署名が検証されることにより受信した暗号化電子メールのコンテンツの真正性が確認されるように構成できる。

電子メール受信端末におけるデジタル署名の検証は、パブリックキー管理サーバから取得したパブリックキーによって行われるものであり、それによって、受信した暗号化電子メールの送信者がパブリックキー管理サーバに真正に登録されたユーザであることがさらに確認されるように構成できる。

所定の条件は、受信者電子メールアドレスが所定のドメインに所属するものであるように構成できる。

パブリックキー管理サーバは、所定の管理料金が支払われた所定のドメインに対して、所定の条件とその所定の条件を満たす受信者電子メールアドレスのためのパブリックキーである所定条件用パブリックキーとを、所定条件用パブリックキー記憶領域に、対応させて記憶するように構成できる。

電子メール暗号化システム100はパブリックキー管理サーバ201を含み、パブリックキー管理サーバ201は、電子メール送信端末301、電子メール受信端末401、所定条件電子メール代表受信端末501とネットワーク602を介して接続される。また、パブリックキー管理サーバ201には、メールサーバ601がネットワーク602を介して接続される。

電子メール暗号化ソフトウェア213は、これがパブリックキー管理サーバ201で実行されるのではなく、第1の実施形態において、電子メール受信端末401へダウンロードするためのデータとしてのソフトウェアである。

なお、第1の実施形態は、未登録ユーザへの暗号化電子メールの送信を可能とする実施形態であるので、電子メール受信端末401において電子メール暗号化ソフトウェア413と受信端末内プライベートキー記憶領域450は暗号化電子メールの送信時点では存在せず、その後の処理によって追加されることとなる。一方、第2の実施形態においては、電子メール暗号化ソフトウェア413と受信端末内プライベートキー記憶領域450は当初より存在するものである。パブリックキー455とプライベートキー456のペアは、電子メール受信端末401のために公知のアルゴリズムにより生成される。

次に、図6から図14を参照して、電子メール暗号化システム100の構成と動作の概要を説明する。電子メール暗号化システム100は、公開鍵方式の暗号を利用した暗号化システムである。公開鍵方式では、お互いにペアをなすが、一方からは他方を求めることは実質的な不可能なパブリックキーとプライベートキーを利用したものであり、パブリックキーで暗号化したメッセージは、それとペアをなすプライベートキーでなければ復号できないという性質を有する。図6は、パブリックキーの例を示す図である。図7は、プライベートキーの例を示す図である。図8は、公開鍵方式の暗号化と復号の動作のイメージを表わす図である。図9は、電子メール暗号化システム100の構成の概要の概念図である。電子メールユーザに対して電子メール暗号化ソフトウェアのプラグインが提供され、電子メール暗号化ソフトウェアの働きにより、それぞれの電子メールユーザの端末はパブリックキー管理サーバにアクセスし、暗号化電子メールの送受信のためのサポートを受ける。図10は、暗号化電子メールを送信する際のシステムの動作の概要を示す図である。プラグインが追加された電子メールクライアントの「暗号化送信」ボタン(図11の「Zenlok Send」ボタン)を押すことによって、暗号化電子メールの送信プロセスが開始される。まず、(1)送信者端末が受信者のパブリックキーをパブリックキー管理サーバから取得する。次に、(2)送信者端末が受信者のパブリックキーを暗号化のために使用する。その次に、(3)暗号化電子メールが通常の電子メールクライアントの機能により送信される。そして、(4)受信者端末でプラグインにより暗号化電子メールが自動的に復号される。

次に、電子メール暗号化システム100の動作について詳細に説明する。まず、第1の実施形態に説明する。図15から図20は、本願発明の第1の実施形態に係る、電子メール暗号化システム100の動作を表わす動作フロー図である。

すなわち、ステップS119において、電子メール送信端末301は、電子メールのコンテンツの暗号化に使用したコンテンツ暗号化キーを、受信者電子メールアドレスのそれぞれに対応する、パブリックキー管理サーバ201から送信された登録ユーザのパブリックキー225及び未登録ユーザのための一時的パブリックキー235、及び、それに加えて送信者電子メールアドレスに対応するパブリックキー325のそれぞれで公開鍵方式で暗号化することにより、それらのパブリックキーのそれぞれに対応する暗号化されたコンテンツ暗号化キーを生成する。続くステップS121においては、生成された暗号化されたコンテンツ暗号化キーのそれぞれが暗号化された電子メールに添付される。

第2の実施形態においては、宛先として暗号化電子メールを受信する電子メール受信端末401のみならず、受信者電子メールアドレスの満たす所定条件に対応した所定条件電子メール代表端末501によっても、暗号化電子メールの復号が可能となる。

例えば会社内の電子メールアドレスを同一ドメインに所属させ、前記のような所定条件用キーペアを導入して管理するとすれば、ある社員の電子メール受信端末が使用できないような状況であったとしても、管理者によってその社員が受信した暗号化電子メールの内容を確認することが可能となる。

201 パブリックキー管理サーバ

202 CPU

203 RAM

204 ユーザI/F

205 ネットワークI/F

210 記憶装置

211 OS

212 キー管理アプリケーション

213 電子メール暗号化ソフトウェア

220 登録ユーザパブリックキー記憶領域

221 登録電子メールアドレス

225 パブリックキー

230 未登録ユーザ一時的キーペア記憶領域

231 電子メールアドレス

235 一時的パブリックキー

236 一時的プライベートキー

240 所定条件用パブリックキー記憶領域

242 所定条件

245 所定条件用パブリックキー

301 電子メール送信端末

302 CPU

303 RAM

304 ユーザI/F

305 ネットワークI/F

310 記憶装置

311 OS

312 電子メールクライアント

313 電子メール暗号化ソフトウェア

320 送信端末内登録ユーザパブリックキー記憶領域

321 登録電子メールアドレス

325 パブリックキー

350 送信端末内プライベートキー記憶領域

351 送信者電子メールアドレス

355 パブリックキー

356 プライベートキー

401 電子メール受信端末

402 CPU

403 RAM

404 ユーザI/F

405 ネットワークI/F

410 記憶装置

411 OS

412 電子メールクライアント

413 電子メール暗号化ソフトウェア

450 受信端末内プライベートキー記憶領域

451 送信者電子メールアドレス

455 パブリックキー

456 プライベートキー

501 所定条件電子メール代表受信端末

502 CPU

503 RAM

504 ユーザI/F

505 ネットワークI/F

510 記憶装置

511 OS

512 電子メールクライアント

513 電子メール暗号化ソフトウェア

550 代表受信端末内プライベートキー記憶領域

555 所定条件用パブリックキー

556 所定条件用プライベートキー

601 メールサーバ

602 ネットワーク

Claims (14)

- 電子メール暗号化のためのパブリックキーが登録されておらず、ユーザとしてあらかじめ登録されていない受信者電子メールアドレスを宛先として、電子メール暗号化ソフトウェアが実行されることによってパブリックキーを利用して暗号化された暗号化電子メールをユーザとして登録された送信者電子メールアドレスを発信元として電子メール送信端末から送信することにより、前記暗号化電子メールを受信する電子メール受信端末で前記暗号化電子メールを復号させるための、前記電子メール送信端末及び前記電子メール受信端末とネットワークで接続されたパブリックキー管理サーバを含む、電子メール暗号化システムであって、

前記パブリックキー管理サーバは、

端末からの電子メール暗号化ソフトウェアのダウンロード要求に応じて前記電子メール暗号化ソフトウェアを前記端末にダウンロードさせるダウンロード手段と、

既登録ユーザの登録電子メールアドレスと、前記既登録ユーザの端末のためにプライベートキーとのペアとして生成したパブリックキーとを対応させて記憶する登録ユーザパブリックキー記憶領域と、

未登録ユーザの電子メールアドレスを、一時的パブリックキーと一時的プライベートキーとのペアと対応させて記憶する未登録ユーザ一時的キーペア記憶領域と、を有し、

前記電子メール送信端末は、

前記パブリックキー管理サーバからあらかじめ取得した、前記既登録ユーザのうちの所定の既登録ユーザの登録電子メールアドレスのそれぞれに対するパブリックキーと、それに対応する登録電子メールアドレスとを対応させて記憶する送信端末内パブリックキー記憶領域と、

前記電子メール暗号化ソフトウェアがあらかじめ記憶された送信端末内ソフトウェア記憶領域と、を有し、

前記電子メール送信端末は、前記送信端末内ソフトウェア記憶領域に記憶された前記電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

受信者電子メールアドレスへ電子メールを暗号化して送信する要求を受け付ける電子メール暗号化送信要求受付手段と、

前記送信端末内パブリックキー記憶領域に対して、前記受信者電子メールアドレスのそれぞれが前記登録電子メールアドレスとして記憶されているかどうかを問い合わせ、それに対応して記憶されているパブリックキーをそこから取得する端末内受信者パブリックキー取得手段と、

前記パブリックキー管理サーバに対して、前記受信者電子メールアドレスのうちで、少なくとも前記送信端末内パブリックキー記憶領域に記憶されていなかった受信者電子メールアドレスに対応するパブリックキーを要求する受信者パブリックキー要求手段と、を実現するものであり、

前記パブリックキー管理サーバは、

前記電子メール送信端末から前記受信者電子メールアドレスに対応するパブリックキーの要求を受信すると、前記登録ユーザパブリックキー記憶領域に対して、前記パブリックキーの要求に含まれる前記受信者電子メールアドレスのそれぞれが前記登録電子メールアドレスとして記憶されているかどうかを問い合わせ、既登録ユーザの登録電子メールアドレスに対応するパブリックキーをそこから取得する受信者パブリックキー検索手段と、

前記パブリックキーの要求に含まれる前記受信者電子メールアドレスのうちで、前記受信者パブリックキー検索手段による問い合わせにより前記登録ユーザパブリックキー記憶領域に記憶されていないことが確認された受信者電子メールアドレスのそれぞれに対して、未登録ユーザの電子メールアドレスへの最初の暗号化電子メールの送信のために使用する一時的パブリックキーと一時的プライベートキーのペアを生成し、それを前記未登録ユーザ一時的キーペア記憶領域に記憶させる一時的キーペア生成記憶領域と、

前記受信者パブリックキー検索手段で取得された前記既登録ユーザのためのパブリックキー、及び前記一時的キーペア生成記憶領域で生成された前記未登録ユーザのための前記一時的パブリックキーを前記電子メール送信端末に送信する要求パブリックキー送信手段と、をさらに有し、

前記電子メール送信端末は、

前記送信端末内ソフトウェア記憶領域に記憶された前記電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

前記パブリックキー管理サーバから送信された前記既登録ユーザのためのパブリックキーを、それに対応する登録電子メールアドレスと対応させて前記送信端末内パブリックキー記憶領域にさらに記憶させる受信者パブリックキー記憶領域と、

電子メールのコンテンツを暗号化するための共通鍵方式の暗号化キーを生成するコンテンツ暗号化キー生成手段と、

前記電子メール暗号化送信要求受付手段によって受け付けられた要求に含まれる前記受信者電子メールアドレスを宛先とする電子メールのコンテンツを前記コンテンツ暗号化キーで暗号化する電子メールコンテンツ暗号化手段と、

前記電子メールのコンテンツの暗号化に使用した前記コンテンツ暗号化キーを、前記受信者電子メールアドレスのそれぞれに対応する、前記パブリックキー管理サーバから送信された既登録ユーザのパブリックキー及び前記未登録ユーザのための一時的パブリックキーのそれぞれで公開鍵方式によって暗号化することにより、それらのパブリックキーのそれぞれに対応する暗号化されたコンテンツ暗号化キーを生成するコンテンツ暗号化キー暗号化手段と、

前記電子メールコンテンツ暗号化手段によって暗号化された前記電子メールのコンテンツに、前記コンテンツ暗号化キー暗号化手段によって生成された前記暗号化されたコンテンツ暗号化キーのそれぞれを添付し、さらに前記電子メールのコンテンツが暗号化されていることが識別可能な情報を暗号化せずに添付することによって、暗号化電子メールを生成する電子メール暗号化手段と、

前記暗号化電子メールを前記受信者電子メールアドレスに送信させる電子メール送信手段と、をさらに実現するものであり、

前記電子メール受信端末は、

前記電子メール送信端末から送信された前記暗号化電子メールを受信し、それに含まれる前記電子メールのコンテンツが暗号化されていることが識別可能な情報を表示するコンテンツ情報表示手段と、

前記電子メール暗号化ソフトウェアを前記ダウンロード手段からダウンロードして記憶する受信端末内ソフトウェア記憶領域と、を有し、

前記受信端末内ソフトウェア記憶領域に記憶された前記電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

前記受信した暗号化電子メールの前記受信者電子メールアドレスに対応する前記一時的プライベートキーを前記パブリックキー管理サーバに要求する一時的プライベートキー要求手段と、を実現するものであり、

前記パブリックキー管理サーバは、

前記電子メール受信端末からの前記受信者電子メールアドレスに対応する一時的プライベートキーの要求を受信すると、前記未登録ユーザ一時的キーペア記憶領域から前記受信者電子メールアドレスに対応する一時的プライベートキーを取得する受信者一時的プライベートキー検索手段と、

前記受信者一時的プライベートキー検索手段で取得された一時的プライベートキーを前記電子メール受信端末に送信する一時的プライベートキー送信手段と、をさらに有し、

前記電子メール受信端末は、

前記受信端末内ソフトウェア記憶領域に記憶された前記電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

前記受信者電子メールアドレスに対応する前記暗号化されたコンテンツ暗号化キーを前記パブリックキー管理サーバから送信された一時的プライベートキーを用いて復号し、前記コンテンツ暗号化キーを回復するコンテンツ暗号化キー復号手段と、

前記復号により回復されたコンテンツ暗号化キーを用いて、受信した暗号化電子メールを復号して前記コンテンツを回復させる暗号化電子メール復号手段と、

をさらに実現するものであることを特徴とする、電子メール暗号化システム。 - 請求項1に記載の電子メール暗号化システムにおいて、

前記電子メール暗号化手段によって暗号化されずに前記電子メールのコンテンツに添付される、暗号化されていることが識別可能な情報は、前記電子メール暗号化ソフトウェアのダウンロード手段のネットワーク上の位置を示す情報を含むことを特徴とする、電子メール暗号化システム。 - 請求項1に記載の電子メール暗号化システムにおいて、

前記電子メール受信端末は、

前記受信端末内ソフトウェア記憶領域に記憶された前記電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

前記受信者電子メールアドレスに対応する、新しいパブリックキーとプライベートキーのペアを生成させ、それらを対応づけて記憶させるキーペア生成記憶領域と、

前記生成されたパブリックキーを含む、前記受信者電子メールアドレスに対応するユーザ登録の要求を前記パブリックキー管理サーバに送信する生成パブリックキー送信手段と、をさらに実現するものであり、

前記パブリックキー管理サーバは、

前記電子メール受信端末からの前記ユーザ登録の要求を受信すると、それに含まれる前記生成されたパブリックキーを前記受信者電子メールアドレスと対応づけて前記登録ユーザパブリックキー記憶領域にさらに記憶させる生成パブリックキー登録手段と、をさらに有することを特徴とする電子メール暗号化システム。 - 請求項1に記載の電子メール暗号化システムにおいて、

前記送信端末内パブリックキー記憶領域は、前記パブリックキー管理サーバからあらかじめ取得した、所定の既登録ユーザの電子メールアドレスのそれぞれに対するパブリックキー、及び前記送信者電子メールアドレスに対するパブリックキーとプライベートキーのペアを、それに対応する電子メールアドレスと対応させて記憶するものであり、

前記コンテンツ暗号化キー暗号化手段は、前記電子メールのコンテンツの暗号化に使用した前記コンテンツ暗号化キーを、前記受信者電子メールアドレスのそれぞれに対応する、前記パブリックキー管理サーバから送信された前記既登録ユーザのパブリックキー及び前記未登録ユーザのための一時的パブリックキー、並びに前記送信者電子メールアドレスに対応するパブリックキーのそれぞれで公開鍵方式で暗号化することにより、それらのパブリックキーのそれぞれに対応する暗号化されたコンテンツ暗号化キーを生成するものであることを特徴とする電子メール暗号化システム。 - 請求項1に記載の電子メール暗号化システムにおいて、

前記一時的キーペア生成記憶領域は、前記パブリックキーの要求に含まれる前記受信者電子メールアドレスのうちで、前記受信者パブリックキー検索手段による問い合わせにより前記既登録ユーザパブリックキー記憶領域に記憶されていないことが確認された受信者電子メールアドレスのそれぞれに対して、そこへ暗号化電子メールを送信するか否かの確認を前記電子メール送信端末に行い、送信する旨の応答があったことを条件として、未登録ユーザの電子メールアドレスへの最初の暗号化電子メールの送信のために使用する一時的パブリックキーと一時的プライベートキーのペアを生成し、それを前記未登録ユーザ一時的キーペア記憶領域に記憶させるものである電子メール暗号化システム。 - ユーザとして登録された受信者電子メールアドレスを宛先として、電子メール暗号化ソフトウェアが実行されることによってパブリックキーを利用して暗号化された暗号化電子メールをユーザとして登録された送信者電子メールアドレスを発信元として電子メール送信端末から送信することにより、前記暗号化電子メールを受信する電子メール受信端末で前記暗号化電子メールを復号し、前記受信者電子メールアドレスが所定の条件を満たす場合には、任意の前記所定の条件を満たす受信者電子メールアドレスを宛先とする暗号化電子メールを、前記所定の条件を満たす受信者電子メールアドレスを宛先とする前記暗号化電子メールの少なくとも一部を受信することができる所定条件電子メール代表受信端末で復号することができるようにするための、前記電子メール送信端末、前記電子メール受信端末、及び前記所定条件電子メール代表受信端末とネットワークで接続されたパブリックキー管理サーバを含む、電子メール暗号化システムであって、

前記パブリックキー管理サーバは、

登録された既登録ユーザの登録電子メールアドレスと、1つ以上のパブリックキーとを対応させて記憶する登録ユーザパブリックキー記憶領域と、

前記所定の条件とその所定の条件を満たす受信者電子メールアドレスのためのパブリックキーである所定条件用パブリックキーとを対応させて記憶する所定条件用パブリックキー記憶領域と、

電子メールアドレスとそれと対応するパブリックキーの前記登録ユーザパブリックキー記憶領域への登録の要求を受け付け、前記登録ユーザパブリックキー記憶領域に登録が要求された前記電子メールアドレスと前記パブリックキーとを対応させて記憶させるとともに、登録が要求された前記電子メールアドレスが前記所定条件用パブリックキー記憶領域に記憶された前記所定の条件を満たすかどうかを判断し、前記所定の条件を満たす場合は、登録が要求された前記電子メールアドレスに、前記所定の条件に対応する前記所定条件用パブリックキーをさらに対応可能に前記登録ユーザパブリックキー記憶領域に記憶させる所定条件電子メールアドレス登録手段と、

を有し、

前記電子メール送信端末は、

前記パブリックキー管理サーバからあらかじめ取得した、前記既登録ユーザのうちの所定の既登録ユーザの登録電子メールアドレスのそれぞれに対するパブリックキーと、それに対応する登録電子メールアドレスとを対応可能に記憶する送信端末内パブリックキー記憶領域と、

前記電子メール暗号化ソフトウェアがあらかじめ記憶された送信端末内ソフトウェア記憶領域と、を有し、

前記電子メール送信端末は、前記送信端末内ソフトウェア記憶領域に記憶された前記電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

受信者電子メールアドレスへ電子メールを暗号化して送信する要求を受け付ける電子メール暗号化送信要求受付手段と、

前記送信端末内パブリックキー記憶領域に対して、前記受信者電子メールアドレスのそれぞれが前記登録電子メールアドレスとして記憶されているかどうかを問い合わせ、それに対応して記憶されているパブリックキーをそこから取得する端末内受信者パブリックキー取得手段と、

前記パブリックキー管理サーバに対して、前記受信者電子メールアドレスのうちで、少なくとも前記送信端末内パブリックキー記憶領域に記憶されていなかった受信者電子メールアドレスに対応するパブリックキーを要求する受信者パブリックキー要求手段と、

を実現するものであり、

前記パブリックキー管理サーバは、

前記電子メール送信端末から前記受信者電子メールアドレスに対応するパブリックキーの要求を受信すると、前記登録ユーザパブリックキー記憶領域に対して、前記パブリックキーの要求に含まれる前記受信者電子メールアドレスのそれぞれが記憶されているかどうかを問い合わせ、登録ユーザの電子メールアドレスに対応するパブリックキーをそこから取得する受信者パブリックキー検索手段と、

前記受信者パブリックキー検索手段で取得された前記登録ユーザのためのパブリックキーを前記電子メール送信端末に送信する要求パブリックキー送信手段と、をさらに有し、

前記電子メール送信端末は、

前記送信端末内ソフトウェア記憶領域に記憶された前記電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

前記パブリックキー管理サーバから送信された前記登録ユーザのためのパブリックキーを、それに対応する電子メールアドレスと対応させて前記送信端末内パブリックキー記憶領域にさらに記憶させる受信者パブリックキー記憶領域と、

電子メールのコンテンツを暗号化するための共通鍵方式の暗号化キーを生成するコンテンツ暗号化キー生成手段と、

前記電子メール暗号化送信要求受付手段によって受け付けられた要求に含まれる前記受信者電子メールアドレスを宛先とする電子メールのコンテンツを前記コンテンツ暗号化キーで暗号化する電子メールコンテンツ暗号化手段と、

前記電子メールのコンテンツの暗号化に使用した前記コンテンツ暗号化キーを、前記受信者電子メールアドレスのそれぞれに対応する、前記送信端末内パブリックキー記憶領域に記憶されたパブリックキーのそれぞれで公開鍵方式で暗号化することにより、それらのパブリックキーのそれぞれに対応する暗号化されたコンテンツ暗号化キーを生成するコンテンツ暗号化キー暗号化手段と、

前記電子メールコンテンツ暗号化手段によって暗号化された前記電子メールのコンテンツに、前記コンテンツ暗号化キー暗号化手段によって生成された前記暗号化されたコンテンツ暗号化キーのそれぞれを添付することによって、暗号化電子メールを生成する電子メール暗号化手段と、

前記暗号化電子メールを前記受信者電子メールアドレスに送信させる電子メール送信手段と、をさらに実現するものであり、

前記電子メール受信端末は、

前記電子メール送信端末から送信された前記暗号化電子メールを受信する電子メール受信手段と、

前記電子メール暗号化ソフトウェアがあらかじめ記憶された受信端末内ソフトウェア記憶領域と、

前記電子メール受信端末が受信する前記受信者電子メールアドレスに対するパブリックキーとペアをなす前記プライベートキーと、前記受信者電子メールアドレスとを対応させて記憶する受信端末内プライベートキー記憶領域と、を有し、

前記電子メール受信端末は、

前記受信端末内ソフトウェア記憶領域に記憶された前記電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

前記受信者電子メールアドレスに対応する前記暗号化されたコンテンツ暗号化キーを前記受信端末内プライベートキー記憶領域に記憶されたプライベートキーを用いて復号し、前記コンテンツ暗号化キーを回復するコンテンツ暗号化キー復号手段と、

前記復号により回復されたコンテンツ暗号化キーを用いて、受信した暗号化電子メールを復号して前記コンテンツを回復させる暗号化電子メール復号手段と、

をさらに実現するものであり、

前記所定条件電子メール代表受信端末は、

前記電子メール送信端末から送信された前記所定の条件を満たす前記暗号化電子メールの少なくとも一部を受信する代表受信端末内電子メール受信手段と、

前記電子メール暗号化ソフトウェアがあらかじめ記憶された代表受信端末内ソフトウェア記憶領域と、

前記所定条件電子メール代表受信端末が受信する前記受信者電子メールアドレスが満たす前記所定の条件に対する前記所定条件用パブリックキーとペアをなす所定条件用プライベートキーを記憶する代表受信端末内プライベートキー記憶領域と、を有し、

前記所定条件電子メール代表受信端末は、

前記代表受信端末内ソフトウェア記憶領域に記憶された前記電子メール暗号化ソフトウェアがプロセッサによって実行されることにより、

前記受信者電子メールアドレスが満たす前記所定の条件に対応する前記暗号化されたコンテンツ暗号化キーを前記代表受信端末内プライベートキー記憶領域に記憶された前記所定条件用プライベートキーを用いて復号し、前記コンテンツ暗号化キーを回復する所定条件用コンテンツ暗号化キー復号手段と、

前記復号により回復されたコンテンツ暗号化キーを用いて、受信した暗号化電子メールを復号して前記コンテンツを回復させる所定条件用暗号化電子メール復号手段と、をさらに実現するものであることを特徴とする、電子メール暗号化システム。 - 請求項6に記載の電子メール暗号化システムにおいて、前記パブリックキー管理サーバは、

新しい所定の条件とそれと対応する所定条件用パブリックキーの前記所定条件用パブリックキー記憶領域への追加の要求を受け付け、前記所定条件用パブリックキー記憶領域に登録が要求された前記新しい所定の条件と前記所定条件用パブリックキーとを対応させて記憶させるとともに、

前記登録ユーザパブリックキー記憶領域に記憶された前記登録ユーザの電子メールアドレスのそれぞれが、追加の要求がされた前記所定の条件を満たすかどうかを判断し、前記所定の条件を満たす場合は、前記所定の条件を満たす電子メールアドレスに、前記所定の条件に対応する前記所定条件用パブリックキーをさらに対応可能に前記登録ユーザパブリックキー記憶領域に記憶させる所定条件用パブリックキー追加手段、をさらに有することを特徴とする電子メール暗号化システム。 - 請求項6に記載の電子メール暗号化システムにおいて、

前記登録ユーザの電子メールアドレスとそれに対応づけられたパブリックキーは、前記パブリックキー管理サーバによるデジタル署名が付加された電子証明書に含まれる情報として取り扱われるものであり、前記電子メール受信端末において前記デジタル署名が検証されることにより受信した暗号化電子メールの電子メールアドレスが前記パブリックキー管理サーバに真正に登録されたものであることを確認できるようになっていることを特徴とする電子メール暗号化システム。 - 請求項8に記載の電子メール暗号化システムにおいて、

前記端末内受信者パブリックキー取得手段によるパブリックキーの取得の前に、それぞれの前記電子証明書が最新のものであるかどうかを前記パブリックキー管理サーバに問い合わせ、最新のものでなかった場合は最新のものを前記パブリックキー管理サーバから取得してそれで前記送信端末内パブリックキー記憶領域を更新する前記端末内受信者パブリックキー最新確認手段をさらに有することを特徴とする電子メール暗号化システム。 - 請求項9に記載の電子メール暗号化システムにおいて、

前記電子証明書が最新のものであるかどうかの前記パブリックキー管理サーバへの問い合わせは、前回の問合わせから所定のキャッシュ保持期間が経過したことを条件として行われることを特徴とする電子メール暗号化システム。 - 請求項6に記載の電子メール暗号化システムにおいて、

前記電子メール送信端末は、前記送信者電子メールアドレスに対するパブリックキーとプライベートキーのペアと、前記送信者電子メールアドレスとを対応させて記憶する送信端末内プライベートキー記憶領域、をさらに有し、

前記電子メール送信端末は、前記送信者電子メールアドレスを発信元とし、前記受信者電子メールアドレスを宛先とする暗号化電子メールに対して前記プライベートキーを利用したデジタル署名を付加するものであり、前記電子メール受信端末において前記デジタル署名が検証されることにより受信した暗号化電子メールのコンテンツの真正性が確認されることを特徴とする電子メール暗号化システム。 - 請求項11に記載の電子メール暗号化システムにおいて、

前記電子メール受信端末における前記デジタル署名の検証は、前記パブリックキー管理サーバから取得したパブリックキーによって行われるものであり、それによって、受信した暗号化電子メールの送信者が前記パブリックキー管理サーバに真正に登録されたユーザであることがさらに確認されることを特徴とする電子メール暗号化システム。 - 請求項6に記載の電子メール暗号化システムにおいて、

前記所定の条件は、前記受信者電子メールアドレスが所定のドメインに所属するものであることを特徴とする電子メール暗号化システム。 - 請求項13に記載の電子メール暗号化システムにおいて、

前記パブリックキー管理サーバは、所定の管理料金が支払われた前記所定のドメインに対して、前記所定の条件とその所定の条件を満たす受信者電子メールアドレスのためのパブリックキーである所定条件用パブリックキーとを、前記所定条件用パブリックキー記憶領域に、対応させて記憶することを特徴とする電子メール暗号化システム。

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| US12/072,006 | 2008-02-21 | ||

| US12/072,006 US20090217027A1 (en) | 2008-02-21 | 2008-02-21 | Safe e-mail for everybody |

Related Parent Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009507253A Division JPWO2009104285A1 (ja) | 2008-02-21 | 2008-05-15 | 電子メール暗号化システム |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2010022010A true JP2010022010A (ja) | 2010-01-28 |

| JP2010022010A5 JP2010022010A5 (ja) | 2011-06-30 |

| JP5356947B2 JP5356947B2 (ja) | 2013-12-04 |

Family

ID=40985180

Family Applications (2)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009507253A Pending JPWO2009104285A1 (ja) | 2008-02-21 | 2008-05-15 | 電子メール暗号化システム |

| JP2009188045A Expired - Fee Related JP5356947B2 (ja) | 2008-02-21 | 2009-08-14 | 電子メール暗号化システム |

Family Applications Before (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009507253A Pending JPWO2009104285A1 (ja) | 2008-02-21 | 2008-05-15 | 電子メール暗号化システム |

Country Status (3)

| Country | Link |

|---|---|

| US (1) | US20090217027A1 (ja) |

| JP (2) | JPWO2009104285A1 (ja) |

| WO (1) | WO2009104285A1 (ja) |

Cited By (1)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US11888852B2 (en) | 2019-01-02 | 2024-01-30 | Suprema Inc. | Access management system and access management method |

Families Citing this family (16)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9705674B2 (en) * | 2013-02-12 | 2017-07-11 | Amazon Technologies, Inc. | Federated key management |

| US9584313B2 (en) * | 2013-08-09 | 2017-02-28 | Introspective Power, Inc. | Streaming one time pad cipher using rotating ports for data encryption |

| US9584488B2 (en) * | 2013-08-09 | 2017-02-28 | Introspective Power, Inc. | Data encryption cipher using rotating ports |

| DE102014100173B4 (de) * | 2014-01-09 | 2017-12-14 | Kobil Systems Gmbh | Verfahren zum geschützten Übermitteln eines Datenobjekts |

| US9967242B2 (en) * | 2014-01-30 | 2018-05-08 | Microsoft Technology Licensing, Llc | Rich content scanning for non-service accounts for email delivery |

| DE102015222411A1 (de) * | 2015-11-13 | 2017-05-18 | Osram Gmbh | Datenaustausch zwischen einer Beleuchtungseinrichtung und einem mobilen Endgerät |

| US10893009B2 (en) * | 2017-02-16 | 2021-01-12 | eTorch Inc. | Email fraud prevention |

| CN106209384B (zh) * | 2016-07-19 | 2019-09-10 | 上海电享信息科技有限公司 | 使用安全机制的客户终端与充电装置的通信认证方法 |

| CN108494563B (zh) * | 2018-04-04 | 2021-06-04 | 广州慧睿思通信息科技有限公司 | 一种pgp加密邮件快速破译方法和装置 |

| CN111541603B (zh) * | 2020-04-20 | 2022-04-12 | 江苏大周基业智能科技有限公司 | 独立智能安全邮件终端及加密方法 |

| CN112685781A (zh) * | 2020-12-31 | 2021-04-20 | 上海玳鸽信息技术有限公司 | 一种隐私数据交换方法、系统、电子设备及存储介质 |

| US11550964B2 (en) * | 2021-01-21 | 2023-01-10 | Vmware, Inc. | Account-specific security in an email client |

| CN112995204B (zh) * | 2021-04-09 | 2022-07-08 | 厦门市美亚柏科信息股份有限公司 | ProtonMail加密邮件的安全读取方法、装置、设备及存储介质 |

| CN113642022B (zh) * | 2021-08-20 | 2023-07-25 | 成都卫士通信息产业股份有限公司 | 一种电子邮件处理方法、装置、系统及存储介质 |

| CN113824702B (zh) * | 2021-09-02 | 2024-02-02 | 积至(海南)信息技术有限公司 | 一种基于ibe身份认证技术的邮件系统 |

| KR102488942B1 (ko) * | 2022-10-07 | 2023-01-18 | 시큐레터 주식회사 | 이메일에 첨부된 암호를 갖는 압축파일의 처리를 위한 방법 및 이를 위한 장치 |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH0946330A (ja) * | 1995-07-28 | 1997-02-14 | Toshiba Corp | 電子メール暗号化装置及び電子メール転送装置 |

| JP2005517348A (ja) * | 2002-02-05 | 2005-06-09 | シュアテイ インコーポレイテッド | 復号化鍵を引き出すための鍵検索を必要とする安全な電子メッセージングシステム |

| JP2006211349A (ja) * | 2005-01-28 | 2006-08-10 | Oak Joho System:Kk | ファイルの暗号化・複合化プログラム、プログラム格納媒体 |

Family Cites Families (20)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP4173924B2 (ja) * | 1998-04-27 | 2008-10-29 | 株式会社日立製作所 | 暗号通信装置、鍵管理装置および方法、ネットワーク通信システムおよび方法 |

| US6760752B1 (en) * | 1999-06-28 | 2004-07-06 | Zix Corporation | Secure transmission system |

| US6978025B1 (en) * | 2000-09-01 | 2005-12-20 | Pgp Corporation | Method and apparatus for managing public keys through a server |

| US20050240490A1 (en) * | 2001-03-07 | 2005-10-27 | Mackey Danny J | Secure e-commerce and browsing methods, systems and tools |

| US7174368B2 (en) * | 2001-03-27 | 2007-02-06 | Xante Corporation | Encrypted e-mail reader and responder system, method, and computer program product |

| JP3840919B2 (ja) * | 2001-06-04 | 2006-11-01 | 富士ゼロックス株式会社 | メールサーバー、メールクライアント及び電子メールシステム |

| US20030065941A1 (en) * | 2001-09-05 | 2003-04-03 | Ballard Clinton L. | Message handling with format translation and key management |

| US6886096B2 (en) * | 2002-11-14 | 2005-04-26 | Voltage Security, Inc. | Identity-based encryption system |

| US7640427B2 (en) * | 2003-01-07 | 2009-12-29 | Pgp Corporation | System and method for secure electronic communication in a partially keyless environment |

| US6986049B2 (en) * | 2003-08-26 | 2006-01-10 | Yahoo! Inc. | Method and system for authenticating a message sender using domain keys |

| US20050086477A1 (en) * | 2003-10-16 | 2005-04-21 | Taiwan Semiconductor Manufacturing Co. | Integrate PGP and Lotus Notes to encrypt / decrypt email |

| JP4397675B2 (ja) * | 2003-11-12 | 2010-01-13 | 株式会社日立製作所 | 計算機システム |

| US7539307B2 (en) * | 2003-11-26 | 2009-05-26 | International Business Machines Corporation | System, method, and service for delivering enhanced multimedia content on physical media |

| US7996673B2 (en) * | 2004-05-12 | 2011-08-09 | Echoworx Corporation | System, method and computer product for sending encrypted messages to recipients where the sender does not possess the credentials of the recipient |

| AU2005203656A1 (en) * | 2004-08-20 | 2006-03-09 | Optimation Software Engineering Pty. Ltd. | Email encryption method and system |

| CA2493442C (en) * | 2005-01-20 | 2014-12-16 | Certicom Corp. | Method and system of managing and filtering electronic messages using cryptographic techniques |

| JP2006313434A (ja) * | 2005-05-06 | 2006-11-16 | Canon Inc | メール送信装置、その制御方法、プログラム、及び記憶媒体 |

| US7664947B2 (en) * | 2005-10-12 | 2010-02-16 | The Boeing Company | Systems and methods for automated exchange of electronic mail encryption certificates |

| CA2633784A1 (en) * | 2005-12-19 | 2007-06-28 | Karim Yaghmour | System and method for end-to-end electronic mail encryption |

| US20080118070A1 (en) * | 2006-11-20 | 2008-05-22 | 6580874 Canada Inc. | Open and distributed systems to provide secure email service |

-

2008

- 2008-02-21 US US12/072,006 patent/US20090217027A1/en not_active Abandoned

- 2008-05-15 WO PCT/JP2008/058975 patent/WO2009104285A1/ja not_active Ceased

- 2008-05-15 JP JP2009507253A patent/JPWO2009104285A1/ja active Pending

-

2009

- 2009-08-14 JP JP2009188045A patent/JP5356947B2/ja not_active Expired - Fee Related

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH0946330A (ja) * | 1995-07-28 | 1997-02-14 | Toshiba Corp | 電子メール暗号化装置及び電子メール転送装置 |

| JP2005517348A (ja) * | 2002-02-05 | 2005-06-09 | シュアテイ インコーポレイテッド | 復号化鍵を引き出すための鍵検索を必要とする安全な電子メッセージングシステム |

| JP2006211349A (ja) * | 2005-01-28 | 2006-08-10 | Oak Joho System:Kk | ファイルの暗号化・複合化プログラム、プログラム格納媒体 |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US11888852B2 (en) | 2019-01-02 | 2024-01-30 | Suprema Inc. | Access management system and access management method |

| US12335269B2 (en) | 2019-01-02 | 2025-06-17 | Suprema Inc. | Access management system and access management method |

Also Published As

| Publication number | Publication date |

|---|---|

| WO2009104285A1 (ja) | 2009-08-27 |

| JPWO2009104285A1 (ja) | 2011-06-16 |

| JP5356947B2 (ja) | 2013-12-04 |

| US20090217027A1 (en) | 2009-08-27 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP5356947B2 (ja) | 電子メール暗号化システム | |

| JP5313311B2 (ja) | 遠隔解読サービスを備えたセキュアメッセージシステム | |

| JP4148979B2 (ja) | 電子メールシステム、電子メール中継装置、電子メール中継方法及び電子メール中継プログラム | |

| US8156330B2 (en) | Terminal for exchanging electronic business cards | |

| US7299357B2 (en) | Opaque message archives | |

| KR101224745B1 (ko) | 전자 명함 교환 시스템 및 방법 | |

| US8135950B2 (en) | Method and apparatus for managing digital certificates | |

| US20050076082A1 (en) | Method and system for managing the exchange of files attached to electronic mails | |

| JP3896886B2 (ja) | メール配信サーバおよびそのメール配信方法 | |

| US20060020799A1 (en) | Secure messaging | |

| EP1415431A2 (en) | Encryption system that dynamically locates keys | |

| JP2007505554A (ja) | メッセージセキュリティ | |

| EP1993267B1 (en) | Contact information retrieval system and communication system using the same | |

| JP4434680B2 (ja) | 電子メール処理装置用プログラム | |

| JPH11340965A (ja) | 電子メール鍵登録装置、電子メール送信装置、電子メール受信装置、および電子メールシステム | |

| US20040030916A1 (en) | Preemptive and interactive data solicitation for electronic messaging | |

| US20070288746A1 (en) | Method of providing key containers | |

| CN108352983B (zh) | 信息通信系统、记录介质以及信息通信方法 | |

| JP2009187382A (ja) | ファイル転送システムおよびファイル転送方法 | |

| JP2006024058A (ja) | 文書管理用コンピュータプログラムならびに文書管理装置および方法 | |

| JP2004362129A (ja) | 電子メール暗号化配信システムおよびその方法 | |

| JP4282090B2 (ja) | チケット制閉鎖型メール転送システムおよび方法ならびにプログラム | |

| JP2022087410A (ja) | サーバ | |

| JP2008047003A (ja) | 情報伝達システム、情報伝達計算機及びプログラム | |

| JP2002259747A (ja) | 電子入札システム |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110516 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20110516 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20130520 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20130805 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20130829 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 5356947 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| R250 | Receipt of annual fees |

Free format text: JAPANESE INTERMEDIATE CODE: R250 |

|

| LAPS | Cancellation because of no payment of annual fees |