JP2009537892A - クライアントおよびサーバの保護方法 - Google Patents

クライアントおよびサーバの保護方法 Download PDFInfo

- Publication number

- JP2009537892A JP2009537892A JP2009510892A JP2009510892A JP2009537892A JP 2009537892 A JP2009537892 A JP 2009537892A JP 2009510892 A JP2009510892 A JP 2009510892A JP 2009510892 A JP2009510892 A JP 2009510892A JP 2009537892 A JP2009537892 A JP 2009537892A

- Authority

- JP

- Japan

- Prior art keywords

- service

- client

- network

- virtual machine

- server

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

- 238000000034 method Methods 0.000 claims abstract description 140

- 238000012795 verification Methods 0.000 claims description 67

- 230000008569 process Effects 0.000 claims description 53

- 230000015654 memory Effects 0.000 claims description 19

- 238000012790 confirmation Methods 0.000 claims description 7

- 230000000903 blocking effect Effects 0.000 claims description 6

- 238000005516 engineering process Methods 0.000 description 13

- 238000009434 installation Methods 0.000 description 11

- 238000010586 diagram Methods 0.000 description 10

- 238000007726 management method Methods 0.000 description 10

- 230000005540 biological transmission Effects 0.000 description 9

- 238000007689 inspection Methods 0.000 description 7

- 230000026676 system process Effects 0.000 description 7

- 230000008859 change Effects 0.000 description 6

- 238000011900 installation process Methods 0.000 description 6

- 239000000463 material Substances 0.000 description 6

- 241000700605 Viruses Species 0.000 description 5

- 230000006870 function Effects 0.000 description 5

- 238000012545 processing Methods 0.000 description 5

- 230000002155 anti-virotic effect Effects 0.000 description 4

- 230000010354 integration Effects 0.000 description 4

- 238000011160 research Methods 0.000 description 4

- 238000012360 testing method Methods 0.000 description 4

- 238000013461 design Methods 0.000 description 2

- 238000011161 development Methods 0.000 description 2

- 238000001914 filtration Methods 0.000 description 2

- 238000012986 modification Methods 0.000 description 2

- 230000004048 modification Effects 0.000 description 2

- 230000003405 preventing effect Effects 0.000 description 2

- 230000008901 benefit Effects 0.000 description 1

- 238000004364 calculation method Methods 0.000 description 1

- 238000007796 conventional method Methods 0.000 description 1

- 238000012937 correction Methods 0.000 description 1

- 230000000593 degrading effect Effects 0.000 description 1

- 230000003111 delayed effect Effects 0.000 description 1

- 238000012217 deletion Methods 0.000 description 1

- 230000037430 deletion Effects 0.000 description 1

- 230000000694 effects Effects 0.000 description 1

- 230000008570 general process Effects 0.000 description 1

- 230000003993 interaction Effects 0.000 description 1

- 238000002955 isolation Methods 0.000 description 1

- 238000012423 maintenance Methods 0.000 description 1

- 230000003211 malignant effect Effects 0.000 description 1

- 230000002093 peripheral effect Effects 0.000 description 1

- 238000002360 preparation method Methods 0.000 description 1

- 230000009467 reduction Effects 0.000 description 1

- 230000008439 repair process Effects 0.000 description 1

- 230000004044 response Effects 0.000 description 1

- 239000004065 semiconductor Substances 0.000 description 1

- 238000000638 solvent extraction Methods 0.000 description 1

- 238000012384 transportation and delivery Methods 0.000 description 1

- 238000004148 unit process Methods 0.000 description 1

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/12—Applying verification of the received information

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/51—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems at application loading time, e.g. accepting, rejecting, starting or inhibiting executable software based on integrity or source reliability

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/21—Indexing scheme relating to G06F21/00 and subgroups addressing additional information or applications relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/2105—Dual mode as a secondary aspect

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Hardware Design (AREA)

- General Engineering & Computer Science (AREA)

- Software Systems (AREA)

- Theoretical Computer Science (AREA)

- Computing Systems (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Physics & Mathematics (AREA)

- General Physics & Mathematics (AREA)

- Storage Device Security (AREA)

Abstract

Description

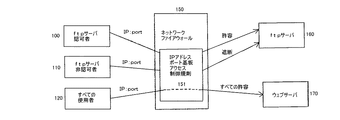

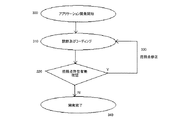

安全な仮想マシンシステムは、保護空間内にそれぞれの独立した仮想マシンインスタンスを生成することによって具現可能である。仮想マシンインスタンスは、OSの分割技術を利用してホストOSに対して独立したゲストOSを生成し、該当OSでシステムのブーティング(起動)過程を経て生成され、システムのシャットダウン過程を経て消滅する。

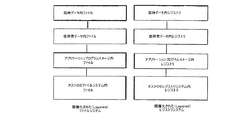

図6は本願の仮想化方式の好ましい実施例を構成図として示した図面である。独立したゲストOSの実行環境は、仮想カーネル、実行空間、仮想マシンデータから構成される。

仮想マシンの構成要素は、設定マネージャー、デスクトップの環境、アプリケーションプログラムのテンプレート、使用者側データおよび臨時データを含み、これらの構成要素を組み合わせれば一つの仮想マシンが完成する。

クライアントの個体の検証は、安全なゲストOSの環境を提供するためのものであって、ゲストOS内でロードされ得る実行ファイル、文書ファイル、客体、DLLなどの検証リストを管理するものである。従来の全仮想化技法によると、仮想マシンで生成されたゲストOSと既存のホストOSはいかなる一部の資源も共有しない完全に分離した二つのシステムであると見なされるものの、本願で利用するOSレベルの仮想化方式によると、ゲストOSがホストOSの資源を一部共有するため、共有されたホストOSの資源が安全であるかを検査するためにクライアントの個体の検証を要求するようになる。

無欠性の検証は、使用者側および提供者に安全なサービス環境を提供するためのものであって、クライアント側の無欠性の検証とサーバ側の無欠性の検証が互いに連動してサーバとクライアント間の送受信データを検証する。無欠性の検証は、クライアントとサーバとの間にセキュリティトンネルを生成することによってクライアントとサーバに対する攻撃を遮断する。

Claims (23)

- ネットワーク上でサービス提供者がサービス使用者側にサービスを提供する方法において、

サービス提供者がネットワークを介して、サービス使用者側からサービスの要請を受ける段階;

サービス提供者がネットワークを介して、サービス使用者側のシステムに保護空間を生成する段階;および、

前記保護空間の内部において、サービスの提供に必要なアプリケーションが実行される段階を含み、

前記保護空間は、サービス使用者側のシステムの保護空間の外部と独立していることを特徴とするネットワーク上におけるサービス提供方法。 - 請求項1において、

前記保護空間は、仮想マシンイメージを伝送することによって生成されることを特徴とするネットワーク上におけるサービス提供方法。 - 請求項2において、

前記仮想マシンイメージは、サービスの提供に必要な全部または一部のアプリケーションを含むことを特徴とするネットワーク上におけるサービス提供方法。 - 請求項2において、

前記仮想マシンは、OSを仮想化して生成され、これによりサービス使用者側のシステムはホストOSとゲストOSに分割され、

前記ゲストOSは、前記保護空間を構成することを特徴とするネットワーク上におけるサービス提供方法。 - 請求項4において、

前記ホストOS内の個体がアクセス可能であるか否かを検証する段階をさらに含み、可能な場合、前記個体はゲストOSから利用可能であることを特徴とするネットワーク上におけるサービス提供方法。 - 請求項4において、

前記ホストOSの資源が安全であるか否かを検証する段階をさらに含み、

安全な場合、ゲストOSと資源を共有することを特徴とするネットワーク上におけるサービス提供方法。 - 請求項1において、

前記サービス提供者は、前記保護空間で生成されたデータのみを受信することを特徴とするネットワーク上におけるサービス提供方法。 - 請求項1または請求項7において、

前記サービス提供者が送受信するデータの無欠性を検証する段階をさらに含むことを特徴とするネットワーク上におけるサービス提供方法。 - 請求項8において、

前記無欠性の検証は、提供者側と使用者側とのうちのいずれか一方でデータを暗号化して伝送し、他の一方においては受信したデータを復号化することによってなることを特徴とするネットワーク上におけるサービス提供方法。

- 請求項8において、

前記無欠性の検証は、提供者側と使用者側のいずれか一方でデータに解示値を付加して 伝送すると他の一方においては受信したデータに付加された解示値を確認することによってなることを特徴とするネットワーク上におけるサービス提供方法。 - プログラムを配布するサービスを提供する方法において、

サービス提供者がネットワークを介してサービス使用者側からプログラムの配布の要請を受ける段階;

サービス提供者が仮想マシンのイメージをサービス提供者に伝送する段階;および前記サービス使用者側のシステムに前記仮想マシンのイメージをインストールする段階を含み、

前記仮想マシンのイメージにはサービス使用者側が要請した少なくとも一つのプログラムが予めインストールされていることを特徴とするプログラム配布方法。 - 請求項11において、

前記仮想マシンは、OSレベルの仮想化方式で生成されることを特徴とするプログラム配布方法。 - 請求項11または請求項12において、

前記使用者側の要請は、少なくとも一つのインストールされるプログラムの種類および各プログラムの所定の設定事項を予め決定することを含むことを特徴とするプログラム配布方法。 - 請求項11ないし請求項13のうちいずれか一項において、

前記使用者側に提供された仮想マシンのイメージは、提供者のシステムまたは外部記憶空間に記憶され、

これにより、使用者側は前記仮想マシンのイメージの再伝送を受けることができることを特徴とするプログラム配布方法。 - クライアントとサーバから構成されるネットワークシステムのセキュリティシステムにおいて、

前記クライアントにインストールされてクライアントアプリケーションを保護する保護空間生成手段と、

クライアント側および/またはサーバ側に提供され、クライアントとサーバとの間で送受信するネットワークパケットが操作されなかったことを保障するための無欠性の検証手段と、

を含むことを特徴とするクライアント/サーバセキュリティシステム。 - 請求項15において、

前記サーバに提供される無欠性の検証手段は、前記保護空間において実行されたクライアントアプリケーションで生成されたネットワークパケットのみを許容することを特徴とするクライアント/サーバセキュリティシステム。 - 請求項15または請求項16において、

前記保護空間生成手段は仮想マシンであることを特徴とするクライアント/サーバセキュリティシステム。 - 請求項15または請求項16において、

前記保護空間生成手段は、隔離されたOSの資源を生成する手段であることを特徴とするクライアント/サーバセキュリティシステム。 - 請求項18において、

前記隔離されたOSの資源の生成手段は、保護空間内で実行されるプロセスがアクセスすることができない資源に対するアクセスを遮断し、保護空間外で実行されるプロセスが保護空間内で実行されるプロセスの資源にアクセスすることを遮断することを特徴とするクライアント/サーバセキュリティシステム。 - 請求項19において、

前記資源に対するアクセスは、メモリー、ファイル、ディレクトリ、レジストリ、ハンドル、プロセス、及びネットワークのうちの全部または一部に対するアクセスであることを特徴とするクライアント/サーバセキュリティシステム。 - 請求項15において、

前記無欠性の検証手段は、無欠性情報の生成手段、および無欠性情報の確認手段を備えることを特徴とするクライアント/サーバセキュリティシステム。 - 請求項21において、

前記無欠性情報の生成手段は、パケットを暗号化し、前記無欠性情報の確認手段はパケットを復号化することを特徴とするクライアント/サーバセキュリティシステム。 - 請求項21において、

前記無欠性情報の生成手段は、検証値を付加し、前記無欠性情報の確認手段は前記検証値を確認することを特徴とするクライアント/サーバセキュリティシステム。

Applications Claiming Priority (3)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| KR1020060044601A KR20070111603A (ko) | 2006-05-18 | 2006-05-18 | 클라이언트 및 서버의 보안시스템 |

| KR20070027161 | 2007-03-20 | ||

| PCT/KR2007/002411 WO2007136192A1 (en) | 2006-05-18 | 2007-05-17 | Method for protecting client and server |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2009537892A true JP2009537892A (ja) | 2009-10-29 |

| JP2009537892A5 JP2009537892A5 (ja) | 2010-07-01 |

Family

ID=38723487

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2009510892A Pending JP2009537892A (ja) | 2006-05-18 | 2007-05-17 | クライアントおよびサーバの保護方法 |

Country Status (4)

| Country | Link |

|---|---|

| US (1) | US8738786B2 (ja) |

| EP (1) | EP2021934A4 (ja) |

| JP (1) | JP2009537892A (ja) |

| WO (1) | WO2007136192A1 (ja) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2011514992A (ja) * | 2008-02-27 | 2011-05-12 | サムスン エレクトロニクス カンパニー リミテッド | 仮想化技術を利用したデータ入出力方法及び装置 |

| JP2022107585A (ja) * | 2021-01-11 | 2022-07-22 | ペンタ・セキュリティ・システムズ・インコーポレーテッド | マシンラーニングセルフチェック機能を利用する非対面認証基盤ウェブファイアウォールメンテナンス方法および装置 |

Families Citing this family (34)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8769690B2 (en) * | 2006-03-24 | 2014-07-01 | AVG Netherlands B.V. | Protection from malicious web content |

| US20100107163A1 (en) * | 2007-03-20 | 2010-04-29 | Sanggyu Lee | Movable virtual machine image |

| US8200738B2 (en) * | 2007-09-30 | 2012-06-12 | Oracle America, Inc. | Virtual cluster based upon operating system virtualization |

| US8539551B2 (en) * | 2007-12-20 | 2013-09-17 | Fujitsu Limited | Trusted virtual machine as a client |

| US20090183182A1 (en) * | 2008-01-10 | 2009-07-16 | Microsoft Corporation | Dynamic Composition of Virtualized Applications |

| US8307456B2 (en) * | 2008-02-28 | 2012-11-06 | Red Hat, Inc. | Systems and methods for a secure guest account |

| US8209343B2 (en) * | 2008-10-06 | 2012-06-26 | Vmware, Inc. | Namespace mapping to central storage |

| US8392361B2 (en) * | 2008-08-11 | 2013-03-05 | Vmware, Inc. | Centralized management of virtual machines |

| US8954897B2 (en) * | 2008-08-28 | 2015-02-10 | Microsoft Corporation | Protecting a virtual guest machine from attacks by an infected host |

| KR100985074B1 (ko) | 2009-02-05 | 2010-10-04 | 주식회사 안철수연구소 | 선별적 가상화를 이용한 악성 코드 사전 차단 장치, 방법 및 그 방법을 실행하는 프로그램이 기록된 컴퓨터로 읽을 수 있는 기록매체 |

| US9389877B2 (en) | 2009-07-20 | 2016-07-12 | Google Technology Holdings LLC | Multi-environment operating system |

| US9367331B2 (en) | 2009-07-20 | 2016-06-14 | Google Technology Holdings LLC | Multi-environment operating system |

| US9348633B2 (en) | 2009-07-20 | 2016-05-24 | Google Technology Holdings LLC | Multi-environment operating system |

| US9372711B2 (en) | 2009-07-20 | 2016-06-21 | Google Technology Holdings LLC | System and method for initiating a multi-environment operating system |

| US8505103B2 (en) * | 2009-09-09 | 2013-08-06 | Fujitsu Limited | Hardware trust anchor |

| US20130035924A1 (en) * | 2009-11-04 | 2013-02-07 | Michael Hoeh | Electronic Data Processing System Having A Virtual Bus Server Application |

| WO2011085335A2 (en) * | 2010-01-08 | 2011-07-14 | Sauce Labs, Inc. | Real time verification of web applications |

| DE102010014829A1 (de) * | 2010-04-14 | 2011-10-20 | Deutsche Telekom Ag | Verfahren und System zur Übertragung von Daten |

| US8484465B1 (en) * | 2010-12-08 | 2013-07-09 | Google Inc. | Heterogeneous virtual machines sharing a security model |

| US9063819B2 (en) * | 2011-01-02 | 2015-06-23 | Cisco Technology, Inc. | Extensible patch management |

| US9354900B2 (en) | 2011-04-28 | 2016-05-31 | Google Technology Holdings LLC | Method and apparatus for presenting a window in a system having two operating system environments |

| KR101281825B1 (ko) * | 2011-09-07 | 2013-08-23 | 주식회사 팬택 | 클라우드 시스템에서 가상 인터페이스를 이용하는 보안 강화 장치 및 방법 |

| US9417753B2 (en) | 2012-05-02 | 2016-08-16 | Google Technology Holdings LLC | Method and apparatus for providing contextual information between operating system environments |

| US9342325B2 (en) | 2012-05-17 | 2016-05-17 | Google Technology Holdings LLC | Synchronizing launch-configuration information between first and second application environments that are operable on a multi-modal device |

| US9237188B1 (en) * | 2012-05-21 | 2016-01-12 | Amazon Technologies, Inc. | Virtual machine based content processing |

| US8949995B2 (en) | 2012-09-18 | 2015-02-03 | International Business Machines Corporation | Certifying server side web applications against security vulnerabilities |

| US10356047B2 (en) | 2013-12-05 | 2019-07-16 | Crowdstrike, Inc. | RPC call interception |

| CN104572169B (zh) * | 2014-09-10 | 2017-10-27 | 中电科技(北京)有限公司 | 一种基于uefi的软件分发和安装系统 |

| US10956175B2 (en) | 2016-01-08 | 2021-03-23 | Hewlett-Packard Development Company, L.P. | Boot process modification |

| CN106453616A (zh) * | 2016-11-15 | 2017-02-22 | 国云科技股份有限公司 | 一种基于文件的虚拟机与宿主机通信方法 |

| US10320694B2 (en) * | 2017-05-04 | 2019-06-11 | Nokia Of America Corporation | Methods, apparatuses and computer-readable storage mediums for communication via user services platform |

| KR102223141B1 (ko) * | 2019-02-12 | 2021-03-04 | 성균관대학교산학협력단 | 컨테이너 환경에서의 스토리지 드라이버의 동작 방법 및 스토리지 드라이버 장치 |

| US11625505B2 (en) * | 2019-08-19 | 2023-04-11 | Microsoft Technology Licensing, Llc | Processor with network stack domain and system domain using separate memory regions |

| US11983288B1 (en) * | 2021-11-05 | 2024-05-14 | Secure Computing, Llc | Operating system enhancements to prevent surreptitious access to user data files |

Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH10154078A (ja) * | 1996-10-07 | 1998-06-09 | Internatl Business Mach Corp <Ibm> | ネットワーク・サービスへのアクセス提供方法 |

| JP2001051857A (ja) * | 1999-08-04 | 2001-02-23 | Fujitsu Ten Ltd | ネットワーク端末でのソフトウエア実行方法 |

| JP2001318797A (ja) * | 2000-05-10 | 2001-11-16 | Nec Corp | 自動データ処理装置 |

| WO2005027402A1 (en) * | 2003-09-05 | 2005-03-24 | Copeland Scott R | Personal computer internet security system |

| JP2005332223A (ja) * | 2004-05-20 | 2005-12-02 | Ntt Data Corp | 仮想マシン管理システム |

Family Cites Families (13)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US7058822B2 (en) * | 2000-03-30 | 2006-06-06 | Finjan Software, Ltd. | Malicious mobile code runtime monitoring system and methods |

| US6496847B1 (en) * | 1998-05-15 | 2002-12-17 | Vmware, Inc. | System and method for virtualizing computer systems |

| US6799197B1 (en) * | 2000-08-29 | 2004-09-28 | Networks Associates Technology, Inc. | Secure method and system for using a public network or email to administer to software on a plurality of client computers |

| US7099948B2 (en) * | 2001-02-16 | 2006-08-29 | Swsoft Holdings, Ltd. | Virtual computing environment |

| US8001259B2 (en) * | 2001-06-01 | 2011-08-16 | International Business Machines Corporation | Pervasive, distributed provision of services such as product brokerage |

| US7216173B2 (en) * | 2001-06-12 | 2007-05-08 | Varian Medical Systems Technologies, Inc. | Virtual private network software system |

| US7610332B2 (en) * | 2002-01-15 | 2009-10-27 | Nortel Networks Limited | Overlay networks |

| WO2003107221A1 (en) * | 2002-06-12 | 2003-12-24 | Fslogic, Inc. | Layered computing systems and methods |

| US20050198303A1 (en) * | 2004-01-02 | 2005-09-08 | Robert Knauerhase | Dynamic virtual machine service provider allocation |

| US20100005531A1 (en) * | 2004-12-23 | 2010-01-07 | Kenneth Largman | Isolated multiplexed multi-dimensional processing in a virtual processing space having virus, spyware, and hacker protection features |

| JP4242819B2 (ja) * | 2004-10-06 | 2009-03-25 | 株式会社日立製作所 | オフライン作業可能な端末を有する計算機システム |

| US7849462B2 (en) * | 2005-01-07 | 2010-12-07 | Microsoft Corporation | Image server |

| US20070050770A1 (en) * | 2005-08-30 | 2007-03-01 | Geisinger Nile J | Method and apparatus for uniformly integrating operating system resources |

-

2007

- 2007-05-17 WO PCT/KR2007/002411 patent/WO2007136192A1/en active Application Filing

- 2007-05-17 JP JP2009510892A patent/JP2009537892A/ja active Pending

- 2007-05-17 EP EP07746559A patent/EP2021934A4/en not_active Withdrawn

- 2007-05-17 US US12/301,232 patent/US8738786B2/en active Active

Patent Citations (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH10154078A (ja) * | 1996-10-07 | 1998-06-09 | Internatl Business Mach Corp <Ibm> | ネットワーク・サービスへのアクセス提供方法 |

| JP2001051857A (ja) * | 1999-08-04 | 2001-02-23 | Fujitsu Ten Ltd | ネットワーク端末でのソフトウエア実行方法 |

| JP2001318797A (ja) * | 2000-05-10 | 2001-11-16 | Nec Corp | 自動データ処理装置 |

| WO2005027402A1 (en) * | 2003-09-05 | 2005-03-24 | Copeland Scott R | Personal computer internet security system |

| JP2005332223A (ja) * | 2004-05-20 | 2005-12-02 | Ntt Data Corp | 仮想マシン管理システム |

Cited By (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2011514992A (ja) * | 2008-02-27 | 2011-05-12 | サムスン エレクトロニクス カンパニー リミテッド | 仮想化技術を利用したデータ入出力方法及び装置 |

| US8966142B2 (en) | 2008-02-27 | 2015-02-24 | Samsung Electronics Co., Ltd. | Method and apparatus for inputting/outputting virtual operating system from removable storage device on a host using virtualization technique |

| US9164919B2 (en) | 2008-02-27 | 2015-10-20 | Samsung Electronics Co., Ltd. | Method and apparatus for inputting/outputting virtual operating system from removable storage device on a host using virtualization technique |

| JP2022107585A (ja) * | 2021-01-11 | 2022-07-22 | ペンタ・セキュリティ・システムズ・インコーポレーテッド | マシンラーニングセルフチェック機能を利用する非対面認証基盤ウェブファイアウォールメンテナンス方法および装置 |

| JP7278561B2 (ja) | 2021-01-11 | 2023-05-22 | ペンタ・セキュリティ・システムズ・インコーポレーテッド | マシンラーニングセルフチェック機能を利用する非対面認証基盤ウェブファイアウォールメンテナンス方法および装置 |

Also Published As

| Publication number | Publication date |

|---|---|

| US20090193074A1 (en) | 2009-07-30 |

| WO2007136192A1 (en) | 2007-11-29 |

| EP2021934A4 (en) | 2010-03-31 |

| US8738786B2 (en) | 2014-05-27 |

| EP2021934A1 (en) | 2009-02-11 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP2009537892A (ja) | クライアントおよびサーバの保護方法 | |

| KR101179758B1 (ko) | 클라이언트 및 서버의 보안방법 | |

| CN101443746B (zh) | 用于保护客户端及服务器的方法 | |

| US9300640B2 (en) | Secure virtual machine | |

| US9934407B2 (en) | Apparatus for and method of preventing unsecured data access | |

| US6836888B1 (en) | System for reverse sandboxing | |

| US10348711B2 (en) | Restricting network access to untrusted virtual machines | |

| EP2913956B1 (en) | Management control method and device for virtual machines | |

| US9424430B2 (en) | Method and system for defending security application in a user's computer | |

| US8788763B2 (en) | Protecting memory of a virtual guest | |

| US8782351B2 (en) | Protecting memory of a virtual guest | |

| JP5460698B2 (ja) | 安全なアプリケーションストリーミング | |

| US20150212842A1 (en) | On-demand disposable virtual work system | |

| US20090193503A1 (en) | Network access control | |

| Pham et al. | Universal serial bus based software attacks and protection solutions | |

| JP2010205270A (ja) | 取り外し可能な媒体に格納された実行可能なコードにタンパーエビデント性を提供する装置 | |

| Pham et al. | Threat analysis of portable hack tools from USB storage devices and protection solutions | |

| Smith et al. | Security issues in on-demand grid and cluster computing | |

| Iglio | Trustedbox: a kernel-level integrity checker | |

| Garcia-Tobin et al. | Elevating Security with Arm CCA | |

| Grimes et al. | Windows Vista security: Securing Vista against malicious attacks | |

| Vaclavik | Einschränken von Applikationen mittels verfügbarer Werkzeuge für Windows Systeme | |

| Goktepe | Windows XP Operating System Security Analysis | |

| Civilini | The Security of Cloud Infrastructure |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100511 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20100511 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20120622 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20120703 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20121127 |