JP2008125075A - クライアント証明書ベースの安全なセッション認証方法および装置 - Google Patents

クライアント証明書ベースの安全なセッション認証方法および装置 Download PDFInfo

- Publication number

- JP2008125075A JP2008125075A JP2007285466A JP2007285466A JP2008125075A JP 2008125075 A JP2008125075 A JP 2008125075A JP 2007285466 A JP2007285466 A JP 2007285466A JP 2007285466 A JP2007285466 A JP 2007285466A JP 2008125075 A JP2008125075 A JP 2008125075A

- Authority

- JP

- Japan

- Prior art keywords

- message

- client

- key

- client device

- server

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/08—Network architectures or network communication protocols for network security for authentication of entities

- H04L63/083—Network architectures or network communication protocols for network security for authentication of entities using passwords

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L2463/00—Additional details relating to network architectures or network communication protocols for network security covered by H04L63/00

- H04L2463/081—Additional details relating to network architectures or network communication protocols for network security covered by H04L63/00 applying self-generating credentials, e.g. instead of receiving credentials from an authority or from another peer, the credentials are generated at the entity itself

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Computer Networks & Wireless Communication (AREA)

- Signal Processing (AREA)

- Computer Hardware Design (AREA)

- Computing Systems (AREA)

- General Engineering & Computer Science (AREA)

- Mobile Radio Communication Systems (AREA)

- Computer And Data Communications (AREA)

Abstract

【解決手段】クライアントデバイスとサーバとの間でメッセージの認証に基づくクライアント証明書に対する方法であって、該クライアントデバイスと該サーバとの双方は、該クライアント証明書を知っており、該方法は、該クライアント証明書を利用して、キーを生成するステップと、該キーを用いて、該クライアントデバイスと該サーバとの間でメッセージを認証するステップとを包含する、方法。

【選択図】図1

Description

本開示は、クライアントとサーバとの双方によって知られているクライアント証明書を利用することによって、データ保全性が維持される安全なセッション認証の方法および装置を提供することで、上述を克服し得る。特に、本開示は、通信の特定の形式に対して、クライアントとサーバとの双方に既知で共有された秘密を利用する。

クライアントデバイスとサーバとの間でメッセージの認証に基づくクライアント証明書に対する方法であって、該クライアントデバイスと該サーバとの双方は、該クライアント証明書を知っており、該方法は、

該クライアント証明書を利用して、キーを生成するステップと、

該キーを用いて、該クライアントデバイスと該サーバとの間でメッセージを認証するステップと

を包含する、方法。

上記クライアント証明書は、パスワードである、項目1に記載の方法。

上記キーは、所望のキー長さが達成されるまで、上記パスワードを繰り返すことによって生成される、項目1または項目2に記載の方法。

上記キーは、上記クライアントデバイスと上記サーバとの双方に知られているハッシュ関数を利用して生成される、項目1または項目2に記載の方法。

上記ハッシュ関数の結果は、所望のキー長さに切頭される、項目4に記載の方法。

上記パスワードは、上記キーの上記生成前に、セキュリティトークンと結合される、項目2に記載の方法、または項目3〜項目5が項目2に従属するとき、そのいずれか1項に記載の方法。

上記セキュリティトークンは、上記クライアントデバイスによって、上記サーバにオフラインで提供される情報を備えており、該情報は、生年月日、出生地、母親の旧姓、および/またはセキュリティ対策のいずれかを備えている、項目6に記載の方法。

上記利用するステップは、上記クライアント証明書をセッション識別子と結合して、上記キーを生成すること、および/または上記クライアント証明書を活性化メッセージからのノンスと結合することをさらに包含する、項目1〜項目7のいずれか1項に記載の方法。

上記キーの上記生成は、安全な擬似乱数生成器を利用する、項目1〜項目8のいずれか1項に記載の方法。

上記安全な擬似乱数生成器は、上記クライアント証明書をシードとして使用する、項目9に記載の方法。

上記擬似乱数生成器は、上記セキュリティトークンと結合された上記クライアント証明書をシードとして使用する、項目10が項目6に従属するとき、項目10に記載の方法。

上記擬似乱数生成器は、上記セッション識別子と結合された上記クライアント証明書をシードとして使用するか、あるいは上記ノンスと結合された上記クライアント証明書をシードとして使用する、項目10が項目8に従属するとき、項目10に記載の方法。

上記キーを用いて、メッセージを認証するステップは、

該キーおよびメッセージを用いて、メッセージ認証コードを生成するステップと、

該メッセージ認証コードを該メッセージに追加して、安全なメッセージを生成するステップと、

該安全なメッセージを送信するステップと

を包含する、項目1〜項目12のいずれか1項に記載の方法。

上記安全なメッセージを受信すると、上記メッセージ認証コードを再現して、該再現されたメッセージ認証コードを該受信したメッセージ認証コードと比較することよって、該安全なメッセージが、正当かつ不変であると確認される、項目13に記載の方法。

上記メッセージは、活性化要求メッセージであり、かつクライアント識別子を備えているか、あるいは該メッセージは、活性化返答であり、かつセッション識別子を備えている、項目13または項目14に記載の方法。

上記メッセージは、HTTPメッセージであり、上記メッセージ認証コードは、HTTPフッターに追加される、項目13に記載の方法。

上記利用するステップを実行する前に、シーケンス番号を上記メッセージに追加するステップをさらに包含する、項目1〜項目16のいずれか1項に記載の方法。

上記クライアント証明書を用いて生成された上記キーを利用して、対称キーを交渉するステップをさらに包含する、項目1〜項目17のいずれか1項に記載の方法。

クライアント証明書に対して適合されるクライアントデバイスであって、該クライアント証明書は、該クライアントデバイスとサーバとの間でのメッセージの認証に基づき、該クライアントデバイスと該サーバとの双方は、該クライアント証明書を知っており、該クライアントデバイスは、

該共有証明書を格納するためのメモリと、

該メモリと通信するプロセッサであって、

該クライアント証明書を利用して、キーを生成することと、

該キーおよびメッセージを用いて、メッセージ認証コードを生成することと、

該メッセージ認証コードを該メッセージに追加して、安全なメッセージを生成すること

を行うように適合されている、プロセッサと、

該安全なメッセージを送信するように適合されている通信サブシステムと

を備える、クライアントデバイス。

上記クライアント証明書は、パスワードである、項目19に記載のクライアントデバイス。

所望のキー長さが達成されるまで、上記パスワードを繰り返すことによって上記キーを生成するように、上記プロセッサは、適合されている、項目19または項目20に記載のクライアントデバイス。

上記クライアントデバイスと上記サーバとの双方に知られているハッシュ関数を利用して、上記キーを生成するように、上記プロセッサは、適合されている、項目19または項目20に記載のクライアントデバイス。

上記ハッシュ関数の結果を、所望のキー長さに切り詰めるように、上記プロセッサは、さらに適合されている、項目22に記載のクライアントデバイス。

上記キーの生成前に、上記パスワードをセキュリティトークンと結合するように、上記プロセッサは、さらに適合されている、項目20に記載のクライアントデバイス、または項目21〜項目23が項目20に従属するとき、そのいずれか1項に記載のクライアントデバイス。

上記セキュリティトークンは、上記クライアントデバイスによって、上記サーバにオフラインで提供される情報を備え、該情報は、生年月日、出生地、母親の旧姓、および/またはセキュリティ対策のいずれかを備えている、項目24に記載のクライアントデバイス。

上記クライアント証明書をセッション識別子と結合して、上記キーを生成するように、あるいは上記クライアント証明書を活性化メッセージからのノンスと結合するように、上記プロセッサは、適合されている、項目19〜項目25のいずれか1項に記載のクライアントデバイス。

安全な擬似乱数生成器を利用して、上記キーを生成するように、上記プロセッサは、適合されている、項目19〜項目26のいずれか1項に記載のクライアントデバイス。

上記安全な擬似乱数生成器は、上記クライアント証明書をシードとして使用する、項目27に記載のクライアントデバイス。

上記擬似乱数生成器は、上記セキュリティトークンと結合された上記クライアント証明書をシードとして使用する、項目28が項目24に従属するとき、項目28に記載のクライアントデバイス。

上記擬似乱数生成器は、上記セッション識別子と結合された上記クライアント証明書をシードとして使用するか、あるいは上記ノンスと結合された上記クライアント証明書をシードとして使用する、項目28が項目26に従属するとき、項目28に記載のクライアントデバイス。

上記メッセージは、活性化要求メッセージであり、かつクライアント識別子を備えているか、あるいは該メッセージは、活性化返答であり、かつセッション識別子を備えている、項目19〜項目30のいずれか1項に記載のクライアントデバイス。

シーケンス番号を上記メッセージに追加するように、上記プロセッサは、さらに適合されている、項目19〜項目31のいずれか1項に記載のクライアントデバイス。

上記クライアント証明書を用いて生成された上記キーを利用して、対称キーを交渉するように、上記プロセッサは、さらに適合されている、項目19〜項目32のいずれか1項に記載のクライアントデバイス。

上記クライアントデバイスは、モバイルデバイスである、項目19〜項目33のいずれか1項に記載のクライアントデバイス。

計算デバイスまたはシステムのプロセッサ内で、該計算デバイスまたはシステムに、項目1〜項目18のいずれか1項に記載の方法を実行させるプログラムコードを具現化する、コンピュータ読み取り可能な媒体。

クライアントとサーバとの間でメッセージの認証に基づくクライアント証明書に対する方法および装置であって、該クライアントと該サーバとの双方は、該クライアント証明書を知っており、該方法は、該クライアント証明書を利用して、キーを生成するステップと、該キーを用いて、該クライアントと該サーバとの間でメッセージを認証するステップとを有する。

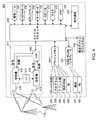

ここで、図1を参照する。図1の例示的な処理において、クライアント110は、サーバ120と通信する。いずれの方向における通信が、正当であり、データ挿入または変更が発生しないようにするために、本開示は、メッセージテキストを添付された通信を提供し、このメッセージテキストは、この通信の両エンドで複製され得る識別子を有する。

モバイルデバイス400のユーザは、また、例えば、ディスプレイ422およびおそらく補助I/Oデバイス428と連動するキーボード432を用いてeメールメッセージのようなデータ項目を構成し得る。キーボード432は、完全な英数字キーボードまたは電話タイプのキーパッドであることが好ましい。このように構成された項目は、次いで、通信サブシステム411を介して通信ネットワーク上に送信され得る。

120 サーバ

142 クライアントID

152 セッション識別子

248、258 MAC

254 シーケンス番号

Claims (35)

- クライアントデバイスとサーバとの間でメッセージの認証に基づくクライアント証明書に対する方法であって、該クライアントデバイスと該サーバとの双方は、該クライアント証明書を知っており、該方法は、

該クライアント証明書を利用して、キーを生成するステップと、

該キーを用いて、該クライアントデバイスと該サーバとの間でメッセージを認証するステップと

を包含する、方法。 - 前記クライアント証明書は、パスワードである、請求項1に記載の方法。

- 前記キーは、所望のキー長さが達成されるまで、前記パスワードを繰り返すことによって生成される、請求項1または請求項2に記載の方法。

- 前記キーは、前記クライアントデバイスと前記サーバとの双方に知られているハッシュ関数を利用して生成される、請求項1または請求項2に記載の方法。

- 前記ハッシュ関数の結果は、所望のキー長さに切頭される、請求項4に記載の方法。

- 前記パスワードは、前記キーの前記生成前に、セキュリティトークンと結合される、請求項2に記載の方法、または請求項3〜請求項5が請求項2に従属するとき、そのいずれか1項に記載の方法。

- 前記セキュリティトークンは、前記クライアントデバイスによって、前記サーバにオフラインで提供される情報を備えており、該情報は、生年月日、出生地、母親の旧姓、および/またはセキュリティ対策のいずれかを備えている、請求項6に記載の方法。

- 前記利用するステップは、前記クライアント証明書をセッション識別子と結合して、前記キーを生成すること、および/または前記クライアント証明書を活性化メッセージからのノンスと結合することをさらに包含する、請求項1〜請求項7のいずれか1項に記載の方法。

- 前記キーの前記生成は、安全な擬似乱数生成器を利用する、請求項1〜請求項8のいずれか1項に記載の方法。

- 前記安全な擬似乱数生成器は、前記クライアント証明書をシードとして使用する、請求項9に記載の方法。

- 前記擬似乱数生成器は、前記セキュリティトークンと結合された前記クライアント証明書をシードとして使用する、請求項10が請求項6に従属するとき、請求項10に記載の方法。

- 前記擬似乱数生成器は、前記セッション識別子と結合された前記クライアント証明書をシードとして使用するか、あるいは前記ノンスと結合された前記クライアント証明書をシードとして使用する、請求項10が請求項8に従属するとき、請求項10に記載の方法。

- 前記キーを用いて、メッセージを認証するステップは、

該キーおよびメッセージを用いて、メッセージ認証コードを生成するステップと、

該メッセージ認証コードを該メッセージに追加して、安全なメッセージを生成するステップと、

該安全なメッセージを送信するステップと

を包含する、請求項1〜請求項12のいずれか1項に記載の方法。 - 前記安全なメッセージを受信すると、前記メッセージ認証コードを再現して、該再現されたメッセージ認証コードを該受信したメッセージ認証コードと比較することよって、該安全なメッセージが、正当かつ不変であると確認される、請求項13に記載の方法。

- 前記メッセージは、活性化要求メッセージであり、かつクライアント識別子を備えているか、あるいは該メッセージは、活性化返答であり、かつセッション識別子を備えている、請求項13または請求項14に記載の方法。

- 前記メッセージは、HTTPメッセージであり、前記メッセージ認証コードは、HTTPフッターに追加される、請求項13に記載の方法。

- 前記利用するステップを実行する前に、シーケンス番号を前記メッセージに追加するステップをさらに包含する、請求項1〜請求項16のいずれか1項に記載の方法。

- 前記クライアント証明書を用いて生成された前記キーを利用して、対称キーを交渉するステップをさらに包含する、請求項1〜請求項17のいずれか1項に記載の方法。

- クライアント証明書に対して適合されるクライアントデバイスであって、該クライアント証明書は、該クライアントデバイスとサーバとの間でのメッセージの認証に基づき、該クライアントデバイスと該サーバとの双方は、該クライアント証明書を知っており、該クライアントデバイスは、

該共有証明書を格納するためのメモリと、

該メモリと通信するプロセッサであって、

該クライアント証明書を利用して、キーを生成することと、

該キーおよびメッセージを用いて、メッセージ認証コードを生成することと、

該メッセージ認証コードを該メッセージに追加して、安全なメッセージを生成すること

を行うように適合されている、プロセッサと、

該安全なメッセージを送信するように適合されている通信サブシステムと

を備える、クライアントデバイス。 - 前記クライアント証明書は、パスワードである、請求項19に記載のクライアントデバイス。

- 所望のキー長さが達成されるまで、前記パスワードを繰り返すことによって前記キーを生成するように、前記プロセッサは、適合されている、請求項19または請求項20に記載のクライアントデバイス。

- 前記クライアントデバイスと前記サーバとの双方に知られているハッシュ関数を利用して、前記キーを生成するように、前記プロセッサは、適合されている、請求項19または請求項20に記載のクライアントデバイス。

- 前記ハッシュ関数の結果を、所望のキー長さに切り詰めるように、前記プロセッサは、さらに適合されている、請求項22に記載のクライアントデバイス。

- 前記キーの生成前に、前記パスワードをセキュリティトークンと結合するように、前記プロセッサは、さらに適合されている、請求項20に記載のクライアントデバイス、または請求項21〜請求項23が請求項20に従属するとき、そのいずれか1項に記載のクライアントデバイス。

- 前記セキュリティトークンは、前記クライアントデバイスによって、前記サーバにオフラインで提供される情報を備え、該情報は、生年月日、出生地、母親の旧姓、および/またはセキュリティ対策のいずれかを備えている、請求項24に記載のクライアントデバイス。

- 前記クライアント証明書をセッション識別子と結合して、前記キーを生成するように、あるいは前記クライアント証明書を活性化メッセージからのノンスと結合するように、前記プロセッサは、適合されている、請求項19〜請求項25のいずれか1項に記載のクライアントデバイス。

- 安全な擬似乱数生成器を利用して、前記キーを生成するように、前記プロセッサは、適合されている、請求項19〜請求項26のいずれか1項に記載のクライアントデバイス。

- 前記安全な擬似乱数生成器は、前記クライアント証明書をシードとして使用する、請求項27に記載のクライアントデバイス。

- 前記擬似乱数生成器は、前記セキュリティトークンと結合された前記クライアント証明書をシードとして使用する、請求項28が請求項24に従属するとき、請求項28に記載のクライアントデバイス。

- 前記擬似乱数生成器は、前記セッション識別子と結合された前記クライアント証明書をシードとして使用するか、あるいは前記ノンスと結合された前記クライアント証明書をシードとして使用する、請求項28が請求項26に従属するとき、請求項28に記載のクライアントデバイス。

- 前記メッセージは、活性化要求メッセージであり、かつクライアント識別子を備えているか、あるいは該メッセージは、活性化返答であり、かつセッション識別子を備えている、請求項19〜請求項30のいずれか1項に記載のクライアントデバイス。

- シーケンス番号を前記メッセージに追加するように、前記プロセッサは、さらに適合されている、請求項19〜請求項31のいずれか1項に記載のクライアントデバイス。

- 前記クライアント証明書を用いて生成された前記キーを利用して、対称キーを交渉するように、前記プロセッサは、さらに適合されている、請求項19〜請求項32のいずれか1項に記載のクライアントデバイス。

- 前記クライアントデバイスは、モバイルデバイスである、請求項19〜請求項33のいずれか1項に記載のクライアントデバイス。

- 計算デバイスまたはシステムのプロセッサ内で、該計算デバイスまたはシステムに、請求項1〜請求項18のいずれか1項に記載の方法を実行させるプログラムコードを具現化する、コンピュータ読み取り可能な媒体。

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| EP06124154A EP1924047B1 (en) | 2006-11-15 | 2006-11-15 | Client credential based secure session authentication method and apparatus |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2008125075A true JP2008125075A (ja) | 2008-05-29 |

| JP2008125075A5 JP2008125075A5 (ja) | 2009-07-23 |

Family

ID=37908158

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2007285466A Pending JP2008125075A (ja) | 2006-11-15 | 2007-11-01 | クライアント証明書ベースの安全なセッション認証方法および装置 |

Country Status (10)

| Country | Link |

|---|---|

| EP (1) | EP1924047B1 (ja) |

| JP (1) | JP2008125075A (ja) |

| KR (1) | KR100960064B1 (ja) |

| CN (1) | CN101183942A (ja) |

| AT (1) | ATE552685T1 (ja) |

| AU (1) | AU2007231614B2 (ja) |

| CA (1) | CA2610470C (ja) |

| MX (1) | MX2007014120A (ja) |

| SG (1) | SG143127A1 (ja) |

| TW (1) | TW200830835A (ja) |

Cited By (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2013211748A (ja) * | 2012-03-30 | 2013-10-10 | Nippon Telegr & Teleph Corp <Ntt> | 秘密情報通知システム、秘密情報通知方法、プログラム |

| JP2014179051A (ja) * | 2013-03-14 | 2014-09-25 | Michitaka Yoshimoto | ユーザの長期記憶情報を利用したワンタイムパスワードのみで認証を行うシステム |

| JP2019139774A (ja) * | 2018-02-12 | 2019-08-22 | キャリア コーポレイションCarrier Corporation | コンピュータシステムへのアクセスを制御するためのコンピュータ実装方法、およびシステム |

Families Citing this family (11)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8984597B2 (en) * | 2010-05-27 | 2015-03-17 | Microsoft Technology Licensing, Llc | Protecting user credentials using an intermediary component |

| KR101350984B1 (ko) * | 2011-07-06 | 2014-01-13 | 삼성에스디에스 주식회사 | 보안 토큰에 대한 발급자 인증 방법 및 그 장치 |

| CN102413144B (zh) * | 2011-12-05 | 2015-08-05 | 中国电力科学研究院 | 一种用于c/s架构业务的安全接入系统及相关接入方法 |

| US9191394B2 (en) | 2012-02-08 | 2015-11-17 | Microsoft Technology Licensing, Llc | Protecting user credentials from a computing device |

| CN105337735B (zh) * | 2014-05-26 | 2019-06-07 | 阿里巴巴集团控股有限公司 | 数字证书处理及校验的方法和装置 |

| CN105207978B (zh) * | 2014-06-24 | 2018-12-07 | 华为技术有限公司 | 一种消息鉴别方法及电子设备 |

| CN105323235B (zh) * | 2015-02-02 | 2018-12-25 | 北京中油瑞飞信息技术有限责任公司 | 一种安全加密型语音通信系统及方法 |

| CN106341372A (zh) * | 2015-07-08 | 2017-01-18 | 阿里巴巴集团控股有限公司 | 终端的认证处理、认证方法及装置、系统 |

| CN106934315B (zh) * | 2017-05-05 | 2023-06-02 | 成都因纳伟盛科技股份有限公司 | 基于手持式居民身份证阅读器的app与读卡板加密系统 |

| KR101965306B1 (ko) * | 2017-10-25 | 2019-04-03 | 삼성에스디에스 주식회사 | 메시지 서버 및 이를 포함하는 메시지 처리 장치 |

| IL274674A (en) * | 2020-05-14 | 2021-12-01 | Zion Kopelovitz Ben | System and method to support message authentication |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH10285154A (ja) * | 1997-04-09 | 1998-10-23 | Meteoola Syst Kk | 完全守秘性暗号系を構成する鍵生成システム、認証付き鍵共有プロトコル、“One−Time Stream Cipher”、“One−Time passwored”及び鍵管理アルゴリズム |

| JP2002244555A (ja) * | 2001-02-21 | 2002-08-30 | Nippon Telegr & Teleph Corp <Ntt> | データ改竄検出方法及び装置及びデータ改竄検出プログラム及びデータ改竄検出プログラムを格納した記憶媒体 |

| JP2005509938A (ja) * | 2001-11-13 | 2005-04-14 | インターナショナル・ビジネス・マシーンズ・コーポレーション | オペレーティング・システムの機能を用いて相互呼掛け応答認証プロトコルを実施する方法、機器およびコンピュータ・プログラム |

| WO2005069531A1 (en) * | 2004-01-08 | 2005-07-28 | International Business Machines Corporation | Establishing a secure context for communicating messages between computer systems |

Family Cites Families (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6219423B1 (en) * | 1995-12-29 | 2001-04-17 | Intel Corporation | System and method for digitally signing a digital agreement between remotely located nodes |

| EP1325583A2 (en) * | 2000-10-13 | 2003-07-09 | Eversystems Inc. | Secret key messaging |

| US7694136B2 (en) * | 2003-02-10 | 2010-04-06 | International Business Machines Corporation | Method for distributing and authenticating public keys using hashed password protection |

-

2006

- 2006-11-15 AT AT06124154T patent/ATE552685T1/de active

- 2006-11-15 EP EP06124154A patent/EP1924047B1/en active Active

-

2007

- 2007-10-17 SG SG200716970-9A patent/SG143127A1/en unknown

- 2007-10-23 AU AU2007231614A patent/AU2007231614B2/en active Active

- 2007-10-30 TW TW096140842A patent/TW200830835A/zh unknown

- 2007-11-01 JP JP2007285466A patent/JP2008125075A/ja active Pending

- 2007-11-09 MX MX2007014120A patent/MX2007014120A/es active IP Right Grant

- 2007-11-09 CA CA2610470A patent/CA2610470C/en active Active

- 2007-11-09 KR KR1020070114435A patent/KR100960064B1/ko active IP Right Grant

- 2007-11-15 CN CNA2007101860946A patent/CN101183942A/zh active Pending

Patent Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH10285154A (ja) * | 1997-04-09 | 1998-10-23 | Meteoola Syst Kk | 完全守秘性暗号系を構成する鍵生成システム、認証付き鍵共有プロトコル、“One−Time Stream Cipher”、“One−Time passwored”及び鍵管理アルゴリズム |

| JP2002244555A (ja) * | 2001-02-21 | 2002-08-30 | Nippon Telegr & Teleph Corp <Ntt> | データ改竄検出方法及び装置及びデータ改竄検出プログラム及びデータ改竄検出プログラムを格納した記憶媒体 |

| JP2005509938A (ja) * | 2001-11-13 | 2005-04-14 | インターナショナル・ビジネス・マシーンズ・コーポレーション | オペレーティング・システムの機能を用いて相互呼掛け応答認証プロトコルを実施する方法、機器およびコンピュータ・プログラム |

| WO2005069531A1 (en) * | 2004-01-08 | 2005-07-28 | International Business Machines Corporation | Establishing a secure context for communicating messages between computer systems |

Cited By (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2013211748A (ja) * | 2012-03-30 | 2013-10-10 | Nippon Telegr & Teleph Corp <Ntt> | 秘密情報通知システム、秘密情報通知方法、プログラム |

| JP2014179051A (ja) * | 2013-03-14 | 2014-09-25 | Michitaka Yoshimoto | ユーザの長期記憶情報を利用したワンタイムパスワードのみで認証を行うシステム |

| JP2019139774A (ja) * | 2018-02-12 | 2019-08-22 | キャリア コーポレイションCarrier Corporation | コンピュータシステムへのアクセスを制御するためのコンピュータ実装方法、およびシステム |

| JP7330711B2 (ja) | 2018-02-12 | 2023-08-22 | キャリア コーポレイション | コンピュータシステムへのアクセスを制御するためのコンピュータ実装方法、およびシステム |

Also Published As

| Publication number | Publication date |

|---|---|

| TW200830835A (en) | 2008-07-16 |

| MX2007014120A (es) | 2009-02-19 |

| CA2610470A1 (en) | 2008-05-15 |

| KR20080044164A (ko) | 2008-05-20 |

| CA2610470C (en) | 2012-10-02 |

| SG143127A1 (en) | 2008-06-27 |

| KR100960064B1 (ko) | 2010-05-31 |

| EP1924047B1 (en) | 2012-04-04 |

| AU2007231614A1 (en) | 2008-05-29 |

| AU2007231614B2 (en) | 2009-12-17 |

| ATE552685T1 (de) | 2012-04-15 |

| CN101183942A (zh) | 2008-05-21 |

| EP1924047A1 (en) | 2008-05-21 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| US8418235B2 (en) | Client credential based secure session authentication method and apparatus | |

| KR100960064B1 (ko) | 클라이언트 자격증명서 기반의 보안 세션 인증 방법 및장치 | |

| US8693695B2 (en) | Systems and methods to securely generate shared keys | |

| KR101786132B1 (ko) | 저-지연 피어 세션 구축 | |

| KR101486782B1 (ko) | 무한 중첩된 해시 체인들에 의한 1회용 패스워드 인증 | |

| US7281128B2 (en) | One pass security | |

| US8495375B2 (en) | Methods and systems for secure channel initialization | |

| EP2073430B1 (en) | Methods and systems for secure channel initialization transaction security based on a low entropy shared secret | |

| US8621216B2 (en) | Method, system and device for synchronizing between server and mobile device | |

| KR100965465B1 (ko) | 이동 사용자 증명서의 공유 정보를 이용한 보안 레코드프로토콜을 위한 시스템 및 방법 | |

| JP2010503323A (ja) | 公衆ネットワークにおいて、リアルタイムに認証および保証された通信チャネルを確立するための方法およびシステム | |

| JP2005269656A (ja) | コンピューティングシステムの効率的かつセキュアな認証 | |

| KR20060132026A (ko) | 무선 휴대용 장치들의 배치와 규약 | |

| EP1747638A1 (en) | Systems and methods to securely generate shared keys | |

| JP2016526844A (ja) | 制約リソースデバイスのための鍵確立 | |

| CN115473655B (zh) | 接入网络的终端认证方法、装置及存储介质 | |

| CN110690969B (zh) | 一种多方协同完成双向ssl/tls认证的方法和系统 | |

| US20240064143A1 (en) | Methods, mediums, and systems for verifying devices in an encrypted messaging system | |

| EP1622333A1 (en) | Method and apparatus for minimally onerous and rapid authentification | |

| KR101014849B1 (ko) | 제 3의 신뢰기관의 도움 없이 공개키에 대한 상호 인증 및키 교환 방법 및 그 장치 | |

| TWI761243B (zh) | 群組即時通訊的加密系統和加密方法 | |

| EP2073484A1 (en) | Methods and systems for secure channel initialization | |

| Al-bakri et al. | A novel peer-to-peer SMS security solution using a hybrid technique of NTRU and AES-Rijndael | |

| Kumar et al. | Mutual authentication and data security in iot using hybrid mac id and elliptical curve cryptography | |

| WO2024020666A1 (en) | End to end encryption with roaming capabilities |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090609 |

|

| RD02 | Notification of acceptance of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7422 Effective date: 20090609 |

|

| RD04 | Notification of resignation of power of attorney |

Free format text: JAPANESE INTERMEDIATE CODE: A7424 Effective date: 20090609 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20101102 |

|

| A601 | Written request for extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A601 Effective date: 20110201 |

|

| A602 | Written permission of extension of time |

Free format text: JAPANESE INTERMEDIATE CODE: A602 Effective date: 20110204 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20110216 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20110311 |