JP2006340407A - ENCRYPTION APPARATUS AND METHOD, AND DECRYPTION APPARATUS AND METHOD - Google Patents

ENCRYPTION APPARATUS AND METHOD, AND DECRYPTION APPARATUS AND METHOD Download PDFInfo

- Publication number

- JP2006340407A JP2006340407A JP2006258760A JP2006258760A JP2006340407A JP 2006340407 A JP2006340407 A JP 2006340407A JP 2006258760 A JP2006258760 A JP 2006258760A JP 2006258760 A JP2006258760 A JP 2006258760A JP 2006340407 A JP2006340407 A JP 2006340407A

- Authority

- JP

- Japan

- Prior art keywords

- key

- encryption

- key information

- data

- encryption key

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Withdrawn

Links

Images

Abstract

Description

本発明は、暗号化装置および方法、並びに復号装置および方法に関し、特に、より安全性を高めるようにした暗号化装置および方法、並びに復号装置および方法に関する。 The present invention relates to an encryption device and method, and a decryption device and method, and more particularly, to an encryption device and method, and a decryption device and method that are further improved in security.

最近、AV機器、コンピュータなどに代表される複数の電子機器を、バスで相互に接続し、ネットワークを構成して、ネットワーク内で各種のデータを相互に授受することができるようになってきた。 Recently, a plurality of electronic devices represented by AV devices, computers, and the like are connected to each other via a bus to form a network, and various types of data can be exchanged within the network.

その結果、例えば、ネットワークに接続されているDVDプレーヤにより、DVDから再生した映画のデータを、バスを介して、テレビジョン受像機、モニタなどの表示装置に転送し、表示することができる。通常、DVDより再生された映画を表示装置に表示して視聴することは、DVDを購入した時点において、著作権者から許容されるところである。 As a result, for example, movie data reproduced from a DVD can be transferred to a display device such as a television receiver or a monitor via a bus and displayed by a DVD player connected to a network. Normally, displaying a movie reproduced from a DVD on a display device is permitted by the copyright holder at the time of purchasing the DVD.

しかしながら、DVDから再生されたデータを、他の記録媒体にコピーし、利用することは、一般的には著作権者から許容されていない。そこで、バス(ネットワーク)を介して送出するデータが、不法にコピーされるのを防止するために、送出する側において、データを暗号化するようにし、受信側において、これを復号することが考えられる。 However, it is generally not permitted by copyright holders to copy and use data reproduced from a DVD on another recording medium. Therefore, in order to prevent the data sent via the bus (network) from being illegally copied, it is possible to encrypt the data on the sending side and decrypt it on the receiving side. It is done.

しかしながら、DVDプレーヤ、テレビジョン受像機などのコンシューマエレクトロニクス機器(CE機器)は、通常、所定の目的のために設計、製造されているものであり、ユーザがこれを改造したり、他の部品を組み込んだりして、装置の内部のデータを取得したり、改ざんしたりすること(機能の変更)はできないように製造されている。これに対して、例えばパーソナルコンピュータは、多くの場合、アーキテクチャや回路が公開されており、ボードなどを追加したり、各種のアプリケーションソフトウエアをインストールすることにより、様々な機能を追加、変更することができるようになされている。 However, consumer electronics devices (CE devices) such as DVD players and television receivers are usually designed and manufactured for a predetermined purpose, and users can modify them or install other parts. It is manufactured in such a way that it cannot be incorporated to acquire data inside the device or tamper with it (change of function). On the other hand, in many cases, for example, personal computers have open architectures and circuits, and various functions can be added or changed by adding boards or installing various application software. It is made to be able to.

従って、パーソナルコンピュータにおいては、その内部バス上のデータを、所定のハードウェアを付加したり、ソフトウェアプログラムを作成することで、パーソナルコンピュータ内部のバス上のデータを直接見たり、改ざんすることが、比較的容易に行うことができる。このことは、例えば、DVDプレーヤからテレビジョン受像機に暗号化して伝送したデータを、パーソナルコンピュータで受け取り、これを復号して、コピーしたりすることが、アプリケーションソフトウエアを作成することで、容易に行えることを意味する。 Therefore, in the personal computer, the data on the internal bus can be directly viewed or altered by adding predetermined hardware or creating a software program. It can be done relatively easily. This means, for example, that data transmitted encrypted from a DVD player to a television receiver can be received by a personal computer, decrypted and copied by creating application software. It means that you can do it.

換言すれば、パーソナルコンピュータは、バスを介して、通信を行うリンク部と、送受信するデータを用意したり、受信したデータを利用するアプリケーション部とのつながりが希薄であり、物理的にも、論理的にも、そこにユーザが手を加えることができる部分が多い。これに対して、CE機器においては、両者のつながりが密接で、ユーザが介在できる部分が殆どない。 In other words, a personal computer has a poor connection between a link unit that performs communication and an application unit that prepares data to be transmitted / received and uses received data via a bus. In fact, there are many parts that the user can add to. On the other hand, in the CE device, the connection between the two is close and there is almost no part where the user can intervene.

本発明はこのような状況に鑑みてなされたものであり、データの不正なコピーを、より確実に防止することができるようにするものである。 The present invention has been made in view of such a situation, and makes it possible to more reliably prevent illegal copying of data.

本発明の第1の側面の暗号化装置は、暗号鍵を用いてデータを暗号化する暗号化装置において、第1の鍵情報を供給する第1の供給手段と、セッション中に変更される第2の鍵情報を供給する第2の供給手段と、前記第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される前記暗号鍵を、前記第1の鍵情報と前記第2の鍵情報とに基づいて生成する生成手段と、前記暗号鍵を用いてデータを暗号化する暗号化手段とを備えることを特徴とする。 An encryption apparatus according to a first aspect of the present invention is an encryption apparatus that encrypts data using an encryption key, and includes a first supply unit that supplies first key information, and a first change unit that is changed during a session. Second supply means for supplying the second key information, and the encryption key changed at a predetermined timing during the session in accordance with the change of the second key information, the first key information and the first key information And generating means for generating data based on the second key information, and encrypting means for encrypting data using the encryption key.

本発明の第1の側面の暗号化装置は、前記暗号鍵で暗号化されたデータを、他の装置に送信する送信手段をさらに備えることができる。 The encryption device according to the first aspect of the present invention can further comprise a transmission means for transmitting data encrypted with the encryption key to another device.

本発明の第1の側面の暗号化方法は、暗号鍵を用いてデータを暗号化する暗号化装置の暗号化方法において、第1の鍵情報を供給し、セッション中に変更される第2の鍵情報を供給し、前記第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される前記暗号鍵を、前記第1の鍵情報と前記第2の鍵情報とに基づいて生成し、前記暗号鍵を用いてデータを暗号化することを特徴とする。 An encryption method according to a first aspect of the present invention is the encryption method of an encryption device that encrypts data using an encryption key, and supplies the first key information and is changed during the session. Based on the first key information and the second key information, the key information is supplied, and the encryption key changed at a predetermined timing during the session in response to the change of the second key information. Generating and encrypting the data using the encryption key.

本発明の第1の側面の暗号化方法は、前記暗号鍵で暗号化されたデータを、他の装置に送信することができる。 In the encryption method according to the first aspect of the present invention, data encrypted with the encryption key can be transmitted to another device.

本発明の第2の側面の復号装置は、暗号鍵を用いてデータを復号する復号装置において、暗号化されたデータを受信する受信手段と、第1の鍵情報を供給する第1の供給手段と、セッション中に変更される第2の鍵情報を供給する第2の供給手段と、前記第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される前記暗号鍵を、前記第1の鍵情報と前記第2の鍵情報とに基づいて生成する生成手段と、前記暗号鍵を用いて、前記受信手段で受信された暗号化されたデータを復号する復号手段とを備えることを特徴とする。 The decryption device according to the second aspect of the present invention is a decryption device that decrypts data using an encryption key, a reception unit that receives encrypted data, and a first supply unit that supplies first key information. Second supply means for supplying second key information to be changed during the session, and the encryption key to be changed at a predetermined timing during the session in accordance with the change of the second key information, Generating means for generating based on the first key information and the second key information; and decrypting means for decrypting the encrypted data received by the receiving means using the encryption key. It is characterized by that.

本発明の第2の側面の復号方法は、暗号鍵を用いてデータを復号する復号装置の復号方法において、暗号化されたデータを受信し、第1の鍵情報を供給し、セッション中に変更される第2の鍵情報を供給し、前記第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される前記暗号鍵を、前記第1の鍵情報と前記第2の鍵情報とに基づいて生成し、前記暗号鍵を用いて、受信した暗号化されたデータを復号することを特徴とする。 A decryption method according to a second aspect of the present invention is a decryption method of a decryption device that decrypts data using an encryption key, receives encrypted data, supplies first key information, and changes during a session Second key information to be supplied, and the encryption key changed at a predetermined timing during the session in response to the change of the second key information, the first key information and the second key The encrypted data is generated based on the information and the received encrypted data is decrypted using the encryption key.

本発明の第3の側面の暗号化装置は、暗号鍵を用いてデータを暗号化する暗号化装置において、暗号化部と、前記暗号化部に接続された暗号鍵生成部と、前記暗号鍵生成部に接続された第1の鍵情報供給部と、前記暗号鍵生成部に接続された第2の鍵情報供給部とを備え、前記暗号化部は、前記第1の鍵情報供給部から供給される第1の鍵情報と、前記第2の鍵情報供給部から供給される、セッション中に所定のタイミングで変更される第2の鍵情報とに基づいて前記暗号鍵生成部によって生成された前記暗号鍵を用いて、前記データを暗号化することを特徴とする。 An encryption device according to a third aspect of the present invention is an encryption device that encrypts data using an encryption key, wherein the encryption unit, an encryption key generation unit connected to the encryption unit, and the encryption key A first key information supply unit connected to the generation unit; and a second key information supply unit connected to the encryption key generation unit, wherein the encryption unit is connected to the first key information supply unit. Generated by the encryption key generation unit based on the supplied first key information and the second key information supplied from the second key information supply unit and changed at a predetermined timing during the session. In addition, the data is encrypted using the encryption key.

本発明の第3の側面の暗号化装置は、前記暗号鍵で暗号化されたデータを、他の装置に送信する送信部をさらに備えることができる。 The encryption device according to the third aspect of the present invention can further include a transmission unit that transmits data encrypted with the encryption key to another device.

本発明の第4の側面の復号装置は、暗号鍵を用いてデータを復号する復号装置において、受信部と、前記受信部に接続された復号部と、前記復号部に接続された暗号鍵生成部と、前記暗号鍵生成部に接続された第1の鍵情報供給部と、前記暗号鍵生成部に接続された第2の鍵情報供給部とを備え、前記復号部は、前記第1の鍵情報供給部から供給される第1の鍵情報と、前記第2の鍵情報供給部から供給される、セッション中に所定のタイミングで変更される第2の鍵情報とに基づいて前記暗号鍵生成部によって生成された前記暗号鍵を用いて、前記受信部で受信された暗号化されたデータを復号することを特徴とする。 A decryption device according to a fourth aspect of the present invention is a decryption device that decrypts data using an encryption key, wherein a reception unit, a decryption unit connected to the reception unit, and an encryption key generation connected to the decryption unit A first key information supply unit connected to the encryption key generation unit, and a second key information supply unit connected to the encryption key generation unit, wherein the decryption unit includes the first key information supply unit The encryption key based on the first key information supplied from the key information supply unit and the second key information supplied from the second key information supply unit and changed at a predetermined timing during the session. The encrypted data received by the receiving unit is decrypted using the encryption key generated by the generating unit.

本発明の第5の側面の暗号化装置は、暗号鍵を用いてデータを暗号化する暗号化装置において、他の装置との通信によって、前記暗号化装置と前記他の装置との間で共通に保持されている第1の鍵情報を供給する第1供給手段と、所定のタイミングで変更される第2の鍵情報を供給する第2供給手段と、前記第2の鍵情報の変更に応じて前記所定のタイミングで変更される前記暗号鍵を、前記他の装置と共通に保持する前記第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成する生成手段と、前記暗号鍵を用いてデータを暗号化する暗号化手段とを備えることを特徴とする。 An encryption device according to a fifth aspect of the present invention is an encryption device that encrypts data using an encryption key, and is common between the encryption device and the other device through communication with the other device. A first supply means for supplying the first key information held in the second supply means, a second supply means for supplying the second key information changed at a predetermined timing, and according to the change of the second key information The encryption key changed at the predetermined timing is generated based on the first key information held in common with the other device and the second key information changed at the predetermined timing. It comprises generation means and encryption means for encrypting data using the encryption key.

本発明の第5の側面の暗号化装置は、前記暗号鍵で暗号化されたデータを、前記他の装置に送信する送信手段をさらに備えることができる。 The encryption device according to the fifth aspect of the present invention may further include a transmission unit that transmits the data encrypted with the encryption key to the other device.

本発明の第5の側面の暗号化方法は、暗号鍵を用いてデータを暗号化する暗号化装置の暗号化方法において、他の装置との通信によって、前記暗号化装置と前記他の装置との間で共通に保持されている第1の鍵情報を供給し、所定のタイミングで変更される第2の鍵情報を供給し、前記第2の鍵情報の変更に応じて前記所定のタイミングで変更される前記暗号鍵を、前記他の装置と共通に保持する前記第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成し、前記暗号鍵を用いてデータを暗号化することを特徴とする。 An encryption method according to a fifth aspect of the present invention is an encryption method of an encryption device that encrypts data using an encryption key, and the encryption device and the other device are communicated with each other by communication with the other device. First key information held in common between the first key information, second key information to be changed at a predetermined timing, and at the predetermined timing according to the change of the second key information The encryption key to be changed is generated based on the first key information held in common with the other device and the second key information changed at the predetermined timing, and the encryption key is used. And encrypting the data.

本発明の第5の側面の暗号化方法は、前記暗号鍵で暗号化されたデータを、前記他の装置に送信することができる。 In the encryption method according to the fifth aspect of the present invention, data encrypted with the encryption key can be transmitted to the other device.

本発明の第6の側面の復号装置は、暗号鍵を用いてデータを復号する復号装置において、暗号化されたデータを受信する受信手段と、他の装置との通信によって、前記復号装置と前記他の装置との間で共通に保持されている第1の鍵情報を供給する第1の供給手段と、所定のタイミングで変更される第2の鍵情報を供給する第2の供給手段と、前記第2の鍵情報の変更に応じて前記所定のタイミングで変更される前記暗号鍵を、前記他の装置と共通に保持する前記第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成する生成手段と、前記暗号鍵を用いて、前記受信手段で受信された暗号化されたデータを復号する復号手段とを備えることを特徴とする。 According to a sixth aspect of the present invention, there is provided a decryption device for decrypting data using an encryption key, wherein the decryption device and the decryption device are communicated with a reception unit that receives the encrypted data and another device. First supply means for supplying first key information held in common with other devices, second supply means for supplying second key information changed at a predetermined timing, and The first key information held in common with the other device and the first key information changed at the predetermined timing, the encryption key changed at the predetermined timing according to the change of the second key information. And generating means for generating the data based on the second key information, and decrypting means for decrypting the encrypted data received by the receiving means using the encryption key.

本発明の第6の側面の復号方法は、暗号鍵を用いてデータを復号する復号装置の復号方法において、暗号化されたデータを受信し、他の装置との通信によって、前記復号装置と前記他の装置との間で共通に保持されている第1の鍵情報を供給し、所定のタイミングで変更される第2の鍵情報を供給し、前記第2の鍵情報の変更に応じて前記所定のタイミングで変更される前記暗号鍵を、前記他の装置と共通に保持する前記第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成し、前記暗号鍵を用いて、受信した暗号化されたデータを復号することを特徴とする。 A decryption method according to a sixth aspect of the present invention is a decryption method for a decryption device that decrypts data using an encryption key. The decryption method receives the encrypted data and communicates with the other device through the communication with the other device. The first key information held in common with other devices is supplied, the second key information changed at a predetermined timing is supplied, and the second key information is changed according to the change of the second key information. The encryption key changed at a predetermined timing is generated based on the first key information held in common with the other device and the second key information changed at the predetermined timing, Using the encryption key, the received encrypted data is decrypted.

本発明の第7の側面の暗号化装置は、暗号鍵を用いてデータを暗号化する暗号化装置において、暗号化部と、前記暗号化部に接続された暗号鍵生成部と、前記暗号鍵生成部に接続された第1の鍵情報供給部と、前記暗号鍵生成部に接続された第2の鍵情報供給部とを備え、前記暗号化部は、前記第1の鍵情報供給部から供給される、他の装置との通信によって前記他の装置との間で共通に保持されている第1の鍵情報と、前記第2の鍵情報供給部から供給される、所定のタイミングで変更される第2の鍵情報とに基づいて前記暗号鍵生成部によって生成された前記暗号鍵を用いて、前記データを暗号化することを特徴とする。 An encryption device according to a seventh aspect of the present invention is an encryption device for encrypting data using an encryption key, wherein an encryption unit, an encryption key generation unit connected to the encryption unit, and the encryption key A first key information supply unit connected to the generation unit; and a second key information supply unit connected to the encryption key generation unit, wherein the encryption unit is connected to the first key information supply unit. The supplied first key information held in common with the other device by communication with the other device and changed at a predetermined timing supplied from the second key information supply unit The data is encrypted using the encryption key generated by the encryption key generation unit based on the second key information.

本発明の第7の側面の暗号化装置は、前記暗号鍵で暗号化されたデータを、前記他の装置に送信する送信部をさらに備えることができる。 The encryption device according to the seventh aspect of the present invention can further include a transmission unit that transmits data encrypted with the encryption key to the other device.

本発明の第8の側面の復号装置は、暗号鍵を用いてデータを復号する復号装置において、受信部と、前記受信部に接続された復号部と、前記復号部に接続された暗号鍵生成部と、前記暗号鍵生成部に接続された第1の鍵情報供給部と、前記暗号鍵生成部に接続された第2の鍵情報供給部とを備え、前記復号部は、前記第1の鍵情報供給部から供給される、他の装置との通信によって前記他の装置との間で共通に保持されている第1の鍵情報と、前記第2の鍵情報供給部から供給される、所定のタイミングで変更される第2の鍵情報とに基づいて前記暗号鍵生成部によって生成された前記暗号鍵を用いて、前記受信部で受信された暗号化されたデータを復号することを特徴とする。 A decryption device according to an eighth aspect of the present invention is a decryption device that decrypts data using an encryption key, wherein a reception unit, a decryption unit connected to the reception unit, and an encryption key generation connected to the decryption unit , A first key information supply unit connected to the encryption key generation unit, and a second key information supply unit connected to the encryption key generation unit, wherein the decryption unit includes the first key information supply unit Supplied from the key information supply unit, supplied from the second key information supply unit, the first key information held in common with the other device by communication with the other device, The encrypted data received by the receiving unit is decrypted using the encryption key generated by the encryption key generating unit based on second key information changed at a predetermined timing. And

本発明の第1の側面においては、セッション中に変更される第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される暗号鍵が、第1の鍵情報と前記第2の鍵情報とに基づいて生成され、前記暗号鍵を用いてデータが暗号化される。 In the first aspect of the present invention, the encryption key changed at a predetermined timing during the session in accordance with the change of the second key information changed during the session is the first key information and the second key information. And the data is encrypted using the encryption key.

本発明の第2の側面においては、暗号化されたデータが受信され、セッション中に変更される第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される暗号鍵が、第1の鍵情報と前記第2の鍵情報とに基づいて生成され、前記暗号鍵を用いて、暗号化されたデータが復号される。 In the second aspect of the present invention, the encrypted data received at the predetermined timing during the session in response to the change of the second key information changed during the session when the encrypted data is received, It is generated based on the first key information and the second key information, and the encrypted data is decrypted using the encryption key.

本発明の第3の側面においては、第1の鍵情報と、セッション中に所定のタイミングで変更される第2の鍵情報とに基づいて生成された暗号鍵を用いて、データが暗号化される。 In the third aspect of the present invention, data is encrypted using an encryption key generated based on the first key information and the second key information that is changed at a predetermined timing during the session. The

本発明の第4の側面においては、第1の鍵情報と、セッション中に所定のタイミングで変更される第2の鍵情報とに基づいて生成された暗号鍵を用いて、暗号化されたデータが復号される。 In the fourth aspect of the present invention, data encrypted using an encryption key generated based on the first key information and the second key information changed at a predetermined timing during the session. Is decrypted.

本発明の第5の側面においては、所定のタイミングで変更される第2の鍵情報の変更に応じて前記所定のタイミングで変更される暗号鍵が、他の装置と共通に保持する第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成され、前記暗号鍵を用いてデータが暗号化される。 In the fifth aspect of the present invention, the first encryption key that is changed at the predetermined timing according to the change of the second key information changed at the predetermined timing is held in common with other devices. Data is generated based on the key information and the second key information changed at the predetermined timing, and the data is encrypted using the encryption key.

本発明の第6の側面においては、所定のタイミングで変更される第2の鍵情報の変更に応じて前記所定のタイミングで変更される暗号鍵が、他の装置と共通に保持する第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成され、前記暗号鍵を用いて、暗号化されたデータが復号される。 In the sixth aspect of the present invention, the encryption key changed at the predetermined timing in accordance with the change of the second key information changed at the predetermined timing is held in common with other devices. Based on the key information and the second key information changed at the predetermined timing, the encrypted data is decrypted using the encryption key.

本発明の第7の側面においては、他の装置との通信によって前記他の装置との間で共通に保持されている第1の鍵情報と、所定のタイミングで変更される第2の鍵情報とに基づいて生成された前記暗号鍵を用いて、データが暗号化される。 In the seventh aspect of the present invention, first key information held in common with the other device by communication with another device, and second key information changed at a predetermined timing Data is encrypted using the encryption key generated based on the above.

本発明の第8の側面においては、他の装置との通信によって前記他の装置との間で共通に保持されている第1の鍵情報と、所定のタイミングで変更される第2の鍵情報とに基づいて生成された暗号鍵を用いて、暗号化されたデータが復号される。 In the eighth aspect of the present invention, first key information held in common with the other device by communication with another device, and second key information changed at a predetermined timing The encrypted data is decrypted using the encryption key generated based on the above.

以上の如く、本発明の第1の側面、第3の側面、第5の側面、および第7の側面によれば、より安全に暗号化を行うことが可能となる。 As described above, according to the first aspect, the third aspect, the fifth aspect, and the seventh aspect of the present invention, it is possible to perform encryption more safely.

また、本発明の第2の側面、第4の側面、第6の側面、および第8の側面によれば、より安全に暗号化されているデータを復号することが可能となる。 Further, according to the second aspect, the fourth aspect, the sixth aspect, and the eighth aspect of the present invention, it is possible to decrypt the encrypted data more safely.

図1は、本発明を適用した情報処理システムの構成例を表している。この構成例においては、IEEE1394シリアルバス11を介してDVDプレーヤ1、パーソナルコンピュータ2、光磁気ディスク装置3、データ放送受信装置4、モニタ5、テレビジョン受像機6が相互に接続されている。

FIG. 1 shows a configuration example of an information processing system to which the present invention is applied. In this configuration example, a

図2は、この内のDVDプレーヤ1、パーソナルコンピュータ2、および光磁気ディスク装置3の内部のより詳細な構成例を表している。DVDプレーヤ1は、1394インタフェース26を介して、1394バス11に接続されている。CPU21は、ROM22に記憶されているプログラムに従って各種の処理を実行し、RAM23は、CPU21が各種の処理を実行する上において必要なデータやプログラムなどを適宜記憶する。操作部24は、ボタン、スイッチ、リモートコントローラなどにより構成され、ユーザにより操作されたとき、その操作に対応する信号を出力する。ドライブ25は、図示せぬDVD(ディスク)を駆動し、そこに記録されているデータを再生するようになされている。EEPROM27は、装置の電源オフ後も記憶する必要のある情報(この実施の形態の場合、鍵情報)を記憶するようになされている。内部バス28は、これらの各部を相互に接続している。

FIG. 2 shows a more detailed configuration example of the inside of the

光磁気ディスク装置3は、CPU31乃至内部バス38を有している。これらは、上述したDVDプレーヤ1におけるCPU21乃至内部バス28と同様の機能を有するものであり、その説明は省略する。ただし、ドライブ35は、図示せぬ光磁気ディスクを駆動し、そこにデータを記録または再生するようになされている。

The magneto-

パーソナルコンピュータ2は、1394インタフェース49を介して1394バス11に接続されている。CPU41は、ROM42に記憶されているプログラムに従って各種の処理を実行する。RAM43には、CPU41が各種の処理を実行する上において必要なデータやプログラムなどが適宜記憶される。入出力インタフェース44には、キーボード45とマウス46が接続されており、それらから入力された信号をCPU41に出力するようになされている。また、入出力インタフェース44には、ハードディスク(HDD)47が接続されており、そこにデータ、プログラムなどを記録再生することができるようになされている。入出力インタフェース44にはまた、拡張ボード48を適宜装着し、必要な機能を付加することができるようになされている。EEPROM50には、電源オフ後も保持する必要のある情報(この実施の形態の場合、各種の鍵情報)が記憶されるようになされている。例えば、PCI(Peripheral Component Interconnect)、ローカルバスなどにより構成される内部バス51は、これらの各部を相互に接続するようになされている。

The

なお、この内部バス51は、ユーザに対して解放されており、ユーザは、拡張ボード48に所定のボードを適宜接続したり、所定のソフトウェアプログラムを作成して、CPU41にインストールすることで、内部バス51により伝送されるデータを適宜受信することができるようになされている。

The internal bus 51 is open to the user. The user can connect a predetermined board to the expansion board 48 as appropriate, create a predetermined software program, and install it in the

これに対して、DVDプレーヤ1や光磁気ディスク装置3などのコンシューマエレクトロニクス(CE)装置においては、内部バス28や内部バス38は、ユーザに解放されておらず、特殊な改造などを行わない限り、そこに伝送されるデータを取得することができないようになされている。

On the other hand, in consumer electronics (CE) devices such as the

次に、所定のソースとシンクとの間で行われる認証の処理について説明する。この認証の処理は、図3に示すように、ソースとしての、例えばDVDプレーヤ1のROM22に予め記憶されているソフトウェアプログラムの1つとしてのファームウェア20と、シンクとしての、例えばパーソナルコンピュータ2のROM42に記憶されており、CPU41が処理するソフトウェアプログラムの1つとしてのライセンスマネージャ62との間において行われる。

Next, an authentication process performed between a predetermined source and sink will be described. As shown in FIG. 3, this authentication process includes

図4は、ソース(DVDプレーヤ1)と、シンク(パーソナルコンピュータ2)との間において行われる認証の手順を示している。DVDプレーヤ1のEEPROM27には、サービスキー(service_key)と関数(hash)が予め記憶されている。これらはいずれも著作権者から、このDVDプレーヤ1のユーザに与えられたものであり、各ユーザは、EEPROM27に、これを秘密裡に保管しておくものである。

FIG. 4 shows an authentication procedure performed between the source (DVD player 1) and the sink (personal computer 2). The

サービスキーは、著作権者が提供する情報毎に与えられるものであり、この1394バス11で構成されるシステムにおいて、共通のものである。なお、本明細書において、システムとは、複数の装置で構成される全体的な装置を示すものとする。

The service key is given for each piece of information provided by the copyright holder, and is common in the system configured with the 1394

hash関数は、任意長の入力に対して、64ビットまたは128ビットなどの固定長のデータを出力する関数であり、y(=hash(x))を与えられたとき、xを求めることが困難であり、かつ、hash(x1)=hash(x2)となるx1と、x2の組を求めることも困難となる関数である。1方向hash関数の代表的なものとして、MD5やSHAなどが知られている。この1方向hash関数については、Bruce Schneier著の「Applied Cryptography(Second Edition),Wiley」に詳しく解説されている。 The hash function is a function that outputs data of a fixed length such as 64 bits or 128 bits for an input of an arbitrary length, and it is difficult to obtain x when y (= hash (x)) is given. In addition, it is a function that makes it difficult to obtain a set of x1 and x2 satisfying hash (x1) = hash (x2). MD5 and SHA are known as representative one-way hash functions. This one-way hash function is described in detail in “Applied Cryptography (Second Edition), Wiley” by Bruce Schneier.

一方、シンクとしての例えばパーソナルコンピュータ2は、著作権者から与えられた、自分自身に固有の識別番号(ID)とライセンスキー(license_key)をEEPROM50に秘密裡に保持している。このライセンスキーは、nビットのIDとmビットのサービスキーを連結して得たn+mビットのデータ(ID || service_key)に対して、hash関数を適用して得られる値である。すなわち、ライセンスキーは次式で表される。

license_key=hash(ID || service_key)

On the other hand, for example, the

license_key = hash (ID || service_key)

IDとしては、例えば1394バス11の規格に定められているnode_unique_IDを用いることができる。このnode_unique_IDは、図5に示すように、8バイト(64ビット)で構成され、最初の3バイトは、IEEEで管理され、電子機器の各メーカーにIEEEから付与される。また、下位5バイトは、各メーカーが、自分自身がユーザに提供する各装置に対して付与することができるものである。各メーカーは、例えば下位5バイトに対してシリアルに、1台に1個の番号を割り当てるようにし、5バイト分を全部使用した場合には、上位3バイトがさらに別の番号となっているnode_unique_IDの付与を受け、そして、その下位5バイトについて1台に1個の番号を割り当てるようにする。従って、このnode_unique_IDは、メーカーに拘らず、1台毎に異なるものとなり、各装置に固有のものとなる。

As the ID, for example, node_unique_ID defined in the 1394

ステップS1において、DVDプレーヤ1のファームウェア20は、1394インタフェース26を制御し、1394バス11を介してパーソナルコンピュータ2に対してIDを要求する。パーソナルコンピュータ2のライセンスマネージャ62は、ステップS2において、このIDの要求を受信する。すなわち、1394インタフェース49は、1394バス11を介してDVDプレーヤ1から伝送されてきたID要求の信号を受信すると、これをCPU41に出力する。CPU41のライセンスマネージャ62は、このID要求を受けたとき、ステップS3においてEEPROM50に記憶されているIDを読み出し、これを1394インタフェース49を介して1394バス11からDVDプレーヤ1に伝送する。

In

DVDプレーヤ1においては、ステップS4で1394インタフェース26が、このIDを受け取ると、このIDがCPU21で動作しているファームウェア20に供給される。

In the

ファームウェア20は、ステップS5において、パーソナルコンピュータ2から伝送を受けたIDと、EEPROM27に記憶されているサービスキーを結合して、データ(ID || service_key)を生成し、このデータに対して、次式に示すようにhash関数を適用して、キーlkを生成する。

lk=hash(ID || service_key)

In step S5, the

lk = hash (ID || service_key)

次に、ステップS6において、ファームウェア20は、暗号鍵skを生成する。この暗号鍵skの詳細については後述するが、この暗号鍵skは、セッションキーとしてDVDプレーヤ1とパーソナルコンピュータ2のそれぞれにおいて利用される。

Next, in step S6, the

次に、ステップS7において、ファームウェア20は、ステップS5で生成した鍵lkを鍵として、ステップS6で生成した暗号鍵skを暗号化して、暗号化データ(暗号化鍵)eを得る。すなわち、次式を演算する。 e=Enc(lk, sk)

Next, in step S7, the

なお、Enc(A,B)は、共通鍵暗号方式で、鍵Aを用いて、データBを暗号化することを意味する。 Enc (A, B) means that the data B is encrypted using the key A in a common key cryptosystem.

次に、ステップS8で、ファームウェア20は、ステップS7で生成した暗号化データeをパーソナルコンピュータ2に伝送する。すなわち、この暗号化データeは、DVDプレーヤ1の1394インタフェース26から1394バス11を介してパーソナルコンピュータ2に伝送される。パーソナルコンピュータ2においては、ステップS9で、この暗号化データeを1394インタフェース49を介して受信する。ライセンスマネージャ62は、このようにして受信した暗号化データeをEEPROM50に記憶されているライセンスキーを鍵として、次式に示すように復号し、復号鍵sk'を生成する。 sk'=Dec(license_key,e)

Next, in step S8, the

なお、ここで、Dec(A,B)は、共通鍵暗号方式で鍵Aを用いて、データBを復号することを意味する。 Here, Dec (A, B) means that the data B is decrypted using the key A in the common key cryptosystem.

なお、この共通鍵暗号方式における暗号化のアルゴリズムとしては、DESが知られている。共通鍵暗号化方式についても、上述した、Applied Cryptography(Second Edition)に詳しく解説されている。 Note that DES is known as an encryption algorithm in this common key cryptosystem. The common key encryption method is also described in detail in Applied Cryptography (Second Edition) described above.

DVDプレーヤ1において、ステップS5で生成するキーlkは、パーソナルコンピュータ2のEEPROM50に記憶されている(license_key)と同一の値となる。すなわち、次式が成立する。 lk=license_key

In the

従って、パーソナルコンピュータ2において、ステップS10で復号して得たキーsk'は、DVDプレーヤ1において、ステップS6で生成した暗号鍵skと同一の値となる。すなわち、次式が成立する。 sk'=sk

Accordingly, the key sk ′ obtained by decrypting in step S10 in the

このように、DVDプレーヤ1(ソース)とパーソナルコンピュータ2(シンク)の両方において、同一の鍵sk,sk'を共有することができる。そこで、この鍵skをそのまま暗号鍵として用いるか、あるいは、これを基にして、それぞれが疑似乱数を作り出し、それを暗号鍵として用いることができる。 Thus, the same key sk, sk ′ can be shared by both the DVD player 1 (source) and the personal computer 2 (sink). Therefore, this key sk can be used as an encryption key as it is, or each can generate a pseudo random number based on this key and use it as an encryption key.

ライセンスキーは、上述したように、各装置に固有のIDと、提供する情報に対応するサービスキーに基づいて生成されているので、他の装置がskまたはsk'を生成することはできない。また、著作権者から認められていない装置は、ライセンスキーを有していないので、skあるいはsk'を生成することができない。従って、その後DVDプレーヤ1が暗号鍵skを用いて再生データを暗号化してパーソナルコンピュータ2に伝送した場合、パーソナルコンピュータ2が適正にライセンスキーを得たものである場合には、暗号鍵sk'を有しているので、DVDプレーヤ1より伝送されてきた、暗号化されている再生データを復号することができる。しかしながら、パーソナルコンピュータ2が適正なものでない場合、暗号鍵sk'を有していないので、伝送されてきた暗号化されている再生データを復号することができない。換言すれば、適正な装置だけが共通の暗号鍵sk,sk'を生成することができるので、結果的に、認証が行われることになる。

As described above, since the license key is generated based on the ID unique to each device and the service key corresponding to the information to be provided, other devices cannot generate sk or sk ′. In addition, since a device not approved by the copyright holder does not have a license key, sk or sk ′ cannot be generated. Therefore, when the

仮に1台のパーソナルコンピュータ2のライセンスキーが盗まれたとしても、IDが1台1台異なるので、そのライセンスキーを用いて、他の装置がDVDプレーヤ1から伝送されてきた暗号化されているデータを復号することはできない。従って、安全性が向上する。

Even if the license key of one

図6は、ソース(DVDプレーヤ1)に対して、パーソナルコンピュータ2だけでなく、光磁気ディスク装置3もシンクとして機能する場合の処理例を表している。

FIG. 6 shows a processing example when not only the

この場合、シンク1としてのパーソナルコンピュータ2のEEPROM50には、IDとしてID1が、また、ライセンスキーとしてlicense_key1が記憶されており、シンク2としての光磁気ディスク装置3においては、EEPROM37に、IDとしてID2が、また、ライセンスキーとしてlicense_key2が記憶されている。

In this case, the

DVDプレーヤ1(ソース)とパーソナルコンピュータ2(シンク1)の間において行われるステップS11乃至ステップS20の処理は、図4におけるステップS1乃至ステップS10の処理と実質的に同様の処理であるので、その説明は省略する。 The processing in steps S11 to S20 performed between the DVD player 1 (source) and the personal computer 2 (sink 1) is substantially the same as the processing in steps S1 to S10 in FIG. Description is omitted.

すなわち、上述したようにして、DVDプレーヤ1は、パーソナルコンピュータ2に対して認証処理を行う。そして次に、ステップS21において、DVDプレーヤ1は、光磁気ディスク装置3に対して、IDを要求する。光磁気ディスク装置3においては、ステップS22で1394インタフェース36を介して、このID要求信号が受信されると、そのファームウェア30(図10)は、ステップS23でEEPROM37に記憶されているID(ID2)を読み出し、これを1394インタフェース36から、1394バス11を介してDVDプレーヤ1に伝送する。DVDプレーヤ1のファームウェア20は、ステップS24で、1394インタフェース26を介して、このID2を受け取ると、ステップS25で、次式から鍵lk2を生成する。

lk2=hash(ID2 || service_key)

That is, as described above, the

lk2 = hash (ID2 || service_key)

さらに、ファームウェア20は、ステップS26で次式を演算し、ステップS16で生成した鍵skを、ステップS25で生成した鍵lk2を用いて暗号化し、暗号化したデータe2を生成する。

Further, the

そして、ステップS27で、ファームウェア20は、この暗号化データe2を1394インタフェース26から1394バス11を介して光磁気ディスク装置3に伝送する。

In step S27, the

光磁気ディスク装置3においては、ステップS28で1394インタフェース36を介して、この暗号化データe2を受信し、ステップS29で次式を演算して、暗号鍵sk2’を生成する。

sk2’=Dec(license_key2,e2)

In the magneto-

sk2 '= Dec (license_key2, e2)

以上のようにして、パーソナルコンピュータ2と光磁気ディスク装置3のそれぞれにおいて、暗号鍵sk1’,sk2’が得られたことになる。これらの値は、DVDプレーヤ1における暗号鍵skと同一の値となっている。

As described above, the encryption keys sk1 'and sk2' are obtained in the

図6の処理例においては、DVDプレーヤ1が、パーソナルコンピュータ2と、光磁気ディスク装置3に対して、それぞれ個別にIDを要求し、処理するようにしているのであるが、同報通信によりIDを要求することができる場合は、図7に示すような処理を行うことができる。

In the processing example of FIG. 6, the

すなわち、図7の処理例においては、ステップS41で、ソースとしてのDVDプレーヤ1が、全てのシンク(この例の場合、パーソナルコンピュータ2と光磁気ディスク装置3)に対して同報通信でIDを要求する。パーソナルコンピュータ2と光磁気ディスク装置3は、それぞれステップS42とステップS43で、このID転送要求の信号を受け取ると、それぞれステップS44またはステップS45で、EEPROM50またはEEPROM37に記憶されているID1またはID2を読み出し、これをDVDプレーヤ1に転送する。DVDプレーヤ1は、ステップS46とステップS47で、これらのIDをそれぞれ受信する。

That is, in the processing example of FIG. 7, in step S41, the

DVDプレーヤ1においては、さらにステップS48で、次式から暗号鍵lk1を生成する。

lk1=hash(ID1 || service_key)

In the

lk1 = hash (ID1 || service_key)

さらに、ステップS49において、次式から暗号鍵lk2が生成される。

lk2=hash(ID2 || service_key)

In step S49, the encryption key lk2 is generated from the following equation.

lk2 = hash (ID2 || service_key)

DVDプレーヤ1においては、さらにステップS50で、暗号鍵skが生成され、ステップS51で、次式で示すように、暗号鍵skが、鍵lk1を鍵として暗号化される。

e1=Enc(lk1,sk)

In the

e1 = Enc (lk1, sk)

さらに、ステップS52においては、暗号鍵skが、鍵lk2を鍵として、次式に従って暗号化される。

e2=Enc(lk2,sk)

Furthermore, in step S52, the encryption key sk is encrypted according to the following equation using the key lk2 as a key.

e2 = Enc (lk2, sk)

さらに、ステップS53においては、ID1,e1,ID2,e2が、それぞれ次式で示すように結合されて、暗号化データeが生成される。

e=ID1 || e1 || ID2 || e2

Further, in step S53, ID1, e1, ID2, and e2 are combined as shown by the following equations to generate encrypted data e.

e = ID1 || e1 || ID2 || e2

DVDプレーヤ1においては、さらにステップS54で、以上のようにして生成された暗号化データeが同報通信で、パーソナルコンピュータ2と光磁気ディスク装置3に伝送される。

In step S54, the

パーソナルコンピュータ2と光磁気ディスク装置3においては、それぞれステップS55またはステップS56で、これらの暗号化データeが受信される。そして、パーソナルコンピュータ2と光磁気ディスク装置3においては、それぞれステップS57またはステップS58において、次式で示す演算が行われ、暗号鍵sk1’,sk2’が生成される。

sk1’=Dec(license_key1,e1) sk2’=Dec(license_key2,e2)

The

sk1 ′ = Dec (license_key1, e1) sk2 ′ = Dec (license_key2, e2)

図8は、1つのシンクが複数のサービスを受けること(複数の種類の情報の復号)ができるようになされている場合の処理例を表している。すなわち、この場合においては、例えば、シンクとしてのパーソナルコンピュータ2は、複数のライセンスキー(license_key1,license_key2,license_key3など)をEEPROM50に記憶している。ソースとしてのDVDプレーヤ1は、そのEEPROM27に複数のサービスキー(service_key1,service_key2,service_key3など)を記憶している。この場合、DVDプレーヤ1は、ステップS81でシンクとしてのパーソナルコンピュータ2に対してIDを要求するとき、DVDプレーヤ1が、これから転送しようとする情報(サービス)を識別するservice_IDを転送する。パーソナルコンピュータ2においては、ステップS82で、これを受信したとき、EEPROM50に記憶されている複数のライセンスキーの中から、このservice_IDに対応するものを選択し、これを用いて、ステップS90で復号処理を行う。その他の動作は、図4における場合と同様である。

FIG. 8 shows a processing example when one sink can receive a plurality of services (decoding a plurality of types of information). That is, in this case, for example, the

図9は、さらに他の処理例を表している。この例においては、ソースとしてのDVDプレーヤ1が、そのEEPROM27に、service_key、hash関数、および疑似乱数発生関数pRNGを記憶している。これらは、著作権者から与えられたものであり、秘密裡に保管される。また、シンクとしてのパーソナルコンピュータ2のEEPROM50には、著作権者から与えられたID、LK,LK'、関数G、および疑似乱数数発生関数pRNGを有している。

FIG. 9 shows still another processing example. In this example, the

LKは、著作権者が作成したユニークな乱数であり、LK'は、次式を満足するように生成されている。

LK'=G^−1(R) R=pRNG(H) (+) pRNG(LK) H=hash(ID || service_key)

LK is a unique random number created by the copyright holder, and LK ′ is generated so as to satisfy the following expression.

LK '= G ^ -1 (R) R = pRNG (H) (+) pRNG (LK) H = hash (ID || service_key)

なお、G^−1は、Gの逆関数を意味する。G^−1は、所定の規則を知っていれば、簡単に計算することができるが、知らない場合には、計算することが難しいような特徴を有している。このような関数としては、公開鍵暗号に用いられている関数を利用することができる。 G ^ -1 means an inverse function of G. G ^ -1 can be easily calculated if a predetermined rule is known, but has a characteristic that is difficult to calculate if it is not known. As such a function, a function used for public key cryptography can be used.

また、疑似乱数発生関数は、ハードウェアとして設けるようにすることも可能である。 The pseudo random number generation function can be provided as hardware.

DVDプレーヤ1のファームウェア20は、最初にステップS101において、パーソナルコンピュータ2のライセンスマネージャ62に対してIDを要求する。パーソナルコンピュータ2のライセンスマネージャ62は、ステップS102でID要求信号を受け取ると、EEPROM50に記憶されているIDを読み出し、ステップS103で、これをDVDプレーヤ1に伝送する。DVDプレーヤ1のファームウェア20は、ステップS104でこのIDを受け取ると、ステップS105で次式を演算する。

H=hash(ID || service_key)

First, the

H = hash (ID | | service_key)

さらに、ファームウェア20は、ステップS106で鍵skを生成し、ステップS107で次式を演算する。

e=sk (+) pRNG(H)

Further, the

e = sk (+) pRNG (H)

なお、A(+)Bは、AとBの排他的論理和の演算を意味する。 A (+) B means an exclusive OR operation of A and B.

すなわち、疑似ランダム発生キーpRNGにステップS105で求めたHを入力することで得られた結果、pRNG(H)と、ステップS106で生成した鍵skのビット毎の排他的論理和を演算することで、鍵SKを暗号化する。 That is, as a result obtained by inputting H obtained in step S105 to the pseudo-random generation key pRNG, pRNG (H) and an exclusive OR for each bit of the key sk generated in step S106 are calculated. , Encrypt the key SK.

次に、ステップS108で、ファームウェア20は、eをパーソナルコンピュータ2に伝送する。

Next, in step S <b> 108, the

パーソナルコンピュータ2においては、ステップS109でこれを受信し、ステップS110で、次式を演算する。

sk'=e (+) G(LK') (+) pRNG(LK)

The

sk '= e (+) G (LK') (+) pRNG (LK)

すなわち、DVDプレーヤ1から伝送されてきたe、EEPROM50に記憶されている関数Gに、やはりEEPROM50に記憶されているLK'を適用して得られる値G(LK')、並びに、EEPROM50に記憶されているLK'を、やはりEEPROM50に記憶されている疑似乱数発生関数pRNGに適用して得られる結果pRNG(LK)の排他的論理和を演算し、鍵sk'を得る。

That is, the value G (LK ′) obtained by applying LK ′ also stored in the

ここで、次式に示すように、sk=sk'となる。

sk'=e (+) G(LK') (+) pRNG(LK)

=sk (+) pRNG(H) (+) R (+) pRNG(LK)

=sk (+) pRNG(H) (+) pRNG(H) (+) pRNG(LK) (+) pRNG(LK)

=sk

Here, as shown in the following equation, sk = sk ′.

sk '= e (+) G (LK') (+) pRNG (LK)

= Sk (+) pRNG (H) (+) R (+) pRNG (LK)

= Sk (+) pRNG (H) (+) pRNG (H) (+) pRNG (LK) (+) pRNG (LK)

= Sk

このようにして、ソースとしてのDVDプレーヤ1とシンクとしてのパーソナルコンピュータ2は、同一の鍵sk,sk'を共有することができる。LK,LK'を作ることができるのは、著作権者だけであるので、ソースが不正に、LK,LK'を作ろうとしても作ることができないので、より安全性を高めることができる。

In this way, the

以上においては、ソースとシンクにおいて認証を行うようにしたが、例えばパーソナルコンピュータ2には、通常、任意のアプリケーションプログラムをロードして用いることができる。そして、このアプリケーションプログラムとしては、不正に作成したものが使用される場合もある。従って、各アプリケーションプログラム毎に、著作権者から許可を得たものであるか否かを判定する必要がある。そこで、図3に示すように、各アプリケーション部61とライセンスマネージャ62との間においても、上述したように、認証処理を行うようにすることができる。この場合、ライセンスマネージャ62がソースとなり、アプリケーション部61がシンクとなる。

In the above, authentication is performed at the source and the sink. However, for example, an arbitrary application program can usually be loaded and used in the

次に、以上のようにして、認証が行われた後(暗号鍵の共有が行われた後)、暗号鍵を用いて、ソースから暗号化したデータをシンクに転送し、シンクにおいて、この暗号化したデータを復号する場合の動作について説明する。 Next, after the authentication is performed as described above (after the encryption key is shared), the encrypted data is transferred from the source to the sink using the encryption key, and the encryption is performed at the sink. The operation when decrypted data is described.

図10に示すように、DVDプレーヤ1、あるいは光磁気ディスク装置3のように、内部の機能が一般ユーザに解放されていない装置においては、1394バス11を介して授受されるデータの暗号化と復号の処理は、それぞれ1394インタフェース26または1394インタフェース36で行われる。この暗号化と復号化には、セッションキーSと時変キーiが用いられるが、このセッションキーSと時変キーi(正確には、時変キーiを生成するためのキーi’)は、それぞれファームウェア20またはファームウェア30から、1394インタフェース26または1394インタフェース36に供給される。セッションキーSは、初期値として用いられる初期値キーSsと時変キーiを攪乱するために用いられる攪乱キーSiとにより構成されている。この初期値キーSsと攪乱キーSiは、上述した認証において生成された暗号鍵sk(=sk')の所定のビット数の上位ビットと下位ビットにより、それぞれ構成するようにすることができる。このセッションキーSは、セッション毎に(例えば、1つの映画情報毎に、あるいは、1回の再生毎に)、適宜、更新される。これに対して、攪乱キーSiとキーi’から生成される時変キーiは、1つのセッション内において、頻繁に更新されるキーであり、例えば、所定のタイミングにおける時刻情報などを用いることができる。

As shown in FIG. 10, in a device whose internal functions are not released to general users, such as the

いま、ソースとしてのDVDプレーヤ1から再生出力した映像データを1394バス11を介して光磁気ディスク装置3とパーソナルコンピュータ2に伝送し、それぞれにおいて復号するものとする。この場合、DVDプレーヤ1においては、1394インタフェース26において、セッションキーSと時変キーiを用いて暗号化処理が行われる。光磁気ディスク装置3においては、1394インタフェース36において、セッションキーSと時変キーiを用いて復号処理が行われる。

Now, it is assumed that video data reproduced and output from the

これに対して、パーソナルコンピュータ2においては、ライセンスマネージャ62が、セッションキーSのうち、初期値キーSsをアプリケーション部61に供給し、攪乱キーSiと時変キーi(正確には、時変キーiを生成するためのキーi’)を1394インタフェース49(リンク部分)に供給する。そして、1394インタフェース49において、攪乱キーSiとキーi’から時変キーiが生成され、時変キーiを用いて復号が行われ、その復号されたデータをアプリケーション部61において、さらにセッションキーS(正確には、初期値キーSs)を用いて復号が行われる。

On the other hand, in the

このように、パーソナルコンピュータ2においては、内部バス51が、ユーザに解放されているので、1394インタフェース49により第1段階の復号だけを行い、まだ暗号の状態としておく。そして、アプリケーション部61において、さらに第2段階の復号を行い、平文にする。これにより、パーソナルコンピュータ2に対して、適宜、機能を付加して、内部バス51において授受されるデータ(平文)をハードディスク47や他の装置にコピーすることを禁止させる。

In this way, in the

このように、この発明の実施の形態においては、内部バスが解放されていないCE装置においては、暗号化、または復号処理は、セッションキーSと時変キーiを用いて1度に行われるが、内部バスが解放されている装置(パーソナルコンピュータ2など)においては、復号処理が、時変キーiを用いた復号処理と、セッションキーSを用いた復号処理に分けて行われる。このように、1段階の復号処理と、2段階に分けた復号処理の両方ができるようにするには、次式を成立させることが必要となる。

Dec(S,Dec(i, Enc(algo(S+i),Data)))=Data

As described above, in the embodiment of the present invention, in the CE device in which the internal bus is not released, the encryption or decryption processing is performed at once using the session key S and the time-varying key i. In a device in which the internal bus is released (such as the personal computer 2), the decryption process is divided into a decryption process using the time-varying key i and a decryption process using the session key S. Thus, in order to be able to perform both the one-stage decoding process and the two-stage decoding process, it is necessary to establish the following equation.

Dec (S, Dec (i, Enc (algo (S + i), Data))) = Data

なお、上記式において、algo(S+i)は、所定のアルゴリズムにセッションキーSと時変キーiを入力して得られた結果を表している。 In the above equation, algo (S + i) represents the result obtained by inputting the session key S and the time-varying key i to a predetermined algorithm.

図11は、上記式を満足する1394インタフェース26の構成例を表している。この構成例においては、アディティブジェネレータ71により生成したmビットのデータが、シュリンクジェネレータ73に供給されている。また、LFSR(Linear Feedback Sift Register)72が1ビットのデータを出力し、シュリンクジェネレータ73に供給している。シュリンクジェネレータ73は、LFSR72の出力に対応して、アディティブジェネレータ71の出力を選択し、選択したデータを暗号鍵として加算器74に出力している。加算器74は、入力された平文(1394バス11に伝送するmビットのデータ)と、シュリンクジェネレータ73より供給されるmビットのデータ(暗号鍵)とを加算し、加算した結果を暗号文(暗号化されたデータ)として、1394バス11に出力するようになされている。

FIG. 11 shows a configuration example of the 1394

加算器74の加算処理は、mod 2^m(^はべき乗を意味する)で、シュリンクジェネレータ73の出力と平文を加算することを意味する。換言すれば、mビットのデータ同志が加算され、キャリオーバを無視した加算値が出力される。

The adding process of the

図12は、図11に示した1394インタフェース26のさらにより詳細な構成例を表している。ファームウェア20から出力されたセッションキーSのうち、初期値キーSsは、加算器81を介してレジスタ82に転送され、保持される。この初期値キーSsは、例えば、55ワード(1ワードは8ビット乃至32ビットの幅を有する)により構成される。また、ファームウェア20から供給されたセッションキーSのうちの、例えばLSB側の32ビットで構成される攪乱キーSiは、レジスタ85に保持される。

FIG. 12 shows a further detailed configuration example of the 1394

レジスタ84には、キーi’が保持される。このキーi’は、例えば1394バス11を介して1個のパケットが伝送される毎に、2ビットのキーi’がレジスタ84に供給され、16パケット分の(32ビット分の)キーi’がレジスタ84に保持されたとき、加算器86により、レジスタ85に保持されている32ビットの攪乱キーSiと加算され、最終的な時変キーiとして加算器81に供給される。加算器81は、そのときレジスタ82に保持されている値と加算器86より供給された時変キーiを加算し、その加算結果をレジスタ82に供給し、保持させる。

The register 84 holds the key i ′. This key i ′ is supplied to the register 84 every time one packet is transmitted via the 1394

レジスタ82のワードのビット数が、例えば8ビットである場合、加算器86より出力される時変キーiが32ビットであるので、時変キーiを4分割して、各8ビットをレジスタ82の所定のアドレス(0乃至54)のワードに加算するようにする。 When the number of bits of the word of the register 82 is, for example, 8 bits, the time-varying key i output from the adder 86 is 32 bits. Therefore, the time-varying key i is divided into four and each 8 bits are stored in the register 82. Are added to a word at a predetermined address (0 to 54).

このようにして、レジスタ82には、最初に初期値キーSsが保持されるが、その後、この値は、16パケット分の暗号文を伝送する毎に、時変キーiで更新される。 In this way, the initial value key Ss is first held in the register 82, but thereafter, this value is updated with the time-varying key i every time ciphertext for 16 packets is transmitted.

加算器83は、レジスタ82に保持されている55ワードのうちの所定の2ワード(図12に示されているタイミングの場合、アドレス23とアドレス54のワード)を選択し、その選択した2ワードを加算して、シュリンクジェネレータ73に出力する。また、この加算器73の出力は、図12に示すタイミングでは、レジスタ82のアドレス0に転送され、前の保持値に代えて保持される。

The

そして、次のタイミングにおいては、加算器83に供給されるレジスタ82の2ワードのアドレスは、アドレス54とアドレス23から、それぞれアドレス53とアドレス22に、1ワード分だけ、図中上方に移動され、加算器83の出力で更新されるアドレスも、図中、より上方のアドレスに移動される。ただし、アドレス0より上方のアドレスは存在しないので、この場合には、アドレス54に移動する。

At the next timing, the 2-word address of the register 82 supplied to the

なお、加算器81,83,86では、排他的論理和を演算させるようにすることも可能である。

Note that the

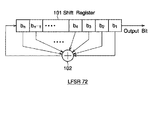

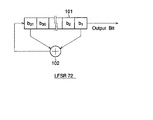

LFSR72は、例えば、図13に示すように、nビットのシフトレジスタ101と、シフトレジスタ101のnビットのうちの所定のビット(レジスタ)の値を加算する加算器102により構成されている。シフトレジスタ101は、加算器102より供給されるビットを、図中最も左側のレジスタbnに保持すると、それまでそこに保持されていたデータを右側のレジスタbn-1にシフトする。レジスタbn-1,bn-2,・・・も、同様の処理を行う。そして、さらに次のタイミングでは、各ビットの値を加算器102で加算した値を再び、図中最も左側のビットbnに保持させる。以上の動作が順次繰り返されて、図中最も右側のレジスタb1から出力が1ビットずつ順次出力される。

For example, as shown in FIG. 13, the

図13は、一般的な構成例であるが、例えば、より具体的には、LFSR72を図14に示すように構成することができる。この構成例においては、シフトレジスタ101が31ビットにより構成され、その図中右端のレジスタb1の値と左端のレジスタb31の値が、加算器102で加算され、加算された結果がレジスタb31に帰還されるようになされている。

FIG. 13 shows a typical configuration example. For example, more specifically, the

LFSR72より出力された1ビットのデータが論理1であるとき、条件判定部91は、アディティブジェネレータ71の加算器83より供給されたmビットのデータをそのままFIFO92に転送し、保持させる。これに対して、LFSR72より供給された1ビットのデータが論理0であるとき、条件判定部91は、加算器83より供給されたmビットのデータを受け付けず、暗号化処理を中断させる。このようにして、シュリンクジェネレータ73のFIFO92には、アディティブジェネレータ71で生成したmビットのデータのうち、LFSR72が論理1を出力したタイミングのもののみが選択され、保持される。

When the 1-bit data output from the

FIFO92により保持したmビットのデータが、暗号鍵として、加算器74に供給され、伝送されるべき平文のデータ(DVDからの再生データ)に加算されて、暗号文が生成される。

The m-bit data held by the

暗号化されたデータは、DVDプレーヤ1から1394バス11を介して光磁気ディスク装置3とパーソナルコンピュータ2に供給される。

The encrypted data is supplied from the

光磁気ディスク装置3は、1394インタフェース36において、1394バス11から受信したデータを復号するために、図15に示すような構成を有している。この構成例においては、シュリンクジェネレータ173にアディティブジェネレータ171の出力するmビットのデータと、LFSR172が出力する1ビットのデータが供給されている。そして、シュリンクジェネレータ173の出力するmビットの鍵が、減算器174に供給されている。減算器174は、暗号文からシュリンクジェネレータ173より供給される鍵を減算して、平文を復号する。

The magneto-

すなわち、図15に示す構成は、図11に示す構成と基本的に同様の構成とされており、図11における加算器74が、減算器174に変更されている点だけが異なっている。

That is, the configuration shown in FIG. 15 is basically the same as the configuration shown in FIG. 11, except that the

図16は、図15に示す構成のより詳細な構成例を表している。この構成も、基本的に図12に示した構成と同様の構成とされているが、図12における加算器74が、減算器174に変更されている。その他のアディティブジェネレータ171、LFSR172、シュリンクジェネレータ173、加算器181、レジスタ182、加算器183、レジスタ184,185、加算器186、条件判定部191、FIFO192は、図12におけるアディティブジェネレータ71、LFSR72、シュリンクジェネレータ73、加算器81、レジスタ82、加算器83、レジスタ84,85、加算器86、条件判定部91、およびFIFO92に対応している。

FIG. 16 shows a more detailed configuration example of the configuration shown in FIG. This configuration is basically the same as the configuration shown in FIG. 12, but the

従って、その動作は、基本的に図12に示した場合と同様であるので、その説明は省略するが、図16の例においては、シュリンクジェネレータ173のFIFO192より出力されたmビットの鍵が、減算器174において、暗号文から減算されて平文が復号される。

Therefore, since the operation is basically the same as that shown in FIG. 12, the description thereof is omitted. In the example of FIG. 16, the m-bit key output from the

以上のように、1394インタフェース36においては、セッションキーS(初期値キーSsと攪乱キーSi)と時変キーiを用いて、暗号化データが1度に復号される。

As described above, in the 1394

これに対して、上述したように、パーソナルコンピュータ2においては、1394インタフェース49とアプリケーション部61において、それぞれ個別に、2段階に分けて復号が行われる。

On the other hand, as described above, in the

図17は、1394インタフェース49において、ハード的に復号を行う場合の構成例を表しており、その基本的構成は、図15に示した場合と同様である。すなわち、この場合においても、アディティブジェネレータ271、LFSR272、シュリンクジェネレータ273、および減算器274により1394インタフェース49が構成されており、これらは、図15におけるアディティブジェネレータ171、LFSR172、シュリンクジェネレータ173、および減算器174と基本的に同様の構成とされている。ただし、図17の構成例においては、アディティブジェネレータ271に対して、ライセンスマネージャ62から、時変キーiを生成するためのキーi’と、セッションキーSのうち、時変キーiを攪乱するための攪乱キーSiとしては、図15における場合と同様のキーが供給されるが、初期値キーSsとしては、全てのビットが0である単位元が供給される。

FIG. 17 shows a configuration example when hardware decoding is performed in the 1394

すなわち、図18に示すように、初期値キーSsの全てのビットが0とされるので、実質的に、初期値キーSsが存在しない場合と同様に、時変キーiだけに基づいて暗号鍵が生成される。その結果、減算器274においては、暗号文の時変キーiに基づく復号だけが行われる。まだ初期値キーSsに基づく復号が行われていないので、この復号の結果得られるデータは、完全な平文とはなっておらず、暗号文の状態になっている。従って、このデータを内部バス51から取り込み、ハードディスク47や、その他の記録媒体に記録したとしても、それをそのまま利用することができない。

That is, as shown in FIG. 18, since all bits of the initial value key Ss are set to 0, the encryption key is substantially based only on the time-varying key i, as in the case where the initial value key Ss does not exist. Is generated. As a result, the

そして、以上のようにして、1394インタフェース49において、ハード的に時変キーiに基づいて復号されたデータをソフト的に復号するアプリケーション部61の構成は、図19に示すように、アディティブジェネレータ371、LFSR372、シュリンクジェネレータ373および減算器374により構成される。その基本的構成は、図15に示したアディティブジェネレータ171、LFSR172、シュリンクジェネレータ173、および減算器174と同様の構成となっている。

As described above, in the 1394

ただし、セッションキーSのうち、初期値キーSsは、図15における場合と同様に、通常の初期値キーが供給されるが、時変キーiを生成するための攪乱キーSiとキーi’は、それぞれ全てのビットが0である単位元のデータとされる。 However, among the session keys S, as the initial value key Ss, a normal initial value key is supplied as in FIG. 15, but the disturbance key Si and the key i ′ for generating the time-varying key i are , The data of the unit element in which all the bits are 0.

その結果、図20にその詳細を示すように(そのアディティブジェネレータ371乃至FIFO392は、図16におけるアディティブジェネレータ171乃至FIFO192に対応している)、レジスタ384に保持されるキーi’とレジスタ385に保持される攪乱キーSiは、全てのビットが0であるため、加算器386の出力する時変キーiも全てのビットが0となり、実質的に時変キーiが存在しない場合と同様の動作が行われる。すなわち、初期値キーSsだけに基づく暗号鍵が生成される。そして、減算器374においては、このようにして生成された暗号鍵に基づいて暗号文が平文に復号される。上述したように、この暗号文は、1394インタフェース49において、時変キーiに基づいて第1段階の復号が行われているものであるので、ここで、初期値キーSsに基づいて第2段階の復号を行うことで、完全な平文を得ることができる。

As a result, as shown in detail in FIG. 20 (the

光磁気ディスク装置3においては、以上のようにして暗号文が復号されると、CPU31が、復号されたデータをドライブ35に供給し、光磁気ディスクに記録させる。

In the magneto-

一方、パーソナルコンピュータ2においては、CPU41(アプリケーション部61)が、以上のようにして復号されたデータを、例えばハードディスク47に供給し、記録させる。パーソナルコンピュータ2においては、拡張ボード48として所定のボードを接続して、内部バス51で授受されるデータをモニタすることができるが、内部バス51に伝送されるデータを最終的に復号することができるのは、アプリケーション部61であるので、拡張ボード48は、1394インタフェース49で、時変キーiに基づく復号が行われたデータ(まだ、セッションキーSに基づく復号が行われていないデータ)をモニタすることができたとしても、完全に平文に戻されたデータをモニタすることはできない。そこで、不正なコピーが防止される。

On the other hand, in the

なお、セッションキーの共有は、例えば、Diffie-Hellman法などを用いて行うようにすることも可能である。 The session key can be shared using, for example, the Diffie-Hellman method.

なお、この他、例えばパーソナルコンピュータ2における1394インタフェース49またはアプリケーション部61の処理能力が比較的低く、復号処理を行うことができない場合には、セッションキーと時変キーのいずれか、あるいは両方をソース側において、単位元で構成するようにし、シンク側においても、これらを単位元で用いるようにすれば、実施的にセッションキーと時変キーを使用しないで、データの授受が可能となる。ただし、そのようにすれば、データが不正にコピーされるおそれが高くなる。

In addition, for example, when the processing capability of the 1394

アプリケーション部61そのものが、不正にコピーしたものである場合、復号したデータが不正にコピーされてしまう恐れがあるが、上述したようにアプリケーション部61をライセンスマネージャ62で認証するようにすれば、これを防止することが可能である。

If the

この場合の認証方法としては、共通鍵暗号方式の他、公開鍵暗号方式を用いたデジタル署名を利用することができる。 As an authentication method in this case, a digital signature using a public key cryptosystem as well as a common key cryptosystem can be used.

以上の図11、図12、図15乃至図20に示す構成は、準同形(homomorphism)の関係を満足するものとなっている。すなわち、キーK1,K2がガロアフィールドGの要素であるとき、両者の群演算の結果、K1・K2もガロアフィールドGの要素となる。そして、さらに、所定の関数Hについて次式が成立する。

H(K1・K2)=H(K1)・H(K2)

The configurations shown in FIGS. 11, 12, and 15 to 20 satisfy the homomorphism relationship. That is, when the keys K 1 and K 2 are elements of the Galois field G, K 1 and K 2 are also elements of the Galois field G as a result of both group operations. Further, the following equation is established for the predetermined function H.

H (K 1 · K 2 ) = H (K 1 ) · H (K 2 )

図21は、さらに1394インタフェース26の他の構成例を表している。この構成例においては、セッションキーSがLFSR501乃至503に供給され、初期設定されるようになされている。LFSR501乃至503の幅n1乃至n3は、それぞれ20ビット程度で、それぞれの幅n1乃至n3は、相互に素になるように構成される。従って、例えば、セッションキーSのうち、例えば、上位n1ビットがLFSR501に初期設定され、次の上位n2ビットがLFSR502に初期設定され、さらに次の上位n3ビットがLFSR503に初期設定される。

FIG. 21 further shows another configuration example of the 1394

LFSR501乃至503は、クロッキングファンクション506より、例えば論理1のイネーブル信号が入力されたとき、mビットだけシフト動作を行い、mビットのデータを出力する。mの値は、例えば、8,16,32,40などとすることができる。

For example, when an enable signal of

LFSR501とLFSR502の出力は、加算器504に入力され、加算される。加算器504の加算値のうち、キャリー成分は、クロッキングファンクション506に供給され、sum成分は、加算器505に供給され、LFSR503の出力と加算される。加算器505のキャリー成分は、クロッキングファンクション506に供給され、sum成分は、排他的論理和回路508に供給される。

The outputs of

クロッキングファンクション506は、加算器504と加算器505より供給されるデータの組み合わせが、00,01,10,11のいずれかであるので、これらに対応して、LFSR501乃至503に対して、000乃至111のいずれか1つの組み合わせのデータを出力する。LFSR501乃至503は、論理1が入力されたとき、mビットのシフト動作を行い、新たなmビットのデータを出力し、論理0が入力されたとき、前回出力した場合と同一のmビットのデータを出力する。

In the

排他的論理和回路508は、加算器505の出力するsum成分とレジスタ507に保持された時変キーiの排他的論理和を演算し、その演算結果を排他的論理和回路509に出力する。排他的論理和回路509は、入力された平文と、排他的論理和回路508より入力された暗号鍵の排他的論理和を演算し、演算結果を暗号文として出力する。

The exclusive OR

図22は、光磁気ディスク装置3における1394インタフェース36の構成例を表している。この構成例におけるLFSR601乃至排他的論理和回路609は、図21におけるLFSR501乃至排他的論理和回路509と同様の構成とされている。従って、その動作も、基本的に同様となるので、その説明は省略する。ただし、図21の構成例においては、暗号化処理が行われるのに対して、図22の構成例においては、復号処理が行われる。

FIG. 22 shows a configuration example of the 1394

図23は、パーソナルコンピュータ2の1394インタフェース49の構成例を表している。この構成例におけるLFSR701乃至排他的論理和回路709も、図22における、LFSR601乃至排他的論理和回路609と同様の構成とされている。ただし、LFSR701乃至703に初期設定されるセッションキーSは、全てのビットが0の単位元とされている。従って、この場合、実質的にレジスタ707に保持された時変キーiだけに対応して復号化処理が行われる。

FIG. 23 shows a configuration example of the 1394

図24は、パーソナルコンピュータ2のアプリケーション部61の構成例を表している。この構成例におけるLFSR801乃至排他的論理和回路809は、図22における、LFSR601乃至排他的論理和回路609と基本的に同様の構成とされている。ただし、レジスタ807に入力される時変キーiが、全てのビットが0である単位元とされている点のみが異なっている。従って、この構成例の場合、セッションキーSだけに基づいて暗号鍵が生成され、復号処理が行われる。

FIG. 24 illustrates a configuration example of the

なお、図19、図20、および図24に示す処理は、アプリケーション部61において行われるので、ソフト的に処理されるものである。

The processing shown in FIGS. 19, 20, and 24 is performed in the

以上においては、DVDプレーヤ1をソースとし、パーソナルコンピュータ2と光磁気ディスク装置3をシンクとしたが、いずれの装置をソースとするかシンクとするかは任意である。

In the above description, the

また、各電子機器を接続する外部バスも、1394バスに限らず、種々のバスを利用することができ、それに接続する電子機器も、上述した例に限らず、任意の装置とすることができる。 The external bus for connecting each electronic device is not limited to the 1394 bus, and various buses can be used. The electronic device connected to the external bus is not limited to the above-described example, and can be any device. .

以上のように、機能の変更がユーザに開放されていない第1の情報処理装置においては、第1の鍵と、データを復号しているとき、所定のタイミングで変更される第2の鍵を用いて、暗号鍵を生成するようにし、機能の変更がユーザに開放されている第2の情報処理装置においては、第1の鍵と、第2の鍵の一方を用いて生成した第1の暗号鍵で、暗号化されているデータを復号し、第1の鍵と第2の鍵の他方を用いて生成した第2の暗号鍵を用いて、その復号されたデータをさらに復号するようにする場合、より安全な情報処理システムを実現することが可能となる。 As described above, in the first information processing apparatus whose function is not open to the user, the first key and the second key that is changed at a predetermined timing when data is decrypted are used. In the second information processing apparatus in which the encryption key is generated and the function change is open to the user, the first key generated using one of the first key and the second key is used. The encrypted data is decrypted with the encryption key, and the decrypted data is further decrypted with the second encryption key generated using the other of the first key and the second key. In this case, a safer information processing system can be realized.

また、第1の暗号鍵と、データを復号しているとき、所定のタイミングで変更される第2の暗号鍵を、ソフトウェアプログラムで生成するようにする場合、アプリケーションプログラム毎に復号を行うことが可能となり、不正なコピーをより確実に防止することが可能となる。 In addition, when the first encryption key and the second encryption key to be changed at a predetermined timing are generated by the software program when the data is being decrypted, the decryption may be performed for each application program. This makes it possible to prevent unauthorized copying more reliably.

1 DVDプレーヤ, 2 パーソナルコンピュータ, 3 光磁気ディスク装置, 11 1394バス, 20 ファームウェア, 21 CPU, 25 ドライブ, 26 1394インタフェース, 27 EEPROM, 31 CPU, 35 ドライブ, 36 1394インタフェース, 37 EEPROM, 41 CPU, 47 ハードディスク, 48 拡張ボード, 49 1394インタフェース, 50 EEPROM, 51 内部バス, 61 アプリケーション部, 62 ライセンスマネージャ 1 DVD player, 2 personal computer, 3 magneto-optical disk device, 11 1394 bus, 20 firmware, 21 CPU, 25 drive, 26 1394 interface, 27 EEPROM, 31 CPU, 35 drive, 36 1394 interface, 37 EEPROM, 41 CPU, 47 hard disk, 48 expansion board, 49 1394 interface, 50 EEPROM, 51 internal bus, 61 application section, 62 license manager

Claims (18)

第1の鍵情報を供給する第1の供給手段と、

セッション中に変更される第2の鍵情報を供給する第2の供給手段と、

前記第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される前記暗号鍵を、前記第1の鍵情報と前記第2の鍵情報とに基づいて生成する生成手段と、

前記暗号鍵を用いてデータを暗号化する暗号化手段と

を備えることを特徴とする暗号化装置。 In an encryption device that encrypts data using an encryption key,

First supply means for supplying first key information;

Second supply means for supplying second key information to be changed during the session;

Generating means for generating, based on the first key information and the second key information, the encryption key that is changed at a predetermined timing during the session in response to the change of the second key information;

An encryption device comprising: encryption means for encrypting data using the encryption key.

をさらに備える

ことを特徴とする請求項1に記載の暗号化装置。 2. The encryption apparatus according to claim 1, further comprising a transmission unit that transmits the data encrypted with the encryption key to another apparatus.

第1の鍵情報を供給し、

セッション中に変更される第2の鍵情報を供給し、

前記第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される前記暗号鍵を、前記第1の鍵情報と前記第2の鍵情報とに基づいて生成し、

前記暗号鍵を用いてデータを暗号化する

ことを特徴とする暗号化方法。 In an encryption method of an encryption device that encrypts data using an encryption key,

Providing first key information,

Providing second key information to be changed during the session;

Generating the encryption key to be changed at a predetermined timing during the session according to the change of the second key information based on the first key information and the second key information;

An encryption method, wherein data is encrypted using the encryption key.

ことを特徴とする請求項3に記載の暗号化方法。 The data encrypted with the encryption key is transmitted to another device. The encryption method according to claim 3.

暗号化されたデータを受信する受信手段と、

第1の鍵情報を供給する第1の供給手段と、

セッション中に変更される第2の鍵情報を供給する第2の供給手段と、

前記第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される前記暗号鍵を、前記第1の鍵情報と前記第2の鍵情報とに基づいて生成する生成手段と、

前記暗号鍵を用いて、前記受信手段で受信された暗号化されたデータを復号する復号手段と

を備えることを特徴とする復号装置。 In a decryption device that decrypts data using an encryption key,

Receiving means for receiving encrypted data;

First supply means for supplying first key information;

Second supply means for supplying second key information to be changed during the session;

Generating means for generating, based on the first key information and the second key information, the encryption key that is changed at a predetermined timing during the session in response to the change of the second key information;

A decrypting device comprising: decrypting means for decrypting encrypted data received by the receiving means using the encryption key.

暗号化されたデータを受信し、

第1の鍵情報を供給し、

セッション中に変更される第2の鍵情報を供給し、

前記第2の鍵情報の変更に応じて前記セッション中に所定のタイミングで変更される前記暗号鍵を、前記第1の鍵情報と前記第2の鍵情報とに基づいて生成し、

前記暗号鍵を用いて、受信した暗号化されたデータを復号する

ことを特徴とする復号方法。 In a decryption method of a decryption device that decrypts data using an encryption key,

Receive encrypted data,

Providing first key information,

Providing second key information to be changed during the session;

Generating the encryption key to be changed at a predetermined timing during the session according to the change of the second key information based on the first key information and the second key information;

A decryption method comprising decrypting received encrypted data using the encryption key.

暗号化部と、

前記暗号化部に接続された暗号鍵生成部と、

前記暗号鍵生成部に接続された第1の鍵情報供給部と、

前記暗号鍵生成部に接続された第2の鍵情報供給部と

を備え、

前記暗号化部は、前記第1の鍵情報供給部から供給される第1の鍵情報と、前記第2の鍵情報供給部から供給される、セッション中に所定のタイミングで変更される第2の鍵情報とに基づいて前記暗号鍵生成部によって生成された前記暗号鍵を用いて、前記データを暗号化する

ことを特徴とする暗号化装置。 In an encryption device that encrypts data using an encryption key,

An encryption unit;

An encryption key generation unit connected to the encryption unit;

A first key information supply unit connected to the encryption key generation unit;

A second key information supply unit connected to the encryption key generation unit,

The encryption unit includes a first key information supplied from the first key information supply unit and a second key supplied from the second key information supply unit and changed at a predetermined timing during a session. And encrypting the data using the encryption key generated by the encryption key generation unit based on the key information.

をさらに備える

ことを特徴とする請求項7に記載の暗号化装置。 The encryption apparatus according to claim 7, further comprising: a transmission unit configured to transmit data encrypted with the encryption key to another apparatus.

受信部と、

前記受信部に接続された復号部と、

前記復号部に接続された暗号鍵生成部と、

前記暗号鍵生成部に接続された第1の鍵情報供給部と、

前記暗号鍵生成部に接続された第2の鍵情報供給部と

を備え、

前記復号部は、前記第1の鍵情報供給部から供給される第1の鍵情報と、前記第2の鍵情報供給部から供給される、セッション中に所定のタイミングで変更される第2の鍵情報とに基づいて前記暗号鍵生成部によって生成された前記暗号鍵を用いて、前記受信部で受信された暗号化されたデータを復号する

ことを特徴とする復号装置。 In a decryption device that decrypts data using an encryption key,

A receiver,

A decoding unit connected to the receiving unit;

An encryption key generation unit connected to the decryption unit;

A first key information supply unit connected to the encryption key generation unit;

A second key information supply unit connected to the encryption key generation unit,

The decryption unit includes a first key information supplied from the first key information supply unit and a second key supplied from the second key information supply unit and changed at a predetermined timing during a session. A decryption apparatus, comprising: decrypting encrypted data received by the reception unit using the encryption key generated by the encryption key generation unit based on key information.

他の装置との通信によって、前記暗号化装置と前記他の装置との間で共通に保持されている第1の鍵情報を供給する第1供給手段と、

所定のタイミングで変更される第2の鍵情報を供給する第2供給手段と、

前記第2の鍵情報の変更に応じて前記所定のタイミングで変更される前記暗号鍵を、前記他の装置と共通に保持する前記第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成する生成手段と、

前記暗号鍵を用いてデータを暗号化する暗号化手段と

を備えることを特徴とする暗号化装置。 In an encryption device that encrypts data using an encryption key,

First supply means for supplying first key information held in common between the encryption device and the other device by communication with another device;

Second supply means for supplying second key information to be changed at a predetermined timing;

The first key information held in common with the other device and the first key information changed at the predetermined timing, the encryption key changed at the predetermined timing according to the change of the second key information. Generating means for generating based on the key information of 2;

An encryption device comprising: encryption means for encrypting data using the encryption key.

をさらに備える

ことを特徴とする請求項10に記載の暗号化装置。 The encryption device according to claim 10, further comprising: a transmission unit configured to transmit data encrypted with the encryption key to the other device.

他の装置との通信によって、前記暗号化装置と前記他の装置との間で共通に保持されている第1の鍵情報を供給し、

所定のタイミングで変更される第2の鍵情報を供給し、

前記第2の鍵情報の変更に応じて前記所定のタイミングで変更される前記暗号鍵を、前記他の装置と共通に保持する前記第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成し、

前記暗号鍵を用いてデータを暗号化する

ことを特徴とする暗号化方法。 In an encryption method of an encryption device that encrypts data using an encryption key,

Supplying first key information held in common between the encryption device and the other device by communication with another device,

Supplying second key information to be changed at a predetermined timing;

The first key information held in common with the other device and the first key information changed at the predetermined timing, the encryption key changed at the predetermined timing according to the change of the second key information. 2 based on the key information of 2,

An encryption method, wherein data is encrypted using the encryption key.

ことを特徴とする請求項12に記載の暗号化方法。 13. The encryption method according to claim 12, wherein the data encrypted with the encryption key is transmitted to the other device.

暗号化されたデータを受信する受信手段と、

他の装置との通信によって、前記復号装置と前記他の装置との間で共通に保持されている第1の鍵情報を供給する第1の供給手段と、

所定のタイミングで変更される第2の鍵情報を供給する第2の供給手段と、

前記第2の鍵情報の変更に応じて前記所定のタイミングで変更される前記暗号鍵を、前記他の装置と共通に保持する前記第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成する生成手段と、

前記暗号鍵を用いて、前記受信手段で受信された暗号化されたデータを復号する復号手段と

を備えることを特徴とする復号装置。 In a decryption device that decrypts data using an encryption key,

Receiving means for receiving encrypted data;

A first supply means for supplying first key information held in common between the decryption device and the other device by communication with the other device;

Second supply means for supplying second key information to be changed at a predetermined timing;

The first key information held in common with the other device and the first key information changed at the predetermined timing, the encryption key changed at the predetermined timing according to the change of the second key information. Generating means for generating based on the key information of 2;

A decrypting device comprising: decrypting means for decrypting encrypted data received by the receiving means using the encryption key.

暗号化されたデータを受信し、

他の装置との通信によって、前記復号装置と前記他の装置との間で共通に保持されている第1の鍵情報を供給し、

所定のタイミングで変更される第2の鍵情報を供給し、

前記第2の鍵情報の変更に応じて前記所定のタイミングで変更される前記暗号鍵を、前記他の装置と共通に保持する前記第1の鍵情報と前記所定のタイミングで変更される前記第2の鍵情報とに基づいて生成し、

前記暗号鍵を用いて、受信した暗号化されたデータを復号する

ことを特徴とする復号方法。 In a decryption method of a decryption device that decrypts data using an encryption key,

Receive encrypted data,

Supplying first key information held in common between the decryption device and the other device by communication with another device,

Supplying second key information to be changed at a predetermined timing;

The first key information held in common with the other device and the first key information changed at the predetermined timing, the encryption key changed at the predetermined timing according to the change of the second key information. 2 based on the key information of 2,

A decryption method comprising decrypting received encrypted data using the encryption key.

暗号化部と、

前記暗号化部に接続された暗号鍵生成部と、

前記暗号鍵生成部に接続された第1の鍵情報供給部と、

前記暗号鍵生成部に接続された第2の鍵情報供給部と

を備え、

前記暗号化部は、前記第1の鍵情報供給部から供給される、他の装置との通信によって前記他の装置との間で共通に保持されている第1の鍵情報と、前記第2の鍵情報供給部から供給される、所定のタイミングで変更される第2の鍵情報とに基づいて前記暗号鍵生成部によって生成された前記暗号鍵を用いて、前記データを暗号化する

ことを特徴とする暗号化装置。 In an encryption device that encrypts data using an encryption key,

An encryption unit;

An encryption key generation unit connected to the encryption unit;

A first key information supply unit connected to the encryption key generation unit;

A second key information supply unit connected to the encryption key generation unit,

The encryption unit includes first key information supplied from the first key information supply unit and held in common with the other device through communication with the other device, and the second key information. Encrypting the data using the encryption key generated by the encryption key generation unit based on the second key information that is supplied from the key information supply unit and changed at a predetermined timing. Feature encryption device.

をさらに備える

ことを特徴とする請求項16に記載の暗号化装置。 The encryption device according to claim 16, further comprising: a transmission unit configured to transmit data encrypted with the encryption key to the other device.

受信部と、

前記受信部に接続された復号部と、

前記復号部に接続された暗号鍵生成部と、

前記暗号鍵生成部に接続された第1の鍵情報供給部と、

前記暗号鍵生成部に接続された第2の鍵情報供給部と

を備え、

前記復号部は、前記第1の鍵情報供給部から供給される、他の装置との通信によって前記他の装置との間で共通に保持されている第1の鍵情報と、前記第2の鍵情報供給部から供給される、所定のタイミングで変更される第2の鍵情報とに基づいて前記暗号鍵生成部によって生成された前記暗号鍵を用いて、前記受信部で受信された暗号化されたデータを復号する

ことを特徴とする復号装置。 In a decryption device that decrypts data using an encryption key,

A receiver,

A decoding unit connected to the receiving unit;

An encryption key generation unit connected to the decryption unit;

A first key information supply unit connected to the encryption key generation unit;

A second key information supply unit connected to the encryption key generation unit,

The decryption unit includes first key information supplied from the first key information supply unit and held in common with the other device through communication with the other device, and the second key information The encryption received by the receiving unit using the encryption key generated by the encryption key generating unit based on the second key information supplied from the key information supplying unit and changed at a predetermined timing. A decoding device characterized in that the decoded data is decoded.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2006258760A JP2006340407A (en) | 2006-09-25 | 2006-09-25 | ENCRYPTION APPARATUS AND METHOD, AND DECRYPTION APPARATUS AND METHOD |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2006258760A JP2006340407A (en) | 2006-09-25 | 2006-09-25 | ENCRYPTION APPARATUS AND METHOD, AND DECRYPTION APPARATUS AND METHOD |

Related Parent Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP9106136A Division JPH10301492A (en) | 1997-04-23 | 1997-04-23 | Encryption apparatus and method, decryption apparatus and method, and information processing apparatus and method |

Related Child Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2010158657A Division JP2010246158A (en) | 2010-07-13 | 2010-07-13 | ENCRYPTION APPARATUS AND METHOD, AND DECRYPTION APPARATUS AND METHOD |

Publications (1)

| Publication Number | Publication Date |

|---|---|

| JP2006340407A true JP2006340407A (en) | 2006-12-14 |

Family

ID=37560474

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2006258760A Withdrawn JP2006340407A (en) | 2006-09-25 | 2006-09-25 | ENCRYPTION APPARATUS AND METHOD, AND DECRYPTION APPARATUS AND METHOD |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP2006340407A (en) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8923511B2 (en) | 1997-04-23 | 2014-12-30 | Sony Corporation | Enciphering apparatus and method, deciphering apparatus and method as well as information processing apparatus and method |

| US11838402B2 (en) | 2019-03-13 | 2023-12-05 | The Research Foundation For The State University Of New York | Ultra low power core for lightweight encryption |

Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH01279650A (en) * | 1988-05-06 | 1989-11-09 | Nippon Hoso Kyokai <Nhk> | System and device for signal scramble transmission |

| JPH04211543A (en) * | 1990-03-29 | 1992-08-03 | Nec Corp | Digital data secret device |

| JPH08234658A (en) * | 1994-12-30 | 1996-09-13 | At & T Corp | Method for generation of encoding key |

-

2006

- 2006-09-25 JP JP2006258760A patent/JP2006340407A/en not_active Withdrawn

Patent Citations (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH01279650A (en) * | 1988-05-06 | 1989-11-09 | Nippon Hoso Kyokai <Nhk> | System and device for signal scramble transmission |

| JPH04211543A (en) * | 1990-03-29 | 1992-08-03 | Nec Corp | Digital data secret device |

| JPH08234658A (en) * | 1994-12-30 | 1996-09-13 | At & T Corp | Method for generation of encoding key |

Cited By (3)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US8923511B2 (en) | 1997-04-23 | 2014-12-30 | Sony Corporation | Enciphering apparatus and method, deciphering apparatus and method as well as information processing apparatus and method |

| US9467287B2 (en) | 1997-04-23 | 2016-10-11 | Sony Corporation | Enciphering apparatus and method, deciphering apparatus and method as well as information processing apparatus and method |

| US11838402B2 (en) | 2019-03-13 | 2023-12-05 | The Research Foundation For The State University Of New York | Ultra low power core for lightweight encryption |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| KR100466474B1 (en) | Encoding apparatus and method, decoding apparatus and method, and data processing apparatus and method | |

| JP3988172B2 (en) | Information processing apparatus and method, and recording medium | |

| JP3864401B2 (en) | Authentication system, electronic device, authentication method, and recording medium | |

| JP4496440B2 (en) | Encrypted content transmission device | |

| JP4748109B2 (en) | ENCRYPTION DEVICE AND METHOD, DECRYPTION DEVICE AND METHOD, INFORMATION PROCESSING DEVICE AND METHOD, AND INFORMATION REPRODUCTION DEVICE | |

| JP2010246158A (en) | ENCRYPTION APPARATUS AND METHOD, AND DECRYPTION APPARATUS AND METHOD | |

| JP2006340407A (en) | ENCRYPTION APPARATUS AND METHOD, AND DECRYPTION APPARATUS AND METHOD | |

| JP2013179701A (en) | Encryption device and method | |

| JP2013017225A (en) | Encryption device and method | |

| JP2012070430A (en) | Decoder and decoding method | |

| JP2007043738A (en) | Electronics | |

| JP4496506B2 (en) | Encrypted content transmission device | |

| JP2016015783A (en) | Encryption device | |

| JP2015043611A (en) | Decoding device | |

| JP2014064318A (en) | Encryption device and method | |

| JP2015019430A (en) | Decoding device | |

| JP2015029243A (en) | Information processing apparatus and information processing method | |

| JP2014147109A (en) | Information processing apparatus and information processing method | |

| JP2013192267A (en) | Encryption processing apparatus, encryption processing method, decryption processing apparatus, and decryption processing method | |

| HK1080562B (en) | Encryption device and method, decryption device and method, and cipher key generation device and method | |

| JPWO1999035786A1 (en) | Information processing system, information processing device, and information processing method |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20060925 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20100128 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100329 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20100413 |

|

| A521 | Written amendment |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20100713 |

|

| A911 | Transfer to examiner for re-examination before appeal (zenchi) |

Free format text: JAPANESE INTERMEDIATE CODE: A911 Effective date: 20100720 |

|

| A912 | Re-examination (zenchi) completed and case transferred to appeal board |

Free format text: JAPANESE INTERMEDIATE CODE: A912 Effective date: 20100903 |

|

| A761 | Written withdrawal of application |

Free format text: JAPANESE INTERMEDIATE CODE: A761 Effective date: 20111104 |