JP2004030681A - Management method and system for id - Google Patents

Management method and system for id Download PDFInfo

- Publication number

- JP2004030681A JP2004030681A JP2003207421A JP2003207421A JP2004030681A JP 2004030681 A JP2004030681 A JP 2004030681A JP 2003207421 A JP2003207421 A JP 2003207421A JP 2003207421 A JP2003207421 A JP 2003207421A JP 2004030681 A JP2004030681 A JP 2004030681A

- Authority

- JP

- Japan

- Prior art keywords

- terminal

- tag

- information

- extended

- extension

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- Y—GENERAL TAGGING OF NEW TECHNOLOGICAL DEVELOPMENTS; GENERAL TAGGING OF CROSS-SECTIONAL TECHNOLOGIES SPANNING OVER SEVERAL SECTIONS OF THE IPC; TECHNICAL SUBJECTS COVERED BY FORMER USPC CROSS-REFERENCE ART COLLECTIONS [XRACs] AND DIGESTS

- Y02—TECHNOLOGIES OR APPLICATIONS FOR MITIGATION OR ADAPTATION AGAINST CLIMATE CHANGE

- Y02P—CLIMATE CHANGE MITIGATION TECHNOLOGIES IN THE PRODUCTION OR PROCESSING OF GOODS

- Y02P90/00—Enabling technologies with a potential contribution to greenhouse gas [GHG] emissions mitigation

- Y02P90/30—Computing systems specially adapted for manufacturing

Abstract

Description

【0001】

【発明の属する技術分野】

本発明は、IDの管理を行う技術に関し、特に、改竄検知符号を備えたIDの、発行と流通の管理を行う技術に関する。

【0002】

【従来の技術】

従来より、JANコードなどの様々なIDが物品に付与され、物品の管理に利用されている。物品に関する情報を、物品に付与したID(物品識別子)と関連付けて管理することにより、物品を個別に管理することができる。

【0003】

例えば、コンビニエンスストアなどでは、商品の製造会社や名前や価格を、商品の包装に印字されているJANコードと関連付けて管理しておき、バーコードを読み取ることでJANコードを入力すれば商品の情報を参照できるシステムを利用している。

【0004】

また、値が正しいものであることを保証するため、IDに誤り検知符号を備える。読み取ったIDの誤り検知符号を所定の計算手順により検証することで、読み取りが正常に行われたか否かが判断できる。さらに、鍵となる数値を利用して計算する誤り検知符号には、鍵を知らない者によるIDの改竄を検知する機能がある。以下では、鍵を利用して計算する誤り検知符号のことを改竄検知符号と呼ぶ。

【0005】

IDに高い安全性が求められる場合、改竄検知符号を備えたIDを利用する。例えば、身分証明証などのようなIDの付与された物品を人と関連付けることにより、人を個別に管理する場合や、株券や商品券などの有価証券にIDを付与して管理する場合などがある。

【0006】

【発明が解決しようとする課題】

上記従来のIDの管理方法には、以下のような問題がある。

【0007】

すなわち、上記コンビニエンスストアの例の様にJANコードを物品のIDとして利用する場合、IDの桁数制限により物品の種類別にIDを振り分けているため、同じ種類の物品において,1つ1つ個別に管理することはできない。また、個別管理ができるようにJANコードよりも桁数を増やしたIDがあるが、バーコードで表示する場合、スペースの都合により適用できない物品もある。

【0008】

また、JANコードは誤り検知符号しか備えておらず、鍵を用いた改竄検知符号は備えていない。このため、IDを偽造されるおそれがある。偽造防止のため、IDに改竄検知符号を用いる場合は、安全のため、いくつかのID毎に異なる鍵を利用する必要がある。このため、上記コンビニエンスストアの例の様に、様々な種類のIDを扱う場合、扱うID全ての改竄検知符号の検証用の鍵をあらかじめ用意しておかねばならない。

【0009】

また、改竄検知符号を備えたIDを利用した物品管理を個人が行なう場合、IDが付与されたシールやテープを入手し、任意の物品に貼り付けて管理する方法などが考えられるが、改竄検知符号の検証用の鍵も管理する必要があり、困難である。

【0010】

また、IDに高い安全性が求められる場合、IDが重複しないように発行の管理を行なうか、もしくは、同一IDの個数の管理を行なう必要がある。このためには、物品やシールへのIDの印字や、電子タグに利用するメモリへの書き込みも、管理しなければならない。

【0011】

また、IDが重複しないように安全性高く発行の管理を行なっているものとして、クレジットカードのIDが挙げられる。しかし、クレジットカードのIDのように、サービスや、サービスを受ける人・法人に対して与えられているIDは、物品としての実体がなく情報にすぎないため、発行後に不正に複製されてしまう恐れがある。

【0012】

本発明は、上記事情に鑑みてなされたものであり、本発明の目的は、改竄検知符号を備え、物品個別に割り当て可能なIDの発行と流通を管理し、IDを利用した物品管理を効率よく、かつ、信頼性高く行うことが可能な仕組みを提供することにある。

【0013】

【課題を解決するための手段】

上記目的を達成するために、本発明では、同じ種類の物品であっても異なるIDを個別に割り当て可能であり,さらに属性情報と改竄検知符号を備えた拡張型物品識別子(以下,拡張IDという)を利用する。属性情報とはIDを分類する情報で、IDの利用分野や、発行を依頼した会社名などを表わす情報である。そして、IDの備える改竄検知符号は、属性情報ごとに異なる鍵を用いて生成する。

【0014】

また、本発明では、IDの発行と流通を管理するためのID管理端末を設け、ネットワークを介して、IDを利用するためのID利用端末に接続する。ID管理端末には、発行したIDと、IDの属性情報と、改竄検知符号と、改竄検知符号の検証用の鍵を、関連付けて格納する。そして、ID管理端末は、IDとIDの属性情報と改竄検知符号とを含む改竄検知符号102の検証要求が、ID利用端末から送られてきた場合、格納しているIDと、それに関連付けられている改竄検知符号とを用いて検証し、結果を端末に返す。以下、検証要求とは、改竄検知符号102の検証要求を指す。また、IDの属性情報を含む検証用鍵要求がID利用端末から送られてきた場合、IDの属性情報と関連づけられている検証用の鍵を、端末に返す。ID利用端末は、IDを読み取る機能と、読み取ったIDとIDが付与されている物品の情報とを関連付けて管理する機能と、物品の情報が処理を示すものであった場合にその処理を行なう機能を有している。

【0015】

また、本発明では、ID受注端末とIDタグ製造工場用端末を設け、ネットワークを介してID管理端末と接続する。ID受注端末は、IDの発行を依頼された日付け、個数、改竄検知符号の生成用の鍵などを格納し、生成用の鍵を用いて改竄検知符号の生成を行なう。IDと、IDの属性情報と、改竄検知符号をひとつにまとめる。暗号通信を利用してID管理端末に送信し、ID管理センタで管理している情報から、発行済みのIDと重複していないことを確認した後、同様に暗号通信を利用してIDタグ製造工場用端末に送信する。ここで、IDがバーコードと同じ情報を示している旨を属性情報に含ませて、複数個の同一IDを発行してもよい。

【0016】

一方、IDタグ製造工場用端末は、バーコードラベルや電子タグなどのIDタグを製造する製造部に対し、IDと、IDの属性情報と、改竄検知符号を、IDタグ上に印字、もしくは、IDタグ内に格納するよう、指示する。また、IDタグの検査部に対し、完成したIDタグに情報が正しく格納されているかどうかを検査するよう、指示する。そして、製造したIDタグの情報と検査結果を、暗号通信を利用してID管理端末に送信する。

【0017】

本発明によれば、IDを重複すること無く発行し、物品の個別管理を行なうことが可能となる。また、複数個の同一IDを発行し、IDを既存のバーコードシステムで利用することが可能となる。

【0018】

また、本発明によれば、IDの利用者は、検証用の鍵や装置を保持していなくても、ID利用端末からID管理端末に、ネットワークを通じてIDタグから読みとった情報(例えば,IDとIDの属性情報と改竄検知符号)を用いた検証要求を送信すれば、検証結果を得ることができる。

【0019】

また、本発明によれば、IDの利用者は、検証用の鍵を保持していなくても、ID利用端末からID管理端末に、ネットワークを通じてIDの属性情報を含む検証用鍵要求を送信すれば、検証用の鍵を得ることができ、改竄検知符号の検証を行なうことができる。

【0020】

また、本発明によれば、改竄検知符号の生成用および検証用の鍵や、IDの発行依頼者の情報などの、機密性の高い情報を秘密裏に管理することができる。

【0021】

また、本発明において、IDタグとして電子回路チップを用いる場合を考える。電子回路チップを製造するには、十分な設備が必要である。そして、電子回路チップを小型・薄型にするほど、電子回路チップを製造できる者が限られてくる。このため、不正な第三者がIDタグの複製を製造する可能性が低くなる。また、IDを電子回路チップの書き換え不可領域に格納すれば、不正な第三者がIDを改変することはできない。したがって、本発明によれば、ID管理端末が市場に流通するIDタグの個数を管理することができる。

【0022】

【発明の実施の形態】

以下、本発明の一実施形態が適用されたID管理システムについて説明する。

【0023】

まず、本実施形態のID管理システムで用いるIDおよびIDタグについて説明する。

【0024】

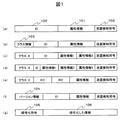

図1は本実施形態のID管理システムで用いるIDの一例を示した図である。

【0025】

図1(a)に示すように、本実施形態で用いるID100は、IDの属性情報101と、改竄検知符号102を伴ない、拡張ID200として一まとめで利用される。属性情報101とはID100を分類する情報で、ID100の利用分野や、発行を依頼した会社名などを表わす情報である。また、改竄検知符号102は、属性情報101ごとに異なる鍵を用いて、ID100と属性情報101に対して所定の計算を行ない生成される。改竄検知符号102を生成するための計算には、公開鍵暗号、共通鍵暗号、ハッシュ生成関数などを組み合わせたものを利用するとよい。

【0026】

図1(b)は、図1(a)の3要素にクラス情報103が付随する場合を示している。クラス情報とは、ID100と属性情報101の切り分け位置、すなわち、それぞれの桁数を示す情報である。図1(c)、(d)、(e)に示すように、クラス情報103を用いれば、拡張ID200と改竄検知符号102が同じ桁数でありながら、ID100と属性情報101の桁数や個数を様々に変えた拡張ID200を構築することができる。このため、拡張ID200の受け渡しや、改竄検知符号102の生成および検証に用いる仕組みを変えることなく、用途に応じて、ID100と属性情報101の桁数や個数の組み合わせが最適な拡張ID200を利用できる。

【0027】

また、図1(f)は、図1(a)の3要素にバージョン情報104が付随する場合を示している。バージョン情報とは、拡張ID200のバージョンを示す情報である。バージョン情報104から、拡張ID200の桁数、改竄検知符号102の桁数と計算方法などが分かる。

【0028】

また、図1(g)は、拡張ID200が暗号化してある場合を示している。暗号化してあることを示す暗号化符号105と、図1(a)の3要素を暗号化した情報106からなる。拡張ID200を暗号化して用いると、復号化用の鍵を知らない者には拡張ID200の構成要素が判別できないため、不正な解読を防止することができる。

【0029】

なお、拡張ID200は上記に限らず、クラス情報103の追加、バージョン情報104の追加、暗号化、のうちの任意の2つ、または、全てを組み合わせたものでも良い。

【0030】

図2は本実施形態のID管理システムで用いるIDタグの一例を示した図である。

【0031】

図2(a)は、テープ状のIDタグ300に電子回路チップ301が複数個装着されている様子を示す。適切な位置でテープを切断することで、任意の個数の電子回路チップが装着されたテープ片を得ることができる。

【0032】

なお、IDタグ300は、電子回路チップ301が装着されているテープ状のものとしたが、シート状のものであってもよいし、電子回路チップ301そのものでもよい。また、IDが印刷されたラベルであってもよい。

【0033】

電子回路チップ301は、たとえば、十分な設備を有する半導体製造メーカでなければ製造できない0.3mm角程度の小型電子回路チップであり、薄型の略直方体の形状を有している。また、図2(b)に示すように、シリコンチップ302上に、メモリおよびその読み出し回路として機能する電子回路303と、コンデンサ304と、アンテナ305とが、形成されて構成されている。メモリは、書き換え不可能なメモリ部分を含むものとする。また、書き換え不可能なメモリ部分には、拡張ID200が格納されている。

【0034】

なお、電子回路303の書き換え不可能なメモリ部分への拡張ID200の格納は、電子回路チップ301の製造業者が、当該チップ301をIDタグ300の製造業者へ出荷する前に、予め行っておくようにする。電子回路303の書き換え不可能なメモリ部分とは、ROMなどの書き換え不可能なメモリの他、たとえば、拡張ID200が書き込まれた部分が書き換え不可に設定されている、EEPROMなどの書き換え可能なメモリも含むものとする。

【0035】

電子回路303とコンデンサ304とアンテナ305は、図2(c)に示すような回路を形成している。この回路は、外部から与えられた電波により、アンテナ305にて電流を誘起し、電荷をコンデンサ304に蓄積する。そして、コンデンサ304に蓄積した電荷から得た電力を用いて、電子回路303に記憶されている情報を、アンテナ305より電波を用いて送信する。すなわち、この電子回路チップ301に電波を与えることにより、外部より非接触で電子回路チップ301の電子回路303に格納されている拡張ID200を読み出すことができる。

【0036】

次に、以上のようなIDタグ300を利用して拡張ID200の管理を行う、ID管理システムの構成について説明する。

【0037】

図3は、本実施形態が適用されたID管理システムの概略図である。

【0038】

図示するように、本実施形態のID管理システムは、ID受注端末3と、IDタグ製造工場用端末4と、ID管理端末5とが、専用ネットワークやインターネットなどのネットワーク1に接続されて構成される。なお、図3に示す例では、端末3および4をそれぞれ1つ示しているが、複数であってもかまわない。また、顧客端末8は、専用ネットワークやインターネットなどのネットワーク7を介して、ID受注端末3に接続されている。また、ID管理端末5は、専用ネットワークやインターネットなどのネットワーク2を介して、ID利用端末6に接続されている。ネットワーク1とネットワーク2とネットワーク7とは、同じネットワークであってもよい。

【0039】

顧客端末8は、IDタグ300を発注するために必要な発注情報を、顧客が入力する端末であり、発注情報をID受注端末3に送信する。

【0040】

ID受注端末3は、拡張ID200の発行を受注するための端末であり、顧客端末8から送られてきた発注情報から、ID100、属性情報101、改竄検知符号102などを含む拡張ID200を生成し、IDタグ製造工場用端末4に送信する。

【0041】

また、IDタグ製造工場用端末4は、IDタグ300の製造を管理する端末であり、ID受注端末3から送られてきた拡張ID200が付与されたIDタグ300の製造状況をID管理端末5に送信する。

【0042】

また、ID管理端末5は、ID受注端末3とIDタグ製造工場用端末4から送られてくる情報を管理し、ID利用端末6から送られてくる要求に応える。

【0043】

また、ID利用端末6は、IDタグ300から拡張ID200を読み取り、拡張ID200と関連付けて管理している情報を利用するための端末であり、必要に応じて、ID管理端末5に要求を送信する。

【0044】

なお、ID管理端末5に、ID受注端末3としての機能を持たせるようにすることで、ID受注端末3を省略してもよい。また、ID管理端末5に、IDタグ製造工場用端末4としての機能を持たせるようにすることで、IDタグ製造工場用端末4を省略してもよい。また、ID管理端末5に、ID利用端末6としての機能を持たせるようにすることで、ID利用端末6を省略してもよい。また、ID受注端末3に、顧客端末8としての機能を持たせるようにすることで、顧客端末8を省略してもよい。

【0045】

なお、顧客端末8とID利用端末6は複数個あってもよい。

【0046】

なお、顧客端末8とID受注端末3間、および、ID受注端末3とIDタグ製造工場用端末4間、および、ID受注端末3とID管理端末5間、および、IDタグ製造工場用端末4とID管理端末5間、および、ID管理端末5とID利用端末6間の通信には、暗号を用いることが望ましいが、暗号通信の方式は、それぞれ2つの端末間で通信できれば,異なる方式であってもよい。また、暗号通信を行なう代わりに、あらかじめ認証を行なった後で通信を行なってもよい。

【0047】

次に、上記のID管理システムを構成する各装置について説明する。

【0048】

図16は、顧客端末8の機能構成を示す概略図である。

【0049】

図示するように、顧客端末8は、入出力部81と、通信部82を有する。

【0050】

入出力部81は、IDタグ300の発注に必要な発注情報を受け入れる。発注情報とは、IDタグ300に格納したいID100、暗号化した拡張ID200の復号化用の鍵、など拡張ID200の生成と管理に必要な情報と、発注者情報、発注日時、納入期限、納入方法指定、などIDタグ300の発注に必要な情報と、を指す。

【0051】

また、ID受注端末3から受け取った受注情報を出力する。受注情報とは、前記発注情報と、IDタグ300に格納される拡張ID200、ID受注端末3が改竄検知符号を生成するために用いた鍵と、検証するために用いる鍵、自動生成された暗号化用及び復号化用の鍵、など拡張ID200の管理に必要な情報と、受注日時、納入日時、納入方法、などIDタグ300の納入に必要な情報と、を指す。

【0052】

通信部82は、入出力部81より受け取った発注情報を含む受注情報要求を、通信用に暗号化し、ネットワーク7を介してID受注端末3に送信する。また、ID受注端末3より、暗号化された受注情報を受け取り、復号化する。通信用の暗号化には、共通鍵暗号、もしくは、公開鍵暗号、もしくは、共通鍵暗号と公開鍵暗号を組み合わせたもの、を利用する。

【0053】

図4は、ID受注端末3の機能構成を示す概略図である。

【0054】

図示するように、ID受注端末3は、入出力部31と、拡張ID生成部32と、改竄検知符号生成部33と、通信部34を有する。

【0055】

通信部34は、ネットワーク7を介して顧客端末8より受信した暗号文の復号化を行ない、発注情報を含む受注情報要求を得る。利用する暗号方式は、顧客端末8の通信部82で利用しているものと同じとする。

【0056】

入出力部31は、エラー情報などを出力する。また、発注情報をネットワーク7を介して顧客端末8から受け入れず、直接入力受付する場合に用いる。

【0057】

拡張ID生成部32は、通信部34より受け取った発注情報から、IDの属性情報101を生成する。また、改竄検知符号生成部33に、ID100と属性情報101と改竄検知符号生成用の鍵を渡し、生成された改竄検知符号102と検証用の鍵を受け取る。発注情報に改竄検知符号生成用の鍵が含まれていない場合、乱数を生成し、生成した値を改竄検知符号生成用の鍵とする。さらに、ID100と属性情報101と改竄検知符号102から、拡張ID200を生成する。なお、属性情報101は、クラス情報103であってもよいし、バージョン情報104であってもよい。また、発注情報に拡張ID200の暗号化用の鍵が含まれていない場合、乱数を生成し、生成した値を暗号化用の鍵とする。また、拡張ID200を暗号化し、暗号化符号105を生成し、復号化用の鍵を生成する機能も有する。発注情報に、拡張ID、生成した鍵などを加え、受注情報とする。

【0058】

改竄検知符号生成部33は、拡張ID生成部32より受け取ったID100と属性情報101と改竄検知符号生成用の鍵から、改竄検知符号102と検証用の鍵とを生成し、拡張ID生成部32に渡す。

【0059】

通信部34は、ネットワーク7を介して顧客端末8より受け取った発注情報を含むID重複確認要求を、通信用に暗号化し、ネットワーク1を介してID管理端末5に送信する。なお、発注情報の代わりに入出力部31より受け取った拡張ID200を送信してもよい。ID管理端末5より、発行済みIDとの重複がない旨の通知を受け取った後、入出力部31より受け取った受注情報を含む受注ID登録要求を通信用に暗号化し、ネットワーク1を介してID管理端末5に送信する。なお、IDの重複を許可する場合は、ID重複確認要求の送信を省略しても良い。

【0060】

また、入出力部31より受け取った受注情報を含むIDタグ製造要求を通信用に暗号化し、ネットワーク1を介してIDタグ製造工場用端末4に送信する。通信用の暗号化には、共通鍵暗号、もしくは、公開鍵暗号、もしくは、共通鍵暗号と公開鍵暗号を組み合わせたもの、を利用する。また、入出力部31より受け取った受注情報を通信用に暗号化し、ネットワーク7を介して顧客端末8に送信する。利用する暗号方式は、顧客端末8の通信部82で利用しているものと同じとする。

【0061】

図5は、IDタグ製造工場46の機能構成を示す概略図である。

【0062】

図示するように、IDタグ製造工場46は、IDタグ製造工場用端末4と、製造部42と、検査部43と、納入部45とを有する。また、IDタグ製造工場用端末4は、通信部41と、制御部44とを有する。

【0063】

通信部41は、ネットワーク1を介してID受注端末3より受信した暗号文の復号化を行ない、受注情報を含むIDタグ製造要求を得る。利用する暗号方式は、ID受注端末3の通信部34で利用しているものと同じとする。

【0064】

制御部44は、通信部41で得た受注情報を受け取り、該受注情報に含まれる拡張ID200を格納したIDタグ300を、該受注情報に従って製造するよう、製造部42に指示する。また、拡張ID200を検査部43に送り、完成したIDタグ300の機能が正常か否かを検査するよう、検査部43に指示する。検査結果が不良であった場合、拡張ID200を製造部42に渡し、再度、IDタグ300を製造させる。検査結果が不良であった拡張ID200を、欠番IDとして通信部41に渡してもよい。また、検査結果が正常であったIDタグ300に付与されている拡張ID200を製造済みIDとして通信部41に渡す。

【0065】

通信部41は、欠番IDを含む欠番ID登録要求と、製造済みIDを含む製造済みID登録要求と、を作成し、通信用に暗号化し、ネットワーク1を介してID管理端末5に送信する。通信用の暗号化には、共通鍵暗号、もしくは、公開鍵暗号、もしくは、共通鍵暗号と公開鍵暗号を組み合わせたもの、を利用する。

【0066】

製造部42は、制御部44より受け取った拡張ID200を格納したIDタグ300を製造する。そして、製造したIDタグ300を検査部43に渡す。

【0067】

検査部43は、製造部42から受け取ったIDタグ300を検査し、制御部44より受け取った拡張ID200が正しく格納されていることなどを確認する。そして、検査結果を制御部44に送る。

【0068】

納入部45は、検査部43で検査結果が合格であったIDタグ300を受け取る。そして、受注情報に含まれる納入方法に従って、顧客に対して発送・引き渡しなどを行ない、納入する。

【0069】

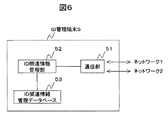

図6は、ID管理端末5の機能構成を示す概略図である。

【0070】

図示するように、ID管理端末5は、通信部51と、ID関連情報管理部52と、ID関連情報管理データベース53とを有する。

【0071】

通信部51は、ネットワーク1を介してID受注端末3より受信した暗号文の復号化を行ない、受注情報を含むID重複確認要求、もしくは、受注情報を含む受注ID登録要求を得る。利用する暗号方式は、ID受注端末3の通信部34で利用しているものと同じとする。また、ネットワーク1を介してIDタグ製造工場用端末4より受信した暗号文の復号化を行ない、欠番IDを含む欠番ID登録要求と、製造済みIDを含む製造済みID登録要求と、を得る。利用する暗号方式は、IDタグ製造工場用端末4の通信部41で利用しているものと同じとする。また、ネットワーク2を介してID利用端末6より受信した暗号文の復号化を行ない、拡張ID200を含む検証要求、もしくは、属性情報101を含む検証用鍵要求、もしくは、復号化用鍵要求を得る。利用する暗号方式は、ID利用端末6の通信部61で利用しているものと同じとする。

【0072】

ID関連情報管理部52は、通信部51より受け取った要求が、ID重複確認要求である場合、共に受け取った受注情報に含まれる拡張ID200と、ID関連情報管理データベース53に格納してある拡張ID200とを用いて、発行済みIDと重複するか否かを確認する。そして、確認の結果を通信部51で暗号化し、ネットワーク1を介してID受注端末3に送信する。また、通信部51より受け取った要求が、受注ID登録要求である場合、共に受け取った受注情報をID関連情報管理データベース53に格納する。また、通信部51より受け取った要求が、欠番ID登録要求である場合、共に受け取った欠番IDをID関連情報管理データベース53に格納する。また、通信部51より受け取った要求が、製造済みID登録要求である場合、共に受け取った製造済みIDをID関連情報管理データベース53に格納する。また、通信部51より受け取った要求が、検証要求である場合、共に受け取った拡張ID200と、ID関連情報管理データベース53に格納してある拡張ID200とを比較し、検証を行なう。そして、検証結果を通信部51で暗号化し、ネットワーク2を介してID利用端末6に送信する。また、通信部51より受け取った要求が、検証用鍵要求である場合、共に受け取った属性情報101から、ID関連情報管理データベース53に格納してある改竄検知符号102の検証用の鍵を取り出し、通信部51で暗号化し、ネットワーク2を介してID利用端末6に送信する。また、通信部51より受け取った要求が、復号化用鍵要求である場合、ID関連情報管理データベース53より復号化用の鍵を取り出し、通信部51で暗号化し、ネットワーク2を介してID利用端末6に送信する。通信用の暗号化には、共通鍵暗号、もしくは、公開鍵暗号、もしくは、共通鍵暗号と公開鍵暗号を組み合わせたもの、を利用する。また、通信部51より受け取った要求が、失効ID登録要求である場合、共に受け取った失効ID200を、ID関連情報管理データベース53に格納する。

【0073】

ID関連情報管理データベース53には、IDタグ300に関連する管理情報が格納される。図17は、ID関連情報管理データベース53に格納されるIDタグ300に関連する管理情報を説明するための図である。図示するように、IDタグ300に関連する管理情報は、ID受注端末3から送られてきた受注情報530と、発行/納入済み・欠番扱い・製造中・失効などのIDの発行状況538と、その他の管理情報である備考539と、を含んで構成される。

【0074】

ここで、受注情報530は、顧客端末8において受け入れた発注情報531と、ID受注端末3において前記発注情報531から生成された拡張ID200と、を含む。ここで、発注情報531は、顧客情報532と、顧客が発注したIDの個数533と、欠番や重複などの発行条件534と、ID300の指定納入日535と、IDの属性情報101と対応づけられた改竄検知コード102の検証用の鍵536と、拡張ID200が暗号化されてIDタグ300に付与されている場合の復号化用の鍵537と、顧客が発行を希望したID100と、を含んで構成される。

【0075】

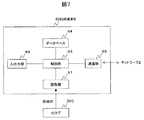

図7は、ID利用端末6の機能構成を示す概略図である。図示するように、ID利用端末6は、ID読み取り部61と、入出力部62と、制御部63と、データベース64と、通信部65とを有する。

【0076】

ID読み取り部61は、IDタグ300に付与された拡張ID200を読み取る。たとえば、拡張IDが電子回路チップ301のメモリに格納されている場合、電波を送信してIDタグ300に装着された電子回路チップ301を駆動する。そして、当該電子回路チップ301から送信されるデータを読み取る。受信したデータに暗号化符号105がある場合は、受信したデータを復号化し、拡張ID200を得る。復号化に用いる鍵は、あらかじめデータベース64に格納しておいてもよいし、通信部65を通じてID管理端末5に復号化用鍵要求を送信してID管理端末5から入手してもよい。また、読み取った拡張ID200を含む検証要求を通信部65を通じてID管理端末5に送信し、ID管理端末5から検証結果を入手してもよい。

【0077】

入出力部62は、データベース64に対し、新規に登録する情報、または、更新する情報の入力、及び、読み出した情報の表示を行なう。また、IDの読み取り、データベースの読み書き、通信、などの指示を受け入れ、結果を出力する。

【0078】

制御部63は、ID読み取り部61と、入出力部62と、データベース64と、通信部65とを制御する。また、読み取った拡張ID200の改竄検知符号102の検証を行なう。検証用の鍵は、データベース64に格納しておいてもよいし、属性情報101を含む検証用鍵要求をID管理端末5に対して送信して、ID管理端末5から入手してもよい。改竄検知符号102の検証は、拡張ID200を含む検証要求をID管理端末5に送信して、検証結果をID管理端末5から入手してもよい。改竄検知符号102の検証に成功したならば、対応づけて格納してある情報をデータベース64から取り出し、入出力部62で出力する。なお、取り出した情報が処理を示すものである場合、当該処理を行なう。当該処理には、たとえば、決済処理、他の端末への転送、情報が示すURLに対する問い合わせ、などがある。IDの読み取りに失敗した場合は、ID読み取り部61に再度読み取り作業を行なわせるか、または、当該IDを失効IDとし、電子署名を付加し、通信部65に失効ID登録要求をID管理端末5に送信させる。

【0079】

データベース64は、拡張ID200と、拡張ID200が付与されたIDタグ300と対応づけられて管理されている物品の情報とを格納する。また、IDの属性情報101と、対応する改竄検知符号102の検証用の鍵とを、関連付けて格納する。また、IDタグ300に付与された暗号化した拡張ID200を復号化するための鍵を格納する。

【0080】

通信部65は、復号化用鍵要求と、属性情報101を含む検証用鍵要求と、拡張ID200を含む検証要求と、失効IDを含む失効ID登録要求と、を作成し、通信用に暗号化し、ネットワーク2を介してID管理端末5に送信する。通信用の暗号化には、共通鍵暗号、もしくは、公開鍵暗号、もしくは、共通鍵暗号と公開鍵暗号を組み合わせたもの、を利用する。

【0081】

なお、ID読み取り部61と入出力部62は、ID利用端末6以外の他の端末のものを利用し、ID利用端末6とネットワークを介して接続してもよい。また、ID読み取り部61と入出力62は、それぞれ複数個あってもよい。

【0082】

なお、上記の顧客端末8、ID受注端末3、IDタグ製造工場用端末4、およびID管理端末5は、図8に示すように、CPU71と、メモリ72と、ハードディスク装置などの外部記憶装置73と、FD、CD−ROM、DVD−ROMなどの記憶媒体74からデータを読み取る記憶媒体読取装置75と、キーボード、マウスなどの入力装置76と、モニタなどの出力装置77と、ネットワークを介して他の装置と通信を行うための通信装置78と、これら装置間のデータ送受を司るインターフェース79と、を備えた一般的な構成を有する電子計算機上に、構築することができる。

【0083】

上記のID受注端末3の入出力部31、拡張ID生成部32、改竄検知符号生成部33、通信部34、ID管理端末5の通信部51、ID関連情報管理部52およびID関連情報管理データベース53は、CPU71がメモリ72上にロードされたプログラムを実行することで、電子計算機上に具現化されるプロセスとして実現される。また、ID管理端末5の場合、メモリ72や外部記憶装置73がID関連情報管理データベース53として使用される。

【0084】

この、CPU71により実行されることで電子計算機上に上記のID受注端末3を具現化するためのプログラムは、予め外部記憶装置73に記憶され、必要に応じてメモリ72上にロードされ、CPU71により実行される。あるいは、記憶媒体読取装置75を介して記憶媒体74からメモリ72上にロードされ、CPU71により実行される。もしくは、一旦、記憶媒体読取装置75を介して記憶媒体74から外部記憶装置73にインストールされた後、必要に応じて、外部記憶装置73からメモリ72上にロードされ、CPU71により実行される。さらには、他の計算機から、ネットワーク上の伝送媒体と通信装置78を介して、いったん外部記憶装置73にダウンロードされ、それからメモリ72上にロードされ、あるいは直接ネットワークからメモリ72上にロードされて、CPU71により実行される。

【0085】

また、上記のID利用端末6は、図8に示す電子計算機、および、電子回路チップ読取装置、バーコード読取装置、OCR、電子スキャナなどのID読取装置710を有するシステム上に、構築することができる。上記のID利用端末6のID読み取り部61、入出力部62、制御部63、データベース64および通信部65は、CPU71がメモリ72上にロードされたプログラムを実行することで、システム上に具現化されるプロセスとして実現される。また、この場合、メモリ72や外部記憶装置73がデータベース64として使用される。この、CPU71により実行されることでシステム上に上記のIDタグ製造工場用端末4を具現化するためのプログラムは、予め外部記憶装置73に記憶され、必要に応じてメモリ72上にロードされ、CPU71により実行される。あるいは、記憶媒体読取装置75を介して記憶媒体74からメモリ72上にロードされ、CPU71により実行される。もしくは、一旦、記憶媒体読取装置75を介して記憶媒体74から外部記憶装置73にインストールされた後、必要に応じて、外部記憶装置73からメモリ72上にロードされ、CPU71により実行される。さらには、他の計算機から、ネットワーク上の伝送媒体と通信装置78を介して、いったん外部記憶装置73にダウンロードされ、それからメモリ72上にロードされ、あるいは直接ネットワークからメモリ72上にロードされて、CPU71により実行される。

【0086】

次に、上記のID管理システムの動作について説明する。

【0087】

まず、顧客端末8の動作について説明する。

【0088】

図18は、顧客端末8の動作の概略を説明するためのフロー図である。

【0089】

まず、入出力部81において、IDタグ300の発注情報を受け入れる(ステップ1801(S1801という,以下同様))。

【0090】

次に、通信部82は、S1801で受け入れた発注情報を含む、受注情報要求を作成し、通信用に暗号化してネットワーク7を介してID受注端末3に送信する(S1802)。そして、ID受注端末3から、受注情報を受信するまで待機する(S1803)。受信したならば(S1803のYes)、通信部82は受信した暗号文の復号化を行ない、入出力部81は、通信部82で得た受注情報を出力する(S1804)。

【0091】

次に、ID受注端末3の動作について説明する。

【0092】

図9は、ID受注端末3の動作の概略を説明するためのフロー図である。

【0093】

まず、通信部41は、ネットワーク7を介して顧客端末8から発注情報を含む受注情報要求を受信するまで、待機する(S1316)。受信したならば(S1316のYes)、通信部41は、受信した暗号文の復号化を行ない、発注情報を入手する(S1301)。

【0094】

次に、通信部34は、S1301で受け入れた発注情報を含む、ID重複確認要求を作成し、通信用に暗号化してネットワーク1を介してID管理端末5に送信する(S1302)。そして、ID管理端末5から、前記ID重複確認要求に対する処理結果を受信するまで待機する(S1303)。

【0095】

次に、発注情報が示すIDとID管理端末5に登録済みのIDとが重複していた場合(S1304のYes)、入出力部31は、エラーを出力する(S1305)。重複していない場合(S1304のNo)、拡張ID生成部32は、発注情報からIDの属性情報101、クラス情報103、バージョン情報104を生成する(S1306)。発注情報に、改竄検知符号102生成用の鍵、または拡張ID200の暗号化用の鍵、のいずれかが含まれていない場合(S1307のNo)は、拡張ID生成部32は、乱数を生成する(S1308)。

【0096】

次に、改竄検知符号生成部33は、発注情報に含まれる改竄検知符号102生成用の鍵と、ID100と、S1306で生成された属性情報101、クラス情報103またはバージョン情報104と、を用いて改竄検知符号102と、検証用の鍵と、を生成する(S1309)。発注情報に、改竄検知符号102生成用の鍵が含まれていない場合は、改竄検知符号102生成用の鍵として、S1308で入手した乱数値を用いる。

【0097】

次に、拡張ID生成部32は、発注情報に含まれるID100と、S1306で生成された属性情報101、クラス情報103またはバージョン情報104と、S1309で生成された改竄検知符号102と、を用いて拡張ID200を生成する(S1310)。拡張ID200の暗号化が必要であった場合(S1311のYes)は、拡張ID生成部32は、発注情報に含まれる暗号化用の鍵を用いて暗号化を行ない(S1312)、暗号化符号105を添付する(S1313)。発注情報に、暗号化用の鍵が含まれていない場合は、暗号化用の鍵として、S1308で入手した乱数値を用いる。

【0098】

次に、通信部34は、S1301で受け入れた発注情報と、S1310で作成した拡張ID200、もしくは、S1313で作成した暗号化した拡張ID200と、S1308で生成した乱数値から得た鍵と、を含む受注情報を生成する(S1317)。

【0099】

次に、通信部34は、S1317で生成した受注情報を含む、受注ID登録要求を作成し、通信用に暗号化してネットワーク1を介してID管理端末5に送信する(S1314)。また、通信部34は、S1317で生成した受注情報を含む、IDタグ製造要求を作成し、通信用に暗号化してネットワーク1を介してIDタグ製造工場用端末4に送信する(S1315)。また、通信部34は、S1317で生成した受注情報を、通信用に暗号化してネットワーク7を介して顧客端末8に送信する(S1318)。

【0100】

なお、S1314、S1315、およびS1318の順番は入れ替わってもよい。

【0101】

なお、S1306〜S1310の処理を、S1301の直後に行なってもよい。この場合は、S1302において作成するID重複確認要求には、S1310で生成された拡張ID200が含まれる。

【0102】

次に、IDタグ製造工場用端末4の動作について説明する。

【0103】

図10は、IDタグ製造工場用端末4の動作を説明するためのフロー図である。

【0104】

まず、通信部41は、ネットワーク1を介してID受注端末3からIDタグ製造要求を受信するまで、待機する(S1401)。受信したならば(S1401のYes)、通信部41は、受信した暗号文の復号化を行ない、受注情報を入手する(S1402)。

【0105】

次に、制御部44は、S1402で入手した受注情報に含まれる拡張ID200を格納したIDタグ300を製造するよう、製造部42に指示し、製造部42は、該受注情報に従ってIDタグ300を製造する(S1403)。

【0106】

次に、制御部44は、S1403で製造されたIDタグ300の機能が正常か否かを検査するよう、検査部43に指示し、検査部43は、製造部42から受け取ったIDタグ300を検査し、制御部44より受け取った拡張ID200が正しく格納されていることなどを確認する。(S1404)。

【0107】

制御部44は、検査部43から受け取った検査結果が正常であったならば(S1405のYes)、IDタグ300に付与されている拡張ID200を、製造済みIDとする(S1406)。通信部41は、S1406で得た製造済みIDを含む、製造済みID登録要求を作成し、通信用に暗号化してネットワーク1を介してID管理端末5に送信する(S1407)。

【0108】

次に、納入部45は、検査部43で検査結果が合格であったIDタグ300を受け取り、受注情報に含まれる納入方法に従って、顧客に対して発送・引き渡しなどを行ない、納入する(S1411)。

【0109】

一方、検査部43から受け取った検査結果が異常であったならば(S1405のNo)、制御部44は、IDタグ300に付与されている拡張ID200を、欠番IDとする(S1408)。検査結果が異常であったIDタグ300の再製造が必要な場合(S1409のYes)、制御部44は、製造部42にIDタグ300の再製造を行なわせ、S1408で得た欠番IDを付与する(S1403)。一方、再製造が必要ない場合(S1409のNo)、通信部41は、欠番IDを含む欠番ID登録要求を作成し、通信用に暗号化してネットワーク1を介してID管理端末5に送信する(S1410)。

【0110】

次に、ID管理端末5の動作について説明する。

【0111】

図11は、ID管理端末5の動作を説明するためのフロー図である。

【0112】

まず、通信部51は、ID受注端末3またはIDタグ製造工場用端末4からネットワーク1を介した要求、もしくは、ID利用端末6からネットワーク2を介した要求、を受信するまで、待機する(S1501)。受信したならば(S1501のYes)、通信部51は、受信した暗号文の復号化を行ない、後述する各種情報を含んだ要求を得る(S1502)。

【0113】

次に、ID関連情報管理部52は、S1502で入手した要求内容を解析する。

【0114】

入手した要求内容が、ID受注端末3からのID重複確認要求であるならば、ID関連情報管理部52は、前記ID重複確認要求に含まれる発注情報を入手する(S1511)。次に、S1511で入手した発注情報に含まれる拡張ID200と、ID関連情報管理データベース53に格納してある拡張ID200と、を用いて、IDが重複するか否かを確認する(S1512)。ID関連情報管理データベース53に同一の拡張ID200が格納されていても、該拡張ID200が失効扱いであるならば、重複していないものとする。そして、確認の結果を通信部51で暗号化し、ネットワーク1を介してID受注端末3に送信する(S1513)。

【0115】

入手した要求内容が、ID受注端末3からの受注ID登録要求であるならば、ID関連情報管理部52は、前記受注ID登録要求に含まれる、受注情報を入手する(S1521)。次に、S1521で入手した受注情報を、ID関連情報管理データベース53に格納する(S1522)。

【0116】

入手した要求内容が、IDタグ製造工場用端末4からの製造済みID登録要求であるならば、ID関連情報管理部52は、前記製造済みID登録要求に含まれる製造済みIDを入手する(S1531)。次に、S1531で入手した製造済みIDを、ID関連情報管理データベース53に格納する(S1532)。

【0117】

入手した要求内容が、IDタグ製造工場用端末4からの欠番ID登録要求であるならば、ID関連情報管理部52は、前記欠番ID登録要求に含まれる欠番IDを入手する(S1541)。次に、S1541で入手した欠番IDを、ID関連情報管理データベース53に格納する(S1542)。

【0118】

入手した要求内容が、ID利用端末6からの検証要求であるならば、ID関連情報管理部52は、検証要求に含まれる拡張ID200を入手する(S1551)。次に、S1551で入手した拡張ID200と、ID関連情報管理データベース53に格納してある拡張ID200と、を比較して、改竄検知符号102が正当なものであるか否かを検証する(S1552)。そして、検証の結果を通信部51で暗号化し、ネットワーク2を介してID利用端末6に送信する(S1553)。

【0119】

入手した要求内容が、ID利用端末6からの検証用鍵要求であるならば、ID関連情報管理部52は、前記改竄検知符号102の検証用鍵要求に含まれる属性情報101を入手する(S1561)。次に、S1561で入手した属性情報101と関連付けられてID関連情報管理データベース53に格納してある、改竄検知符号102の検証用の鍵を取り出す(S1562)。そして、S1562で取り出した改竄検知符号102の検証用の鍵を通信部51で暗号化し、ネットワーク2を介してID利用端末6に送信する(S1563)。

【0120】

入手した要求内容が、ID利用端末6からの復号化用鍵要求であるならば、ID関連情報管理部52は、ID関連情報管理データベース53に格納してある、暗号化拡張ID200の復号化用の鍵を取り出す(S1571)。次に、S1571で取り出した暗号化拡張ID200の復号化用の鍵を、通信部51で暗号化し、ネットワーク2を介してID利用端末6に送信する(S1572)。

【0121】

入手した要求内容が、ID利用端末6からの失効ID登録要求であるならば、ID関連情報管理部52は、前記失効ID登録要求に含まれる、失効IDと電子署名を入手する(S1581)。次に、S1581で入手した電子署名により正当な失効ID登録要求であることを確認し、S1581で入手した失効IDを、ID関連情報管理データベース53に格納する(S1582)。

【0122】

次に、ID利用端末6の動作について説明する。

【0123】

図12は、ID利用端末6の動作の概略を説明するためのフロー図である。

【0124】

まず、入出力部62において、指示入力を受け入れる(S1601)。

【0125】

次に、制御部63は、S1601で受け入れた指示の解析を行なう(S1602)。

【0126】

S1601で受け入れた指示が、情報の読み取り指示、または、情報の更新指示、または、情報の新規登録指示の場合、読み取り部61、制御部63、データベース64および通信部65は、ID読取手続(S1603)を行なう。S1603についての詳細は図13〜15で説明する。

【0127】

S1601で受け入れた指示が、失効登録指示の場合、制御部63、データベース64および通信部65は、読み取ろうとしたIDタグ300に付与されている拡張ID200を失効扱いとするための失効手続(S1604)を行なう。S1604についての詳細は図19で説明する。

【0128】

S1601で受け入れた指示が、情報の読み取り指示の場合、S1603の後、制御部63は、データベース64より、S1603で入手した拡張ID200と対応づけられて格納されている情報を取り出す(S1605)。そして、S1605で取り出した情報を入出力部62で出力する、情報の指示に従い決済処理を行なう、情報が示す端末へ転送処理を行なう、など、情報に応じた処理を行なう(S1606)。

【0129】

S1601で受け入れた指示が、更新情報を含む、情報の更新指示の場合、S1603の後、制御部63は、更新情報を入手する(S1607)。そして、データベース64に、S1603で入手した拡張ID200と対応づけられて格納されている情報を、S1607で入手した更新情報で更新する(S1608)。

【0130】

S1601で受け入れた指示が、対応情報を含む、情報の新規登録指示の場合、S1603の後、制御部63は、対応情報を入手する(S1609)。そして、S1609で入手した対応情報と、S1603で入手した拡張ID200と、を対応づけて、データベース64に格納する(S1610)。

【0131】

図13は、図12に示すS1603(ID読取手続)の処理の概要を説明するためのフロー図である。

【0132】

まず、ID読み取り部61は、電波を送信してIDタグ300に装着された電子回路チップ301を駆動する。そして、当該電子回路チップ301から送信されるデータを読み取る(S1611)。

【0133】

次に、制御部63は、S1611で読み取ったデータに暗号化符号105がある場合(S1612のYes)、復号化手続を行なう(S1613)。なお、S1613についての詳細は図14で説明するため、ここでは省略する。

【0134】

次に、制御部63は、S1611で読み取ったデータ、もしくは、S1613で復号化を行なって入手したデータ、の検証手続を行なう(S1614)。なお、S1614についての詳細は図15で説明するため、ここでは省略する。

【0135】

S1614の結果がエラーの場合(S1615のYes)、制御部63は、再読み取りの規定回数内か否かを判断する。(S1618)。規定回数内の場合(S1618のYes)は、再度、IDの読み取りを行なう(S1611)。読み取り回数が規定回数に達している場合(S1618のNo)、入出力部62にエラーを出力する(S1616)。

【0136】

一方、S1614の結果がエラーでない場合(S1615のNo)、制御部63は、正当に検証された拡張ID200を入手する(S1617)。

【0137】

図14は、図13に示すS1613(復号化手続)の処理を説明するためのフロー図である。

【0138】

まず、制御部63は、データベース64に、復号化用の鍵が格納されているか否かを確認する(S1621)。格納されていない場合(S1621のNo)は、通信部65は、復号化用鍵要求を作成し、通信用に暗号化してネットワーク2を介してID管理端末5に送信する(S1622)。そして、ID管理端末5から復号化用の鍵を受信するまで待機する(S1623)。

【0139】

次に、制御部63は、データベース64に格納されている復号化用の鍵、もしくは、S1623で得た復号化用の鍵、を用いて、暗号化拡張ID200を復号化する(S1624)。

【0140】

図15は、図13に示すS1614(検証手続)の処理を説明するためのフロー図である。

【0141】

図13に示すS1614(検証手続)の処理の一例として、まず、図15(a)を説明する。

【0142】

まず、制御部63は、データベース64に、検証用の鍵が格納されているか否かを確認する(S1631)。格納されていない場合(S1631のNo)は、通信部65は、属性情報101を含む検証用鍵要求を作成し、通信用に暗号化してネットワーク2を介してID管理端末5に送信する(S1632)。そして、ID管理端末5から検証用の鍵を受信するまで待機する(S1633)。

【0143】

次に、制御部63は、データベース64に格納されている検証用の鍵、もしくは、S1633で得た検証用の鍵、を用いて、改竄検知符号102の検証を行なう(S1634)。

【0144】

図13に示すS1614(検証手続)の処理のもう一つの例として、図15(b)を説明する。

【0145】

通信部65は、拡張ID200を含む検証要求を作成し、通信用に暗号化してネットワーク2を介してID管理端末5に送信する(S1635)。そして、ID管理端末5から検証結果を受信するまで待機する(S1636)。

【0146】

図19は、図12に示すS1604(失効手続)の処理を説明するためのフロー図である。

【0147】

まず、入出力部62において、読み取りに失敗したIDタグ300に関して、該IDタグ300の表面に印字されている記号や、該IDタグ300が付与されていた物品の情報、など、該IDタグ300に付与されている拡張ID200を推定するためのタグ情報の入力を得る(S1641)。

【0148】

次に、制御部63は、S1641で受け入れたタグ情報をデータベース64で検索し、対応づけられている拡張ID200を取り出す(S1642)。取り出した拡張ID200を失効IDとする(S1643)。

【0149】

次に、通信部65は、電子署名を生成する(S1644)。該電子署名と失効IDとを含む、失効ID登録要求を作成し、通信用に暗号化してネットワーク2を介してID管理端末5に送信する(S1645)。

【0150】

以上、本発明の一実施形態について説明した。

【0151】

本実施形態によれば、ID受注端末3と、ID製造工場用端末4およびID管理端末5は、ネットワーク1を介して暗号通信を行なっている。また、受注情報、発行済みID、欠番IDなどの情報をID管理端末5において一括管理している。また、IDタグ300として、拡張ID200が書き換え不可領域に格納された電子回路チップ301を利用しているため、不正な第三者が、IDタグ300に付与されている拡張ID200を改変することはできない。また、電子回路チップ301を製造するには、十分な設備が必要である。そして、電子回路チップ301を小型・薄型にするほど、電子回路チップ301を製造できる者が限られてくるため、不正な第三者がIDタグの複製を製造する可能性が低くなる。また、IDを失効扱いとする際には、その旨を要求してきたID利用端末6の電子署名を確認し、正当な権利を有する場合のみ、IDを失効扱いとする。以上のことより、ID管理端末5が市場に流通するIDタグ300の個数を管理することができる。また、機密性の高い情報を秘密裏に管理することができる。

【0152】

また、本実施形態では、ID利用端末6に、検証用の鍵や装置を保持していなくても、ID管理端末5に、ネットワーク2を通じてID100とIDの属性情報101と改竄検知符号102とを含む検証要求を送信すれば、検証結果を得ることができる。

【0153】

また、本実施形態では、ID利用端末6に、検証用の鍵を保持していなくても、ID管理端末5に、ネットワーク2を通じてIDの属性情報101を含む検証用鍵要求を送信すれば、検証用の鍵を得ることができる。

【0154】

なお、本発明は、上記の実施形態に限定されるものではなく、その要旨の範囲内で数々の変形が可能である。

【0155】

たとえば、上記の実施形態において、ID利用端末6は、必ずしも1つの装置上に構築されているものである必要はない。たとえば、拡張ID200の読み取りや、情報または指示の入出力に係わる部分と、データベース64に係わる部分とを、それぞれ別個の装置上に構築し、これらの装置をネットワークで接続するような構成としてもよい。また、それとは逆に、ID利用端末6のデータベース64に係わる部分の機能をID管理端末5に持たせてもかまわない。

【0156】

また、たとえば、上記の実施形態において、顧客端末8からID受注端末3に送られてくる受注情報要求に含まれる発注情報に、検証用鍵または暗号用鍵が含まれていない場合、ID受注端末3で乱数を生成し、該乱数を鍵として扱うことにしているが、乱数生成機能を顧客端末8に持たせてもよい。この場合、顧客端末8において、生成した乱数を検証用鍵または暗号用鍵として発注情報に含ませ、ID受注端末3に送る。

【0157】

【発明の効果】

以上説明したように、本発明によれば、改竄検知符号を備えたIDの発行と流通を管理し、IDを利用した物品管理を効率よく、かつ、信頼性高く行うことが可能な仕組みを提供できる。

【図面の簡単な説明】

【図1】本実施形態のID管理システムで用いるIDの一例を示した図である。

【図2】本実施形態のID管理システムで用いるIDタグの一例を示した図である。

【図3】本実施形態が適用されたID管理システムの概略図である。

【図4】図3に示すID受注端末3の機能構成を示す概略図である。

【図5】図3に示すIDタグ製造工場46の機能構成を示す概略図である。

【図6】図3に示すID管理端末5の機能構成を示す概略図である。

【図7】図3に示すID利用端末6の機能構成を示す概略図である。

【図8】図3に示すID管理システムを構成する各装置3〜6、および8のハードウエア構成例を示す図である。

【図9】図4に示すID受注端末3の動作を説明するためのフロー図である。

【図10】図5に示すIDタグ製造工場用端末4の動作を説明するためのフロー図である。

【図11】図6に示すID管理端末5の動作を説明するためのフロー図である。

【図12】図7に示すID利用端末6の動作の概要を説明するためのフロー図である。

【図13】図12に示すS1602(ID読取手続)の処理の概要を説明するためのフロー図である。

【図14】図13に示すS1613(復号化手続)の処理を説明するためのフロー図である。

【図15】図13に示すS1614(検証手続)の処理を説明するためのフロー図である。

【図16】図3に示す顧客端末8の機能構成を示す概略図である。

【図17】図6に示すID管理端末5のID関連情報管理データベース53に格納される、IDタグ300に関連する管理情報を説明するための図である。

【図18】図16に示す顧客端末8の動作を説明するためのフロー図である。

【図19】図12に示すS1604(失効手続)の処理の概要を説明するためのフロー図である。

【符号の説明】

1…ネットワーク, 3…ID受注端末,4…製造工場用端末,5…ID管理端末, 100…ID,101…IDの属性情報,102…改竄検知符号, 200…拡張ID, 300…IDタグ,301…電子回路チップ。[0001]

TECHNICAL FIELD OF THE INVENTION

The present invention relates to a technology for managing an ID, and particularly to a technology for managing issuance and distribution of an ID having a falsification detection code.

[0002]

[Prior art]

2. Description of the Related Art Conventionally, various IDs such as JAN codes have been assigned to articles and used for managing the articles. By managing information related to an article in association with an ID (article identifier) assigned to the article, the article can be managed individually.

[0003]

For example, in a convenience store, a product manufacturer, name and price are managed in association with a JAN code printed on the packaging of the product, and information on the product can be obtained by reading the barcode and inputting the JAN code. The system which can refer to is used.

[0004]

In addition, in order to guarantee that the value is correct, an ID is provided with an error detection code. By verifying the error detection code of the read ID by a predetermined calculation procedure, it can be determined whether the reading has been performed normally. Further, an error detection code calculated using a key value has a function of detecting falsification of an ID by a person who does not know the key. Hereinafter, an error detection code calculated using a key is referred to as a tampering detection code.

[0005]

When high security is required for the ID, an ID provided with a tampering detection code is used. For example, there is a case in which an individual with an ID such as an identification card is associated with a person to individually manage the person, or a case in which an ID is assigned to a security such as a stock certificate or a gift certificate and managed. is there.

[0006]

[Problems to be solved by the invention]

The conventional ID management method has the following problems.

[0007]

That is, when the JAN code is used as an article ID as in the example of the convenience store, the IDs are assigned to the types of the articles by limiting the number of digits of the ID. It cannot be managed. In addition, there are IDs in which the number of digits is increased from the JAN code so that individual management can be performed, but there are some articles that cannot be applied due to space limitations when displayed in a barcode.

[0008]

Also, the JAN code has only an error detection code, and does not have a tampering detection code using a key. For this reason, the ID may be forged. When a falsification detection code is used for an ID to prevent forgery, it is necessary to use a different key for each ID for security. Therefore, when handling various types of IDs as in the example of the convenience store, keys for verifying the tampering detection codes of all the IDs to be handled must be prepared in advance.

[0009]

In addition, when an individual manages an article using an ID provided with a tampering detection code, a method of obtaining a sticker or tape to which the ID is assigned and pasting it on an arbitrary article may be considered. It is also difficult to manage a code verification key, which is difficult.

[0010]

When high security is required for IDs, it is necessary to manage issuance so that IDs do not overlap, or to manage the number of identical IDs. For this purpose, it is necessary to manage printing of IDs on articles and stickers, and writing in a memory used for an electronic tag.

[0011]

In addition, credit card IDs are one of those that manages issuance with high security so that IDs do not overlap. However, IDs, such as credit card IDs, given to services and those who receive the services have no substance as goods and are merely information, and may be copied illegally after issuance. There is.

[0012]

The present invention has been made in view of the above circumstances, and an object of the present invention is to provide a falsification detection code, manage the issuance and distribution of IDs that can be individually assigned to articles, and efficiently manage articles using IDs. An object of the present invention is to provide a mechanism that can be performed well and with high reliability.

[0013]

[Means for Solving the Problems]

In order to achieve the above object, according to the present invention, different IDs can be individually assigned to articles of the same type, and an extended article identifier (hereinafter referred to as an extended ID) provided with attribute information and a tampering detection code. ). The attribute information is information for classifying IDs, and is information indicating a field of use of the ID, the name of a company that has requested issuance, and the like. Then, the falsification detection code included in the ID is generated using a different key for each attribute information.

[0014]

Further, in the present invention, an ID management terminal for managing issuance and distribution of IDs is provided, and connected to an ID using terminal for using IDs via a network. The ID management terminal stores the issued ID, the attribute information of the ID, the falsification detection code, and the key for verifying the falsification detection code in association with each other. Then, when a verification request for the

[0015]

In the present invention, an ID order receiving terminal and an ID tag manufacturing factory terminal are provided and connected to the ID management terminal via a network. The ID order receiving terminal stores the date and number of the ID issuance request, the number, a key for generating a falsification detection code, and the like, and generates the falsification detection code using the generation key. The ID, the attribute information of the ID, and the tampering detection code are combined into one. The ID tag is transmitted to the ID management terminal using the encrypted communication, and after confirming from the information managed by the ID management center that the ID has not been duplicated with the issued ID, the ID tag is similarly manufactured using the encrypted communication. Send to factory terminal. Here, a plurality of identical IDs may be issued by including in the attribute information that the ID indicates the same information as the barcode.

[0016]

On the other hand, the terminal for the ID tag manufacturing factory prints the ID, the attribute information of the ID, and the falsification detection code on the ID tag to the manufacturing section that manufactures the ID tag such as the barcode label or the electronic tag, or It is instructed to be stored in the ID tag. Further, it instructs the inspection unit of the ID tag to inspect whether the information is correctly stored in the completed ID tag. Then, the information of the manufactured ID tag and the inspection result are transmitted to the ID management terminal using encrypted communication.

[0017]

According to the present invention, IDs can be issued without duplication, and individual management of articles can be performed. Also, a plurality of identical IDs can be issued, and the IDs can be used in existing barcode systems.

[0018]

Further, according to the present invention, even if the user of the ID does not hold the verification key or the device, the information read from the ID tag through the network from the ID using terminal to the ID management terminal (for example, ID and By transmitting a verification request using ID attribute information and a falsification detection code), a verification result can be obtained.

[0019]

According to the present invention, even if the ID user does not hold the verification key, the ID user transmits the verification key request including the ID attribute information from the ID use terminal to the ID management terminal via the network. Thus, a key for verification can be obtained, and the tampering detection code can be verified.

[0020]

Further, according to the present invention, highly confidential information such as a key for generating and verifying a tampering detection code and information of an ID issuing requester can be secretly managed.

[0021]

In the present invention, a case where an electronic circuit chip is used as an ID tag is considered. In order to manufacture electronic circuit chips, sufficient equipment is required. And, as the electronic circuit chip is made smaller and thinner, the number of persons who can manufacture the electronic circuit chip is limited. Therefore, the possibility that an unauthorized third party manufactures a duplicate of the ID tag is reduced. If the ID is stored in the non-rewritable area of the electronic circuit chip, an unauthorized third party cannot modify the ID. Therefore, according to the present invention, the ID management terminal can manage the number of ID tags circulating in the market.

[0022]

BEST MODE FOR CARRYING OUT THE INVENTION

Hereinafter, an ID management system to which an embodiment of the present invention is applied will be described.

[0023]

First, an ID and an ID tag used in the ID management system according to the present embodiment will be described.

[0024]

FIG. 1 is a diagram illustrating an example of an ID used in the ID management system according to the present embodiment.

[0025]

As shown in FIG. 1A, an

[0026]

FIG. 1B shows a case where

[0027]

FIG. 1F shows a case where the three elements shown in FIG. 1A are accompanied by

[0028]

FIG. 1G shows a case where the extension ID 200 is encrypted. It is composed of an

[0029]

The extension ID 200 is not limited to the above, and any two of the addition of the

[0030]

FIG. 2 is a diagram illustrating an example of an ID tag used in the ID management system according to the present embodiment.

[0031]

FIG. 2A shows a state in which a plurality of

[0032]

The

[0033]

The

[0034]

It should be noted that the extension ID 200 is stored in the non-rewritable memory portion of the

[0035]

The

[0036]

Next, a configuration of an ID management system that manages the extended ID 200 using the above-described

[0037]

FIG. 3 is a schematic diagram of an ID management system to which the present embodiment is applied.

[0038]

As shown in the figure, the ID management system according to the present embodiment is configured by connecting an ID order receiving terminal 3, an ID tag

[0039]

The

[0040]

The ID order receiving terminal 3 is a terminal for receiving an order for issuance of the extended ID 200, and generates an extended ID 200 including an

[0041]

The ID tag

[0042]

The

[0043]

The

[0044]

Note that the

[0045]

Note that a plurality of

[0046]

In addition, between the

[0047]

Next, each device constituting the ID management system will be described.

[0048]

FIG. 16 is a schematic diagram illustrating a functional configuration of the

[0049]

As illustrated, the

[0050]

The input /

[0051]

It also outputs the order information received from the ID order terminal 3. The order information includes the order information, the extended ID 200 stored in the

[0052]

The

[0053]

FIG. 4 is a schematic diagram illustrating a functional configuration of the ID order receiving terminal 3.

[0054]

As illustrated, the ID order receiving terminal 3 includes an input /

[0055]

The

[0056]

The input /

[0057]

The extended

[0058]

The falsification detection

[0059]

The

[0060]

The ID tag manufacturing request including the order information received from the input /

[0061]

FIG. 5 is a schematic diagram showing a functional configuration of the ID tag manufacturing factory 46.

[0062]

As illustrated, the ID tag manufacturing factory 46 includes an ID tag

[0063]

The

[0064]

The

[0065]

The

[0066]

The

[0067]

The

[0068]

The

[0069]

FIG. 6 is a schematic diagram illustrating a functional configuration of the

[0070]

As illustrated, the

[0071]

The

[0072]

When the request received from the

[0073]

The ID-related

[0074]

Here, the order information 530 includes the order information 531 received at the

[0075]

FIG. 7 is a schematic diagram illustrating a functional configuration of the

[0076]

The

[0077]

The input /

[0078]

The

[0079]

The

[0080]

The

[0081]

Note that the

[0082]

As shown in FIG. 8, the

[0083]

The input /

[0084]

The program for implementing the ID order receiving terminal 3 on the computer by being executed by the

[0085]

The

[0086]

Next, the operation of the ID management system will be described.

[0087]

First, the operation of the

[0088]

FIG. 18 is a flowchart for explaining an outline of the operation of the

[0089]

First, the input /

[0090]

Next, the

[0091]

Next, the operation of the ID order receiving terminal 3 will be described.

[0092]

FIG. 9 is a flowchart for explaining an outline of the operation of the ID order receiving terminal 3.

[0093]

First, the

[0094]

Next, the

[0095]

Next, when the ID indicated by the order information and the ID registered in the

[0096]

Next, the falsification detection

[0097]

Next, the extended

[0098]

Next, the

[0099]

Next, the

[0100]

Note that the order of S1314, S1315, and S1318 may be reversed.

[0101]

Note that the processing of S1306 to S1310 may be performed immediately after S1301. In this case, the ID duplication confirmation request created in S1302 includes the extended ID 200 generated in S1310.

[0102]

Next, the operation of the

[0103]

FIG. 10 is a flowchart for explaining the operation of the

[0104]

First, the

[0105]

Next, the

[0106]

Next, the

[0107]

If the inspection result received from the

[0108]

Next, the

[0109]

On the other hand, if the inspection result received from the

[0110]

Next, the operation of the

[0111]

FIG. 11 is a flowchart for explaining the operation of the

[0112]

First, the

[0113]

Next, the ID-related

[0114]

If the acquired request content is an ID duplication confirmation request from the ID order receiving terminal 3, the ID related

[0115]

If the obtained request content is an order ID registration request from the ID order terminal 3, the ID-related

[0116]

If the obtained request content is a manufactured ID registration request from the

[0117]

If the acquired request content is a missing number ID registration request from the ID tag

[0118]

If the obtained request content is a verification request from the

[0119]

If the obtained request content is a verification key request from the

[0120]

If the obtained request content is a decryption key request from the

[0121]

If the obtained request content is a revocation ID registration request from the

[0122]

Next, the operation of the

[0123]

FIG. 12 is a flowchart for explaining the outline of the operation of the

[0124]

First, the input /

[0125]

Next, the

[0126]

If the instruction accepted in S1601 is an instruction to read information, an instruction to update information, or an instruction to newly register information, the

[0127]

If the instruction accepted in S1601 is a revocation registration instruction, the

[0128]

If the instruction accepted in S1601 is an information reading instruction, after S1603, the

[0129]

If the instruction accepted in S1601 is an information update instruction including update information, after S1603, the

[0130]

When the instruction accepted in S1601 is a new information registration instruction including correspondence information, after S1603, the

[0131]

FIG. 13 is a flowchart for explaining the outline of the processing of S1603 (ID reading procedure) shown in FIG.

[0132]

First, the

[0133]

Next, when the data read in S1611 has the encryption code 105 (Yes in S1612), the

[0134]

Next, the

[0135]

When the result of S1614 is an error (Yes in S1615), the

[0136]

On the other hand, when the result of S1614 is not an error (No in S1615), the

[0137]

FIG. 14 is a flowchart for explaining the processing of S1613 (decoding procedure) shown in FIG.

[0138]

First, the

[0139]

Next, the

[0140]

FIG. 15 is a flowchart for explaining the process of S1614 (verification procedure) shown in FIG.

[0141]

First, FIG. 15A will be described as an example of the process of S1614 (verification procedure) illustrated in FIG.

[0142]

First, the

[0143]

Next, the

[0144]

FIG. 15B will be described as another example of the processing of S1614 (verification procedure) shown in FIG.

[0145]

The

[0146]

FIG. 19 is a flowchart for explaining the processing of S1604 (expiration procedure) shown in FIG.

[0147]

First, in the input /

[0148]

Next, the

[0149]

Next, the

[0150]

Hereinabove, one embodiment of the present invention has been described.

[0151]

According to the present embodiment, the ID order receiving terminal 3, the

[0152]

In the present embodiment, even if the

[0153]

Further, in the present embodiment, even if the

[0154]

Note that the present invention is not limited to the above embodiment, and various modifications can be made within the scope of the gist.

[0155]

For example, in the above embodiment, the

[0156]

Further, for example, in the above embodiment, when the ordering information included in the order information request sent from the

[0157]

【The invention's effect】

As described above, according to the present invention, there is provided a mechanism capable of managing issuance and distribution of an ID provided with a falsification detection code, and efficiently and reliably managing articles using the ID. it can.

[Brief description of the drawings]

FIG. 1 is a diagram illustrating an example of an ID used in an ID management system according to an embodiment.

FIG. 2 is a diagram illustrating an example of an ID tag used in the ID management system according to the embodiment;

FIG. 3 is a schematic diagram of an ID management system to which the embodiment is applied.

FIG. 4 is a schematic diagram showing a functional configuration of the ID order receiving terminal 3 shown in FIG.

FIG. 5 is a schematic diagram showing a functional configuration of an ID tag manufacturing factory shown in FIG.

6 is a schematic diagram showing a functional configuration of the

FIG. 7 is a schematic diagram showing a functional configuration of the

8 is a diagram showing an example of a hardware configuration of each of the devices 3 to 6 and 8 constituting the ID management system shown in FIG.

9 is a flowchart for explaining the operation of the ID order receiving terminal 3 shown in FIG.

10 is a flowchart for explaining the operation of the

11 is a flowchart for explaining the operation of the

FIG. 12 is a flowchart for explaining an outline of an operation of the

FIG. 13 is a flowchart illustrating an outline of a process of S1602 (ID reading procedure) illustrated in FIG. 12;

FIG. 14 is a flowchart for explaining the processing of S1613 (decoding procedure) shown in FIG.

FIG. 15 is a flowchart for explaining the processing of S1614 (verification procedure) shown in FIG.

FIG. 16 is a schematic diagram showing a functional configuration of the

FIG. 17 is a diagram for explaining management information related to the

FIG. 18 is a flowchart for explaining the operation of the

FIG. 19 is a flowchart for explaining an outline of the processing of S1604 (expiration procedure) shown in FIG. 12;

[Explanation of symbols]

DESCRIPTION OF

Claims (42)

前記IDタグには、外部からデータを読取り可能な電子回路チップが装着されており、

前記電子回路チップは、書き換え不可の記憶領域を有し、且つ当該領域に、外部から読取り可能なデータとして、受注したIDと、IDの属性情報と、改竄検知符号、とを含む、拡張IDを格納しており、

前記ID管理端末において、

前記ID受注端末から、前記拡張IDを含む受注ID登録要求が送られてきた場合に、当該拡張IDが登録済みであるとして、データベースに登録する受注ID登録ステップと、

前記製造工場用端末から、製造済みの前記IDタグに格納されている前記拡張IDを含む、製造済みID登録要求が送られてきた場合に、当該拡張IDを格納した前記IDタグが製造済みであるとして、前記データベースに登録する製造済みID登録ステップと、を有するID管理方法。An ID order receiving terminal for receiving an order for ID issuance, a terminal for a manufacturing factory for manufacturing an ID tag in which the ID is stored, and an ID management terminal connected to the ID order receiving terminal and the terminal for the manufacturing factory via a network. An ID management method for managing an ID using an ID management system including:

An electronic circuit chip capable of reading data from the outside is mounted on the ID tag,

The electronic circuit chip has an unrewritable storage area, and stores, in the area, an extended ID including an ordered ID, ID attribute information, and a tampering detection code as externally readable data. Stored

In the ID management terminal,

When an order ID registration request including the extension ID is sent from the ID order receiving terminal, an order ID registration step of registering the extension ID in a database assuming that the extension ID has been registered;

When a manufactured ID registration request including the extended ID stored in the manufactured ID tag is sent from the manufacturing factory terminal, the ID tag storing the extended ID is not manufactured. An ID management method, comprising: registering a manufactured ID in the database.

前記ID管理端末において、

前記ID受注端末から、前記拡張IDを含むID重複確認要求が送られてきた場合に、当該拡張IDが受注済みであるとして前記データベースに登録されているか否かを調べ、

その結果を前記ID受注端末に通知するID重複確認ステップをさらに有するID管理方法。The ID management method according to claim 1, wherein

In the ID management terminal,

When an ID duplication confirmation request including the extension ID is sent from the ID order receiving terminal, it is checked whether or not the extension ID is registered in the database as an order received,

An ID management method further comprising an ID duplication confirmation step of notifying the ID order receiving terminal of the result.

前記ID管理端末において、

前記IDタグ製造工場用端末から、前記IDタグに格納されている前記拡張IDを含む、欠番ID登録要求が送られてきた場合に、当該要求に含まれる拡張IDが欠番IDであるとして、前記データベースに登録する欠番ID登録ステップをさらに有するID管理方法。The ID management method according to claim 1, wherein

In the ID management terminal,

When a missing ID registration request including the extended ID stored in the ID tag is sent from the ID tag manufacturing factory terminal, the extended ID included in the request is regarded as a missing ID, An ID management method further comprising a missing number ID registration step of registering in a database.

前記ID管理システムは、

ネットワークを介して前記ID管理端末に接続された、ID利用端末を含んでおり、

前記ID管理端末において、

前記ID利用端末から、前記拡張IDを含む検証要求が送られてきた場合に、当該拡張IDを、データベースに格納してある拡張IDと比較し、送られてきた拡張IDに含まれる前記改竄検知符号が正当か否かを検証する検証ステップをさらに有するID管理方法。The ID management method according to claim 1, wherein

The ID management system includes:

An ID use terminal connected to the ID management terminal via a network,

In the ID management terminal,

When a verification request including the extension ID is sent from the ID using terminal, the extension ID is compared with an extension ID stored in a database, and the falsification detection included in the sent extension ID is performed. An ID management method further comprising a verification step of verifying whether a code is valid.

前記ID管理システムは、

ネットワークを介して前記ID管理端末に接続された、ID利用端末を含んでおり、

前記ID管理端末において、

前記ID利用端末から、前記IDの属性情報を含む検証用鍵要求が送られてきた場合に、当該属性情報と対応づけられてデータベースに格納してある、前記改竄検知符号の検証用の鍵を、前記ID利用端末に送信するステップをさらに有するID管理方法。The ID management method according to claim 1, wherein

The ID management system includes:

An ID use terminal connected to the ID management terminal via a network,

In the ID management terminal,

When a verification key request including the attribute information of the ID is sent from the ID using terminal, the verification key of the falsification detection code stored in the database in association with the attribute information is transmitted. Transmitting an ID to the ID using terminal.

前記ID管理システムは、

ネットワークを介して前記ID管理端末に接続された、ID利用端末を含んでおり、

前記ID管理端末において、

前記ID利用端末から、復号化用鍵要求が送られてきた場合に、データベースに格納してある、暗号化された拡張IDの復号化用の鍵を、前記ID利用端末に送信するステップをさらに有するID管理方法。The ID management method according to claim 1, wherein

The ID management system includes:

An ID use terminal connected to the ID management terminal via a network,

In the ID management terminal,

When a request for decryption key is sent from the ID using terminal, a step of transmitting a key for decrypting the encrypted extended ID stored in the database to the ID using terminal is further included. ID management method to have.

前記ID管理システムは、

ネットワーク2を介して前記ID管理端末に接続された、ID利用端末を含んでおり、

前記ID管理端末において、

前記ID利用端末から、前記拡張IDを含む、失効ID登録要求が送られてきた場合に、当該要求に含まれる拡張IDが失効IDであるとして、前記データベースに登録する失効ID登録ステップをさらに有するID管理方法。The ID management method according to claim 1, wherein

The ID management system includes:

An ID use terminal connected to the ID management terminal via a network 2;

In the ID management terminal,

When a request for revocation ID registration including the extension ID is sent from the ID using terminal, a revocation ID registration step of registering in the database that the extension ID included in the request is a revocation ID is further provided. ID management method.

前記ID管理システムは、

ネットワークを介して前記ID受注端末に接続された、顧客端末を含んでおり、

前記ID受注端末において、

前記顧客端末から、前記IDタグを発注する顧客の情報と、前記IDタグへの格納を希望するIDと、前記IDの改竄検知符号を生成するための鍵と、を含む発注情報が送られてきた場合に、当該発注情報を用いて、前記IDの属性情報と、前記改竄検知符号と、を生成し、前記拡張IDを生成する拡張ID生成ステップと、前記顧客端末からの要求に応じて、前記発注情報と、前記拡張IDと、を含む受注情報を送信するステップと、

前記受注情報を含む受注ID登録要求をID管理端末に送信する受注ID登録要求ステップと、

前記拡張IDを含むIDタグ製造要求を前記IDタグ製造工場用端末に送信するIDタグ製造要求ステップと、を有するID管理方法。The ID management method according to claim 1, wherein

The ID management system includes:

A customer terminal connected to the ID order receiving terminal via a network,

In the ID order receiving terminal,

Order information including information of a customer who orders the ID tag, an ID desired to be stored in the ID tag, and a key for generating a tampering detection code of the ID is sent from the customer terminal. In this case, using the ordering information, the attribute information of the ID and the falsification detection code are generated, and an extended ID generating step of generating the extended ID; Transmitting order information including the order information and the extension ID;

An order ID registration requesting step of transmitting an order ID registration request including the order information to an ID management terminal;

An ID tag manufacturing requesting step of transmitting an ID tag manufacturing request including the extended ID to the ID tag manufacturing factory terminal.

前記IDタグ製造工場用端末において、

前記ID受注端末から、前記拡張IDを含むIDタグ製造要求が送られてきた場合に、前記IDタグを製造させるステップと、

製造された前記IDタグを検査させるステップと,

前記検査ステップの結果が合格の場合に、前記IDタグに格納されている前記拡張IDを含む、製造済みID登録要求を前記ID管理端末に送信する製造済みID登録要求ステップと、を有するID管理方法。The ID management method according to claim 1, wherein

In the terminal for an ID tag manufacturing plant,

Producing an ID tag when an ID tag production request including the extended ID is sent from the ID order receiving terminal;

Inspecting the manufactured ID tag;

And a manufactured ID registration requesting step of transmitting a manufactured ID registration request to the ID management terminal including the extended ID stored in the ID tag if the result of the inspection step is a pass. Method.

前記ID利用端末において、

処理動作の指示を受け入れる指示入力ステップと、

前記IDタグに装着されている前記電子回路チップから前記拡張IDを取得するID読み取りステップと、

前記読み取りステップで取得した前記拡張IDの正当性を、当該拡張IDに含まれる前記改竄検知符号を用いて検証する検証ステップと、

前記指示入力ステップで受け入れた指示が情報読取指示である場合に、前記ID読み取りステップで取得した前記拡張IDと対応づけられている情報をデータベースから取り出し、当該情報に応じて定められた処理を行なうステップと、

前記指示入力ステップで受け入れた指示が更新指示である場合に、更新情報を入手し、当該更新情報で、前記ID読み取りステップで取得した前記拡張IDと対応づけられている情報を更新するステップと、

前記指示入力ステップで受け入れた指示が新規登録指示である場合に、新規情報を入手し、当該新規情報を、前記ID読み取りステップで取得した前記拡張IDと対応づけてデータベースに格納するステップと、

前記指示入力ステップで受け入れた指示が失効ID登録指示である場合に、前記IDタグの情報と対応づけられている前記拡張IDをデータベースから取り出し、当該拡張IDを含む失効ID登録要求をID管理端末に送信する失効ID登録要求ステップと、

を有するID管理方法。The ID management method according to claim 1, wherein

In the ID using terminal,

An instruction input step for receiving an instruction for a processing operation;

An ID reading step of obtaining the extended ID from the electronic circuit chip attached to the ID tag;

A verification step of verifying the validity of the extension ID obtained in the reading step using the falsification detection code included in the extension ID;

If the instruction accepted in the instruction input step is an information reading instruction, the information associated with the extended ID acquired in the ID reading step is retrieved from a database and a process determined according to the information is performed. Steps and

When the instruction accepted in the instruction input step is an update instruction, obtaining update information, and updating the information associated with the extended ID acquired in the ID reading step with the update information;

When the instruction accepted in the instruction input step is a new registration instruction, acquiring new information, storing the new information in a database in association with the extended ID acquired in the ID reading step,

When the instruction accepted in the instruction input step is a revocation ID registration instruction, the extension ID associated with the information of the ID tag is retrieved from a database, and a revocation ID registration request including the extension ID is sent to the ID management terminal. Requesting revocation ID registration to be sent to

ID management method having

前記IDタグは、外部からデータを読取り可能な電子回路チップを備え、

前記電子回路チップは、書き換え不可の記憶領域を有し、且つ当該領域に、外部から読取り可能なデータとして、受注したIDと、IDの属性情報と、改竄検知符号、とを含む、拡張IDを格納しており、

前記ID受注端末は、受注時に受け入れた発注情報から生成した受注情報を含む受注ID登録要求を、前記ID管理端末に送る受注ID登録要求処理部を備え、

前記ID管理端末は、前記受注ID登録要求が送られてきた場合に、当該拡張IDが登録済みであるとして、データベースに登録する受注ID登録処理部を備え、

前記製造工場用端末は、製造済みの前記IDタグに格納されている前記拡張IDを含む、製造済みID登録要求を、前記ID管理端末に送らせる製造済みID登録要求処理部を備え、

前記ID管理端末は、前記製造済みID登録要求が送られてきた場合に、当該拡張IDを格納した前記IDタグが製造済みであるとして、前記データベースに登録する製造済みID登録処理部を備えるID管理システム。An ID order receiving terminal for receiving an order for issuing an ID, a terminal for a manufacturing factory for manufacturing an ID tag in which the ID is stored, and an ID management terminal connected to the ID order receiving terminal and the terminal for the manufacturing factory via a network. An ID management system including

The ID tag includes an electronic circuit chip capable of reading data from outside,

The electronic circuit chip has an unrewritable storage area, and stores, in the area, an extended ID including an ordered ID, ID attribute information, and a tampering detection code as externally readable data. Stored

The ID order receiving terminal includes an order ID registration request processing unit that sends an order ID registration request including order information generated from order information received at the time of receiving an order to the ID management terminal,

The ID management terminal includes an order ID registration processing unit that, when the order ID registration request is sent, registers that the extension ID is already registered and registers the extension ID in a database.

The manufacturing factory terminal includes a manufactured ID registration request processing unit that sends a manufactured ID registration request to the ID management terminal, including the extended ID stored in the manufactured ID tag,

The ID management terminal includes, when the manufactured ID registration request is sent, a manufactured ID registration processing unit that registers the ID tag storing the extended ID in the database as being manufactured. Management system.

前記ID管理端末において、

前記ID受注端末から、前記拡張IDを含むID重複確認要求が送られてきた場合に、当該拡張IDが受注済みであるとして前記データベースに登録されているか否かを調べ、

その結果を前記ID受注端末に通知するID重複確認処理部をさらに有するID管理システム。The ID management system according to claim 11, wherein

In the ID management terminal,

When an ID duplication confirmation request including the extension ID is sent from the ID order receiving terminal, it is checked whether or not the extension ID is registered in the database as an order received,

An ID management system further comprising an ID duplication confirmation processing unit for notifying the ID order receiving terminal of the result.

前記ID管理端末において、

前記IDタグ製造工場用端末から、前記IDタグに格納されている前記拡張IDを含む、欠番ID登録要求が送られてきた場合に、当該要求に含まれる拡張IDが欠番IDであるとして、前記データベースに登録する欠番ID登録処理部をさらに有するID管理システム。The ID management system according to claim 11, wherein

In the ID management terminal,

When a missing ID registration request including the extended ID stored in the ID tag is sent from the ID tag manufacturing factory terminal, the extended ID included in the request is regarded as a missing ID, and An ID management system further including a missing ID registration processing unit for registering in a database.

前記ID管理システムは、

ネットワークを介して前記ID管理端末に接続された、ID利用端末を含んでおり、

前記ID管理端末において、

前記ID利用端末から、前記拡張IDを含む検証要求が送られてきた場合に、当該拡張IDを、データベースに格納してある拡張IDと比較し、送られてきた拡張IDに含まれる前記改竄検知符号が正当か否かを検証する検証処理部をさらに有するID管理システム。The ID management system according to claim 11, wherein

The ID management system includes:

An ID use terminal connected to the ID management terminal via a network,

In the ID management terminal,

When a verification request including the extension ID is sent from the ID using terminal, the extension ID is compared with an extension ID stored in a database, and the falsification detection included in the sent extension ID is performed. An ID management system further including a verification processing unit that verifies whether a code is valid.

前記ID管理システムは、

ネットワークを介して前記ID管理端末に接続された、ID利用端末を含んでおり、

前記ID管理端末において、

前記ID利用端末から、前記IDの属性情報を含む検証用鍵要求が送られてきた場合に、当該属性情報と対応づけられてデータベースに格納してある、前記改竄検知符号の検証用の鍵を、前記ID利用端末に送信する処理部をさらに有するID管理システム。The ID management system according to claim 11, wherein

The ID management system includes:

An ID use terminal connected to the ID management terminal via a network,

In the ID management terminal,

When a verification key request including the ID attribute information is sent from the ID using terminal, a key for verification of the falsification detection code stored in a database in association with the attribute information is transmitted. An ID management system further comprising a processing unit for transmitting the ID to the ID use terminal.

前記ID管理システムは、

ネットワークを介して前記ID管理端末に接続された、ID利用端末を含んでおり、

前記ID管理端末において、

前記ID利用端末から、復号化用鍵要求が送られてきた場合に、データベースに格納してある、暗号化された拡張IDの復号化用の鍵を、前記ID利用端末に送信する処理部をさらに有するID管理システム。The ID management system according to claim 11, wherein

The ID management system includes:

An ID use terminal connected to the ID management terminal via a network,

In the ID management terminal,

When a request for decryption key is sent from the ID using terminal, a processing unit for transmitting to the ID using terminal a decryption key for the encrypted extended ID stored in the database. ID management system to have further.

前記ID管理システムは、

ネットワーク2を介して前記ID管理端末に接続された、ID利用端末を含んでおり、

前記ID管理端末において、

前記ID利用端末から、前記拡張IDを含む、失効ID登録要求が送られてきた場合に、当該要求に含まれる拡張IDが失効IDであるとして、前記データベースに登録する失効ID登録処理部をさらに有するID管理システム。The ID management system according to claim 11, wherein

The ID management system includes:

An ID use terminal connected to the ID management terminal via a network 2;

In the ID management terminal,

When a revocation ID registration request including the extension ID is sent from the ID using terminal, the revocation ID registration processing unit that registers the revocation ID in the database as the extension ID included in the request is further included. ID management system.

前記ID管理システムは、

ネットワークを介して前記ID受注端末に接続された、顧客端末を含んでおり、

前記ID受注端末において、

前記顧客端末から、前記IDタグを発注する顧客の情報と、前記IDタグへの格納を希望するIDと、前記IDの改竄検知符号を生成するための鍵と、を含む発注情報が送られてきた場合に、当該発注情報を用いて、前記IDの属性情報と、前記改竄検知符号と、を生成し、前記拡張IDを生成する拡張ID生成処理部と、

前記顧客端末からの要求に応じて、前記発注情報と、前記拡張IDと、を含む受注情報を送信する受注情報送信処理部と、

前記受注情報を含む受注ID登録要求をID管理端末に送信する受注ID登録要求処理部と、

前記拡張IDを含むIDタグ製造要求を前記IDタグ製造工場用端末に送信するIDタグ製造要求処理部と、を有するID管理システム。The ID management system according to claim 11, wherein

The ID management system includes:

A customer terminal connected to the ID order receiving terminal via a network,

In the ID order receiving terminal,

Order information including information of a customer who orders the ID tag, an ID desired to be stored in the ID tag, and a key for generating a tampering detection code of the ID is sent from the customer terminal. In this case, using the order information, generates an attribute information of the ID and the falsification detection code, an extended ID generation processing unit that generates the extended ID,

An order information transmission processing unit that transmits order information including the order information and the extension ID in response to a request from the customer terminal;

An order ID registration request processing unit that transmits an order ID registration request including the order information to the ID management terminal;

An ID tag manufacturing request processing unit for transmitting an ID tag manufacturing request including the extended ID to the terminal for the ID tag manufacturing factory.

前記IDタグ製造工場用端末は、

前記ID受注端末から、前記拡張IDを含むIDタグ製造要求が送られてきた場合に、前記IDタグの製造と、

製造された前記IDタグの検査を指示する制御部と、

前記検査処理部の結果が合格の場合に、前記IDタグに格納されている前記拡張IDを含む、製造済みID登録要求を前記ID管理端末に送信する製造済みID登録要求処理部と、を有するID管理システム。The ID management system according to claim 11, wherein

The terminal for an ID tag manufacturing factory is:

When an ID tag manufacturing request including the extended ID is sent from the ID order receiving terminal, manufacturing of the ID tag;

A control unit for instructing inspection of the manufactured ID tag;

And a manufactured ID registration request processing unit that transmits a manufactured ID registration request to the ID management terminal, including the extended ID stored in the ID tag, when the result of the inspection processing unit passes. ID management system.

前記ID利用端末において、

処理動作の指示を受け入れる指示入力処理部と、

前記IDタグに装着されている前記電子回路チップから前記拡張IDを取得するID読み取り処理部と、

前記読み取り処理部で取得した前記拡張IDの正当性を、当該拡張IDに含まれる前記改竄検知符号を用いて検証する検証処理部と、

前記指示入力処理部で受け入れた指示が情報読取指示である場合に、前記ID読み取り処理部で取得した前記拡張IDと対応づけられている情報をデータベースから取り出し、当該情報に応じて定められた処理を行なう処理部と、

前記指示入力処理部で受け入れた指示が更新指示である場合に、更新情報を入手し、当該更新情報で、前記ID読み取り処理部で取得した前記拡張IDと対応づけられている情報を更新する処理部と、

前記指示入力処理部で受け入れた指示が新規登録指示である場合に、新規情報を入手し、当該新規情報を、前記ID読み取り処理部で取得した前記拡張IDと対応づけてデータベースに格納する処理部と、

前記指示入力ステップで受け入れた指示が失効ID登録指示である場合に、前記IDタグの情報と対応づけられている前記拡張IDをデータベースから取り出し、当該拡張IDを含む失効ID登録要求をID管理端末に送信する処理部と、

を有するID管理システム。The ID management system according to claim 11, wherein

In the ID using terminal,

An instruction input processing unit for receiving an instruction for a processing operation;

An ID reading processing unit that acquires the extended ID from the electronic circuit chip attached to the ID tag;

A verification processing unit that verifies the validity of the extension ID acquired by the read processing unit using the falsification detection code included in the extension ID;

When the instruction accepted by the instruction input processing unit is an information reading instruction, the information associated with the extended ID acquired by the ID reading processing unit is retrieved from a database, and a process determined according to the information is performed. A processing unit for performing

A process of obtaining update information when the instruction received by the instruction input processing unit is an update instruction, and updating the information associated with the extended ID acquired by the ID reading processing unit with the update information. Department and

A processing unit that obtains new information when the instruction accepted by the instruction input processing unit is a new registration instruction, and stores the new information in a database in association with the extended ID acquired by the ID reading processing unit; When,

When the instruction accepted in the instruction input step is a revocation ID registration instruction, the extension ID associated with the information of the ID tag is retrieved from a database, and a revocation ID registration request including the extension ID is sent to the ID management terminal. A processing unit for transmitting to

ID management system having

前記IDタグは、外部からデータを読取り可能な、書き換え不可の記憶領域を有し、且つ当該領域に、受注したIDと、IDの属性情報と、改竄検知符号、とを含む、拡張IDを格納しており、

前記拡張IDと、当該拡張IDに関連する情報と、を登録するデータベースを記憶する記憶手段と、

前記ネットワークに接続された他の端末と、通信を行う通信手段と、

前記通信手段により、前記他の端末から、受注時に受け入れた発注情報から生成した受注情報を含む受注ID登録要求が送られてきた場合に、当該拡張IDが登録済みであるとして、データベースに登録する受注ID登録手段と、

前記通信手段により、前記他の端末から、製造済みの前記IDタグに格納されている前記拡張IDを含む、製造済みID登録要求が送られてきた場合に、当該拡張IDを格納した前記IDタグが製造済みであるとして、前記データベースに登録する製造済みID登録手段と、を有するID管理端末。An ID management terminal which is connected to a network and manages an extended ID stored in an ID tag,

The ID tag has an unrewritable storage area from which data can be read from the outside, and stores an extended ID including an ordered ID, ID attribute information, and a tampering detection code in the area. And

Storage means for storing a database for registering the extension ID and information related to the extension ID;

Communication means for performing communication with another terminal connected to the network,

When an order ID registration request including order information generated from order information received at the time of receiving an order is sent from the other terminal by the communication means, the extended ID is registered in the database as being registered. Order ID registration means,

When a manufactured ID registration request including the extended ID stored in the manufactured ID tag is transmitted from the other terminal by the communication unit, the ID tag storing the extended ID. And a manufactured ID registration means for registering the manufactured ID in the database.

前記通信手段により、前記他の端末から、前記拡張IDを含むID重複確認要求が送られてきた場合に、当該拡張IDが受注済みであるとして前記データベースに登録されているか否かを調べるID重複確認手段をさらに有し、

前記通信手段は、

前記ID重複確認手段での確認結果を前記他の端末に送信するID管理端末。The ID management terminal according to claim 21, wherein

When an ID duplication confirmation request including the extension ID is sent from the other terminal by the communication means, an ID duplication check is performed to determine whether or not the extension ID is registered in the database as an order received. Further comprising checking means,

The communication means,

An ID management terminal for transmitting a result of the confirmation by the ID duplication confirmation means to the another terminal.

前記通信手段により、前記他の端末から、前記IDタグに格納されている前記拡張IDを含む、欠番ID登録要求が送られてきた場合に、当該拡張IDが欠番IDであるとして、前記データベースに登録する欠番ID登録手段をさらに有するID管理端末。The ID management terminal according to claim 21, wherein

If the missing ID registration request including the extension ID stored in the ID tag is sent from the other terminal by the communication means, the extension ID is determined to be the missing ID, and An ID management terminal further including a missing number ID registration unit for registration.

前記通信手段により、前記他の端末から、前記拡張IDを含む検証要求が送られてきた場合に、当該拡張IDを、データベースに格納してある拡張IDと比較し、送られてきた拡張IDに含まれる前記改竄検知符号が正当か否かを検証する検証手段をさらに有し、

前記通信手段は、

前記検証手段での検証結果を前記他の端末に送信するID管理端末。The ID management terminal according to claim 21, wherein

When a verification request including the extension ID is sent from the other terminal by the communication unit, the extension ID is compared with the extension ID stored in the database, and the transmitted extension ID is A verification unit for verifying whether the included tampering detection code is valid,

The communication means,

An ID management terminal for transmitting a result of the verification by the verification means to the another terminal.

前記通信手段により、前記他の端末から、前記IDの属性情報を含む検証用鍵要求が送られてきた場合に、当該属性情報と対応づけられてデータベースに格納してある、前記改竄検知符号の検証用の鍵を入手する検証用鍵入手手段をさらに有し、

前記通信手段は、

前記改竄検知符号の検証用の鍵を前記端末に送信するID管理端末。The ID management terminal according to claim 21, wherein

When a verification key request including the attribute information of the ID is transmitted from the other terminal by the communication unit, the falsification detection code stored in the database in association with the attribute information is transmitted. Further comprising a verification key obtaining means for obtaining a verification key,

The communication means,

An ID management terminal for transmitting a key for verifying the falsification detection code to the terminal.

前記通信手段により、前記他の端末から、復号化用鍵要求が送られてきた場合に、データベースに格納してある、暗号化された拡張IDの復号化用の鍵を入手する復号化用鍵入手手段をさらに有し、

前記通信手段は、

前記暗号化された拡張IDの復号化用の鍵を前記端末に送信するID管理端末。The ID management terminal according to claim 21, wherein

A decryption key for obtaining a decryption key for an encrypted extended ID stored in a database when a decryption key request is sent from the other terminal by the communication means; Further having a means of obtaining,

The communication means,

An ID management terminal for transmitting a key for decrypting the encrypted extended ID to the terminal.

前記通信手段により、前記他の端末から、前記拡張IDを含む失効ID登録要求が送られてきた場合に、当該要求に含まれる拡張IDが失効IDであるとして、前記データベースに登録する失効ID登録手段をさらに有するID管理端末。The ID management terminal according to claim 21, wherein

When an invalid ID registration request including the extended ID is sent from the other terminal by the communication means, the extended ID included in the request is regarded as an invalid ID, and the invalid ID registration registered in the database is performed. An ID management terminal further comprising means.

前記IDタグには、外部からデータを読取り可能な,書き換え不可の記憶領域を有し、且つ当該領域に、受注したIDと、IDの属性情報と、改竄検知符号、とを含む、拡張IDを格納しており、

前記ネットワークに接続された他の端末と,通信を行う通信手段と、

前記他の端末から、前記IDタグを発注する顧客の情報と、前記IDタグへの格納を希望するIDと、前記IDの改竄検知符号を生成するための鍵と、を含む発注情報が送られてきた場合に、当該発注情報を用いて、前記IDの属性情報と、前記改竄検知符号と、を生成し、前記拡張IDを生成する拡張ID生成部と、

前記通信手段により、前記発注情報から生成した受注情報を含む受注ID登録要求をID管理端末に送信する受注ID登録要求手段と、

前記通信手段により、前記拡張IDを含むIDタグ製造要求を前記IDタグ製造工場用端末に送信するIDタグ製造要求手段と、を有するID受注端末。An ID order receiving terminal used to be connected to a network and receiving an order for issuing an ID stored in an ID tag,

The ID tag has a non-rewritable storage area from which data can be read from the outside, and an extended ID including an ordered ID, ID attribute information, and a falsification detection code is stored in the area. Stored

Communication means for performing communication with another terminal connected to the network,

Order information including information of a customer who orders the ID tag, an ID desired to be stored in the ID tag, and a key for generating a tampering detection code of the ID is transmitted from the other terminal. An extension ID generation unit that generates attribute information of the ID and the falsification detection code using the order information and generates the extension ID;

An order ID registration requesting unit that transmits an order ID registration request including order information generated from the order information to an ID management terminal,

An ID tag production requesting means for transmitting an ID tag production request including the extended ID to the ID tag production factory terminal by the communication means.

前記通信手段により、前記拡張IDを含むID重複確認要求を前記他の端末に送信して、前記拡張IDが前記ID管理端末に登録してある拡張IDと重複しているか否かを確認させるID重複確認要求処理部をさらに有するID受注端末。29. The ID order receiving terminal according to claim 28,

An ID for transmitting, by the communication means, an ID duplication confirmation request including the extension ID to the other terminal to confirm whether the extension ID is the same as an extension ID registered in the ID management terminal; An ID order receiving terminal further including a duplication confirmation request processing unit.

乱数を生成し、当該乱数を前記改竄検知符号の生成用の鍵とする手段をさらに有するID受注端末。29. The ID order receiving terminal according to claim 28,

An ID order receiving terminal further comprising means for generating a random number and using the random number as a key for generating the tampering detection code.

前記拡張IDを暗号化し、暗号化してあることを示す暗号化符号を添付する手段をさらに有するID受注端末。29. The ID order receiving terminal according to claim 28,

An ID order receiving terminal further comprising means for encrypting the extended ID and attaching an encryption code indicating that the ID has been encrypted.

前記IDタグは、外部からデータを読取り可能な、書き換え不可の記憶領域を有し、且つ当該領域に、受注したIDと、IDの属性情報と、改竄検知符号、とを含む、拡張IDを格納しており、

前記ネットワークに接続された他の端末と、通信を行う通信手段と、

前記通信手段により、前記他の端末から、前記拡張IDを含むIDタグ製造要求が送られてきた場合に、当該製造要求に従った前記IDタグの製造と、製造された前記IDタグの検査を実施させる制御手段と、

前記検査の結果が合格の場合に、前記通信手段により、前記IDタグに格納されている前記拡張IDを含む、製造済みID登録要求を前記他の端末に送信して、当該他の端末に、前記拡張IDを格納したIDタグが製造済みであるとして登録させる製造済みID登録要求手段と、

を有するIDタグ製造工場用端末。An ID tag manufacturing factory terminal used in an ID tag manufacturing factory that is used by being connected to a network and manufactures an ID tag,

The ID tag has an unrewritable storage area from which data can be read from the outside, and stores an extended ID including an ordered ID, ID attribute information, and a tampering detection code in the area. And

Communication means for performing communication with another terminal connected to the network,

When an ID tag production request including the extended ID is sent from the other terminal by the communication means, the production of the ID tag according to the production request and the inspection of the produced ID tag are performed. Control means to be implemented;

If the result of the inspection is a pass, the communication means, including the extended ID stored in the ID tag, transmits a manufactured ID registration request to the other terminal, to the other terminal, Manufactured ID registration requesting means for registering the ID tag storing the extended ID as being manufactured,

An ID tag manufacturing factory terminal having

前記検査の結果が不合格であり、かつ、前記IDタグの再製造が不要な場合に、前記通信手段により、前記IDタグに格納されている前記拡張IDを含む、欠番ID登録要求を前記他の端末に送信して、当該他の端末に、前記拡張IDが欠番IDであるとして登録させる欠番ID登録要求手段をさらに有するIDタグ製造工場用端末。An ID tag manufacturing factory terminal according to claim 32,