JP4599657B2 - Data providing system, content providing apparatus, and content processing apparatus - Google Patents

Data providing system, content providing apparatus, and content processing apparatus Download PDFInfo

- Publication number

- JP4599657B2 JP4599657B2 JP2000126305A JP2000126305A JP4599657B2 JP 4599657 B2 JP4599657 B2 JP 4599657B2 JP 2000126305 A JP2000126305 A JP 2000126305A JP 2000126305 A JP2000126305 A JP 2000126305A JP 4599657 B2 JP4599657 B2 JP 4599657B2

- Authority

- JP

- Japan

- Prior art keywords

- data

- content

- key data

- key

- unit

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Landscapes

- Information Transfer Between Computers (AREA)

Description

【0001】

【発明の属する技術分野】

本発明は、コンテンツデータを提供するデータ提供システム、コンテンツ提供装置、およびコンテンツ処理装置に関する。

【0002】

【従来の技術】

暗号化されたコンテンツデータを所定の契約を交わしたユーザのデータ処理装置に配給し、当該データ処理装置において、コンテンツデータを復号して再生および記録するデータ提供システムがある。

このようなデータ提供システムの一つに、音楽データを配信する従来のEMD(Electronic Music Distribution: 電子音楽配信)システムがある。

【0003】

図100は、従来のEMDシステム700の構成図である。

図100に示すEMDシステム700では、コンテンツプロバイダ701a,701bが、サービスプロバイダ710に対し、コンテンツデータ704a,704b,704cと、著作権情報705a,705b,705cとを、それぞれ相互認証後に得たセッション鍵データで暗号化してオンラインで供給したり、あるいはオフラインで供給する。ここで、著作権情報705a,705b,705cには、例えば、SCMS(Serial Copy Management System) 情報、コンテンツデータに埋め込むことを要請する電子透かし情報およびサービスプロバイダ710の伝送プロトコルに埋め込むことを要請する著作権に関する情報などがある。

【0004】

サービスプロバイダ710は、受信したコンテンツデータ704a,704b,704cと、著作権情報705a,705b,705cとをセッション鍵データを用いて復号する。

そして、サービスプロバイダ710は、復号したあるいはオフラインで受け取ったコンテンツデータ704a,704b,704cに、著作権情報705a,705b,705cを埋め込んで、コンテンツデータ707a,707b,707cを生成する。このとき、サービスプロバイダ710は、例えば、著作権情報705a,705b,705cのうち電子透かし情報をコンテンツデータ704a,704b,704cに所定の周波数領域を変更して埋め込み、当該コンテンツデータをユーザに送信する際に用いるネットワークプロトコルにSCMS情報を埋め込む。

さらに、サービスプロバイダ710は、コンテンツデータ707a,707b,707cを、鍵データベース706から読み出したコンテンツ鍵データKca,Kcb,Kccを用いてそれぞれ暗号化する。その後、サービスプロバイダ710は、暗号化されたコンテンツデータ707a,707b,707cを格納したセキュアコンテナ722を、相互認証後に得たセッション鍵データによって暗号化してユーザの端末装置709に存在するCA(Conditional Access)モジュール711に送信する。

【0005】

CAモジュール711は、セキュアコンテナ722をセッション鍵データを用いて復号する。また、CAモジュール711は、電子決済やCAなどの課金機能を用いて、サービスプロバイダ710の鍵データベース706からコンテンツ鍵データKca,Kcb,Kccを受信し、これをセッション鍵データを用いて復号する。これにより、端末装置709において、コンテンツデータ707a,707b,707cを、それぞれコンテンツ鍵データKca,Kcb,Kccを用いて復号することが可能になる。

このとき、CAモジュール711は、コンテンツ単位で課金処理を行い、その結果に応じた課金情報721を生成し、これをセッション鍵データで暗号化した後に、サービスプロバイダ710の権利処理モジュール720に送信する。

この場合に、CAモジュール711は、サービスプロバイダ710が自らの提供するサ一ビスに関して管理したい項目であるユーザの契約(更新)情報および月々基本料金などのネットワーク家賃の徴収と、コンテンツ単位の課金処理と、ネットワークの物理層のセキュリティー確保とを行う。

【0006】

サービスプロバイダ710は、CAモジュール711から課金情報721を受信すると、サービスプロバイダ710とコンテンツプロバイダ701a,701b,701cとの間で利益配分を行う。

このとき、サービスプロバイダ710から、コンテンツプロバイダ701a,701b,701cへの利益配分は、例えば、JASRAC(Japanese Society for Rights of Authors, Composers and Publishers:日本音楽著作権協会)を介して行われる。また、JASRACによって、コンテンツプロバイダの利益が、当該コンテンツデータの著作権者、アーティスト、作詞・作曲家および所属プロダクションなどに分配される。

【0007】

また、端末装置709では、コンテンツ鍵データKca,Kcb,Kccを用いて復号したコンテンツデータ707a,707b,707cを、RAM型の記録媒体723などに記録する際に、著作権情報705a,705b,705cのSCMSビットを書き換えて、コピー制御を行う。すなわち、ユーザ側では、コンテンツデータ707a,707b,707cに埋め込まれたSCMSビットに基づいて、コピー制御が行われ、著作権の保護が図られている。

【0008】

【発明が解決しようとする課題】

ところで、SCMSは、CD(Compact Disc)からDAT(Digital Audio Tape)への録音を防止するために規定されたものであり、DATとDATとの間での複製が可能である。また、コンテンツデータに電子透かし情報を埋め込んだ場合も、問題が生じたときに、対象となっているコンテンツデータを提供したコンテンツプロバイダを特定するに止まり、違法なコピーを技術的に阻止するものではない。

従って、上述した図100に示すEMDシステム700では、コンテンツプロバイダの権利(利益)が十分に保護されないという問題がある。

【0009】

また、上述したEMDシステム700では、コンテンツプロバイダの著作権情報をサービスプロバイダがコンテンツデータに埋め込むため、コンテンツプロバイダは当該埋め込みが要求通りに行われているかを監査する必要がある。また、コンテンツプロバイダは、サービスプロバイダが契約通りに、コンテンツデータの配信を行っているかを監査する必要がある。そのため、監査のための負担が大きいという問題がある。

【0010】

また、上述したEMDシステム700では、ユーザの端末装置709からの課金情報721を、サービスプロバイダ710の権利処理モジュール720で処理するため、ユーザによるコンテンツデータの利用に応じてコンテンツプロバイダが受けるべき利益を、コンテンツプロバイダが適切に受けられるかどうかが懸念される。

【0011】

本発明は上述した従来技術の問題点に鑑みてなされ、コンテンプロバイダの権利者(関係者)の利益を適切に保護できるデータ提供システム、コンテンツ提供装置、およびコンテンツ処理装置を提供することを目的とする。

また、本発明は、コンテンプロバイダの権利者の利益を保護するための監査の負担を軽減できるデータ提供システム、コンテンツ提供装置、およびコンテンツ処理装置を提供することを目的とする。

【0012】

【課題を解決するための手段】

上述した従来技術の問題点を解決し、上述した目的を達成するために、本発明の第1の観点のデータ提供システムは、ネットワークに接続されたコンテンツ提供装置、コンテンツ処理装置、および購入処理装置を有し、前記コンテンツ提供装置から前記コンテンツ処理装置へコンテンツデータを送信し、前記購入処理装置において購入された購入期間に応じて前記コンテンツ処理装置に前記コンテンツデータを利用させるために、前記購入処理装置は、前記ネットワークを通じて、前記コンテンツデータについての所定の利用期間毎に有効な複数の配信用鍵データを前記コンテンツ提供装置へ送信し、前記複数の配信用鍵データのうちの、前記購入期間に有効な配信用鍵データを前記コンテンツ処理装置へ送信し、前記コンテンツ提供装置は、前記コンテンツデータを記憶する記憶部と、前記記憶部に記憶された前記コンテンツデータをコンテンツ鍵データで暗号化するコンテンツ暗号化部と、前記ネットワークに接続され、前記購入処理装置から前記複数の配信用鍵データを受信するコンテンツ提供装置用の通信部と、受信した各前記配信用鍵データを用いて前記コンテンツ鍵データを暗号化し、複数のコンテンツ鍵データの暗号化データを生成するコンテンツ鍵暗号化部と、暗号化された前記コンテンツデータ、および前記複数のコンテンツ鍵データの暗号化データを有するセキュアコンテナデータを生成するセキュアコンテナデータ生成部とを有し、前記コンテンツ提供装置用の通信部は、前記セキュアコンテナデータをコンテンツ処理装置へ送信することにより、前記コンテンツデータおよび前記複数のコンテンツ鍵データをコンテンツ処理装置へ送信し、前記コンテンツ処理装置は、前記ネットワークに接続され、前記購入処理装置から前記購入期間に有効な配信用鍵データを受信し、前記コンテンツ提供装置用の通信部から前記セキュアコンテナデータを受信するコンテンツ処理装置用の通信部と、受信した前記購入期間に有効な配信用鍵データを用いて、受信した前記セキュアコンテナデータに含まれる前記複数のコンテンツ鍵データの暗号化データのうちの、当該配信用鍵データにより暗号化されたコンテンツ鍵データの暗号化データを復号するコンテンツ鍵復号部と、前記購入期間に有効な配信用鍵データを用いて復号されたコンテンツ鍵データを用いて、前記セキュアコンテナデータの前記コンテンツデータを復号するコンテンツ復号部とを有する。

【0013】

本発明の第2の観点のコンテンツ提供装置は、コンテンツデータを記憶する記憶部と、前記記憶部に記憶された前記コンテンツデータをコンテンツ鍵データで暗号化するコンテンツ暗号化部と、ネットワークに接続され、前記ネットワークから前記コンテンツデータについての所定の利用期間毎に有効な複数の配信用鍵データを受信する通信部と、受信した各前記配信用鍵データを用いて前記コンテンツ鍵データを暗号化し、複数のコンテンツ鍵データの暗号化データを生成するコンテンツ鍵暗号化部と、暗号化された前記コンテンツデータ、および前記複数のコンテンツ鍵データの暗号化データを有するセキュアコンテナデータを生成するセキュアコンテナデータ生成部とを有し、前記通信部は、前記ネットワークへ前記セキュアコンテナデータを送信することにより、前記コンテンツデータおよび前記複数のコンテンツ鍵データをコンテンツ処理装置へ送信する。

【0016】

本発明の第3の観点のデータ提供システムは、ネットワークに接続された請求項2記載のコンテンツ提供装置および購入処理装置を有するデータ提供システムであって、前記購入処理装置は、前記ネットワークを通じて前記コンテンツ提供装置へ、前記コンテンツデータについての所定の利用期間毎に有効な前記複数の配信用鍵データを送信する。

【0017】

本発明の第4の観点のコンテンツ処理装置は、ネットワークに接続され、前記ネットワークから、コンテンツ鍵データで暗号化されたコンテンツデータおよび前記コンテンツデータについての所定の利用期間毎に有効な複数の配信用鍵データにより暗号化された複数のコンテンツ鍵データの暗号化データを有するセキュアコンテナデータと、前記複数の配信用鍵データのうちの、購入期間に有効な配信用鍵データとを受信する通信部と、受信した前記購入期間に有効な配信用鍵データを用いて、受信した前記セキュアコンテナデータに含まれる前記複数のコンテンツ鍵データの暗号化データのうちの、当該配信用鍵データにより暗号化されたコンテンツ鍵データの暗号化データを復号するコンテンツ鍵復号部と、前記購入期間に有効な配信用鍵データを用いて復号されたコンテンツ鍵データを用いて、前記セキュアコンテナデータの前記コンテンツデータを復号するコンテンツ復号部とを有する。

【0018】

本発明の第5の観点のコンテンツ処理装置は、コンテンツ鍵データで暗号化されたコンテンツデータおよび前記コンテンツデータについての所定の利用期間毎に有効な複数の配信用鍵データにより暗号化された複数のコンテンツ鍵データの暗号化データを有するセキュアコンテナデータを記憶可能な記憶部と、前記複数の配信用鍵データのうちの、購入期間に有効な配信用鍵データを受信する通信部と、受信した前記購入期間に有効な配信用鍵データを用いて、記憶されている前記セキュアコンテナデータに含まれる前記複数のコンテンツ鍵データの暗号化データのうちの、当該配信用鍵データにより暗号化されたコンテンツ鍵データの暗号化データを復号するコンテンツ鍵復号部と、前記購入期間に有効な配信用鍵データを用いて復号されたコンテンツ鍵データを用いて、前記セキュアコンテナデータの前記コンテンツデータを復号するコンテンツ復号部とを有する。

【0020】

本発明の第6の観点のコンテンツ処理装置は、コンテンツ鍵データで暗号化されたコンテンツデータおよび前記コンテンツデータについての所定の利用期間毎に有効な複数の配信用鍵データにより暗号化された複数のコンテンツ鍵データの暗号化データを有するセキュアコンテナデータが記録された記録媒体を読取可能な読取部と、前記複数の配信用鍵データのうちの、購入期間に有効な配信用鍵データを受信する通信部と、受信した前記購入期間に有効な配信用鍵データを用いて、読み取られる前記セキュアコンテナデータに含まれる前記複数のコンテンツ鍵データの暗号化データのうちの、当該配信用鍵データにより暗号化されたコンテンツ鍵データの暗号化データを復号するコンテンツ鍵復号部と、前記購入期間に有効な配信用鍵データを用いて復号されたコンテンツ鍵データを用いて、前記セキュアコンテナデータの前記コンテンツデータを復号するコンテンツ復号部とを有する。

【0027】

【発明の実施の形態】

以下、本発明の実施形態に係わるEMD(Electronic Music Distribution: 電子音楽配信)システムについて説明する。

本実施形態において、ユーザに配信されるコンテンツ(Content) データとは、音楽データ、映像データおよびプログラムなど情報そのものが価値を有するデジタルデータをいい、以下、音楽データを例に説明する。

【0028】

第1実施形態

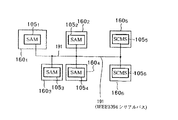

図1は、本実施形態のEMDシステム100の構成図である。図1に示すように、EMDシステム100は、コンテンツプロバイダ101、EMDサービスセンタ(クリアリング・ハウス、以下、ESCとも記す)102およびユーザホームネットワーク103を有する。ここで、コンテンツプロバイダ101とSAM1051〜1054が、それぞれ請求項1などに係わるデータ提供装置とデータ処理装置に対応している。また、EMDサービスセンタ102は管理装置である。先ず、EMDシステム100の概要について説明する。EMDシステム100では、コンテンツプロバイダ101は、自らが提供しようとするコンテンツのコンテンツデータCの使用許諾条件などの権利内容を示す権利書(UCP:Usage Control Policy)データ106を、高い信頼性のある権威機関であるEMDサービスセンタ102に送信する。権利書データ106は、EMDサービスセンタ102によって権威化(認証)される。

【0029】

また、コンテンツプロバイダ101は、コンテンツ鍵データKcでコンテンツデータCを暗号化してコンテンツファイルCFを生成すると共に、コンテンツ鍵データKcをEMDサービスセンタ102から配給された対応する期間の配信用鍵データKD1 〜KD56 で暗号化する。そして、コンテンツプロバイダ101は、暗号化されたコンテンツ鍵データKcおよびコンテンツファイルCFと自らの署名データとを格納(カプセル化)したセキュアコンテナ(本発明のモジュール)104を、インターネットなどのネットワーク、デジタル放送あるいは記録媒体などを用いて、ユーザホームネットワーク103に配給する。

このように、本実施形態では、デジタルのコンテンツデータCをカプセル化して提供することで、従来の記録媒体と密着したデジタルコンテンツを、記録媒体から切り離して、デジタルコンテンツ単体に存在価値を持たせることができる。

ここで、セキュアコンテナは、どのような流通経路(配送チャンネル)を介して提供されても、コンテンツデータC(商品)を販売するときの最も基本となる商品カプセルである。具体的には、セキュアンテナは、課金を行うための暗号情報や、コンテンツデータCの中身の正当性、コンテンツデータを作成した者の正当性およびコンテンツデータの流通業者の正当性を検証するための署名データや、コンテンツデータに埋め込む電子透かし情報に関する情報などの著作権に係わる情報を含む商品カプセルである。

【0030】

ユーザホームネットワーク103は、例えば、ネットワーク機器1601 およびAV機器1602 〜1604 を有する。

ネットワーク機器1601 は、SAM(Secure Application Module) 1051 を内蔵している。

AV機器1602 〜1604 は、それぞれSAM1052 〜1054 を内蔵している。SAM1051 〜1054 相互間は、例えば、IEEE(Institute of Electrical and Electronics Engineers) 1394シリアルインタフェースバスなどのバス191を介して接続されている。

【0031】

SAM1051 〜1054 は、ネットワーク機器1601 がコンテンツプロバイダ101からネットワークなどを介してオンラインで受信したセキュアコンテナ104、および/または、コンテンツプロバイダ101からAV機器1602 〜1604 に記録媒体を介してオフラインで供給されたセキュアコンテナ104を対応する期間の配信用鍵データKD1 〜KD3 を用いて復号した後に、署名データの検証を行う。

SAM1051 〜1054 に供給されたセキュアコンテナ104は、ネットワーク機器1601 およびAV機器1602 〜1604 において、ユーザの操作に応じて購入・利用形態が決定された後に、再生や記録媒体への記録などの対象となる。

SAM1051 〜1054 は、上述したセキュアコンテナ104の購入・利用の履歴を利用履歴(Usage Log) データ108として記録する。

利用履歴データ108は、例えば、EMDサービスセンタ102からの要求に応じて、ユーザホームネットワーク103からEMDサービスセンタ102に送信される。

【0032】

EMDサービスセンタ102は、利用履歴データ108に基づいて、課金内容を決定(計算)し、その結果に基づいて、ペイメントゲートウェイ90を介して銀行などの決済機関91に決済を行なう。これにより、ユーザホームネットワーク103のユーザが決済機関91に支払った金銭が、EMDサービスセンタ102による決済処理によって、コンテンツプロバイダ101に支払われる。

また、EMDサービスセンタ102は、一定期間毎に、決済レポートデータ107をコンテンツプロバイダ101に送信する。

【0033】

本実施形態では、EMDサービスセンタ102は、認証機能、鍵データ管理機能および権利処理(利益分配)機能を有している。

すなわち、EMDサービスセンタ102は、中立の立場にある最高の権威機関であるルート認証局92に対しての(ルート認証局92の下層に位置する)セカンド認証局(Second Certificate Authority)としての役割を果たし、コンテンツプロバイダ101およびSAM1051 〜1054 において署名データの検証処理に用いられる公開鍵データの公開鍵証明書データに、EMDサービスセンタ102の秘密鍵データによる署名を付けることで、当該公開鍵データの正当性を認証する。また、前述したように、EMDサービスセンタ102は、コンテンツプロバイダ101の権利書データ106を登録して権威化することも、EMDサービスセンタ102の認証機能の一つである。

また、EMDサービスセンタ102は、例えば、配信用鍵データKD1 〜KD6 などの鍵データの管理を行なう鍵データ管理機能を有する。

また、EMDサービスセンタ102は、権威化した権利書データ106に記述された標準小売価格SRP(Suggested Retailer' Price) とSAM1051 〜SAM1054 から入力した利用履歴データ108とに基づいて、ユーザによるコンテンツの購入・利用に対して決済を行い、ユーザが支払った金銭をコンテンツプロバイダ101に分配する権利処理(利益分配)機能を有する。

【0034】

以下、コンテンツプロバイダ101の各構成要素について詳細に説明する。

〔コンテンツプロバイダ101〕

図2は、コンテンツプロバイダ101の機能ブロック図であり、ユーザホームネットワーク103のSAM1051 〜1054 との間で送受信されるデータに関連するデータの流れが示されている。

また、図3には、コンテンツプロバイダ101とEMDサービスセンタ102との間で送受信されるデータに関連するデータの流れが示されている。

なお、図3以降の図面では、署名データ処理部、および、セッション鍵データKSES を用いた暗号化・復号部に入出力するデータの流れは省略している。

【0035】

図2および図3に示すように、コンテンツプロバイダ101は、コンテンツマスタソースサーバ111、電子透かし情報付加部112、圧縮部113、暗号化部114、乱数発生部115、暗号化部116、署名処理部117、セキュアコンテナ作成部118、セキュアコンテナデータベース118a、記憶部119、相互認証部120、暗号化・復号部121、権利書データ作成部122、SAM管理部124およびEMDサービスセンタ管理部125を有する。

コンテンツプロバイダ101は、EMDサービスセンタ102との間で通信を行う前に、例えば、自らが生成した公開鍵データ、自らの身分証明書および銀行口座番号(決済を行う口座番号)をオフラインでEMDサービスセンタ102に登録し、自らの識別子(識別番号)CP_IDを得る。また、コンテンツプロバイダ101は、EMDサービスセンタ102から、EMDサービスセンタ102の公開鍵データと、ルート認証局92の公開鍵データとを受ける。

以下、図2および図3に示すコンテンツプロバイダ101の各機能ブロックについて説明する。

【0036】

コンテンツマスタソースサーバ111は、ユーザホームネットワーク103に提供するコンテンツのマスタソースであるコンテンツデータを記憶し、提供しようとするコンテンツデータS111を電子透かし情報付加部112に出力する。

【0037】

電子透かし情報付加部112は、コンテンツデータS111に対して、ソース電子透かし情報(Source Watermark)Ws、コピー管理用電子透かし情報(Copy Control Watermark)Wcおよびユーザ電子透かし情報(User Watermark)Wuなどを埋め込んでコンテンツデータS112を生成し、コンテンツデータS112を圧縮部113に出力する。

【0038】

ソース電子透かし情報Wsは、コンテンツデータの著作権者名、ISRCコード、オーサリング日付、オーサリング機器ID(Identification Data) 、コンテンツの配給先などの著作権に関する情報である。コピー管理用電子透かし情報Wcは、アナログインタフェース経由でのコピー防止用のためのコピー禁止ビットを含む情報である。ユーザ電子透かし情報Wuには、例えば、セキュアコンテナ104の配給元および配給先を特定するためのコンテンツプロバイダ101の識別子CP_IDおよびユーザホームネットワーク103のSAM1051 〜1054 の識別子SAM_ID1 〜SAM_ID4 が含まれる。

また、電子透かし情報付加部112は、必要であれば、検索エンジンでコンテンツデータの検索を行うためのリンク用のIDを電子透かし情報としてコンテンツデータS111に埋め込む。

本実施形態では、好ましくは、各々の電子透かし情報の情報内容と埋め込み位置とを、電子透かし情報管理データとして定義し、EMDサービスセンタ102において電子透かし情報管理データを管理する。電子透かし情報管理データは、例えば、ユーザホームネットワーク103内のネットワーク機器1601 およびAV機器1602 〜1604 が、電子透かし情報の正当性を検証する際に用いられる。

例えば、ユーザホームネットワーク103では、電子透かし情報管理データに基づいて、電子透かし情報の埋め込み位置および埋め込まれた電子透かし情報の内容の双方が一致した場合に電子透かし情報が正当であると判断することで、偽りの電子透かし情報の埋め込みを高い確率で検出できる。

【0039】

圧縮部113は、コンテンツデータS112を、例えば、ATRAC3(Adaptive Transform Acoustic Coding 3)(商標)などの音声圧縮方式で圧縮し、圧縮したコンテンツデータS113を暗号化部114に出力する。

【0040】

暗号化部114は、コンテンツ鍵データKcを共通鍵として用い、DES(Data Encryption Standard)やTriple DESなどの共通鍵暗号化方式で、コンテンツデータS113を暗号化してコンテンツデータCを生成し、これをセキュアコンテナ作成部118に出力する。

また、暗号化部114は、コンテンツ鍵データKcを共通鍵として用い、A/V伸長用ソフトウェアSoftおよびメタデータMetaを暗号化した後に、セキュアコンテナ作成部117に出力する。

【0041】

DESは、56ビットの共通鍵を用い、平文の64ビットを1ブロックとして処理する暗号化方式である。DESの処理は、平文を撹拌し、暗号文に変換する部分(データ撹拌部)と、データ撹拌部で使用する鍵(拡大鍵)データを共通鍵データから生成する部分(鍵処理部)とからなる。DESの全てのアルゴリズムは公開されているので、ここでは、データ撹拌部の基本的な処理を簡単に説明する。

【0042】

先ず、平文の64ビットは、上位32ビットのH0 と下位32ビットのL0 とに分割される。鍵処理部から供給された48ビットの拡大鍵データK1 および下位32ビットのL0 を入力とし、下位32ビットのL0 を撹拌したF関数の出力が算出される。F関数は、数値を所定の規則で置き換える「換字」およびビット位置を所定の規則で入れ替える「転置」の2種類の基本変換から構成されている。次に、上位32ビットのH0 と、F関数の出力との排他的論理和が算出され、その結果はL1 とされる。また、L0 は、H1 とされる。

そして、上位32ビットのH0 および下位32ビットのL0 を基に、以上の処理を16回繰り返し、得られた上位32ビットのH16および下位32ビットのL16が暗号文として出力される。復号は、暗号化に使用した共通鍵データを用いて、上記の手順を逆さにたどることで実現される。

【0043】

乱数発生部115は、所定ビット数の乱数を発生し、当該乱数をコンテンツ鍵データKcとして暗号化部114および暗号化部116に出力する。

なお、コンテンツ鍵データKcは、コンテンツデータが提供する楽曲に関する情報から生成してもよい。コンテンツ鍵データKcは、例えば、所定時間毎に更新される。

【0044】

暗号化部116は、後述するようにしてEMDサービスセンタ102から受信されて記憶部119に記憶された配信用鍵データKD1 〜KD6 のうち対応する期間の配信用鍵データKD1 〜KD6 を入力し、当該配信用鍵データを共通鍵として用いたDESなどの共通暗号化方式によって図4(B)に示すコンテンツ鍵データKc、権利書データ106、SAMプログラム・ダウンロード・コンテナSDC1 〜SDC3 および署名・証明書モジュールMod1 を暗号化した後に、セキュアコンテナ作成部117に出力する。

署名・証明書モジュールMod1 には、図4(B)に示すように、署名データSIG2,CP〜SIG4,CP、コンテンツプロバイダ101の公開鍵データKCP,Pの公開鍵証明書CERCPおよび当該公開鍵証明書CERCPに対してのEMDサービスセンタ102の署名データSIG1,ESC が格納されている。

また、SAMプログラム・ダウンロード・コンテナSDC1 〜SDC3 は、SAM1051 〜1054 内でプログラムのダウンロードを行なう際に用いられるダウンロード・ドライバと、権利書データ(UCP)U106のシンタックス(文法)を示すUCP−L(Label) .R(Reader)と、SAM1051 〜1054 に内蔵された記憶部(フラッシュ−ROM)の書き換えおよび消去をブロック単位でロック状態/非ロック状態にするためのロック鍵データとを格納している。

【0045】

なお、記憶部119は、例えば、公開鍵証明書データを記憶するデータベース、配信用鍵データKD1 〜KD6 を記憶するデータベースおよびキーファイルKFを記憶するデータベースなどの種々のデータベースを備えている。

【0046】

署名処理部117は、署名を行なう対象となるデータのハッシュ値をとり、コンテンツプロバイダ101の秘密鍵データKCP,Sを用いて、その署名データSIGを作成する。

【0047】

なお、ハッシュ値は、ハッシュ関数を用いて生成される。ハッシュ関数は、対象となるデータを入力とし、当該入力したデータを所定のビット長のデータに圧縮し、ハッシュ値として出力する関数である。ハッシュ関数は、ハッシュ値(出力)から入力を予測することが難しく、ハッシュ関数に入力されたデータの1ビットが変化したとき、ハッシュ値の多くのビットが変化し、また、同一のハッシュ値を持つ入力データを探し出すことが困難であるという特徴を有している。

【0048】

セキュアコンテナ作成部118は、図4(A)に示すように、ヘッダデータと、暗号化部114から入力したそれぞれコンテンツ鍵データKcで暗号化されたコンテンツデータC、A/V伸長用ソフトウェアSoftおよびメタデータMetaとを格納したコンテンツファイルCFを生成する。

ここで、A/V伸長用ソフトウェアSoftは、ユーザホームネットワーク103のネットワーク機器1601 およびAV機器1602 〜1604 において、コンテンツファイルCFを伸長する際に用いられるソフトウェアであり、例えば、ATRAC3方式の伸長用ソフトウェアである。

【0049】

また、セキュアコンテナ作成部118は、図4(B)に示すように、暗号化部116から入力した対応する期間の配信用鍵データKD1 〜KD6 で暗号化されたコンテンツ鍵データKc、権利書データ(UCP)106およびSAMプログラム・ダウンロード・コンテナSDC1 〜SDC3 および署名・証明書モジュールMod1 を格納したキーファイルKFを生成する。

そして、セキュアコンテナ作成部118は、図4(A),(B)に示すコンテンツファイルCFおよびキーファイルKFと、図4(C)に示すコンテンツプロバイダ101の公開鍵データKCPおよび署名データSIG1,ESC とを格納したセキュアコンテナ104を生成し、これをセキュアコンテナデータバース118aに格納した後に、ユーザからの要求に応じてSAM管理部124に出力する。

このように、本実施形態では、コンテンツプロバイダ101の公開鍵データKCP,Pの公開鍵証明書CERCPをセキュアコンテナ104に格納してユーザホームネットワーク103に送信するイン・バンド(In-band) 方式を採用している。従って、ユーザホームネットワーク103は、公開鍵証明書CERCPを得るための通信をEMDサービスセンタ102との間で行う必要がない。

なお、本発明では、公開鍵証明書CERCPをセキュアコンテナ104に格納しないで、ユーザホームネットワーク103がEMDサービスセンタ102から公開鍵証明書CERCPを得るアウト・オブ・バンド(Out-Of-band) 方式を採用してもよい。

【0050】

相互認証部120は、コンテンツプロバイダ101がEMDサービスセンタ102およびユーザホームネットワーク103との間でオンラインでデータを送受信する際に、それぞれEMDサービスセンタ102およびユーザホームネットワーク103との間で相互認証を行ってセッション鍵データ(共有鍵)KSES を生成する。セッション鍵データKSES は、相互認証を行う度に新たに生成される。

【0051】

暗号化・復号部121は、コンテンツプロバイダ101がEMDサービスセンタ102およびユーザホームネットワーク103にオンラインで送信するデータを、セッション鍵データKSES を用いて暗号化する。

また、暗号化・復号部121は、コンテンツプロバイダ101がEMDサービスセンタ102およびユーザホームネットワーク103からオンラインで受信したデータを、セッション鍵データKSES を用いて復号する。

【0052】

権利書データ作成部122は、権利書データ106を作成し、これを暗号化部116に出力する。

権利書データ106は、コンテンツデータCの運用ルールを定義した記述子(ディスクリプター)であり、例えば、コンテンツプロバイダ101の運用者が希望する標準小売価格SRP(Suggested Retailer' Price) やコンテンツデータCの複製ルールなどが記述されている。

【0053】

SAM管理部124は、セキュアコンテナ104を、オフラインおよび/またはオンラインでユーザホームネットワーク103に供給する。

SAM管理部124は、CD−ROMやDVD(Digital Versatile Disc)などのROM型の記録媒体(メディア)を用いてセキュアコンテナ104をオフラインでユーザホームネットワーク103に配給する場合には、配信用鍵データKD1 〜KD6 などを用いてセキュアコンテナ104を暗号化して記録媒体に記録する。そして、この記録媒体は、販売などにより、ユーザホームネットワーク103にオフラインで供給される。

【0054】

本実施形態では、セキュアコンテナ(商品カプセル)104は、図5に示すように、OSIレイヤ層におけるアプリケーション層で定義される。また、プレゼンテーション層やトランスポート層に相当するカプセルは、セキュアコンテナを配送するための配送プロトコルとして、セキュアコンテナ104とは別に定義される。従って、セキュアコンテナ104を配送プロトコルに依存しないで定義できる。すなわち、セキュアコンテナ104を、例えばオンラインおよびオフラインの何れの形態でユーザホームネットワーク103に供給する場合でも、共通のルールに従って定義および生成できる。

例えば、セキュアコンテナ104をネットワークを使って供給する場合には、セキュアコンテナ104をコンテンツプロバイダ101の領域で定義し、プレゼンテーション層およびトランスポート層をセキュアコンテナ104をユーザホームネットワーク103まで搬送するための搬送ツールと考える。

また、オフラインの場合に、ROM型の記録媒体を、セキュアコンテナ104をユーザホームネットワーク103に搬送する搬送キャリアとして考える。

【0055】

図6は、ROM型の記録媒体130を説明するための図である。

図6に示すように、ROM型の記録媒体130は、ROM領域131、RAM領域132およびメディアSAM133を有する。

ROM領域131には、図4(A)に示したコンテンツファイルCFが記憶されている。

また、RAM領域132には、図4(B)、(C)に示したキーファイルKFおよび公開鍵証明書データCERCPと機器の種類に応じて固有の値を持つ記録用鍵データKSTR とを引数としてMAC(Message Authentication Code) 関数を用いて生成したと署名データと、当該キーファイルKFおよび公開鍵証明書データCERCPとを記録媒体に固有の値を持つメディア鍵データKMED を用いて暗号化したデータとが記憶される。

また、RAM領域132には、例えば、不正行為などで無効となったコンテンツプロバイダ101およびSAM1051 〜1055 を特定する公開鍵証明書破棄データ(リボケーションリスト)が記憶される。

また、また、RAM領域132には、後述するようにユーザホームネットワーク103のSAM1051 〜1054 においてコンテンツデータCの購入・利用形態が決定されたときに生成される利用制御状態(UCS)データ166などが記憶される。これにより、利用制御状態データ166がRAM領域132に記憶されることで、購入・利用形態が決定したROM型の記録媒体130となる。

メディアSAM133には、例えば、ROM型の記録媒体130の識別子であるメディアIDと、メディア鍵データKMED とが記憶されている。

メディアSAM133は、例えば、相互認証機能を有している。

【0056】

また、SAM管理部124は、セキュアコンテナ104を、ネットワークやデジタル放送などを用いてオンラインでユーザホームネットワーク103に配信する場合には、暗号化・復号部121においてセッション鍵データKSES を用いてセキュアコンテナ104を暗号化した後に、ネットワークを介してユーザホームネットワーク103に配信する。

本実施形態では、SAM管理部、EMDサービスセンタ管理部、並びに後述するコンテンツプロバイダ管理部およびサービスプロバイダ管理部として、例えば、内部の処理内容の監視(モニタリング)および改竄ができないあるいは困難な耐タンパ性の構造を持つ通信ゲートウェイが用いられる。

【0057】

ここで、コンテンツプロバイダ101からユーザホームネットワーク103へのコンテンツデータCの配給は、上述したように記録媒体130を用いて行う場合とネットワークを使ってオンラインで行う場合との何れでも権利書データ106が格納された共通の形式のセキュアコンテナ104を用いる。従って、ユーザホームネットワーク103のSAM1051 〜1054 では、オフラインおよびオンラインの何れの場合でも、共通の権利書データ106に基づいた権利処理を行なうことができる。

【0058】

また、上述したように、本実施形態では、セキュアコンテナ104内に、コンテンツ鍵データKcで暗号化されたコンテンツデータCと、当該暗号化を解くためのコンテンツ鍵データKcとを同封するイン・バンド(In-Band) 方式を採用している。イン・バンド方式では、ユーザホームネットワーク103の機器で、コンテンツデータCを再生しようとするときに、コンテンツ鍵データKcを別途配信する必要がなく、ネットワーク通信の負荷を軽減できるという利点がある。また、コンテンツ鍵データKcは配信用鍵データKD1 〜KD6 で暗号化されているが、配信用鍵データKD1 〜KD6 は、EMDサービスセンタ102で管理されており、ユーザホームネットワーク103のSAM1051 〜1055 に事前に(SAM1051 〜1054 がEMDサービスセンタ102に初回にアクセスする際に)配信されているので、ユーザホームネットワーク103では、EMDサービスセンタ102との間をオンラインで接続することなく、オフラインで、コンテンツデータCの利用が可能になる。

なお、本発明は、コンテンツデータCとコンテンツ鍵データKcとを別々に、ユーザホームネットワーク103に供給するアウト・オブ・バンド(Out-Of-Band) 方式を採用できる柔軟性を有している。

【0059】

EMDサービスセンタ管理部125は、EMDサービスセンタ102から6カ月分の配信用鍵データKD1 〜KD6 およびそれぞれに対応した署名データSIGKD1,ESC 〜SIGKD6,ESC と、コンテンツプロバイダ101の公開鍵データKCP,Pを含む公開鍵証明書CERCPおよびその署名データSIG1,ESC と、決済レポートデータ107とを受信すると、これらを暗号化・復号部121においてセッション鍵データKSES を用いて復号した後に、記憶部119に記憶する。

決済レポートデータ107は、例えば、EMDサービスセンタ102が図1に示す決済機関91に対して行なったコンテンツプロバイダ101に関する決済の内容が記述されている。

【0060】

また、EMDサービスセンタ管理部125は、提供するコンテンツデータCのグローバルユニーク(Global Unique) な識別子Content_ID、公開鍵データKCP,Pおよびそれらの署名データSIG9,CPを、EMDサービスセンタ102に送信し、EMDサービスセンタ102から、公開鍵データKCP,Pの公開鍵証明書データCERCPを入力する。

また、EMDサービスセンタ管理部125は、権利書データ106をEMDサービスセンタ102に登録する際に、図7(A)に示すように、提供するコンテンツデータCのグルーバルユニークな識別子Content_ID、コンテンツ鍵データKcおよび権利書データ106を格納したモジュールMod3 と、その署名データSIG5,CPとを格納した権利書登録要求用モジュールMod2 を作成し、これを暗号化・復号部121においてセッション鍵データKSES を用いて暗号化した後に、ネットワークを介してEMDサービスセンタ102に送信する。

EMDサービスセンタ管理部125としては、前述したように、例えば、内部の処理内容の監視(モニタリング)および改竄ができないあるいは困難な耐タンパ性の構造を持つ通信ゲートウェイが用いられる。

【0061】

以下、図2および図3を参照しながら、コンテンツプロバイダ101における処理の流れを説明する。

なお、以下に示す処理を行う前提として、コンテンツプロバイダ101の関係者は、例えば、自らの身分証明書および決済処理を行う銀行口座などを用いて、オフラインで、EMDサービスセンタ102に登録処理を行い、グローバルユニークな識別子CP_IDを得ている。識別子CP_IDは、記憶部119に記憶される。

【0062】

以下、コンテンツプロバイダ101が、EMDサービスセンタ102に、自らの秘密鍵データKCP,Sに対応する公開鍵データKCP,Sの正当性を証明する公開鍵証明書データCERCPを要求する場合の処理を図3および図8を参照しながら説明する。

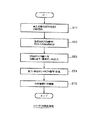

図8は、当該処理のフローチャートである。

ステップSA1:コンテンツプロバイダ101は、例えば真性乱数発生器から構成される乱数発生部115を用いて乱数を発生して秘密鍵データKCP,Sを生成する。

ステップSA2:コンテンツプロバイダ101は、秘密鍵データKCP,Sに対応する公開鍵データKCP,Pを作成して記憶部119に記憶する。

ステップSA3:コンテンツプロバイダ101のEMDサービスセンタ管理部125は、コンテンツプロバイダ101の識別子CP_IDおよび公開鍵データKCP,Pを記憶部119から読み出す。

そして、EMDサービスセンタ管理部125は、識別子CP_IDおよび公開鍵データKCP,Pを含む公開鍵証明書データ発行要求をEMDサービスセンタ102に送信する。

ステップSA4:EMDサービスセンタ管理部125は、当該発行要求に応じて、公開鍵証明書データCERCPおよびその署名データSIG1,ESC をEMDサービスセンタ102から入力して記憶部119に書き込む。

【0063】

以下、コンテンツプロバイダ101が、EMDサービスセンタ102から配信用鍵データを受信する処理を図3を参照しながら説明する。

なお、以下に示す処理を行う前提として、コンテンツプロバイダ101は、EMDサービスセンタ102から既に公開鍵証明書データCERCPを得ている必要がある。

EMDサービスセンタ管理部125が、EMDサービスセンタ102から6カ月分の配信用鍵データKD1 〜KD3 およびその署名データSIGKD1,ESC 〜SIGKD6,ESC を入力し、これを記憶部119内の所定のデータベースに記憶する。

そして、署名処理部117において、記憶部119に記憶された署名データSIGKD1,ESC 〜SIGKD6,ESC の正当性が確認された後に、記憶部119に記憶されている配信用鍵データKD1 〜KD6 が有効なものとして扱われる。

【0064】

以下、コンテンツプロバイダ101がユーザホームネットワーク103のSAM1051 にセキュアコンテナ104を送信する場合の処理を図2および図9を参照しながら説明する。

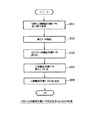

図9は、当該処理のフローチャートである。

なお、以下の例では、コンテンツプロバイダ101からSAM1051 にセキュアコンテナ104を送信する場合を例示するが、セキュアコンテナ104をSAM1052 〜1054 に送信する場合も、SAM1051 を介してSAM1052 〜1054 に送信される点を除いて同じである。

【0065】

ステップSB1:コンテンツデータS111がコンテンツマスタソースサーバ111から読み出されて電子透かし情報付加部112に出力される。

電子透かし情報付加部112は、コンテンツデータS111に電子透かし情報を埋め込んでコンテンツデータS112を生成し、これを圧縮部113に出力する。

ステップSB2:圧縮部113は、コンテンツデータS112を、例えばATRAC3方式で圧縮してコンテンツデータS113を作成し、これを暗号化部114に出力する。

【0066】

ステップSB3:乱数発生部115は、乱数を発生してコンテンツ鍵データKcを生成し、これを暗号化部114に出力する。

【0067】

ステップSB4:暗号化部114は、コンテンツデータS113と、記憶部119から読み出されたメタデータMetaおよびA/V伸長用ソフトウェアSoftとを、コンテンツ鍵データKcを用いて暗号化してセキュアコンテナ作成部118に出力する。この場合に、メタデータMetaは暗号化しなくてもよい。

そして、セキュアコンテナ作成部118は、図4(A)に示すコンテンツファイルCFを作成する。また、署名処理部117において、コンテンツファイルCFのハッシュ値がとられ、秘密鍵データKCP,Sを用いて署名データSIG6,CPが生成される。

【0068】

ステップSB5:署名処理部117は、コンテンツデータC、コンテンツ鍵データKcおよび権利書データ106のそれぞれに対してハッシュ値をとり、秘密鍵データKCP,Sを用いて、それぞれのデータの作成者(提供者)の正当性を示す署名データSIG2,CP,SIG3,CP,SIG4,CPを作成する。

また、暗号化部116は、図4(B)に示すコンテンツ鍵データKc、権利書データ106、SAMプログラム・ダウンロード・コンテナSD1 〜SD3 および署名・証明書モジュールMod1 を、対応する期間の配信用鍵データKD1 〜KD3 で暗号化してセキュアコンテナ作成部118に出力する。

そして、セキュアコンテナ作成部118は、図4(B)に示すキーファイルKFを作成する。

また、署名処理部117は、キーファイルKFのハッシュ値をとり、秘密鍵データKCP,Sを用いて、署名データSIG7,CPを作成する。

【0069】

ステップSB6:セキュアコンテナ作成部118は、図4(A)に示すコンテンツファイルCFおよびその署名データSIG6,CPと、図4(B)に示すキーファイルKFおよびその署名データSIG7,CPと、図4(C)に示す公開鍵証明書データCERCPおよびその署名データSIG1,ESC とを格納したセキュアコンテナ104を作成し、これを、セキュアコンテナデータベース118aに記憶する。

ステップSB7:セキュアコンテナ作成部118は、例えばユーザからの要求(リクエスト)に応じてユーザホームネットワーク103に提供しようとするセキュアコンテナ104をセキュアコンテナデータベース118aから読み出して、相互認証部120とSAM1051 との間の相互認証によって得られたセッション鍵データKSES を用いて暗号化・復号部121において暗号化した後に、SAM管理部124を介してユーザホームネットワーク103のSAM1051 に送信する。

【0070】

以下、コンテンツプロバイダ101が、EMDサービスセンタ102に権利書データ106およびコンテンツ鍵データKcを登録して権威化することを要求する場合の処理を図3を参照して説明する。

権利書データ106およびコンテンツ鍵データKcの権威化要求処理は、個々のコンテンツデータC毎に行われる。

【0071】

この場合には、署名処理部117において、記憶部119から読み出したコンテンツデータCのグローバルユニークな識別子Content_ID、コンテンツ鍵データKcおよび権利書データ作成部122から入力した権利書データ106からなるモジュールMod3 のハッシュ値が求められ、秘密鍵データKCP,Sを用いて署名データSIG5,CPが生成される。

そして、図7(A)に示す権利登録要求用モジュールMod2 を、相互認証部120とEMDサービスセンタ102との間の相互認証によって得られたセッション鍵データKSES を用いて暗号化・復号部121において暗号化した後に、EMDサービスセンタ管理部125からEMDサービスセンタ102に送信する。

【0072】

本実施形態では、EMDサービスセンタ102において権利書データ106およびコンテンツ鍵データKcを権威化した後に、コンテンツプロバイダ101がEMDサービスセンタ102から権威化されたことを証明する権威化証明書モジュールを受信しない場合、すなわちコンテンツプロバイダ101において配信用鍵データKD1 〜KD6 を用いて暗号化を行ってキーファイルKFを作成する場合を例示する。

但し、本発明は、例えば、EMDサービスセンタ102において権利書データ106およびコンテンツ鍵データKcを権威化した後に、EMDサービスセンタ102からコンテンツプロバイダ101に、配信用鍵データKD1 〜KD6 を用いて暗号化した図7(B)に示す権威化証明書モジュールMod2aを送信してもよい。

権威化証明書モジュールMod2aは、コンテンツデータCのグローバルユニークな識別子Content_ID、コンテンツ鍵データKcおよび権利書データ作成部122から入力した権利書データ106を格納したモジュールMod3aと、秘密鍵データKESC,S を用いたモジュールMod3aの署名データSIG5a,ESCとを格納している。

この場合には、コンテンツプロバイダ101は、例えば、セキュアコンテナ104内に、権威化証明書モジュールMod2aを格納してSAM1051 〜1054 に配給する。

なお、EMDサービスセンタ102は、それぞれ異なる月に対応する配信用鍵データKD1 〜KD6 を用いて暗号化した6カ月分の権威化証明書モジュールMod2aを生成し、これらをまとめてコンテンツプロバイダ101に送信してもよい。

【0073】

〔EMDサービスセンタ102〕

EMDサービスセンタ102は、認証(CA:Certificate Authority) 機能、鍵管理(Key Management)機能および権利処理(Rights Clearing) (利益分配)機能を有する。

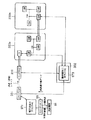

図10は、EMDサービスセンタ102の機能の構成図である。

図10に示すように、EMDサービスセンタ102は、鍵サーバ141、鍵データベース141a、決算処理部142、署名処理部143、決算機関管理部144、証明書・権利書管理部145、CERデータベース145a、コンテンツプロバイダ管理部148、CPデータベース148a、SAM管理部149、SAMデータベース149a、相互認証部150および暗号化・復号部151を有する。

なお、図10には、EMDサービスセンタ102内の機能ブロック相互間のデータの流れのうち、コンテンツプロバイダ101との間で送受信されるデータに関連するデータの流れが示されている。

また、図11には、EMDサービスセンタ102内の機能ブロック相互間のデータの流れのうち、SAM1051 〜1054 および図1に示す決済機関91との間で送受信されるデータに関連するデータの流れが示されている。

【0074】

鍵サーバ141は、鍵データベース141aに記憶された各々有効期間が1カ月の配信用鍵データを要求に応じて読み出してコンテンツプロバイダ管理部148およびSAM管理部149に出力する。

また、鍵データベース141a配信用鍵データKDの他に、記録用鍵データKSTR 、メディア鍵データKMED およびMAC鍵データKMAC などの鍵データを記憶する一連の鍵データースからなる。

【0075】

決算処理部142は、SAM1051 〜1054 から入力した利用履歴データ108と、証明書・権利書管理部145から入力した標準小売価格データSRPおよび販売価格とに基づいて決済処理を行い、決済レポートデータ107および決済請求権データ152を作成し、決済レポートデータ107をコンテンツプロバイダ管理部148に出力し、決済請求権データ152を決算機関管理部144に出力する。

なお、決算処理部142は、販売価格に基づいて、違法なダンピング価格による取り引きが行われたか否かを監視する。

ここで、利用履歴データ108は、ユーザホームネットワーク103におけるセキュアコンテナ104の購入、利用(再生、記録および転送など)の履歴を示し、決算処理部142においてセキュアコンテナ104に関連したラインセンス料の支払い額を決定する際に用いられる。

【0076】

利用履歴データ108には、例えば、セキュアコンテナ104に格納されたコンテンツデータCの識別子Content_ID、セキュアコンテナ104を配給したコンテンツプロバイダ101の識別子CP_ID、セキュアコンテナ104内のコンテンツデータCの圧縮方法、セキュアコンテナ104を記録した記録媒体の識別子Media_ID、セキュアコンテナ104を配給を受けたSAM1051 〜1054 の識別子SAM_ID、当該SAM1051 〜1054 のユーザのUSER_IDなどが記述されている。従って、EMDサービスセンタ102は、コンテンツプロバイダ101の所有者以外にも、例えば、圧縮方法や記録媒体などのライセンス所有者に、ユーザホームネットワーク103のユーザが支払った金銭を分配する必要がある場合には、予め決められた分配率表に基づいて各相手に支払う金額を決定し、当該決定に応じた決済レポートデータ107および決済請求権データ152を作成する。当該分配率表は、例えば、セキュアコンテナ104に格納されたコンテンツデータ毎に作成される。

また、決済請求権データ152は、当該データに基づいて、決済機関91に金銭の支払いを請求できる権威化されたデータであり、例えば、ユーザが支払った金銭を複数の権利者に配給する場合には、個々の権利者毎に作成される。

なお、決済機関91は、決済が終了すると、当該決済機関の利用明細書をEMDサービスセンタ102に送る。EMDサービスセンタ102は、当該利用明細書の内容を、対応する権利者に通知する。

【0077】

決算機関管理部144は、決算処理部142が生成した決済請求権利データ152を図1に示すペイメントゲートウェイ90を介して決済機関91に送信する。

なお、後述するように、決算機関管理部144は、決済請求権データ152を、コンテンツプロバイダ101などの権利者に送信し、権利者自らが、受信した決済請求権データ152を用いて決済機関91に決済を行ってもよい。

また、決算機関管理部144は、署名処理部143において決済請求権データ152のハッシュ値をとり、秘密鍵データKESC,S を用いて生成した署名データSIG99を決済請求権データ152と共に決済機関91に送信する。

【0078】

証明書・権利書管理部145は、CERデータベース145aに登録されて権威化された公開鍵証明書データCERCPおよび公開鍵証明書データCERSAM1〜CERSAM4などを読み出すと共に、コンテンツプロバイダ101の権利書データ106およびコンテンツ鍵データKcなどをCERデータベース145aに登録して権威化する。

なお、公開鍵証明書データCERSAM1〜CERSAM4を格納するデータベースと、権利書データ106およびコンテンツ鍵データKcとを個別に設けてもよい。

このとき、証明書・権利書管理部145は、例えば、権利書データ106およびコンテンツ鍵データKcなどのハッシュ値をとり、秘密鍵データKESC,S を用いた署名データを付した権威化されたそれぞれの証明書データを作成する。

【0079】

コンテンツプロバイダ管理部148は、コンテンツプロバイダ101との間で通信する機能を有し、登録されたコンテンツプロバイダ101の識別子CP_IDなどを管理するCPデータベース148aにアクセスできる。

【0080】

SAM管理部149は、ユーザホームネットワーク103内のSAM1051 〜1054 との間で通信する機能を有し、登録されたSAMの識別子SAM_IDやSAM登録リストなどを記録したSAMデータベース149aにアクセスできる。

【0081】

以下、EMDサービスセンタ102内での処理の流れを説明する。

先ず、EMDサービスセンタ102からコンテンツプロバイダ101およびユーザホームネットワーク103内のSAM1051 〜1054 への配信用鍵データを送信する際の処理の流れを、図10および図11を参照しながら説明する。

図10に示すように、鍵サーバ141は、所定期間毎に、例えば、6カ月分の配信用鍵データKD1 〜KD6 を鍵データベース141aから読み出してコンテンツプロバイダ管理部148に出力する。

また、署名処理部143は、配信用鍵データKD1 〜KD6 の各々のハッシュ値をとり、EMDサービスセンタ102の秘密鍵データKESC,S を用いて、それぞれに対応する署名データSIGKD1,ESC 〜SIGKD6,ESC を作成し、これをコンテンツプロバイダ管理部148に出力する。

コンテンツプロバイダ管理部148は、この6カ月分の配信用鍵データKD1 〜KD6 およびそれらの署名データSIGKD1,ESC 〜SIGKD6,ESC を、相互認証部150と図3に示す相互認証部120と間の相互認証で得られたセッション鍵データKSES を用いて暗号化した後に、コンテンツプロバイダ101に送信する。

【0082】

また、図11に示すように、鍵サーバ141は、所定期間毎に、例えば、3カ月分の配信用鍵データKD1 〜KD3 を鍵データベース141aから読み出してSAM管理部149に出力する。

また、署名処理部143は、配信用鍵データKD1 〜KD3 の各々のハッシュ値をとり、EMDサービスセンタ102の秘密鍵データKESC,S を用いて、それぞれに対応する署名データSIGKD1,ESC 〜SIGKD3,ESC を作成し、これをSAM管理部149に出力する。

SAM管理部149は、この3カ月分の配信用鍵データKD1 〜KD3 およびそれらの署名データSIGKD1,ESC 〜SIGKD3,ESC を、相互認証部150とSAM1051 〜1054 と間の相互認証で得られたセッション鍵データKSES を用いて暗号化した後に、SAM1051 〜1054 に送信する。

【0083】

以下、EMDサービスセンタ102がコンテンツプロバイダ101から、公開鍵証明書データCERCPの発行要求を受けた場合の処理を、図10および図12を参照しながら説明する。

図12は、当該処理のフローチャートである。

ステップSC1:コンテンツプロバイダ管理部148は、コンテンツプロバイダ101の識別子CP_ID、公開鍵データKCP,Pおよび署名データSIG9,CPを含む公開鍵証明書データ発行要求をコンテンツプロバイダ101から受信すると、これらを、相互認証部150と図3に示す相互認証部120と間の相互認証で得られたセッション鍵データKSES を用いて復号する。

ステップSC2:当該復号した署名データSIG9,CPの正当性を署名処理部143において確認した後に、識別子CP_IDおよび公開鍵データKCP,Pに基づいて、当該公開鍵証明書データ発行要求を出したコンテンツプロバイダ101がCPデータベース148aに登録されているか否かを確認する。

【0084】

ステップSC3:証明書・権利書管理部145は、当該コンテンツプロバイダ101の公開鍵証明書データCERCPをCERデータベース145aから読み出してコンテンツプロバイダ管理部148に出力する。

【0085】

ステップSC4:署名処理部143は、公開鍵証明書データCERCPのハッシュ値をとり、EMDサービスセンタ102の秘密鍵データKESC,S を用いて、署名データSIG1,ESC を作成し、これをコンテンツプロバイダ管理部148に出力する。

ステップSC5:コンテンツプロバイダ管理部148は、公開鍵証明書データCERCPおよびその署名データSIG1,ESC を、相互認証部150と図3に示す相互認証部120と間の相互認証で得られたセッション鍵データKSES を用いて暗号化した後に、コンテンツプロバイダ101に送信する。

【0086】

以下、EMDサービスセンタ102がSAM1051 から、公開鍵証明書データCERSAM1の発行要求を受けた場合の処理を、図11および図13を参照しながら説明する。

図13は、当該処理のフローチャートである。

ステップSD1:SAM管理部149は、SAM1051 の識別子SAM1 _ID、公開鍵データKSAM1,Pおよび署名データSIG8,SAM1を含む公開鍵証明書データ発行要求をSAM1051 から受信すると、これらを、相互認証部150とSAM1051 と間の相互認証で得られたセッション鍵データKSES を用いて復号する。

【0087】

ステップSD2:当該復号した署名データSIG8,SAM1の正当性を署名処理部143において確認した後に、識別子SAM1 _IDおよび公開鍵データKSAM1,Pに基づいて、当該公開鍵証明書データの発行要求を出したSAM1051 がSAMデータベース149aに登録されているか否かを確認する。

ステップSD3:証明書・権利書管理部145は、当該SAM1051 の公開鍵証明書データCERSAM1をCERデータベース145aから読み出してSAM管理部149に出力する。

【0088】

ステップSD4:署名処理部143は、公開鍵証明書データCERSAM1のハッシュ値をとり、EMDサービスセンタ102の秘密鍵データKESC,S を用いて、署名データSIG50,ESCを作成し、これをSAM管理部149に出力する。

ステップSD5:SAM管理部149は、公開鍵証明書データCERSAM1およびその署名データSIG50,ESCを、相互認証部150とSAM1051 と間の相互認証で得られたセッション鍵データKSES を用いて暗号化した後に、SAM1051 に送信する。

なお、SAM1052 〜1054 が、公開鍵証明書データを要求した場合の処理は、対象がSAM1052 〜1054 に代わるのみで、基本的に上述したSAM1051 の場合と同じである。

なお、本発明では、EMDサービスセンタ102は、例えば、SAM1051 の出荷時に、SAM1051 の秘密鍵データKSAM1,Sおよび公開鍵データKSAM1,PをSAM1051 の記憶部に記憶する場合には、当該出荷時に、公開鍵データKSAM1,Pの公開鍵証明書データCERSAM1を作成してもよい。

このとき、当該出荷時に、公開鍵証明書データCERSAM1を、SAM1051 の記憶部に記憶してもよい。

【0089】

以下、EMDサービスセンタ102が、コンテンツプロバイダ101から権利書データ106およびコンテンツ鍵データKcの登録要求を受けた場合の処理を、図10および図14を参照しながら説明する。

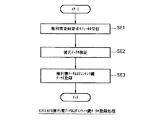

図14は、当該処理のフローチャートである。

ステップSE1:コンテンツプロバイダ管理部148は、コンテンツプロバイダ101から図7(A)に示す権利書登録要求モジュールMod2 を受信すると、相互認証部150と図3に示す相互認証部120と間の相互認証で得られたセッション鍵データKSES を用いて権利書登録要求モジュールMod2 を復号する。

【0090】

ステップSE2:署名処理部143において、鍵データベース141aから読み出した公開鍵データKcpを用いて、署名データSIG5,CPの正当性を検証する。

ステップSE3:証明書・権利書管理部145は、権利書登録要求モジュールMod2 に格納された権利書データ106およびコンテンツ鍵データKcを、CERデータベース145aに登録する。

【0091】

以下、EMDサービスセンタ102において決済処理を行なう場合の処理を図11および図15を参照しながら説明する。

図15は、当該処理のフローチャートである。

ステップSF1:SAM管理部149は、ユーザホームネットワーク103の例えばSAM1051 から利用履歴データ108およびその署名データSIG200,SAM1を入力すると、利用履歴データ108および署名データSIG200,SAM1を、相互認証部150とSAM1051 との間の相互認証によって得られたセッション鍵データKSES を用いて復号し、SAM1051 の公開鍵データKSAM1による署名データSIG200,SAM1の検証を行なった後に、決算処理部142に出力する。

【0092】

ステップSF2:決算処理部142は、SAM管理部149から入力した利用履歴データ108と、証明書・権利書管理部145を介してCERデータベース145aから読み出した権利書データ106に含まれる標準小売価格データSRPおよび販売価格とに基づいて決済処理を行い、決済請求権データ152および決済レポートデータ107を生成する。なお、決済請求権データ152および決済レポートデータ107の生成は、SAMから利用履歴データ108を入力する度に行ってもよいし、所定の期間毎に行ってもよい。

ステップSF3:決算処理部142は、決済請求権データ152を決算機関管理部144に出力する。

決算機関管理部144は、決済請求権データ152およびその署名データSIG99を、相互認証およびセッション鍵データKSES による復号を行なった後に、図1に示すペイメントゲートウェイ90を介して決済機関91に送信する。

これにより、決済請求権データ152に示される金額の金銭が、コンテンツプロバイダ101に支払われる。

なお、EMDサービスセンタ102は、決済請求権データ152をコンテンツプロバイダ101に送信し、コンテンツプロバイダ101が決済請求権データ152を用いて決済記載91に金銭を請求してもよい。

【0093】

ステップSF4:決算処理部142は、決済レポートデータ107をコンテンツプロバイダ管理部148に出力する。

決済レポートデータ107は、上述したように、例えば、EMDサービスセンタ102が図1に示す決済機関91に対して行なったコンテンツプロバイダ101に関する決済の内容が記述されている。

コンテンツプロバイダ管理部148は、決済レポートデータ107を、相互認証部150と図3に示す相互認証部120と間の相互認証で得られたセッション鍵データKSES を用いて暗号化した後に、コンテンツプロバイダ101に送信する。

【0094】

また、EMDサービスセンタ102は、前述したように、権利書データ106を登録(権威化)した後に、EMDサービスセンタ102からコンテンツプロバイダ101に、図7(B)に示す権威化証明書モジュールMod2aを配信用鍵データKD1 〜KD6 で暗号化して送信してもよい。

【0095】

また、EMDサービスセンタ102は、その他に、SAM1051 〜1054 の出荷時の処理と、SAM登録リストの登録処理とを行なうが、これらの処理については後述する。

【0096】

〔ユーザホームネットワーク103〕

ユーザホームネットワーク103は、図1に示すように、ネットワーク機器1601 およびA/V機器1602 〜1604 を有している。

ネットワーク機器1601 は、SAM1051 を内蔵している。また、AV機器1602 〜1604 は、それぞれSAM1052 〜1054 を内蔵している。

SAM1051 〜1054 の相互間は、例えば、IEEE1394シリアルインタフェースバスなどのバス191を介して接続されている。

なお、AV機器1602 〜1604 は、ネットワーク通信機能を有していてもよいし、ネットワーク通信機能を有しておらず、バス191を介してネットワーク機器1601 のネットワーク通信機能を利用してもよい。

また、ユーザホームネットワーク103は、ネットワーク機能を有していないAV機器のみを有していてもよい。

【0097】

以下、ネットワーク機器1601 について説明する。

図16ネットワーク機器1601 の構成図である。

図16に示すように、ネットワーク機器1601 は、SAM1051 、通信モジュール162、復号・伸長モジュール163、購入・利用形態決定操作部165、ダウンロードメモリ167、再生モジュール169および外部メモリ201を有する。

【0098】

SAM1051 〜1054 は、コンテンツ単位の課金処理をおこなうモジュールであり、EMDサービスセンタ102との間で通信を行う。

SAM1051 〜1054 は、例えば、EMDサービスセンタ102によって仕様およびバージョンなどが管理され、家庭機器メーカに対し、搭載の希望があればコンテンツ単位の課金を行うブラックボックスの課金モジュールとしてライセンス譲渡される。例えば、家庭機器開発メーカは、SAM1051 〜1054 のIC(Integrated Circuit)の内部の仕様を知ることはできず、EMDサービスセンタ102が当該ICのインタフェースなどを統一化し、それに従ってネットワーク機器1601 およびAV機器1602 〜1604 に搭載される。

【0099】

SAM1051 〜1054 は、その処理内容が外部から完全に遮蔽され、その処理内容を外部から監視および改竄不能であり、また、内部に予め記憶されているデータおよび処理中のデータを外部から監視および改竄不能な耐タンパ(Tamper Registance) 性を持ったハードウェアモジュール(ICモジュールなど)である。

SAM1051 〜1054 の機能をICという形で実現する場合は、IC内部に秘密メモリを持ち、そこに秘密プログラムおよび秘密データが格納される。SAMをICという物理的形態にとらわれず、その機能を機器の何れかの部分に組み込むことができれば、その部分をSAMとして定義してもよい。

【0100】

以下、SAM1051 の機能について詳細に説明する。

なお、SAM1052 〜1054 は、SAM1051 と基本的に同じ機能を有している。

図17は、SAM1051 の機能の構成図である。

なお、図17には、コンテンツプロバイダ101からのセキュアコンテナ104を入力し、セキュアコンテナ104内のキーファイルKFを復号する処理に関連するデータの流れが示されている。

図17に示すように、SAM1051 は、相互認証部170、暗号化・復号部171,172,173、コンテンツプロバイダ管理部180、誤り訂正部181、ダウンロードメモリ管理部182、セキュアコンテナ復号部183、復号・伸長モジュール管理部184、EMDサービスセンタ管理部185、利用監視部186、課金処理部187、署名処理部189、SAM管理部190、メディアSAM管理部197、スタック(作業)メモリ200および外部メモリ管理部811を有する。

なお、AV機器1602 〜1604 はダウンロードメモリ167を有していないため、SAM1052 〜1054 にはダウンロードメモリ管理部182は存在しない。

【0101】

なお、図17に示すSAM1051 の所定の機能は、例えば、図示しないCPUにおいて秘密プログラムを実行することによって実現される。

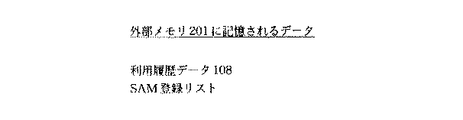

また、スタックメモリ200には、以下に示す処理を経て、図18に示すように、利用履歴データ108およびSAM登録リストが記憶される。

ここで、外部メモリ201のメモリ空間は、SAM1051 の外部(例えば、ホストCPU810)からは見ることはできず、SAM1051 のみが外部メモリ201の記憶領域に対してのアクセスを管理できる。

外部メモリ201としては、例えば、フラッシュメモリあるいは強誘電体メモリ(FeRAM)などが用いられる。

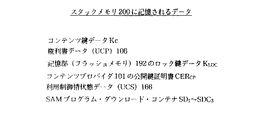

また、スタックメモリ200としては、例えばSARAMが用いられ、図19に示すように、セキュアコンテナ104、コンテンツ鍵データKc、権利書データ(UCP)106、記憶部192のロック鍵データKLOC 、コンテンツプロバイダ101の公開鍵証明書CERCP、利用制御状態データ(UCS)166、およびSAMプログラム・ダウンロード・コンテナSDC1 〜SDC3 などが記憶される。

【0102】

以下、SAM1051 の機能のうち、コンテンツプロバイダ101からのセキュアコンテナ104を入力したときの各機能ブロックの処理内容を図17を参照しながら説明する。

【0103】

相互認証部170は、SAM1051 がコンテンツプロバイダ101およびEMDサービスセンタ102との間でオンラインでデータを送受信する際に、コンテンツプロバイダ101およびEMDサービスセンタ102との間で相互認証を行ってセッション鍵データ(共有鍵)KSES を生成し、これを暗号化・復号部171に出力する。セッション鍵データKSES は、相互認証を行う度に新たに生成される。

【0104】

暗号化・復号部171は、コンテンツプロバイダ101およびEMDサービスセンタ102との間で送受信するデータを、相互認証部170が生成したセッション鍵データKSES を用いて暗号化・復号する。

【0105】

誤り訂正部181は、セキュアコンテナ104を誤り訂正してダウンロードメモリ管理部182に出力する。

なお、ユーザホームネットワーク103は、セキュアコンテナ104が改竄されているか否かを検出する機能を有していてもよい。

本実施形態では、誤り訂正部181を、SAM1051 に内蔵した場合を例示したが、誤り訂正部181の機能を、例えばホストCPU810などのSAM1051 の外部に持たせてもよい。

【0106】

ダウンロードメモリ管理部182は、図16に示すようにダウンロードメモリ167が相互認証機能を持つメディアSAM167aを有している場合には、相互認証部170とメディアSAM167aとの間で相互認証を行った後に、誤り訂正後のセキュアコンテナ104を、相互認証によって得られたセッション鍵データKSES を用いて暗号化して図16に示すダウンロードメモリ167に書き込む。ダウンロードメモリ167としては、例えば、メモリスティックなどの不揮発性半導体メモリが用いられる。

なお、図20に示すように、HDD(Hard Disk Drive) などの相互認証機能を備えていないメモリをダウンロードメモリ211として用いる場合には、ダウンロードメモリ211内はセキュアではないので、コンテンツファイルCFをダウンロードメモリ211にダウンロードし、機密性の高いキーファイルKFを例えば、図17に示すスタックメモリ200にダウンロードする。

【0107】

セキュアコンテナ復号部183は、ダウンロードメモリ管理部182から入力したセキュアコンテナ104に格納されたキーファイルKFを、記憶部192から読み出した対応する期間の配信用鍵データKD1 〜KD3 を用いて復号し、署名処理部189において署名データSIG2,CP〜SIG4,CPの正当性、すなわちコンテンツデータC、コンテンツ鍵データKcおよび権利書データ106の作成者の正当性を確認した後に、スタックメモリ200に書き込む。

【0108】

EMDサービスセンタ管理部185は、図1に示すEMDサービスセンタ102との間の通信を管理する。

【0109】

署名処理部189は、記憶部192から読み出したEMDサービスセンタ102の公開鍵データKESC,P およびコンテンツプロバイダ101の公開鍵データKCP,Pを用いて、セキュアコンテナ104内の署名データの検証を行なう。

【0110】

記憶部192は、SAM1051 の外部から読み出しおよび書き換えできない秘密データとして、図21に示すように、配信用鍵データKD1 〜KD3 、SAM_ID、ユーザID、パスワード、情報参照用ID、SAM登録リスト、記録用鍵データKSTR 、ルートCAの公開鍵データKR-CA,P、EMDサービスセンタ102の公開鍵データKESC,P 、メディア鍵データKMED 、EMDサービスセンタ102の公開鍵データKESC,P 、SAM1051 の秘密鍵データKSAM1,S、SAM1051 の公開鍵データKSAM1,Pを格納した公開鍵証明書CERSAM1、EMDサービスセンタ102の秘密鍵データKESC,S を用いた公開鍵証明書CERESC の署名データSIG22、復号・伸長モジュール163との間の相互認証用の元鍵データ、メディアSAMとの間の相互認証用の元鍵データを記憶している。

また、記憶部192には、図17に示す少なくとも一部の機能を実現するための秘密プログラムが記憶されている。

記憶部192としては、例えば、フラッシュ−EEPROM(Electrically Erasable Programmable RAM)が用いられる。

【0111】

以下、SAM1051 の処理の流れのうち、コンテンツプロバイダ101からのセキュアコンテナ104を入力したときの処理の流れを説明する。

先ず、EMDサービスセンタ102から受信した配信用鍵データKD1 〜KD3 を記憶部192に格納する際のSAM1051 内での処理の流れを図17を参照しながら説明する。

この場合には、先ず、相互認証部170と図10に示す相互認証部150との間で相互認証が行われる。

次に、当該相互認証によって得られたセッション鍵データKSES で暗号化された3カ月分の配信用鍵データKD1 〜KD3 およびその署名データSIGKD1,ESC 〜SIGKD3,ESC が、EMDサービスセンタ102からEMDサービスセンタ管理部185を介してスタックメモリ811に書き込まれる。

次に、暗号化・復号部171において、セッション鍵データKSES を用いて、配信用鍵データKD1 〜KD3 およびその署名データSIGKD1,ESC 〜SIGKD3,ESC が復号される。

次に、署名処理部189において、スタックメモリ811に記憶された署名データSIGKD1,ESC 〜SIGKD3,ESC の正当性が確認された後に、配信用鍵データKD1 〜KD3 が記憶部192に書き込まれる。

【0112】

以下、セキュアコンテナ104をコンテンツプロバイダ101から入力し、セキュアコンテナ104内のキーファイルKFを復号する際のSAM1051 内での処理の流れを図17および図22を参照しながら説明する。

図22は、当該処理のフローチャートである。

ステップSG1:図17に示すSAM1051 の相互認証部170と図2に示す相互認証部120との間で相互認証が行なわれる。

暗号化・復号部171は、当該相互認証によって得られたセッション鍵データKSES を用いて、コンテンツプロバイダ管理部180を介してコンテンツプロバイダ101から受信したセキュアコンテナ104を復号する。

【0113】

ステップSG2:署名処理部189は、図4(C)に示す署名データSIG1,ESC の検証を行なった後に、図4(C)に示す公開鍵証明書データCERCP内に格納されたコンテンツプロバイダ101の公開鍵データKCP,Pを用いて、署名データSIG6,CP,SIG7,CPの正当性を確認する。

コンテンツプロバイダ管理部180は、署名データSIG6,CP,SIG7,CPの正当性が確認されると、セキュアコンテナ104を誤り訂正部181に出力する。

誤り訂正部181は、セキュアコンテナ104を誤り訂正した後に、ダウンロードメモリ管理部182に出力する。

【0114】

ステップSG3:ダウンロードメモリ管理部182は、相互認証部170と図16に示すメディアSAM167aとの間で相互認証を行なった後に、セキュアコンテナ104をダウンロードメモリ167に書き込む。

【0115】

ステップSG4:ダウンロードメモリ管理部182は、相互認証部170と図16に示すメディアSAM167aとの間で相互認証を行なった後に、セキュアコンテナ104に格納された図4(B)に示すキーファイルKFをダウンロードメモリ167から読み出してセキュアコンテナ復号部183に出力する。

そして、セキュアコンテナ復号部183は、記憶部192から入力した対応する期間の配信用鍵データKD1 〜KD3 を用いて、キーファイルKFを復号し、図4(B)に示す署名・証明書モジュールMod1 に格納された署名データSIG1,ESC 、SIG2,CP〜SIG4,CPを署名処理部189に出力する。

【0116】

ステップSG5:署名処理部189は、図4(B)に示す署名データSIG1,ESC の検証を行なった後に、図4(B)に示す公開鍵証明書データCERCP内に格納された公開鍵データKESC,P を用いて署名データSIG2,CP〜SIG4,CPの検証を行なう。これにより、コンテンツデータC、コンテンツ鍵データKcおよび権利書データ106の作成者の正当性が検証される。

【0117】

ステップSG6:セキュアコンテナ復号部183は、署名データSIG2,CP〜SIG4,CPの正当性が確認されると、キーファイルKFをスタックメモリ200に書き込む。

【0118】

以下、ダウンロードメモリ167にダウンロードされたコンテンツデータCを利用・購入する処理に関連する各機能ブロックの処理内容を図23を参照しながら説明する。

【0119】

利用監視部186は、スタックメモリ200から権利書データ106および利用制御状態データ166を読み出し、当該読み出した権利書データ106および利用制御状態データ166によって許諾された範囲内でコンテンツの購入・利用が行われるように監視する。

ここで、権利書データ106は、図17を用いて説明したように、復号後にスタックメモリ200に記憶された図4(B)に示すキーファイルKF内に格納されている。

また、利用制御状態データ166は、後述するように、ユーザによって購入形態が決定されたときに、スタックメモリ200に記憶される。

【0120】

課金処理部187は、図16に示す購入・利用形態決定操作部165からの操作信号S165に応じた利用履歴データ108を作成する。

ここで、利用履歴データ108は、前述したように、ユーザによるセキュアコンテナ104の購入および利用の形態の履歴を記述しており、EMDサービスセンタ102において、セキュアコンテナ104の購入に応じた決済処理およびラインセンス料の支払いを決定する際に用いられる。

【0121】

また、課金処理部187は、必要に応じて、スタックメモリ200から読み出した販売価格あるいは標準小売価格データSRPをユーザに通知する。

ここで、販売価格および標準小売価格データSRPは、復号後にスタックメモリ200に記憶された図4(B)に示すキーファイルKFの権利書データ106内に格納されている。

課金処理部187による課金処理は、利用監視部186の監視の下、権利書データ106が示す使用許諾条件などの権利内容および利用制御状態データ166に基づいて行われる。すなわち、ユーザは、当該権利内容などに従った範囲内でコンテンツの購入および利用を行う。

【0122】

また、課金処理部187は、操作信号S165に基づいて、ユーザによるコンテンツの購入形態を記述した利用制御状態(UCS: Usage Control Status)データ166を生成し、これをスタックメモリ200に書き込む。

コンテンツの購入形態としては、例えば、購入者による再生や当該購入者の利用のための複製に制限を加えない買い切りや、再生する度に課金を行なう再生課金などがある。

ここで、利用制御状態データ166は、ユーザがコンテンツの購入形態を決定したときに生成され、以後、当該決定された購入形態で許諾された範囲内でユーザが当該コンテンツの利用を行なうように制御するために用いられる。利用制御状態データ166には、コンテンツのID、購入形態、当該購入形態に応じた価格、当該コンテンツの購入が行なわれたSAMのSAM_ID,購入を行なったユーザのUSER_IDなどが記述されている。

【0123】

なお、決定された購入形態が再生課金である場合には、例えば、SAM1051 からコンテンツプロバイダ101に利用制御状態データ166をコンテンツデータCの購入と同時にリアルタイムに送信し、コンテンツプロバイダ101がEMDサービスセンタ102に、利用履歴データ108を所定の期間内にSAM1051 に取りにいくことを指示する。

また、決定された購入形態が買い切りである場合には、例えば、利用制御状態データ166が、コンテンツプロバイダ101およびEMDサービスセンタ102の双方にリアルタイムに送信される。このように、本実施形態では、何れの場合にも、利用制御状態データ166をコンテンツプロバイダ101にリアルタイムに送信する。

【0124】

EMDサービスセンタ管理部185は、外部メモリ管理部811を介して外部メモリ201から読み出した利用履歴データ108をEMDサービスセンタ102に送信する。

このとき、EMDサービスセンタ管理部185は、署名処理部189において、秘密鍵データKSAM1,sを用いて利用履歴データ108の署名データSIG200,SAM1を作成し、署名データSIG200,SAM1を利用履歴データ108と共にEMDサービスセンタ102に送信する。

EMDサービスセンタ102への利用履歴データ108の送信は、例えば、EMDサービスセンタ102からの要求に応じてあるいは定期的に行ってもよいし、利用履歴データ108に含まれる履歴情報の情報量が所定以上になったときに行ってもよい。当該情報量は、例えば、外部メモリ201の記憶容量に応じて決定される。

【0125】

ダウンロードメモリ管理部182は、例えば、図16に示す購入形態決定操作部165からの操作信号S165に応じてコンテンツの再生動作が行われる場合に、ダウンロードメモリ167から読み出したコンテンツデータC、スタックメモリ200から読み出したコンテンツ鍵データKcおよび課金処理部187から入力したユーザ電子透かし情報用データ196を復号・伸長モジュール管理部184に出力する。

また、復号・伸長モジュール管理部184は、図16に示す購入形態決定操作部165からの操作信号S165に応じてコンテンツの試聴動作が行われる場合に、ダウンロードメモリ167から読み出したコンテンツファイルCF、並びにスタックメモリ200から読み出したコンテンツ鍵データKcおよび半開示パラメータデータ199を復号・伸長モジュール管理部184に出力する。

【0126】

ここで、半開示パラメータデータ199は、権利書データ106内に記述されており、試聴モード時のコンテンツの取り扱いを示している。復号・伸長モジュール163では、半開示パラメータデータ199に基づいて、暗号化されたコンテンツデータCを、半開示状態で再生することが可能になる。半開示の手法としては、例えば、復号・伸長モジュール163がデータ(信号)を所定のブロックを単位として処理することを利用して、半開示パラメータデータ199によって、コンテンツ鍵データKcを用いて復号を行うブロックと復号を行わないブロックとを指定したり、試聴時の再生機能を限定したり、試聴可能な期間を限定するものなどがある。

【0127】

以下、SAM1051 内での処理の流れについて説明する。

先ず、コンテンツプロバイダ101からダウンロードメモリ167にダウンロードされたセキュアコンテナ104の購入形態を決定するまでの処理の流れを図23および図24を参照しながら説明する。

図24は、当該処理のフローチャートである。

ステップSH1:課金処理部187において、ユーザによる図16に示す購入・利用形態決定操作部165の操作によって、試聴モードを示す操作信号S165が発生したか否かが判断され、発生したと判断された場合にはステップSH2の処理が行われ、そうでない場合にはステップSH3の処理が行われる。

【0128】

ステップSH2:課金処理部187によって、例えば、ダウンロードメモリ167に記憶されているコンテンツファイルCFが、復号・伸長モジュール管理部184を介して、図16に示す復号・伸長モジュール163に出力される。

このとき、コンテンツファイルCFに対して、相互認証部170とメディアSAM167aとの間の相互認証およびセッション鍵データKSES による暗号化・復号と、相互認証部170と相互認証部220との間の相互認証およびセッション鍵データKSES による暗号化・復号とが行なわれる。

コンテンツファイルCFは、図16に示す復号部221において復号された後に、復号部222に出力される。

【0129】

また、スタックメモリ200から読み出されたコンテンツ鍵データKcおよび半開示パラメータデータ199が、図16に示す復号・伸長モジュール163に出力される。このとき、相互認証部170と相互認証部220との間の相互認証後に、コンテンツ鍵データKcおよび半開示パラメータデータ199に対してセッション鍵データKSES による暗号化および復号が行なわれる。

次に、復号された半開示パラメータデータ199が半開示処理部225に出力され、半開示処理部225からの制御によって、復号部222によるコンテンツ鍵データKcを用いたコンテンツデータCの復号が半開示で行われる。

次に、半開示で復号されたコンテンツデータCが、伸長部223において伸長された後に、電子透かし情報処理部224に出力される。

次に、電子透かし情報処理部224においてユーザ電子透かし情報用データ196がコンテンツデータCに埋め込まれた後、コンテンツデータCが再生モジュール169において再生され、コンテンツデータCに応じた音響が出力される。

【0130】

ステップSH3:ユーザが購入・利用形態決定操作部165を操作して購入形態を決定すると、当該決定した購入形態を示す操作信号S165が課金処理部187に出力される。

ステップSH4:課金処理部187において、決定された購入形態に応じた利用履歴データ108および利用制御状態データ166が生成され、利用履歴データ108が外部メモリ管理部811を介して外部メモリ201に書き込まれると共に、利用制御状態データ166がスタックメモリ200に書き込まれる。

以後は、利用監視部186において、利用制御状態データ166によって許諾された範囲で、コンテンツの購入および利用が行なわれるように制御(監視)される。

【0131】

ステップSH5:スタックメモリ200に格納されているキーファイルKFに、利用制御状態データ166が加えられ、購入形態が決定した後述する図29(B)に示す新たなキーファイルKF1 が生成される。キーファイルKF1 は、スタックメモリ200に記憶される。

図29(B)に示すように、キーファイルKF1 に格納された利用制御状態データ166はストレージ鍵データKSTR を用いてDESのCBCモードを利用して暗号化されている。また、当該ストレージ鍵データKSTR をMAC鍵データとして用いて生成したMAC値であるMAC300 が付されている。また、利用制御状態データ166およびMAC300 からなるモジュールは、メディア鍵データKMED を用いてDESのCBCモードを利用して暗号化されている。また、当該モジュールには、当該メディア鍵データKMED をMAC鍵データとして用いて生成したMAC値であるMAC301 が付されている。

【0132】

以下、ダウンロードメモリ167に記憶されている購入形態が既に決定されたコンテンツデータCを再生する場合の処理の流れを、図23および図25を参照しながら説明する。

図25は、当該処理のフローチャートである。

ステップSI1:課金処理部187が、ユーザによる操作に応じて、再生を行うコンテンツを指定した操作信号S165を入力する。

ステップSI2:課金処理部187は、利用監視部186の監視下で、操作信号S165に基づいて、ダウンロードメモリ167に記憶されているコンテンツファイルCFが読み出される。

【0133】

ステップSI3:当該読み出されたコンテンツファイルCFが図16に示す復号・伸長モジュール163に出力される。このとき、図23に示す相互認証部170と、図16に示す復号・伸長モジュール163の相互認証部220との間で相互認証が行われる。

また、スタックメモリ200から読み出されたコンテンツ鍵データKcが復号・伸長モジュール163に出力される。

【0134】

ステップSI4:復号・伸長モジュール163の復号部222において、コンテンツ鍵データKcを用いたコンテンツファイルCFの復号と、伸長部223による伸長処理とが行なわれ、再生モジュール169において、コンテンツデータCが再生される。

ステップSI5:課金処理部187によって、操作信号S165に応じて、外部メモリ201に記憶されている利用履歴データ108が更新される。

利用履歴データ108は、外部メモリ201から読み出された後、相互認証を経て、EMDサービスセンタ管理部185を介して、署名データSIG200,SAM1と共にEMDサービスセンタ102に送信される。

【0135】

以下、図26に示すように、例えば、ネットワーク機器1601 のダウンロードメモリ167にダウンロードされた既に購入形態が決定されたコンテンツファイルCFおよびキーファイルKFを、バス191を介して、AV機器1602 のSAM1052 に転送する場合のSAM1051 内での処理の流れを図27および図28を参照しながら説明する。

図28は、当該処理のフローチャートである。

ステップSJ1:ユーザは、購入・利用形態決定操作部165を操作して、ダウンロードメモリ167に記憶された所定のコンテンツをAV機器1602 に転送することを指示し、当該操作に応じた操作信号S165が、課金処理部187に出力される。

これにより、課金処理部187は、操作信号S165に基づいて、外部メモリ201に記憶されている利用履歴データ108を更新する。

【0136】

ステップSJ2:ダウンロードメモリ管理部182は、ダウンロードメモリ167から読み出した図29(A)に示すコンテンツファイルCFをSAM管理部190に出力する。

ステップSJ3:スタックメモリ200から読み出した図29(B)に示すキーファイルKF1 を、署名処理部189およびSAM管理部190に出力する。

ステップSJ4:署名処理部189は、スタックメモリ200から読み出したキーファイルKF1 の署名データSIG42,SAM1 を作成し、これをSAM管理部190に出力する。

また、SAM管理部190は、記憶部192から、図29(C)に示す公開鍵証明書データCERSAM1およびその署名データSIG22,ESCを読み出す。

【0137】

ステップSJ5:相互認証部170は、SAM1052 との間で相互認証を行って得たセッション鍵データKSES を暗号化・復号部171に出力する。

SAM管理部190は、図29(A),(B),(C)に示すデータからなる新たなセキュアコンテナを作成する。

ステップSJ6:暗号化・復号部171において、セッション鍵データKSES を用いて暗号化した後に、図26に示すAV機器1602 のSAM1052 に出力する。

このとき、SAM1051 とSAM1052 との間の相互認証と並行して、IEEE1394シリアルバスであるバス191の相互認証が行われる。

【0138】

以下、図26に示すように、SAM1051 から入力したコンテンツファイルCFなどを、RAM型などの記録媒体(メディア)に書き込む際のSAM1052 内での処理の流れを、図30および図31を参照しながら説明する。

図31は、当該処理のフローチャートである。

【0139】

ステップSK1:SAM1052 のSAM管理部190は、図26に示すように、図29(A)に示すコンテンツファイルCFと、図29(B)に示すキーファイルKF1 およびその署名データSIG42,SAM1 と、図29(C)に示す公開鍵署名データCERSAM1およびその署名データSIG22,ESCとを、ネットワーク機器1601 のSAM1051 から入力する。

そして、暗号化・復号部171において、SAM管理部190が入力したコンテンツファイルCFと、キーファイルKF1 およびその署名データSIG42,SAM1 と、公開鍵署名データCERSAM1およびその署名データSIG22,ESCとが、相互認証部170とSAM1051 の相互認証部170との間の相互認証によって得られたセッション鍵データKSES を用いて復号される。

次に、セッション鍵データKSES を用いて復号されたキーファイルKF1 およびその署名データSIG42,SAM1 と、公開鍵署名データCERSAM1およびその署名データSIG22,ESCとが、スタックメモリ200に書き込まれる。

【0140】

ステップSK2:署名処理部189は、スタックメモリ200から読み出した署名データSIG22,ESCを、記憶部192から読み出した公開鍵データKESC,P を用いて検証して、公開鍵証明書データCERSAM1の正当性を確認する。

そして、署名処理部189は、公開鍵証明書データCERSAM1の正当性を確認すると、公開鍵証明書データCERSAM1に格納された公開鍵データKSAM1,Pを用いて、署名データSIG42,SAM1 の正当を確認する。

次に、署名データSIG42,SAM1 の正当性、すなわちキーファイルKF1 の作成者の正当性が確認されると、図29(B)に示すキーファイルKF1 をスタックメモリ200から読み出して暗号化・復号部173に出力する。

なお、当該例では、キーファイルKF1 の作成者と送信元とが同じ場合を述べたが、キーファイルKF1 の作成者と送信元とが異なる場合には、キーファイルKF1 に対して作成者の署名データと送信者と署名データとが作成され、署名処理部189において、双方の署名データの正当性が検証される。

【0141】

ステップSK3:暗号化・復号部173は、記憶部192から読み出した記録用鍵データKSTR 、メディア鍵データKMED および購入者鍵データKPIN を用いてキーファイルKF1 を順に暗号化してメディアSAM管理部197に出力する。

なお、メディア鍵データKMED は、図27に示す相互認証部170と図26に示すRAM型の記録媒体250のメディアSAM252との間の相互認証によって記憶部192に事前に記憶されている。

【0142】

ここで、記録用鍵データKSTR は、例えばSACD(Super Audio Compact Disc)、DVD(Digital Versatile Disc)機器、CD−R機器およびMD(Mini Disc) 機器などの種類(当該例では、AV機器1602 )に応じて決まるデータであり、機器の種類と記録媒体の種類とを1対1で対応づけるために用いられる。なお、SACDとDVDとでは、ディスク媒体の物理的な構造が同じであるため、DVD機器を用いてSACDの記録媒体の記録・再生を行うことができる場合がある。記録用鍵データKSTR は、このような場合において、不正コピーを防止する役割を果たす。

【0143】

また、メディア鍵データKMED は、記録媒体(当該例では、RAM型の記録媒体250)にユニークなデータである。

メディア鍵データKMED は、記録媒体(当該例では、図26に示すRAM型の記録媒体250)側に格納されており、記録媒体のメディアSAMにおいてメディア鍵データKMED を用いた暗号化および復号を行うことがセキュリティの観点から好ましい。このとき、メディア鍵データKMED は、記録媒体にメディアSAMが搭載されている場合には、当該メディアSAM内に記憶されており、記録媒体にメディアSAMが搭載されていない場合には、例えば、RAM領域内のホストCPU810の管理外の領域に記憶されている。

なお、本実施形態のように、機器側のSAM(当該例では、SAM1052 )とメディアSAM(当該例では、メディアSAM252)との間で相互認証を行い、セキュアな通信経路を介してメディア鍵データKMED を機器側のSAMに転送し、機器側のSAMにおいてメディア鍵データKMED を用いた暗号化および復号を行なってもよい。

本実施形態では、記録用鍵データKSTR およびメディア鍵データKMED が、記録媒体の物理層のレベルのセキュリティを保護するために用いられる。

【0144】

また、購入者鍵データKPIN は、コンテンツファイルCFの購入者を示すデータであり、例えば、コンテンツを買い切りで購入したときに、当該購入したユーザに対してEMDサービスセンタ102によって割り当てられる。購入者鍵データKPIN は、EMDサービスセンタ102において管理される。

【0145】

ステップSK4:メディアSAM管理部197は、SAM管理部190から入力したコンテンツファイルCFおよび暗号化・復号部173から入力したキーファイルKF1 を、図26に示す記録モジュール260に出力する。

そして、記録モジュール260は、メディアSAM管理部197から入力したコンテンツファイルCFおよびキーファイルKF1 を、図26に示すRAM型の記録媒体250のRAM領域251に書き込む。この場合に、キーファイルKF1 を、メディアSAM252内に書き込むようにしてもよい。

【0146】

以下、コンテンツの購入形態が未決定の図6に示すROM型の記録媒体130をユーザホームネットワーク303がオフラインで配給を受けた場合に、AV機器1602 において購入形態を決定する際の処理の流れを図32、図33、図34、図35を参照しながら説明する。

ステップSL1:AV機器1602 のSAM1052 は、先ず、図33に示す相互認証部170と図6に示すROM型の記録媒体130のメディアSAM133との間で相互認証を行った後に、メディアSAM133からメディア鍵データKMED を入力する。

なお、SAM1052 が、事前にメディア鍵データKMED を保持している場合には、当該入力を行わなくても良い。

【0147】

ステップSL2:ROM型の記録媒体130のRAM領域132に記録されているセキュアコンテナ104に格納された図4(B),(C)に示すキーファイルKFおよびその署名データSIG7,CPと、公開鍵証明書データCERCPおよびその署名データSIG1,ESC とが、メディアSAM管理部197を介して入力され、これらがスタックメモリ200に書き込まれる。

【0148】

ステップSL3:署名処理部189において、署名データSIG1,ESC の正当性を確認した後に、公開鍵証明書データCERCPから公開鍵データKCP,Pを取り出し、この公開鍵データKCP,Pを用いて、署名データSIG7,CPの正当性、すなわちキーファイルKFの作成者の正当性を検証する。

【0149】

ステップSL4:署名処理部189において署名データSIG7,CPの正当性が確認されると、スタックメモリ200からセキュアコンテナ復号部183に、キーファイルKFを読み出す。

そして、セキュアコンテナ復号部183において、対応する期間の配信用鍵データKD1 〜KD3 を用いて、キーファイルKFを復号する。

【0150】

ステップSL5:署名処理部189において、公開鍵データKESC,P を用いて、キーファイルKFに格納された署名データSIG1,ESCMの正当性を確認した後に、キーファイルKF内の公開鍵証明書データCERCPに格納された公開鍵データKCP,Pを用いて、署名データSIG2,CP〜SIG4,CPの正当性、すなわちコンテンツデータC、コンテンツ鍵データKcおよび権利書データ106の作成者の正当性を検証する。

【0151】

ステップSL6:課金処理部187において、ユーザによる図16に示す購入・利用形態決定操作部165の操作によって、試聴モードを示す操作信号S165が発生したか否かが判断され、発生したと判断された場合にはステップSL7の処理が行われ、そうでない場合にはステップSL8の処理が行われる。

【0152】

ステップSL7:図33に示す相互認証部170と図32に示す復号・伸長モジュール163との間で相互認証を行った後に、SAM1052 の復号・伸長モジュール管理部184は、スタックメモリ200に記憶されているコンテンツ鍵データKcおよび権利書データ106に格納された半開示パラメータデータ199、並びにROM型の記録媒体130のROM領域131から読み出したコンテンツデータCを図32に示す復号・伸長モジュール163に出力する。次に、復号・伸長モジュール163において、コンテンツデータCがコンテンツ鍵データKcを用いて半開示モードで復号された後に伸長され、再生モジュール270に出力される。そして、再生モジュール270において、復号・伸長モジュール163からのコンテンツデータCが試聴モードで再生される。

【0153】

ステップSL8:ユーザによる図32に示す購入形態決定操作部165の購入操作によってコンテンツの購入形態が決定され、当該決定された購入形態を示す操作信号S165が課金処理部187に入力される。

【0154】

ステップSL9:課金処理部187は、操作信号S165に応じた利用制御状態データ166を作成し、これをスタックメモリ200に書き込む。

また、課金処理部187は、利用履歴データ108を作成あるいは更新する。

【0155】

ステップSL10:スタックメモリ200から暗号化・復号部173に、例えば、図4(B)に示すキーファイルKFに利御制御状態データ166を格納した図29(B)に示す新たなキーファイルKF1 が出力される。

【0156】

ステップSL11:暗号化・復号部173は、スタックメモリ200から読み出した図29(B)に示すキーファイルKF1 を、記憶部192から読み出した記録用鍵データKSTR 、メディア鍵データKMED および購入者鍵データKPIN を用いて順次に暗号化してメディアSAM管理部197に出力する。

【0157】

ステップSL12:図33に示す相互認証部170と図32に示すメディアSAM133との間で相互認証を行った後に、SAM管理部197は、暗号化・復号部173から入力したキーファイルKF1 を図32に示す記録モジュール271を介してROM型の記録媒体130のRAM領域132あるいはメディアSAM133内に書き込む。

これにより、購入形態が決定されたROM型の記録媒体130が得られる。

このとき、課金処理部187が生成した利用制御状態データ166および利用履歴データ108は、所定のタイミングで、スタックメモリ200および外部メモリ201からそれぞれ読み出しされたEMDサービスセンタ102に送信される。

【0158】

以下、図36に示すように、AV機器1603 において購入形態が未決定のROM型の記録媒体130からセキュアコンテナ104を読み出してAV機器1602 に転送し、AV機器1602 において購入形態を決定してRAM型の記録媒体250に書き込む際の処理の流れを図37および図38を用いて説明する。

図37は、SAM1053 における当該処理のフローチャートである。

図38は、SAM1052 における当該処理のフローチャートである。 なお、ROM型の記録媒体130からRAM型の記録媒体250へのセキュアコンテナ104の転送は、図1に示すネットワーク機器1601 およびAV機器1601 〜1604 のいずれの間で行ってもよい。

【0159】

ステップSM11(図37):AV機器1603 のSAM1053 とROM型の記録媒体130のメディアSAM133との間で相互認証を行い、ROM型の記録媒体130のメディア鍵データKMED1をSAM1053 に転送する。

このとき、同様に、V機器1602 のSAM1052 とRAM型の記録媒体250のメディアSAM252との間で相互認証を行い、RAM型の記録媒体250のメディア鍵データKMED2をSAM1052 に転送する。

【0160】

ステップSM12:SAM1053 は、RAM領域132から読み出した図4(B),(C)キーファイルKF、署名データSIG7,CP、公開鍵証明書データCERCPおよびその署名データSIG1,ESC とを、図40に示す暗号化・復号部172において、対応する期間の配信用鍵データKD1 〜KD3 を用いて順に復号する。

次に、暗号化・復号部172で復号されたコンテンツファイルCFは、暗号化・復号部171に出力され、SAM1053 と1052 との間の相互認証によって得られたセッション鍵データKSES を用いて暗号化された後に、SAM管理部190に出力される。

また、暗号化・復号部172で復号されたキーファイルKFは、暗号化・復号部171および署名処理部189に出力される。

【0161】

ステップSM13:署名処理部189は、SAM1053 の秘密鍵データKSAM3,Sを用いて、キーファイルKFの署名データSIG350,SAM3を作成し、これを暗号化・復号部171に出力する。

【0162】

ステップSM14:暗号化・復号部171は、記憶部192から読み出したSAM1053 の公開鍵証明書データCERSAM3およびその署名データSIG351,ESC と、キーファイルKFおよびその署名データSIG350,SAM3と、ROM型の記録媒体130のROM領域131から読み出した図4(A)に示すコンテンツファイルCFとを、SAM1053 と1052 との間の相互認証によって得られたセッション鍵データKSES を用いて暗号化した後に、SAM管理部190を介して、AV機器1602 のSAM1052 に出力する。

【0163】

ステップSN1(図38):SAM1052 では、図41に示すように、SAM管理部190を介してSAM1053 から入力されたコンテンツファイルCFが、暗号化・復号部171においてセッション鍵データKSES を用いて復号された後に、メディアSAM管理部197を介してRAM型の記録媒体250のRAM領域251に書き込まれる。

また、SAM管理部190を介してSAM1053 から入力されたキーファイルKFおよびその署名データSIG350,SAM3と、公開鍵証明書データCERSAM3およびその署名データSIG351,ESC とが、スタックメモリ200に書き込まれた後に、暗号化・復号部171においてセッション鍵データKSES を用いて復号される。

【0164】

ステップSN2:当該復号された署名データSIG351,ECS が、署名処理部189において署名検証され、その正当性が確認されると、公開鍵証明書データCERSAM3に格納された公開鍵データKSAM3を用いて、署名データSIG350,SAM3の正当性、すなわちキーファイルKFの送信元の正当性が確認される。

そして、署名データSIG350,SAM3の正当性が確認されると、スタックメモリ200からキーファイルKFが読み出されてセキュアコンテナ復号部183に出力される。

【0165】

ステップSN3:セキュアコンテナ復号部183は、対応する期間の配信用鍵データKD1 〜KD3 を用いて、キーファイルKFを復号し、所定の署名検証を経た後に、当該復号したキーファイルKFをスタックメモリ200に書き込む。

その後、スタックメモリ200に記憶されている既に復号されたキーファイルKFに格納された権利書データ106が、利用監視部186に出力される。そして、利用監視部186によって、権利書データ106に基づいて、コンテンツの購入形態および利用形態が管理される。

【0166】

ステップSN4:課金処理部187において、ユーザによる図16に示す購入・利用形態決定操作部165の操作によって、試聴モードを示す操作信号S165が発生したか否かが判断され、発生したと判断された場合にはステップSN5の処理が行われ、そうでない場合にはステップSN6の処理が行われる。

【0167】

ステップSN5:ユーザによって試聴モードが選択されると、既にセッション鍵データKSES で復号されたコンテンツファイルCFのコンテンツデータCと、スタックメモリ200に記憶されたコンテンツ鍵データKc、権利書データ106から得られた半開示パラメータデータ199およびユーザ電子透かし情報用データ196とが、相互認証を経た後に、図36に示す復号・伸長モジュール管理部184を介して再生モジュール270に出力される。そして、再生モジュール270において、試聴モードに対応したコンテンツデータCの再生が行われる。

【0168】

ステップSN6:ユーザによる図36に示す購入・利用形態決定操作部165の操作によってコンテンツの購入・利用形態が決定され、当該決定に応じた操作信号S165が、課金処理部187に出力される。

ステップSN7:課金処理部187において、決定された購入・利用形態に応じて利用制御状態データ166および利用履歴データ108が生成され、これがスタックメモリ200および外部メモリ201にそれぞれ書き込まれる。

【0169】

ステップSN8:スタックメモリ200から読み出された利用制御状態データ166を格納した例えば図29(B)に示すキーファイルKF1 が作成され、これが暗号化・復号部173に出力される。

ステップSN9:暗号化・復号部173において記憶部192から読み出した記録用鍵データKSTR 、メディア鍵データKMED2および購入者鍵データKPIN を用いて順に暗号化され、メディアSAM管理部197に出力される。

ステップSN10:メディアSAM管理部197によって、キーファイルKF1 が、図36に示す記録モジュール271によってRAM型の記録媒体250のRAM領域251あるいはメディアSAM252に書き込まれる。

また、利用制御状態データ166および利用履歴データ108は、所定のタイミングで、EMDサービスセンタ102に送信される。

以下、SAM1051 〜1054 の実現方法について説明する。

SAM1051 〜1054 の機能をハードウェアとして実現する場合は、メモリを内蔵したASIC型のCPUを用いて、そのメモリには、図17に示す各機能を実現するためのセキュリティー機能モジュールやコンテンツの権利処理をおこなうプログラムモジュールおよび鍵データなどの機密度の高いデータが格納される。暗号ライブラリーモジュール(公開鍵暗号、共通鍵暗号、乱数発生器、ハッシュ関数)、コンテンツの使用制御用のプログラムモジュール、課金処理のプログラムモジュールなど、一連の権利処理用のプログラムモジュールは、例えば、ソフトウェアとして実装される。

【0170】

例えば、図17に示す暗号化・復号部171などのモジュールは、例えば、処理速度の問題でハードウエアとしてASIC型のCPU内のIPコアとして実装される。クロック速度やCPUコード体系などの性能によっては、暗号化・復号部171をソフトウェアとして実装してもよい。

また、図17に示す記憶部192や、図17に示す機能を実現するためのプログラムモジュールおよびデータを格納するメモリとしては、例えば、不揮発メモリー(フラッシュ−ROM)が用いられ、作業用メモリとしてはSRAMなどの高速書き込み可能なメモリが用いられる。なお、その他にも、SAM1051 〜1054 に内蔵されるメモリとして、強誘電体メモリー(FeRAM)を用いてもよい。

また、SAM1051 〜1054 には、その他に、コンテンツの利用のための有効期限や契約期間などで日時の検証に使用する時計機能が内蔵されている。

【0171】

上述したように、SAM1051 〜1054 は、プログラムモジュールや、データおよび処理内容を外部から遮蔽した耐タンパ性の構造を持っている。SAM1051 〜1054 を搭載した機器のホストCPUのバス経由で、当該SAMのIC内部のメモリに格納されている秘密性の高いプログラムおよびデータの内容や、SAMのシステムコンフィギュレーション(System Configuration)関連のレジスタ群および暗号ライブラリーや時計のレジスタ群などの値が、読み出されたり、新規に書き込まれたりしないように、すなわち、搭載機器のホストCPUが割り付けているアドレス空間内に存在しないように、当該SAMでは、CPU側のメモリー空間を管理するMMU(Memory Magagement Unit)を用いて、搭載機器側のホストCPUからは見えないアドレス空間を設定する。

また、SAM1051 〜1054 は、X線や熱などの外部からの物理的な攻撃にも耐え得る構造をもち、さらにデバッグ用ツール(ハードウエアICE、ソフトウエアICE)などを用いたリアルタイムデバッグ(リバースエンジニアリング)が行われても、その処理内容が分からないか、あるいは、デバッグ用ツールそのものがIC製造後には使用できないような構造をしている。

SAM1051 〜1054 自身は、ハードウエア的な構造においては、メモリを内蔵した通常のASIC型のCPUであり、機能は当該CPUを動作させるソフトウェアに依存するが、暗号機能と耐タンパ性のハードウェア構造を有している点が、一般的なASIC型のCPUと異なる。

【0172】

SAM1051 〜1054 の機能を全てソフトウエアで実現する場合は、耐タンパ性を持ったモジュール内部で閉じてソフトウエア処理をおこなう場合と、通常のセットに搭載されているホストCPU上のソフトウエア処理で行い、当該処理のときにのみ解読することが不可能となる仕掛けをする場合とがある。前者は、暗号ライブラリモジュールがIPコアではなく、通常のソフトウェアモジュールとしてメモリに格納される場合と同じであり、ハードウェアとして実現する場合と同様に考えられる。一方、後者は、タンパーレジスタントソフトウェアと呼ばれるもので、ICE(デバッガ)で実行状況を解読されても、そのタスクの実行順序がバラバラであったり(この場合には、区切ったタスク単体でプログラムとしての意味があるように、すなわち前後のラインに影響がでないようにタスク切りを行う)、タスクそのものが暗号化されており、一種のセキュア処理を目的としたタスクスケジューラ(MiniOS)と同様に実現できる。当該タスクスケジューラは、ターゲットプログラムに埋め込まれている。

【0173】

次に、図16に示す復号・伸長モジュール163について説明する。

図16に示すように、復号・伸長モジュール163は、相互認証部220、復号部221、復号部222、伸長部223、電子透かし情報処理部224および半開示処理部225を有する。

相互認証部220は、復号・伸長モジュール163がSAM1051 からデータを入力する際に、図26に示す相互認証部170との間で相互認証を行ってセッション鍵データKSES を生成する。

【0174】

復号部221は、SAM1051 から入力したコンテンツ鍵データKc、半開示パラメータデータ199、ユーザ電子透かし情報用データ196およびコンテンツデータCを、セッション鍵データKSES を用いて復号する。そして、復号部221は、復号したコンテンツ鍵データKcおよびコンテンツデータCを復号部222に出力し、復号したユーザ電子透かし情報用データ196を電子透かし情報処理部224に出力し、半開示パラメータデータ199を半開示処理部225に出力する。

【0175】

復号部222は、半開示処理部225からの制御に基づいて、コンテンツ鍵データKcを用いて、コンテンツデータCを半開示状態で復号し、復号したコンテンツデータCを伸長部223に出力する。

【0176】

伸長部223は、復号されたコンテンツデータCを伸長して、電子透かし情報処理部224に出力する。

伸長部223は、例えば、図4(A)に示すコンテンツファイルCFに格納されたA/V伸長用ソフトウェアを用いて伸長処理を行い、例えば、ATRAC3方式で伸長処理を行う。

【0177】

電子透かし情報処理部224は、復号されたユーザ電子透かし情報用データ196に応じたユーザ電子透かし情報を、復号されたコンテンツデータCに埋め込み、新たなコンテンツデータCを生成する。電子透かし情報処理部224は、当該新たなコンテンツデータCを再生モジュール169に出力する。

このように、ユーザ電子透かし情報は、コンテンツデータCを再生するときに、復号・伸長モジュール163において埋め込まれる。

なお、本発明では、コンテンツデータCにユーザ電子透かし情報用データ196を埋め込まないようにしてもよい。

【0178】

半開示処理部225は、半開示パラメータデータ199に基づいて、例えば、コンテンツデータCのうち復号を行わないブロックと、復号を行うブロックとを復号部222に指示する。

また、半開示処理部225は、その他に、半開示パラメータデータ199に基づいて、試聴時の再生機能を限定したり、試聴可能な期間を限定するなどの制御を行う。

【0179】

再生モジュール169は、復号および伸長されたコンテンツデータCに応じた再生を行う。

【0180】

次に、コンテンツプロバイダ101、EMDサービスセンタ102およびユーザホームネットワーク103の間で、秘密鍵データを用いて生成した署名データを付したデータおよび公開鍵証明書データを送受信する際のデータフォーマットについて説明する。

図42(A)は、コンテンツプロバイダ101からSAM1051 にデータDataをイン・バンド方式で送信する場合のデータフォーマットを説明するための図である。

この場合には、コンテンツプロバイダ101からSAM1051 に、コンテンツプロバイダ101とSAM1051 との間の相互認証によって得たセッション鍵データKSES で暗号化したモジュールMod50が送信される。

モジュールMod50には、モジュールMod51およびその秘密鍵データKCP,Sによる署名データSIGCPが格納されている。

モジュールMod51には、コンテンツプロバイダ101の秘密鍵データKCP,Pを格納した公開鍵証明書データCERCPと、公開鍵証明書データCERCPに対しての秘密鍵データKESC,S による署名データSIGESC と、送信するデータDataとが格納されている。

このように、公開鍵証明書データCERCPを格納したモジュールMod50を、コンテンツプロバイダ101からSAM1051 に送信することで、SAM1051 において署名データSIGCPの検証を行なう際に、EMDサービスセンタ102からSAM1051 に公開鍵証明書データCERCPを送信する必要がなくなる。

【0181】

図42(B),(C)は、コンテンツプロバイダ101からSAM1051 にデータDataをアウト・オブ・バンド方式で送信する場合のデータフォーマットを説明するための図である。

この場合には、コンテンツプロバイダ101からSAM1051 に、コンテンツプロバイダ101とSAM1051 との間の相互認証によって得たセッション鍵データKSES で暗号化した図42(B)に示すモジュールMod52が送信される。

モジュールMod52には、送信するデータDataと、その秘密鍵データKCP,Sによる署名データSIGCPとが格納されている。

また、EMDサービスセンタ102からSAM1051 には、EMDサービスセンタ102とSAM1051 との間の相互認証によって得たセッション鍵データKSES で暗号化した図42(C)に示すモジュールMod53が送信される。

モジュールMod53には、コンテンツプロバイダ101の公開鍵証明書データCERCPと、その秘密鍵データKESC,S による署名データSIGESC とが格納されている。

【0182】

図42(D)は、SAM1051 からコンテンツプロバイダ101にデータDataをイン・バンド方式で送信する場合のデータフォーマットを説明するための図である。

この場合には、SAM1051 からコンテンツプロバイダ101に、コンテンツプロバイダ101とSAM1051 との間の相互認証によって得たセッション鍵データKSES で暗号化したモジュールMod54が送信される。

モジュールMod54には、モジュールMod55およびその秘密鍵データKSAM1,Sによる署名データSIGSAM1が格納されている。

モジュールMod55には、SAM1051 の秘密鍵データKSAM1,Pを格納した公開鍵証明書データCERSAM1と、公開鍵証明書データCERSAM1に対しての秘密鍵データKESC,S による署名データSIGESC と、送信するデータDataとが格納されている。

このように、公開鍵証明書データCERSAM1を格納したモジュールMod55を、SAM1051 からコンテンツプロバイダ101に送信することで、コンテンツプロバイダ101において署名データSIGSAM1の検証を行なう際に、EMDサービスセンタ102からコンテンツプロバイダ101に公開鍵証明書データCERSAM1を送信する必要がなくなる。

【0183】

図42(E),(F)は、SAM1051 からコンテンツプロバイダ101にデータDataをアウト・オブ・バンド方式で送信する場合のデータフォーマットを説明するための図である。

この場合には、SAM1051 からコンテンツプロバイダ101に、コンテンツプロバイダ101とSAM1051 との間の相互認証によって得たセッション鍵データKSES で暗号化した図42(E)に示すモジュールMod56が送信される。

モジュールMod56には、送信するデータDataと、その秘密鍵データKSAM1,Sによる署名データSIGSAM1とが格納されている。

また、EMDサービスセンタ102からコンテンツプロバイダ101には、EMDサービスセンタ102とコンテンツプロバイダ101との間の相互認証によって得たセッション鍵データKSES で暗号化した図42(F)に示すモジュールMod57が送信される。

モジュールMod57には、SAM1051 の公開鍵証明書データCERSAM1と、その秘密鍵データKESC,S による署名データSIGESC とが格納されている。

【0184】

図43(G)は、コンテンツプロバイダ101からEMDサービスセンタ102にデータDataをイン・バンド方式で送信する場合のデータフォーマットを説明するための図である。

この場合には、コンテンツプロバイダ101からEMDサービスセンタ102に、コンテンツプロバイダ101とEMDサービスセンタ102との間の相互認証によって得たセッション鍵データKSES で暗号化したモジュールMod58が送信される。

モジュールMod58には、モジュールMod59およびその秘密鍵データKCP,Sによる署名データSIGCPが格納されている。

モジュールMod59には、コンテンツプロバイダ101の秘密鍵データKCP,Pを格納した公開鍵証明書データCERCPと、公開鍵証明書データCERCPに対しての秘密鍵データKESC,S による署名データSIGESC と、送信するデータDataとが格納されている。

【0185】

図43(H)は、コンテンツプロバイダ101からEMDサービスセンタ102にデータDataをアウト・オブ・バンド方式で送信する場合のデータフォーマットを説明するための図である。

この場合には、コンテンツプロバイダ101からEMDサービスセンタ102に、コンテンツプロバイダ101とEMDサービスセンタ102との間の相互認証によって得たセッション鍵データKSES で暗号化した図43(H)に示すモジュールMod60が送信される。

モジュールMod60には、送信するデータDataと、その秘密鍵データKCP,Sによる署名データSIGCPとが格納されている。

このとき、EMDサービスセンタ102にはコンテンツプロバイダ101の公開鍵証明書データCERCPは既に登録されている。

【0186】

図43(I)は、SAM1051 からEMDサービスセンタ102にデータDataをイン・バンド方式で送信する場合のデータフォーマットを説明するための図である。

この場合には、SAM1051 からEMDサービスセンタ102に、EMDサービスセンタ102とSAM1051 との間の相互認証によって得たセッション鍵データKSES で暗号化したモジュールMod61が送信される。

モジュールMod61には、モジュールMod62およびその秘密鍵データKSAM1,Sによる署名データSIGSAM1が格納されている。

モジュールMod62には、SAM1051 の秘密鍵データKSAM1,Pを格納した公開鍵証明書データCERSAM1と、公開鍵証明書データCERSAM1に対しての秘密鍵データKESC,S による署名データSIGESC と、送信するデータDataとが格納されている。

【0187】

図43(J)は、SAM1051 からEMDサービスセンタ102にデータDataをアウト・オブ・バンド方式で送信する場合のデータフォーマットを説明するための図である。

この場合には、SAM1051 からEMDサービスセンタ102に、EMDサービスセンタ102とSAM1051 との間の相互認証によって得たセッション鍵データKSES で暗号化した図43(J)に示すモジュールMod63が送信される。

モジュールMod63には、送信するデータDataと、その秘密鍵データKSAM1,Sによる署名データSIGSAM1とが格納されている。

このとき、EMDサービスセンタ102にはSAM1051 の公開鍵証明書データCERSAM1は既に登録されている。

【0188】

以下、SAM1051 〜1054 の出荷時におけるEMDサービスセンタ102への登録処理について説明する。

なお、SAM1051 〜1054 の登録処理は同じであるため、以下、SAM1051 の登録処理について述べる。

SAM1051 の出荷時には、図11に示すEMDサービスセンタ102の鍵サーバ141によって、SAM管理部149を介して、図17などに示す記憶部192に以下に示す鍵データが初期登録される。

また、SAM1051 には、例えば、出荷時に、記憶部192などに、SAM1051 がEMDサービスセンタ102に初回にアクセスする際に用いられるプログラムなどが記憶される。

すなわち、記憶部192には、例えば、図21において左側に「*」が付されているSAM1051 の識別子SAM_ID、記録用鍵データKSTR 、ルート認証局2の公開鍵データKR-CA、EMDサービスセンタ102の公開鍵データKESC,P 、SAM1051 の秘密鍵データKSAM1,S、公開鍵証明書データCERSAM1およびその署名データSIG22,ESC、復号・伸長モジュール163およびメディアSAMとの間の認証用鍵データを生成するための元鍵データが初期登録で記憶される。

なお、公開鍵証明書データCERSAM1は、SAM1051 を出荷後に登録する際にEMDサービスセンタ102からSAM1051 に送信してもよい。

【0189】

ここで、ルート認証局2の公開鍵データKR-CAは、インターネットの電子商取引などでは一般的に使用されているRSAを使用し、データ長は例えば1024ビットである。公開鍵データKR-CAは、図1に示すルート認証局2によって発行される。

また、EMDサービスセンタ102の公開鍵データKESC,P は、短いデータ長でRSAと同等あるいはそれ以上の強度を持つ楕円曲線暗号を利用して生成され、データ長は例えば160ビットである。但し、暗号化の強度を考慮すると、公開鍵データKESC,P は192ビット以上であることが望ましい。また、EMDサービスセンタ102は、ルート認証局92に公開鍵データKESC,P を登録する。

また、ルート認証局92は、公開鍵データKESC,P の公開鍵証明書データCERESC を作成する。公開鍵データKESC,P を格納した公開鍵証明書データCERESC は、好ましく、SAM1051 の出荷時に記憶部192に記憶される。この場合に、公開鍵証明書データCERESC は、ルート認証局92の秘密鍵データKROOT,Sで署名されている。

【0190】

EMDサービスセンタ102は、乱数を発生してSAM1051 の秘密鍵データKSAM1,S、を生成し、これとペアとなる公開鍵データKSAM1,Pを生成する。

また、EMDサービスセンタ102は、ルート認証局92の認証をもらって、公開鍵データKSAM1,Pの公開鍵証明書データCERSAM1を発行し、これに自らの秘密鍵データKESC,S を用いて署名データを添付する。すなわち、EMDサービスセンタ102は、セカンドCA(認証局)として機能を果たす。

【0191】

また、SAM1051 には、図11に示すEMDサービスセンタ102のSAM管理部149により、EMDサービスセンタ102の管理下にある一意(ユニーク)な識別子SAM_IDが割り当てられ、これがSAM1051 の記憶部192に格納されると共に、図11に示すSAMデータベース149aにも格納され、EMDサービスセンタ102によって管理される。

【0192】

また、SAM1051 は、出荷後、例えば、ユーザによってEMDサービスセンタ102と接続され、登録手続を行うと共に、EMDサービスセンタ102から記憶部192に配信用鍵データKD1 〜KD3 が転送される。

すなわち、SAM1051 を利用するユーザは、コンテンツをダウンロードする前にEMDサービスセンタ102に登録手続が必要である。この登録手続は、例えば、SAM1051 を搭載している機器(当該例では、ネットワーク機器1601 )を購入したときに添付された登録用紙などを用いて、ユーザ本人が自己を特定する情報を記載して例えば郵便などのオフラインで行なわれる。

SAM1051 は、上述した登録手続を経た後でないと使用できない。

【0193】

EMDサービスセンタ102は、SAM1051 のユーザによる登録手続に応じて、ユーザに固有の識別子USER_IDを発行し、例えば、図11に示すSAMデータベース149aにおいて、SAM_IDとUSER_IDとの対応関係を管理し、課金時に利用する。

また、EMDサービスセンタ102は、SAM1051 のユーザに対して情報参照用識別子IDと、初回に使用されるパスワードを割り当て、これをユーザに通知する。ユーザは、情報参照用識別子IDとパスワードとを用いて、EMDサービスセンタ102に、例えば現在までのコンテンツデータの利用状況(利用履歴)などを情報の問い合わせを行なうことができる。

また、EMDサービスセンタ102は、ユーザの登録時に、クレジットカード会社などに身分の確認を行なったり、オフラインで本人の確認を行なう。

【0194】

次に、図21に示すように、SAM1051 内の記憶部192にSAM登録リストを格納する手順について説明する。

図1に示すSAM1051 は、例えば、バス191としてIEEE1394シリアルバスを用いた場合に、バス191に接続された機器の電源を立ち上げたり、新しい機器をバス191に接続したときに生成されるトポロジーマップを利用して、自分の系に存在するSAM1052 〜SAM1054 のSAM登録リストを得る。

なお、IEEE1394シリアルバスであるバス191に応じて生成されたトポロジーマップは、例えば、図44に示すように、バス191にSAM1051 〜1054 に加えてAV機器1605 ,1606 のSCMS処理回路1055 ,1056 が接続されている場合に、SAM1051 〜1054 およびSCMS処理回路1055 ,1056 を対象として生成される。

従って、SAM1051 は、当該トポロジーマップから、SAM1051 〜1054 についての情報を抽出してSAM登録リストを生成する。

【0195】

SAM登録リストのデータフォーマットは、例えば、図45に示される。

そして、SAM1051 は、当該SAM登録リストを、EMDサービスセンタ102に登録して署名を得る。

これらの処理は、バス191のセッションを利用してSAM1051 が自動的に行い、EMDサービスセンタ102にSAM登録リストの登録命令を発行する。

EMDサービスセンタ102は、SAM1051 から図45に示すSAM登録リストを受けると、有効期限を確認する。そして、EMDサービスセンタ102は、登録時にSAM1051 より指定された決済機能の有無を参照して対応する部分の設定を行う。また、EMDサービスセンタ102は、リボケーションリストをチェックしてSAM登録リスト内のリボケーションフラグを設定する。リボケーションリストは、例えば、不正使用などを理由にEMDサービスセンタ102によって使用が禁止されている(無効な)SAMのリストである。

また、EMDサービスセンタ102は、決済時にはSAM1051 に対応するSAM登録リストを取り出し、その中に記述されたSAMがリボケーションリストに含まれているかを確認する。また、EMDサービスセンタ102は、SAM登録リストに署名を添付する。

なお、SAMリホケーションリストは、同一系の(同一のバス191に接続されている)SAMのみを対象として生成され、各SAMに対応するリボケーションンフラグによって、当該SAMの有効および無効を示している。

【0196】

以下、図1に示すコンテンツプロバイダ101の全体動作について説明する。

図46は、コンテンツプロバイダ101の全体動作のフローチャートである。

ステップS1:EMDサービスセンタ102は、コンテンツプロバイダ101が所定の登録処理を経た後に、コンテンツプロバイダ101の公開鍵データKCP,Pの公開鍵証明書CERCPをコンテンツプロバイダ101に送信する。

また、EMDサービスセンタ102は、SAM1051 〜1054 が所定の登録処理を経た後に、SAM1051 〜1054 の公開鍵データKSAM1,P〜KSAM4,Pの公開鍵証明書CERCP1 〜CERCP4 をSAM1051 〜1054 に送信する。

また、EMDサービスセンタ102は、相互認証を行った後に、各々有効期限が1カ月の6カ月分の配信用鍵データKD1 〜KD6 をコンテンツプロバイダ101に送信し、3カ月分の配信用鍵データKD1 〜KD3 をユーザホームネットワーク103に送信する。

このように、EMDシステム100では、配信用鍵データKD1 〜KD3 を予めSAM1051 〜1054 に配給しているため、SAM1051 〜1054 とEMDサービスセンタ102との間がオフラインの状態でも、SAM1051 〜1054 においてコンテンツプロバイダ101から配給されたセキュアコンテナ104を復号して購入・利用できる。この場合に、当該購入・利用の履歴は利用履歴データ108に記述され、利用履歴データ108は、SAM1051 〜1054 とEMDサービスセンタ102とが接続されたときに、EMDサービスセンタ102に自動的に送信されるため、EMDサービスセンタ102における決済処理を確実に行うことができる。なお、EMDサービスセンタ102が、所定の期間内に、利用履歴データ108を回収できないSAMについては、リボケーションリストで無効の対象とする。

なお、利用制御状態データ166は、原則として、リアルタイムで、SAM1051 〜1054 からEMDサービスセンタ102に送信される。

【0197】

ステップS2:コンテンツプロバイダ101は、相互認証を行った後に、図7(A)に示す権利登録要求モジュールMod2 を、EMDサービスセンタ102に送信する。

そして、EMDサービスセンタ102は、所定の署名検証を行った後に、権利書データ106およびコンテンツ鍵データKcを登録して権威化する。

【0198】

ステップS3:コンテンツプロバイダ101は、対応する期間の配信用鍵データKD1 〜KD6 などを用いて暗号化を行って、図4(A),(B)に示すコンテンツファイルCFおよびキーファイルKFを作成し、これらと図4(C)に示す公開鍵証明書データCERcpとを格納したセキュアコンテナ104を、オンラインおよび/またはオフラインで、ユーザホームネットワーク103に配給する。

【0199】

ステップS4:ユーザホームネットワーク103のSAM1051 〜SAM1054 は、セキュアコンテナ104を対応する期間の配信用鍵データKD1 〜KD3 などを用いて復号し、セキュアコンテナ104の作成者および送信者と正当性を検証するための署名検証などを行い、セキュアコンテナ104が正当なコンテンツプロバイダ101から送信されたか否かを確認する。

【0200】

ステップS5:SAM1051 〜SAM1054 において、ユーザによる図16に示す購入・利用形態決定操作部165の操作に応じた操作信号S165に基づいて、購入・利用形態を決定する。

このとき、図23に示す利用監視部186において、セキュアコンテナ104に格納された権利書データ106に基づいて、ユーザによるコンテンツファイルCFの購入・利用形態が管理される。

【0201】

ステップS6:SAM1051 〜SAM1054 の図23に示す課金処理部187において、操作信号S165に基づいて、ユーザによる購入・利用形態の決定の操作を記述した利用履歴データ108および利用制御状態データ166が生成し、これらをEMDサービスセンタ102に送信する。

【0202】

ステップS7:EMDサービスセンタ102は、図11に示す決算処理部142において、利用履歴データ108に基づいて決済処理を行い、決済請求権データ152および決済レポートデータ107を作成する。EMDサービスセンタ102は、決済請求権データ152およびその署名データSIG99を、図1に示すペイメントゲートウェイ90を介して、決済機関91に送信する。また、EMDサービスセンタ102は、決済レポートデータ107をコンテンツプロバイダ101に送信する。

【0203】

ステップS8:決済機関91において、署名データSIG99の検証を行った後に、決済請求権データ152に基づいて、ユーザが支払った金額が、コンテンツプロバイダ101の所有者に分配される。

【0204】

以上説明したように、EMDシステム100では、図4に示すフォーマットのセキュアコンテナ104をコンテンツプロバイダ101からユーザホームネットワーク103に配給し、セキュアコンテナ104内のキーファイルKFについての処理をSAM1051 〜1054 内で行う。

また、キーファイルKFに格納されたコンテンツ鍵データKcおよび権利書データ106は、配信鍵データKD1 〜KD3 を用いて暗号化されており、配信鍵データKD1 〜KD3 を保持しているSAM1051 〜1054 内でのみ復号される。そして、SAM1051 〜1054 では、耐タンパ性を有するモジュールであり、権利書データ106に記述されたコンテンツデータCの取り扱い内容に基づいて、コンテンツデータCの購入形態および利用形態が決定される。

従って、EMDシステム100によれば、ユーザホームネットワーク103におけるコンテンツデータCの購入および利用を、コンテンツプロバイダ101の関係者が作成した権利書データ106の内容に基づいて確実に行わせることができる。

【0205】

また、EMDシステム100では、コンテンツプロバイダ101からユーザホームネットワーク103へのコンテンツデータCの配給を、オンラインおよびオフラインの何れの場合でもセキュアコンテナ104を用いて行うことで、SAM1051 〜1054 におけるコンテンツデータCの権利処理を双方の場合において共通化できる。

【0206】

また、EMDシステム100では、ユーザホームネットワーク103内のネットワーク機器1601 およびAV機器1602 〜1604 においてコンテンツデータCを購入、利用、記録および転送する際に、常に権利書データ106に基づいて処理を行うことで、共通の権利処理ルールを採用できる。

【0207】

第1実施形態の第1変形例

上述した実施形態では、図4(B)に示すように、コンテンツプロバイダ101において配信用鍵データKDを用いてキーファイルKFを暗号化し、SAM1051 〜1054 において配信用鍵データKDを用いてキーファイルKFを復号する場合を例示したが、図1に示すように、コンテンツプロバイダ101からSAM1051 〜1054 にセキュアコンテナ104を直接供給する場合には、配信用鍵データKDを用いたキーファイルKFの暗号化は必ずしも行なわなくてもよい。 このように、配信用鍵データKDを用いてキーファイルKFを暗号化することは、後述する第2実施形態のように、コンテンツプロバイダからユーザホームネットワークにサービスプロバイダを介してコンテンツデータを供給する場合に、配信用鍵データKDをコンテンツプロバイダおよびユーザホームネットワークにのみ保持させることで、サービスプロバイダによる不正行為を抑制する際に大きな効果を発揮する。

但し、上述した第1実施形態の場合でも、配信用鍵データKDを用いてキーファイルKFを暗号化することは、コンテンツデータの不正利用の抑制力を高める点で効果がある。

【0208】

また、上述した実施形態では、図4(B)に示すキーファイルKF内の権利書データ106内に標準小売価格データSRPを格納する場合を例示したが、セキュアコンテナ104内のキーファイルKFの外に、標準小売価格データSRP(プライスタグデータ)を格納してもよい。この場合には、標準小売価格データSRPに対して秘密鍵データKcpを用いて作成した署名データを添付する。

【0209】

第1実施形態の第2変形例

上述した第1実施形態では、図1に示すように、EMDサービスセンタ102が、自らが生成した決済請求権データ152を用いて、ペイメントゲートウェイ90を介して決済機関91で決済処理を行なう場合を例示したが、例えば、図47に示すように、EMDサービスセンタ102からコンテンツプロバイダ101に決済請求権データ152を送信し、コンテンツプロバイダ101自らが、決済請求権データ152を用いて、ペイメントゲートウェイ90を介して決済機関91に対して決済処理を行なってもよい。

【0210】

第1実施形態の第3変形例

上述した第1実施形態では、単数のコンテンツプロバイダ101からユーザホームネットワーク103のSAM1051 〜1054 に、セキュアコンテナ104を供給する場合を例示したが、2以上のコンテンツプロバイダ101a,101bからSAM1051 〜1054 にそれぞれセキュアコンテナ104a,104bを供給するようにしてもよい。

図48は、コンテンツプロバイダ101a,101bを用いる場合の第1実施形態の第3変形例に係わるEMDシステムの構成図である。

この場合には、EMDサービスセンタ102は、コンテンツプロバイダ101aおよび101bに、それぞれ6カ月分の配信用鍵データKDa1 〜KDa6 およびKDb1 〜KDb6 を配信する。

また、EMDサービスセンタ102は、SAM1051 〜1054 に、3カ月分の配信用鍵データKDa1 〜KDa3 およびKDb1 〜KDb3 を配信する。

【0211】

そして、コンテンツプロバイダ101aは、独自のコンテンツ鍵データKcaを用いて暗号化したコンテンツファイルCFaと、コンテンツ鍵データKcaおよび権利書データ106aなどを対応する期間の配信用鍵データKDa1 〜KDa6 を用いて暗号化したキーファイルKFaとを格納したセキュアコンテナ104aをSAM1051 〜1054 にオンラインおよび/またはオフランで供給する。

このとき、キーファイルの識別子として、EMDサービスセンタ102が配付するグローバルユニークな識別子Content_IDが用いられ、EMDサービスセンタ102によって、コンテンツデータが一元的に管理される。

また、コンテンツプロバイダ101bは、独自のコンテンツ鍵データKcbを用いて暗号化したコンテンツファイルCFbと、コンテンツ鍵データKcbおよび権利書データ106bなどを対応する期間の配信用鍵データKDb1 〜KDb6 を用いて暗号化したキーファイルKFbとを格納したセキュアコンテナ104bをSAM1051 〜1054 にオンラインおよび/またはオフランで供給する。

【0212】

SAM1051 〜1054 は、セキュアコンテナ104aについては、対応する期間の配信用鍵データKDa1 〜KDa3 を用いて復号を行い、所定の署名検証処理などを経てコンテンツの購入形態を決定し、当該決定された購入形態および利用形態などに応じて生成した利用履歴データ108aおよび利用制御状態データ166aをEMDサービスセンタ102に送信する。

また、SAM1051 〜1054 は、セキュアコンテナ104bについては、対応する期間の配信用鍵データKDb1 〜KDb3 を用いて復号を行い、所定の署名検証処理などを経てコンテンツの購入形態を決定し、当該決定された購入形態および利用形態などに応じて生成した利用履歴データ108bおよび利用制御状態データ166bをEMDサービスセンタ102に送信する。

【0213】

EMDサービスセンタ102では、利用履歴データ108aに基づいて、コンテンツプロバイダ101aについての決済請求権データ152aを作成し、これを用いて決済機関91に対して決済処理を行なう。

また、EMDサービスセンタ102では、利用履歴データ108bに基づいて、コンテンツプロバイダ101bについての決済請求権データ152bを作成し、これを用いて決済機関91に対して決済処理を行なう。

【0214】

また、EMDサービスセンタ102は、権利書データ106a,106bを登録して権威化を行なう。このとき、EMDサービスセンタ102は、権利書データ106a,106bに対応するキーファイルKFa,KFbに対して、グローバルユニークな識別子Content_IDを配付する。

また、EMDサービスセンタ102は、コンテンツプロバイダ101a,101bの公開鍵証明書データCERcpa ,CERCPb を発行し、これに自らの署名データSIG1b,ESC,SIG1a,ESCを付してその正当性を認証する。

【0215】

第2実施形態

上述した実施形態では、コンテンツプロバイダ101からユーザホームネットワーク103のSAM1051 〜1054 にコンテンツデータを直接配給する場合を例示したが、本実施形態では、コンテンツプロバイダが提供するコンテンツデータを、サービスプロバイダを介してユーザホームネットワークのSAMに配給する場合について説明する。

【0216】

図49は、本実施形態のEMDシステム300の構成図である。図49に示すように、EMDシステム300は、コンテンツプロバイダ301、EMDサービスセンタ302、ユーザホームネットワーク303、サービスプロバイダ310、ペイメントゲートウェイ90および決済機関91を有する。コンテンツプロバイダ301、SAM3051〜3054およびサービスプロバイダ310は、それぞれ請求項3などに係わるデータ提供装置、データ処理装置およびデータ配給装置に対応している。また、EMDサービスセンタ302は、管理装置である。コンテンツプロバイダ301は、サービスプロバイダ310に対してコンテンツデータを供給する点を除いて、前述した第1実施形態のコンテンツプロバイダ101と同じである。また、EMDサービスセンタ302は、コンテンツプロバイダ101およびSAM5051〜5054に加えて、サービスプロバイダ310に対しても認証機能、鍵データ管理機能および権利処理機能を有する点を除いて、前述した第1実施形態のEMDサービスセンタ102と同じである。また、ユーザホームネットワーク303は、ネットワーク機器3601およびAV機器3602〜3604を有している。ネットワーク機器3601はSAM3051およびCAモジュール311を内蔵しており、AV機器3602〜3604はそれぞれSAM3052〜3054を内蔵している。ここで、SAM3051〜3054は、サービスプロバイダ310からセキュアコンテナ304の配給を受ける点と、コンテンツプロバイダ301に加えてサービスプロバイダ310についての署名データの検証処理およびSP用購入履歴データ(データ配給装置用購入履歴データ)309の作成を行なう点とを除いて、前述した第1実施形態のSAM1051〜1054と同じである。

【0217】

先ず、EMDシステム300の概要について説明する。

EMDシステム300では、コンテンツプロバイダ301は、自らが提供しようとするコンテンツのコンテンツデータCの使用許諾条件などの権利内容を示す前述した第1実施形態と同様の権利書(UCP:Usage Control Policy)データ106を、高い信頼性のある権威機関であるEMDサービスセンタ302に送信する。

権利書データ106は、EMDサービスセンタ302に登録されて権威化(認証)される。

【0218】

また、コンテンツプロバイダ301は、コンテンツ鍵データKcでコンテンツデータCを暗号化してコンテンツファイルCFを生成する。また、コンテンツプロバイダ301は、EMDサービスセンタ302から配給された対応する期間の配信用鍵データKD1 〜KD6 を用いて、コンテンツ鍵データKcおよび権利書データ106を暗号化し、それらを格納したキーファイルKFを作成する。そして、コンテンツプロバイダ301は、コンテンツファイルCF、キーファイルKFおよび自らの署名データとを格納したセキュアコンテナ104を、インターネットなどのネットワーク、デジタル放送、記録媒体あるいは非公式なプロトコルを用いて、あるいはオフラインなどでサービスプロバイダ310に供給する。

【0219】

サービスプロバイダ310は、コンテンツプロバイダ301からセキュアコンテナ104を受け取ると、署名データの検証を行なって、セキュアコンテナ104が正当なコンテンツプロバイダ301によって作成されたものであるか、並びに送り主の正当性を確認する。

次に、サービスプロバイダ310は、例えばオフラインで通知されたコンテンツプロバイダ301が希望するコンテンツに対しての価格(SRP)に、自らのサービスの価格を加算した価格を示すプライスタグデータ(PT)312を作成する。

そして、サービスプロバイダ310は、セキュアコンテナ104から取り出したコンテンツファイルCFおよびキーファイルKFと、プライスタグデータ312と、これらに対しての自らの秘密鍵データKSP,Sによる署名データとを格納したセキュアコンテナ304を作成する。

このとき、キーファイルKFは、配信用鍵データKD1 〜KD6 によって暗号化されており、サービスプロバイダ310は当該配信用鍵データKD1 〜KD6 を保持していないため、サービスプロバイダ310はキーファイルKFの中身を見たり、書き換えたりすることはできない。

また、EMDサービスセンタ302は、プライスタグデータ312を登録して権威化する。

【0220】

サービスプロバイダ310は、オンラインおよび/またはオフラインでセキュアコンテナ304をユーザホームネットワーク303に配給する。

このとき、オフラインの場合には、セキュアコンテナ304はSAM3051 〜3054 にそのまま供給される。一方、オンラインの場合には、サービスプロバイダ310とCAモジュール311との間で相互認証を行い、セキュアコンテナ304をサービスプロバイダ310においてセッション鍵データKSES を用いた暗号化して送信し、CAモジュール311において受信したセキュアコンテナ304をセッション鍵データKSES を用いて復号した後に、SAM3051 〜3054 に転送する。

【0221】

次に、SAM3051 〜3054 において、セキュアコンテナ304を、EMDサービスセンタ302から配給された対応する期間の配信用鍵データKD1 〜KD3 を用いて復号した後に、署名データの検証処理を行う。

SAM3051 〜3054 に供給されたセキュアコンテナ304は、ネットワーク機器3601 およびAV機器3602 〜3604 において、ユーザの操作に応じて購入・利用形態が決定された後に、再生や記録媒体への記録などの対象となる。

SAM3051 〜3054 は、上述したセキュアコンテナ304の購入・利用の履歴を利用履歴(Usage Log) データ308として記録する。

利用履歴データ(履歴データまたは管理装置用履歴データ)308は、例えば、EMDサービスセンタ302からの要求に応じて、ユーザホームネットワーク303からEMDサービスセンタ302に送信される。

【0222】

EMDサービスセンタ302は、利用履歴データ308に基づいて、コンテンツプロバイダ301およびサービスプロバイダ310の各々について、課金内容を決定(計算)し、その結果に基づいて、ペイメントゲートウェイ90を介して銀行などの決済機関91に決済を行なう。これにより、ユーザホームネットワーク103のユーザが支払った金銭が、EMDサービスセンタ102による決済処理によって、コンテンツプロバイダ101およびサービスプロバイダ310に分配される。

【0223】

本実施形態では、第1実施形態と同様に、デジタルのコンテンツデータCをカプセル化して提供することで、従来の記録媒体と密着したデジタルコンテンツを、記録媒体から切り離して、デジタルコンテンツ単体に存在価値を持たせることができる。

ここで、セキュアコンテナは、どのような流通経路(配送チャンネル)を介して提供されても、コンテンツデータC(商品)を販売するときの最も基本となる商品カプセルである。具体的には、セキュアコンテナは、課金を行うための暗号情報や、コンテンツデータCの中身の正当性、コンテンツデータを作成した者の正当性およびコンテンツデータの流通業者の正当性を検証するための署名データや、コンテンツデータに埋め込む電子透かし情報に関する情報などの著作権に係わる情報を含む商品カプセルである。

【0224】

また、本実施形態では、EMDサービスセンタ302は、認証機能、鍵データ管理機能および権利処理(利益分配)機能を有している。

すなわち、EMDサービスセンタ302は、中立の立場にある最高の権威機関であるルート認証局92に対してのセカンド認証局(Second Certificate Authority)としての役割を果たし、コンテンツプロバイダ301、サービスプロバイダ310およびSAM3051 〜3054 において署名データの検証処理に用いられる公開鍵データの公開鍵証明書データに、EMDサービスセンタ302の秘密鍵データによる署名を付けることで、当該公開鍵データの正当性を認証する。また、前述したように、コンテンツプロバイダ301の権利書データ106およびサービスプロバイダ310のプライスタグデータ312を登録して権威化することも、EMDサービスセンタ302の認証機能によるものである。

また、EMDサービスセンタ302は、例えば、配信用鍵データKD1 〜KD6 などの鍵データの管理を行なう鍵データ管理機能を有する。

また、EMDサービスセンタ302は、コンテンツプロバイダ301が登録した権利書データ106とSAM3051 〜SAM3054 から入力した利用履歴データ308とサービスプロバイダ310が登録したプライスタグデータ312とに基づいて、ユーザホームネットワーク303のユーザによるコンテンツの購入・利用に対して決済を行い、ユーザが支払った金銭をコンテンツプロバイダ301およびサービスプロバイダ310に分配して支払う権利処理(利益分配)機能を有する。

【0225】

以下、コンテンツプロバイダ301の各構成要素について詳細に説明する。

〔コンテンツプロバイダ301〕

図50は、コンテンツプロバイダ301の機能ブロック図であり、サービスプロバイダ310との間で送受信されるデータに関連するデータの流れが示されている。

図50に示すように、コンテンツプロバイダ301は、コンテンツマスタソースサーバ111、電子透かし情報付加部112、圧縮部113、暗号化部114、乱数発生部115、暗号化部116、署名処理部117、セキュアコンテナ作成部118、セキュアコンテナデータベース118a、記憶部119、相互認証部120、暗号化・復号部121、権利書データ作成部122、EMDサービスセンタ管理部125およびサービスプロバイダ管理部324を有する。

【0226】

図50において、図2と同一符号を付した構成要素は、前述した第1実施形態において図2および図3を参照しながら説明した同一符号の構成要素と同じである。

すなわち、コンテンツプロバイダ301は、図2に示すSAM管理部124の代わりにサービスプロバイダ管理部324を設けた構成をしている。

サービスプロバイダ管理部324は、セキュアコンテナ作成部118から入力したセキュアコンテナ104を、オフラインおよび/またはオンラインで、図49に示すサービスプロバイダ310に提供する。セキュアコンテナ104には、第1実施形態と同様に、図4(A),(B),(C)に示すコンテンツファイルCFおよびその署名データSIG6,CPと、キーファイルKFおよびその署名データSIG7,CPと、公開鍵証明書データCERCPおよびその署名データSIG1,ESC とが格納されている。

【0227】

サービスプロバイダ管理部324は、セキュアコンテナ104をオンラインでサービスプロバイダ310に配信する場合には、暗号化・復号部121においてセッション鍵データKSES を用いてセキュアコンテナ104を暗号化した後に、ネットワークを介してサービスプロバイダ310に配信する。

【0228】

また、図3に示したコンテンツプロバイダ101内でのデータの流れは、サービスプロバイダ310にも同様に適用される。

【0229】

〔サービスプロバイダ310〕

サービスプロバイダ310は、コンテンツプロバイダ301から提供を受けたセキュアコンテナ104内のコンテンツファイルCFおよびキーファイルKFと、自らが生成したプライスタグデータ312とを格納したセキュアコンテナ304を、オンラインおよび/またはオフラインで、ユーザホームネットワーク303のネットワーク機器3601 およびAV機器3602 〜3604 に配給する。

サービスプロバイダ310によるコンテンツ配給のサービス形態には、大きく分けて、独立型サービスと連動型サービスとがある。

独立型サービスは、例えば、コンテンツを個別に配給するダウンロード専用のサービスである。また、連動型サービスは、番組、CM(広告)に連動してコンテンツを配給するサービスであり、例えば、ドラマ番組のストリーム内にドラマの主題歌や挿入歌のコンテンツが格納してある。ユーザは、ドラマ番組を見ているときに、そのストリーム中にある主題歌や挿入歌のコンテンツを購入できる。

【0230】

図51は、サービスプロバイダ310の機能ブロック図である。

なお、図51には、コンテンツプロバイダ301から供給を受けたセキュアコンテナ104に応じたセキュアコンテナ304をユーザホームネットワーク303に供給する際のデータの流れが示されている。

図51に示すように、サービスプロバイダ310は、コンテンツプロバイダ管理部350、記憶部351、相互認証部352、暗号化・復号部353、署名処理部354、セキュアコンテナ作成部355、セキュアコンテナデータベース355a、プライスタグデータ作成部356、ユーザホームネットワーク管理部357、EMDサービスセンタ管理部358およびユーザ嗜好フィルタ生成部920を有する。

【0231】

以下、コンテンツプロバイダ301から供給を受けたセキュアコンテナ104からセキュアコンテナ304を作成し、これをユーザホームネットワーク303に配給する際のサービスプロバイダ310内での処理の流れを図51および図52を参照しながら説明する。

図52は、当該処理のフローチャートである。

ステップSZ1:コンテンツプロバイダ管理部350は、オンラインおよび/またはオフラインで、コンテンツプロバイダ301から図4に示すセキュアコンテナ104の供給を受けてセキュアコンテナ104を記憶部351に書き込む。

このとき、コンテンツプロバイダ管理部350は、オンラインの場合には、図50に示す相互認証部120と図51に示す相互認証部352との間の相互認証によって得られたセッション鍵データKSES を用いて、セキュアコンテナ104を暗号化・復号部353において復号した後に、記憶部351に書き込む。

【0232】

ステップSZ2:署名処理部354において、記憶部351に記憶されているセキュアコンテナ104の図4(C)に示す署名データSIG1,ESC を、記憶部351から読み出したEMDサービスセンタ302の公開鍵データKESC,P を用いて検証し、その正当性が認められた後に、図4(C)に示す公開鍵証明書データCERCPから公開鍵データKCP,Pを取り出す。

ステップSZ3:署名処理部354は、当該取り出した公開鍵データKCP,Pを用いて、記憶部351に記憶されているセキュアコンテナ104の図4(A),(B)に示す署名データSIG6,CP,SIG7,CPの検証を行う。

【0233】

ステップSZ4:プライスタグデータ作成部356は、例えばコンテンツプロバイダ301からオフラインで通知されたコンテンツプロバイダ301が要求するコンテンツに対しての価格に、自らのサービスの価格を加算した価格を示すプライスタグデータ312を作成し、これをセキュアコンテナ作成部355に出力する。

【0234】

ステップSZ5:署名処理部354は、コンテンツファイルCF、キーファイルKFおよびプライスタグデータ312のハッシュ値をとり、サービスプロバイダ310の秘密鍵データKSP,Pを用いて、署名データSIG62,SP ,SIG63,SP ,SIG64,SP を作成し、これをセキュアコンテナ作成部355に出力する。

【0235】

ステップSZ6:セキュアコンテナ作成部355は、図53(A)〜(D)に示すように、コンテンツファイルCFおよびその署名データSIG62,SP と、キーファイルKFおよびその署名データSIG63,ESCと、プライスタグデータ312およびその署名データSIG64,SP と、公開鍵証明書データCERSPおよびその署名データSIG61,ESCとを格納したセキュアコンテナ304を作成し、セキュアコンテナデータベース355aに格納する。そして、セキュアコンテナ作成部355は、ユーザホームネットワーク303からの要求に応じたセキュアコンテナ304をセキュアコンテナデータベース355aから読み出してユーザホームネットワーク管理部357に出力する。

このとき、セキュアコンテナ304は、複数のコンテンツファイルCFと、それらにそれぞれ対応した複数のキーファイルKFとを格納した複合コンテナであってもよい。例えば、単数のセキュアコンテナ304内に、それぞれ曲、ビデオクリップ、歌詞カード、ライナーノーツおよびジャケットに関する複数のコンテンツファイルCFを単数のセキュアコンテナ304に格納してもよい。これらの複数のコンテンツファイルCFなどは、ディレクトリー構造でセキュアコンテナ304内に格納してもよい。

【0236】

また、セキュアコンテナ304は、デジタル放送で送信される場合には、MHEG(Multimedia and Hypermedia information coding Experts Group)プロトコルが用いられ、インターネットで送信される場合にはXML/SMIL/HTML(Hyper TextMarkup Language) プロトコルが用いられる。

このとき、コンテンツファイルCFおよびキーファイルKFは、コンテンツプロバイダ301によって一元的に管理され、セキュアコンテナ304を送信するプロトコルに依存しない。すなわち、コンテンツファイルCFおよびキーファイルKFは、MHEGおよびHTMLのプロトコルをトンネリングした形でセキュアコンテナ304内に格納される。

【0237】

ステップSZ7:ユーザホームネットワーク管理部357は、セキュアコンテナ304を、オフラインおよび/またはオンラインでユーザホームネットワーク303に供給する。

ユーザホームネットワーク管理部357は、セキュアコンテナ304をオンラインでユーザホームネットワーク303のネットワーク機器3601 に配信する場合には、相互認証後に、暗号化・復号部352においてセッション鍵データKSES を用いてセキュアコンテナ304を暗号化した後に、ネットワークを介してネットワーク機器3601 に配信する。

【0238】

なお、ユーザホームネットワーク管理部357は、セキュアコンテナ304を例えば衛星などを介して放送する場合には、セキュアコンテナ304をスクランブル鍵データKSCR を用いて暗号化する。また、スクランブル鍵データKSCR をワーク鍵データKW を暗号化し、ワーク鍵データKW をマスタ鍵データKM を用いて暗号化する。

そして、ユーザホームネットワーク管理部357は、セキュアコンテナ304と共に、スクランブル鍵データKSCR およびワーク鍵データKW を、衛星を介してユーザホームネットワーク303に送信する。

また、例えば、マスタ鍵データKM を、ICカードなどに記憶してオフラインでユーザホームネットワーク303に配給する。

【0239】

また、ユーザホームネットワーク管理部357は、ユーザホームネットワーク303から、当該サービスプロバイダ310が配給したコンテンツデータCに関してのSP用購入履歴データ309を受信すると、これを記憶部351に書き込む。

サービスプロバイダ310は、将来のサービス内容を決定する際に、SP用購入履歴データ309を参照する。また、ユーザ嗜好フィルタ生成部920は、SP用購入履歴データ309に基づいて、当該SP用購入履歴データ309を送信したSAM3051 〜3054 のユーザの嗜好を分析してユーザ嗜好フィルタデータ900を生成し、これをユーザホームネットワーク管理部357を介してユーザホームネットワーク303のCAモジュール311に送信する。

【0240】

図54には、サービスプロバイダ310内におけるEMDサービスセンタ302との間の通信に関連するデータの流れが示されている。

なお、以下に示す処理を行う前提として、サービスプロバイダ310の関係者は、例えば、自らの身分証明書および決済処理を行う銀行口座などを用いて、オフラインで、EMDサービスセンタ302に登録処理を行い、グローバルユニークな識別子SP_IDを得ている。識別子SP_IDは、記憶部351に記憶される。

【0241】

先ず、サービスプロバイダ310が、EMDサービスセンタ302に、自らの秘密鍵データKSP,Sに対応する公開鍵データKSP,Sの正当性を証明する公開鍵証明書データCERSPを要求する場合の処理を図54を参照しながら説明する。

先ず、サービスプロバイダ310は、真性乱数発生器を用いて乱数を発生して秘密鍵データKSP,Sを生成し、当該秘密鍵データKSP,Sに対応する公開鍵データKSP,Pを作成して記憶部351に記憶する。

EMDサービスセンタ管理部358、サービスプロバイダ310の識別子SP_IDおよび公開鍵データKSP,Pを記憶部351から読み出す。

そして、EMDサービスセンタ管理部358は、識別子SP_IDおよび公開鍵データKSP,Pを、EMDサービスセンタ302に送信する。

そして、EMDサービスセンタ管理部348は、当該登録に応じて、公開鍵証明書データCERSPおよびその署名データSIG61,ESCをEMDサービスセンタ302から入力して記憶部351に書き込む。

【0242】

次に、サービスプロバイダ310が、EMDサービスセンタ302にプライスタグデータ312を登録して権威化する場合の処理を図54を参照して説明する。

【0243】

この場合には、署名処理部354において、プライスタグデータ作成部356が作成したプライスタグデータ312と記憶部351から読み出したグローバルユニークな識別子Content_IDとを格納したモジュールMod103 のハッシュ値が求められ、秘密鍵データKSP,Sを用いて署名データSIG80,SP が生成される。

また、記憶部351から公開鍵証明書データCERSPおよびその署名データSIG61,ESCが読み出される。

そして、図55に示すプライスタグ登録要求用モジュールMod102 を、相互認証部352とEMDサービスセンタ302との間の相互認証によって得られたセッション鍵データKSES を用いて暗号化・復号部353において暗号化した後に、EMDサービスセンタ管理部358からEMDサービスセンタ302に送信する。

なお、モジュールMod103 に、サービスプロバイダ310のグローバルユニークな識別子SP_IDを格納してもよい。

【0244】

また、EMDサービスセンタ管理部358は、EMDサービスセンタ302から受信した決済レポートデータ307sを記憶部351に書き込む。

【0245】

また、EMDサービスセンタ管理部358は、EMDサービスセンタ302から受信したマーケティング情報データ904を記憶部351に記憶する。

マーケティング情報データ904は、サービスプロバイダ310が今後配給するコンテンツデータCを決定する際に参考にされる。