JP6931999B2 - 信用度管理システムおよび信用度管理方法 - Google Patents

信用度管理システムおよび信用度管理方法 Download PDFInfo

- Publication number

- JP6931999B2 JP6931999B2 JP2017019531A JP2017019531A JP6931999B2 JP 6931999 B2 JP6931999 B2 JP 6931999B2 JP 2017019531 A JP2017019531 A JP 2017019531A JP 2017019531 A JP2017019531 A JP 2017019531A JP 6931999 B2 JP6931999 B2 JP 6931999B2

- Authority

- JP

- Japan

- Prior art keywords

- transaction

- evaluation

- smart contract

- execution

- execution transaction

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/38—Payment protocols; Details thereof

- G06Q20/40—Authorisation, e.g. identification of payer or payee, verification of customer or shop credentials; Review and approval of payers, e.g. check credit lines or negative lists

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/321—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials involving a third party or a trusted authority

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q10/00—Administration; Management

- G06Q10/08—Logistics, e.g. warehousing, loading or distribution; Inventory or stock management

- G06Q10/087—Inventory or stock management, e.g. order filling, procurement or balancing against orders

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/02—Payment architectures, schemes or protocols involving a neutral party, e.g. certification authority, notary or trusted third party [TTP]

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/04—Payment circuits

- G06Q20/06—Private payment circuits, e.g. involving electronic currency used among participants of a common payment scheme

- G06Q20/065—Private payment circuits, e.g. involving electronic currency used among participants of a common payment scheme using e-cash

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q20/00—Payment architectures, schemes or protocols

- G06Q20/38—Payment protocols; Details thereof

- G06Q20/40—Authorisation, e.g. identification of payer or payee, verification of customer or shop credentials; Review and approval of payers, e.g. check credit lines or negative lists

- G06Q20/401—Transaction verification

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/32—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials

- H04L9/3236—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions

- H04L9/3239—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols including means for verifying the identity or authority of a user of the system or for message authentication, e.g. authorization, entity authentication, data integrity or data verification, non-repudiation, key authentication or verification of credentials using cryptographic hash functions involving non-keyed hash functions, e.g. modification detection codes [MDCs], MD5, SHA or RIPEMD

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L9/00—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols

- H04L9/50—Cryptographic mechanisms or cryptographic arrangements for secret or secure communications; Network security protocols using hash chains, e.g. blockchains or hash trees

-

- G—PHYSICS

- G06—COMPUTING; CALCULATING OR COUNTING

- G06Q—INFORMATION AND COMMUNICATION TECHNOLOGY [ICT] SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES; SYSTEMS OR METHODS SPECIALLY ADAPTED FOR ADMINISTRATIVE, COMMERCIAL, FINANCIAL, MANAGERIAL OR SUPERVISORY PURPOSES, NOT OTHERWISE PROVIDED FOR

- G06Q2220/00—Business processing using cryptography

Landscapes

- Engineering & Computer Science (AREA)

- Business, Economics & Management (AREA)

- Computer Security & Cryptography (AREA)

- Accounting & Taxation (AREA)

- General Physics & Mathematics (AREA)

- Strategic Management (AREA)

- Physics & Mathematics (AREA)

- General Business, Economics & Management (AREA)

- Theoretical Computer Science (AREA)

- Finance (AREA)

- Signal Processing (AREA)

- Computer Networks & Wireless Communication (AREA)

- Economics (AREA)

- Development Economics (AREA)

- Entrepreneurship & Innovation (AREA)

- Human Resources & Organizations (AREA)

- Marketing (AREA)

- Operations Research (AREA)

- Quality & Reliability (AREA)

- Tourism & Hospitality (AREA)

- Financial Or Insurance-Related Operations Such As Payment And Settlement (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

Description

本実施例の信用度管理システムたる分散台帳システム10は、図1で例示するように、検証ノード3およびクライアントノード4といった複数のノードから構成される情報処理システムである。

(以下、本番実行トランザクション。請求項における「実行トランザクション」に該当)と同様にSCを実行し、分散台帳上に、本番実行トランザクションおよび評価実行トランザクションの各履歴とその実行結果とを含めて管理、保持する。

・関数名:検収()、入力引数:貨物ID、検収者、戻り値:なし

・関数名:輸送履歴参照()、入力引数:貨物ID、戻り値:輸送履歴

上述の関数のうち、「輸送()」が、このSCのコア処理となる。輸送()は、各輸送者による輸送が完了したタイミングで輸送者のノードによって呼び出され、入力引数として、対象となる貨物を識別する貨物ID、輸送者の情報、湿度センサーから得られた湿度情報を登録されると、SCの内部で、最大湿度が80%を超えたかどうかで契約違反の有無を判定し、違反をした場合には超過した湿度に応じて違約金を計算する(湿度に応じた従量計算)。そしてその結果をステート情報D12にて格納し、戻り値として違約金の額を返す。

」による輸送の湿度が80%を超えたため、契約は「違反」となり、違約金「2000」が発生していることを示している。

とを想定する。具体的には、例えば、クライアントノード側は、上述のメンバー管理部33にて発行された秘密鍵で電子署名したトランザクションを発行し、一方、検証ノード側は、このクライアントノードの公開鍵を用いて該当電子署名を検証することで、本人確認を実現できる。なお、公開鍵と秘密鍵の組を生成する手法や署名検証をする手法、鍵とIDを紐付ける手法については、公知または周知の技術を適用すれば良い。

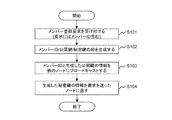

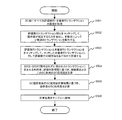

をすべて取得する(S302)。

この仕組みにより、SCの利用者は、中央集権機関による管理なしにSCが信用できるかどうか確認/評価できることになる。また、評価実行トランザクションをBCのデータの連なりの中で管理することで、改ざんを困難なものとし、かつ、BCネットワークへの参加者に公開可能となる。さらに、各ノードのユーザらは、SCの信用性を随時確認/評価できるため、悪意ある提供者による品質の悪いSCの提供を抑止する効果も奏する。スマートコントラクト提供者と複数の第三者による試行/評価により、従来の中央集権的な評価方法と比べて、スマートコントラクトの信用性を高めることができる。また、その信用性に関する情報の共有により、第三者が個々にスマートコントラクトを検証する場合に比べて手間を削減できる効果がある。

続いて、BC上に共有された評価実行トランザクションを活用する形態のバリエーションとして、評価実行トランザクションの履歴を利用してSCに対する信用度を計算する例を示す。

することとなる。

・「輸送者A」によるSC評価実行回数が5件、うち4件が評価判定「OK」

・「輸送者B」によるSC評価実行回数が15件、うち13件が評価判定「OK」

この場合には、SC評価実行回数が、10件×1倍+5件×2倍+15件×2倍=50件、となる。また、評価判定「OK」だった件数が、10件×1倍+4件×2倍+13件×2倍=44件、となる。したがって、この関数のSC信用度は44/50=0.88となる。さらに本実施例では、各SCのSC信用度を、上記のように算出した各関数のSC信用度の平均値によって求めることとする。

ことができる効果がある。

続いて、評価実行トランザクションの履歴を活用してトランザクションの実行を制御する例について説明する。なお、本実施例における分散台帳システム10たるコンピュータシステムの構成は、上述の実施例1あるいは実施例2と同様である。また、トランザクションの実行制御の判定基準として、SC信頼度を用いる場合には実施例2の構成を、他方、SC信頼度を用いない場合には実施例1の構成をとるものとする。

続いて、上述の実施例2におけるSC信頼度計算のバリエーションとして、評価実行トランザクションだけでなく本番実行トランザクションの履歴も活用する例について説明す

る。なお、本実施例における分散台帳システム10たるコンピュータシステムの構成は、実施例2と同様であり、内部のSC信頼度計算処理のみが異なる。

続いて、評価実行トランザクションを自動発行することで、SCの健全性や信用性の監視を行う応用例について説明する。本実施例の分散台帳システム10たるコンピュータシステムの構成は、上述の実施例1〜4の構成において、スマートコントラクト監視部36(以下、SC監視部36と称する)の構成が機能する点が異なる。

一で対応する例を示した。しかし、本発明はこのような構成のみに限定されない。クライアントノード4をBCネットワーク参加者各々が持つのではなく、BCネットワーク参加者各々が、外部端末からクライアントノード4にアクセスして、クライアントノード4経由で検証ノード3にアクセスしてもよい。その場合、クライアントノード4が複数のBCネットワーク参加者の鍵情報を管理していてもよい。

関する信用度を所定アルゴリズムで算定する処理を更に実行する、としてもよい。

2 物理的な通信回線

3 検証ノード

10 分散台帳システム(信用度管理システム)

100 インターフェイス

101 プロセッサ

102 メモリ

103 データバス

31 ランザクション管理部

310 合意形成処理部

32 スマートコントラクト実行部(SC実行部)

33 メンバー管理部

34 参照API

35 スマートコントラクト評価管理部(SC評価管理部)

36 スマートコントラクト監視部(SC監視部)

4 クライアントノード

41 トランザクション発行部

D1 分散台帳

D1 ブロックチェーン(BC)

D12 ステート情報

D2 参加メンバー管理情報

D21 秘密鍵

D22 公開鍵

D3 スマートコントラクト信用度計算結果(SC信用度計算結果)

Claims (14)

- 分散台帳をそれぞれ保持する複数の検証ノードと前記検証ノードへトランザクションを発行する複数のトランザクション発行ノードから構成されるシステムであって、

前記検証ノードそれぞれが、それぞれで管理するブロックチェーンにおいて、スマートコントラクトおよび前記スマートコントラクトの本番の実行トランザクションの他に、前記スマートコントラクトに対する評価実行トランザクションを管理し、

前記検証ノードそれぞれが、所定の前記トランザクション発行ノードが指定した評価用の所定値と、前記トランザクション発行ノードから受け取ったトランザクションが評価実行トランザクションであった際に、前記所定値を前記スマートコントラクトに入力して得た出力値とを含む、前記スマートコントラクトの検証結果を、前記ブロックチェーンにおいて前記評価実行トランザクションとあわせて管理する、または前記出力値に基づき前記スマートコントラクトに関するステート情報を更新するものである、

ことを特徴とする信用度管理システム。 - 前記複数の検証ノードのそれぞれは、

ブロックチェーンに含まれる所定の評価実行トランザクションを基準として、前記スマートコントラクトの実行トランザクションおよびその他の評価実行トランザクションの少なくともいずれかに関する信用度を所定アルゴリズムで算定する処理を更に実行するものである、

ことを特徴とする請求項1に記載の信用度管理システム。 - 前記複数の検証ノードのそれぞれは、

前記算定した信用度の高さに応じて、前記スマートコントラクトの実行可否を制御する処理を更に実行するものである、

ことを特徴とする請求項2に記載の信用度管理システム。 - 前記複数の検証ノードのそれぞれは、

前記スマートコントラクトの提供者および利用者の少なくともいずれかによる、ブロックチェーンへの前記評価実行トランザクションの登録有無に応じて、前記スマートコントラクトの実行可否を制御する処理を更に実行するものである、

ことを特徴とする請求項1に記載の信用度管理システム。 - 前記複数の検証ノードのそれぞれは、

分散台帳において、実行トランザクションおよび評価実行トランザクションのそれぞれに関する所定情報を、異なるデータ領域で管理するものである、

ことを特徴とする請求項1に記載の信用度管理システム。 - 前記複数の検証ノードのそれぞれは、

前記評価実行トランザクションを所定タイミングで自動発行して、前記スマートコントラクトの検証を実行するものである、

ことを特徴とする請求項1に記載の信用度管理システム。 - 前記複数の検証ノードのそれぞれは、

所定期間内の前記実行トランザクションと前記評価実行トランザクションのうち、前記実行トランザクションを優先的に処理するものである、ことを特徴とする請求項1に記載の信用度管理システム。 - 分散台帳をそれぞれ保持する複数の検証ノードと前記検証ノードへトランザクションを発行する複数のトランザクション発行ノードから構成されるシステムにおいて、

前記検証ノードそれぞれが、それぞれで管理するブロックチェーンにおいて、スマートコントラクトおよび前記スマートコントラクトの本番の実行トランザクションの他に、前記スマートコントラクトに対する評価実行トランザクションを管理し、

前記検証ノードそれぞれが、所定の前記トランザクション発行ノードが指定した評価用の所定値と、前記トランザクション発行ノードから受け取ったトランザクションが評価実行トランザクションであった際に、前記所定値を前記スマートコントラクトに入力して得た出力値とを含む、前記スマートコントラクトの検証結果を、前記ブロックチェーンにおいて前記評価実行トランザクションとあわせて管理する、または前記出力値に基づき前記スマートコントラクトに関するステート情報を更新する、

ことを特徴とする信用度管理方法。 - 前記複数の検証ノードのそれぞれが、

ブロックチェーンに含まれる所定の評価実行トランザクションを基準として、前記スマートコントラクトの実行トランザクションおよびその他の評価実行トランザクションの少なくともいずれかに関する信用度を所定アルゴリズムで算定する処理を更に実行する、

ことを特徴とする請求項8に記載の信用度管理方法。 - 前記複数の検証ノードのそれぞれが、

前記算定した信用度の高さに応じて、前記スマートコントラクトの実行可否を制御する処理を更に実行する、

ことを特徴とする請求項9に記載の信用度管理方法。 - 前記複数の検証ノードのそれぞれが、

前記スマートコントラクトの提供者および利用者の少なくともいずれかによる、ブロックチェーンへの前記評価実行トランザクションの登録有無に応じて、前記スマートコントラクトの実行可否を制御する処理を更に実行する、

ことを特徴とする請求項8に記載の信用度管理方法。 - 前記複数の検証ノードのそれぞれが、

分散台帳において、実行トランザクションおよび評価実行トランザクションのそれぞれに関する所定情報を、異なるデータ領域で管理する、

ことを特徴とする請求項8に記載の信用度管理方法。 - 前記複数の検証ノードのそれぞれが、

前記評価実行トランザクションを所定タイミングで自動発行して、前記スマートコントラクトの検証を実行する、

ことを特徴とする請求項8に記載の信用度管理方法。 - 前記複数の検証ノードのそれぞれが、

所定期間内の前記実行トランザクションと前記評価実行トランザクションのうち、前記実行トランザクションを優先的に処理する、

ことを特徴とする請求項8に記載の信用度管理方法。

Priority Applications (4)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2017019531A JP6931999B2 (ja) | 2017-02-06 | 2017-02-06 | 信用度管理システムおよび信用度管理方法 |

| US16/483,486 US11102001B2 (en) | 2017-02-06 | 2018-01-18 | Trust management system and trust management method |

| SG11201907267VA SG11201907267VA (en) | 2017-02-06 | 2018-01-18 | Trust management system and trust management method |

| PCT/JP2018/001320 WO2018142948A1 (ja) | 2017-02-06 | 2018-01-18 | 信用度管理システムおよび信用度管理方法 |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2017019531A JP6931999B2 (ja) | 2017-02-06 | 2017-02-06 | 信用度管理システムおよび信用度管理方法 |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2018128723A JP2018128723A (ja) | 2018-08-16 |

| JP2018128723A5 JP2018128723A5 (ja) | 2020-02-20 |

| JP6931999B2 true JP6931999B2 (ja) | 2021-09-08 |

Family

ID=63040554

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2017019531A Active JP6931999B2 (ja) | 2017-02-06 | 2017-02-06 | 信用度管理システムおよび信用度管理方法 |

Country Status (4)

| Country | Link |

|---|---|

| US (1) | US11102001B2 (ja) |

| JP (1) | JP6931999B2 (ja) |

| SG (1) | SG11201907267VA (ja) |

| WO (1) | WO2018142948A1 (ja) |

Families Citing this family (56)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| WO2018187873A1 (en) * | 2017-04-12 | 2018-10-18 | Royal Bank Of Canada | A bid platform using smart contracts and distributed ledger |

| US10810004B2 (en) | 2017-06-30 | 2020-10-20 | Oracle International Corporation | System and method for managing a public software component ecosystem using a distributed ledger |

| WO2019143475A1 (en) * | 2018-01-22 | 2019-07-25 | GrainChain, Inc. | System and method for distributed, secure computing system |

| US10796022B2 (en) * | 2018-05-16 | 2020-10-06 | Ebay Inc. | Weighted source data secured on blockchains |

| CN109146679B (zh) * | 2018-06-29 | 2023-11-10 | 创新先进技术有限公司 | 基于区块链的智能合约调用方法及装置、电子设备 |

| CN108964924B (zh) * | 2018-07-24 | 2020-06-05 | 腾讯科技(深圳)有限公司 | 数字证书校验方法、装置、计算机设备和存储介质 |

| WO2020035871A1 (en) * | 2018-08-17 | 2020-02-20 | Telefonaktiebolaget Lm Ericsson (Publ) | Method and system for prediction of smart contract violation using dynamic state space creation |

| JP7195016B2 (ja) * | 2018-08-24 | 2022-12-23 | 株式会社Standage | トランザクション処理方法、システムおよびプログラム |

| JP7320099B2 (ja) * | 2018-08-29 | 2023-08-02 | double jump.tokyo株式会社 | ブロックチェーンシステム、及びブロックチェーンシステムの制御方法 |

| JP7098734B2 (ja) * | 2018-08-29 | 2022-07-11 | double jump.tokyo株式会社 | ブロックチェーンシステム、及びブロックチェーンシステムの制御方法 |

| KR102116373B1 (ko) * | 2018-08-30 | 2020-06-03 | 에이치닥 테크놀로지 아게 | 가상기계를 이용한 스마트 컨트랙트 시스템 및 그 처리 방법 |

| JP7062571B2 (ja) * | 2018-10-05 | 2022-05-06 | 株式会社日立製作所 | 組織管理支援システム、組織管理支援方法、および、組織管理支援装置 |

| US11303442B2 (en) * | 2018-10-09 | 2022-04-12 | International Business Machines Corporation | Blockchain notification board storing blockchain resources |

| KR102131292B1 (ko) * | 2018-10-19 | 2020-07-07 | 빅픽처랩 주식회사 | 블록체인 기반 신뢰도 정보 관리방법 |

| CN109544354A (zh) * | 2018-10-19 | 2019-03-29 | 中国平安人寿保险股份有限公司 | 基于区块链的再保结算方法、电子装置及可读存储介质 |

| JP7181455B2 (ja) * | 2018-11-13 | 2022-12-01 | 日本電信電話株式会社 | ブロックチェーンシステム、承認端末、利用者端末、履歴管理方法、および、履歴管理プログラム |

| JPWO2020122039A1 (ja) * | 2018-12-11 | 2021-10-28 | パナソニック インテレクチュアル プロパティ コーポレーション オブ アメリカPanasonic Intellectual Property Corporation of America | データ管理方法、データ管理システム及びプログラム |

| KR102152360B1 (ko) * | 2018-12-28 | 2020-09-04 | 달리웍스 주식회사 | IoT 서비스를 위한 블록체인 기반 데이터 신뢰성 제공 시스템 및 방법 |

| JP7181663B2 (ja) | 2019-01-11 | 2022-12-01 | 富士通株式会社 | 通信装置、通信プログラム、および分散処理方法 |

| JP2020113209A (ja) * | 2019-01-16 | 2020-07-27 | 株式会社Lcnem | 情報処理システム |

| CN109741155A (zh) * | 2019-01-29 | 2019-05-10 | 长沙理工大学 | 一种电力余量交易方法及相关装置 |

| JP7257172B2 (ja) * | 2019-02-14 | 2023-04-13 | 富士通株式会社 | 通信プログラム、通信装置、および、通信方法 |

| CN110009513A (zh) * | 2019-02-18 | 2019-07-12 | 平安科技(深圳)有限公司 | 针对相互保险的理赔方法、装置、设备及可读存储介质 |

| JP7171469B2 (ja) * | 2019-02-22 | 2022-11-15 | 株式会社日立製作所 | 構成変更管理方法、構成変更管理システム、およびノード |

| SG11201908748WA (en) | 2019-03-06 | 2019-10-30 | Alibaba Group Holding Ltd | Managing housing scores using smart contracts in blockchain networks |

| JP7231449B2 (ja) * | 2019-03-18 | 2023-03-01 | 株式会社日立製作所 | 信用分析支援方法、信用分析支援システム、およびノード |

| JP7137077B2 (ja) * | 2019-04-02 | 2022-09-14 | 日本電信電話株式会社 | ブロックチェーンシステム、承認端末、利用者端末、履歴管理方法、および、履歴管理プログラム |

| JP7316081B2 (ja) * | 2019-04-03 | 2023-07-27 | 株式会社日立製作所 | 分散台帳装置、分散台帳システム、及び分散台帳管理方法 |

| CN110138592A (zh) * | 2019-04-09 | 2019-08-16 | 苏宁易购集团股份有限公司 | 一种智能合约的管理方法及系统 |

| JP7221799B2 (ja) * | 2019-05-31 | 2023-02-14 | 株式会社日立製作所 | 情報処理システム、及び情報処理システムの制御方法 |

| US10469605B1 (en) * | 2019-06-28 | 2019-11-05 | Beatdapp Software Inc. | System and method for scalably tracking media playback using blockchain |

| CN111213147B (zh) | 2019-07-02 | 2023-10-13 | 创新先进技术有限公司 | 用于基于区块链的交叉实体认证的系统和方法 |

| CN116910726A (zh) * | 2019-07-02 | 2023-10-20 | 创新先进技术有限公司 | 用于将去中心化标识映射到真实实体的系统和方法 |

| SG11202003757TA (en) | 2019-07-02 | 2020-05-28 | Advanced New Technologies Co Ltd | System and method for issuing verifiable claims |

| EP3688633A4 (en) | 2019-07-02 | 2020-10-07 | Alibaba Group Holding Limited | SYSTEM AND PROCEDURE FOR VERIFICATION OF VERIFICABLE CLAIMS |

| US11057189B2 (en) * | 2019-07-31 | 2021-07-06 | Advanced New Technologies Co., Ltd. | Providing data authorization based on blockchain |

| US11252166B2 (en) | 2019-07-31 | 2022-02-15 | Advanced New Technologies Co., Ltd. | Providing data authorization based on blockchain |

| US11251963B2 (en) | 2019-07-31 | 2022-02-15 | Advanced New Technologies Co., Ltd. | Blockchain-based data authorization method and apparatus |

| CN110519246B (zh) * | 2019-08-15 | 2021-09-28 | 安徽师范大学 | 基于信任区块链节点的信任度计算方法 |

| CN110602236B (zh) * | 2019-09-20 | 2021-12-14 | 腾讯科技(深圳)有限公司 | 节点控制方法、节点控制设备及存储介质 |

| CN110688428B (zh) * | 2019-09-24 | 2021-01-26 | 北京海益同展信息科技有限公司 | 用于发布智能合约的方法和装置 |

| CN110659907B (zh) * | 2019-09-24 | 2021-11-12 | 北京海益同展信息科技有限公司 | 用于执行智能合约的方法和装置 |

| KR102269174B1 (ko) * | 2019-10-07 | 2021-06-24 | 고려대학교 산학협력단 | 스마트 컨트랙트 검증 장치 및 방법 |

| JP7273312B2 (ja) | 2019-11-12 | 2023-05-15 | 富士通株式会社 | 通信プログラム、通信方法および通信装置 |

| CN114746886A (zh) * | 2019-12-19 | 2022-07-12 | 松下电器(美国)知识产权公司 | 控制方法、装置、以及程序 |

| WO2021130968A1 (ja) | 2019-12-26 | 2021-07-01 | 富士通株式会社 | 送信制御方法、送信制御プログラム及び情報処理装置 |

| US11310051B2 (en) | 2020-01-15 | 2022-04-19 | Advanced New Technologies Co., Ltd. | Blockchain-based data authorization method and apparatus |

| JP7384044B2 (ja) * | 2020-01-16 | 2023-11-21 | 富士通株式会社 | 検証方法、検証装置及び検証プログラム |

| JP6830635B1 (ja) * | 2020-02-21 | 2021-02-17 | 株式会社LayerX | データ管理方法 |

| JP7473911B2 (ja) | 2020-04-21 | 2024-04-24 | 清水建設株式会社 | 施工情報管理システム、及び施工情報管理方法 |

| CN111581280A (zh) * | 2020-04-23 | 2020-08-25 | 傲林科技有限公司 | 一种基于区块链的业务处理方法、装置及存储介质 |

| EP4141773A4 (en) | 2020-04-24 | 2023-06-07 | Fujitsu Limited | CONTROL METHOD, CONTROL PROGRAM AND CONTROL DEVICE |

| JP7163351B2 (ja) * | 2020-11-05 | 2022-10-31 | 株式会社日立製作所 | 電子取引システム、電子取引システムのデータ秘匿化方法 |

| CN112561624B (zh) * | 2020-11-06 | 2024-01-05 | 国网安徽省电力有限公司信息通信分公司 | 一种基于区块链的多维度因子的动态信用评价方法及系统 |

| KR102378377B1 (ko) * | 2020-11-13 | 2022-03-24 | 고려대학교 산학협력단 | 스마트 컨트랙트 내의 취약 트랜잭션 시퀀스 획득 장치 및 방법 |

| CN116151826B (zh) * | 2023-04-04 | 2023-08-01 | 广东电力交易中心有限责任公司 | 一种基于区块链的电力交易终端信任管理方法 |

Family Cites Families (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10340038B2 (en) * | 2014-05-13 | 2019-07-02 | Nant Holdings Ip, Llc | Healthcare transaction validation via blockchain, systems and methods |

| JP5871347B1 (ja) * | 2015-03-11 | 2016-03-01 | 株式会社Orb | 仮想通貨管理プログラム、及び仮想通貨管理方法 |

| EP3326138A4 (en) * | 2015-07-24 | 2019-01-16 | Castor Pollux Holdings S.a.r.l. | DEVICE, SYSTEM AND METHOD FOR TRANSFERRING GOODS |

| DE102015114215A1 (de) * | 2015-08-27 | 2017-03-02 | Rwe Ag | Versorgungssystem und verfahren zum betreiben eines versorgungssystems |

| US10762504B2 (en) * | 2016-02-22 | 2020-09-01 | Bank Of America Corporation | System for external secure access to process data network |

| US10346428B2 (en) * | 2016-04-08 | 2019-07-09 | Chicago Mercantile Exchange Inc. | Bilateral assertion model and ledger implementation thereof |

| JP6511017B2 (ja) | 2016-06-03 | 2019-05-08 | 日本電信電話株式会社 | 契約合意方法、合意検証方法、契約合意装置および合意検証装置 |

| JP6703918B2 (ja) * | 2016-08-31 | 2020-06-03 | ヤフー株式会社 | 生成プログラム、生成装置及び生成方法 |

| US11128603B2 (en) * | 2016-09-30 | 2021-09-21 | Nec Corporation | Method and system for providing a transaction forwarding service in blockchain implementations |

| US10715331B2 (en) * | 2016-12-28 | 2020-07-14 | MasterCard International Incorported | Method and system for providing validated, auditable, and immutable inputs to a smart contract |

-

2017

- 2017-02-06 JP JP2017019531A patent/JP6931999B2/ja active Active

-

2018

- 2018-01-18 WO PCT/JP2018/001320 patent/WO2018142948A1/ja active Application Filing

- 2018-01-18 SG SG11201907267VA patent/SG11201907267VA/en unknown

- 2018-01-18 US US16/483,486 patent/US11102001B2/en active Active

Also Published As

| Publication number | Publication date |

|---|---|

| US20200021439A1 (en) | 2020-01-16 |

| SG11201907267VA (en) | 2019-09-27 |

| WO2018142948A1 (ja) | 2018-08-09 |

| JP2018128723A (ja) | 2018-08-16 |

| US11102001B2 (en) | 2021-08-24 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6931999B2 (ja) | 信用度管理システムおよび信用度管理方法 | |

| US10965445B2 (en) | Blockchain-based unexpected data detection | |

| Koteska et al. | Blockchain implementation quality challenges: a literature | |

| US11694110B2 (en) | Aggregated machine learning verification for database | |

| US11153069B2 (en) | Data authentication using a blockchain approach | |

| KR102173426B1 (ko) | Did 환경의 프라이버시 보호를 지원하는 공개키 인프라구조 기반 서명 및 검증 시스템과 방법 | |

| Liu et al. | Elastic and cost-effective data carrier architecture for smart contract in blockchain | |

| Mezquita et al. | Legal aspects and emerging risks in the use of smart contracts based on blockchain | |

| US20200394471A1 (en) | Efficient database maching learning verification | |

| CN111417946A (zh) | 基于区块链的共识处理 | |

| JP2022548168A (ja) | プライベート・ブロックチェーンからの更新のチェーン外通知 | |

| US11983608B2 (en) | Efficient verification of machine learning applications | |

| US20190354968A1 (en) | Utilization Management Method, Utilization Management System, and Node | |

| CN112527912B (zh) | 基于区块链网络的数据处理方法、装置及计算机设备 | |

| US20190268153A1 (en) | Event execution using a blockchain approach | |

| CN111095863A (zh) | 在区块链网络上通信、存储和处理数据的基于区块链的系统和方法 | |

| JP2022553674A (ja) | 存在するチェーン・コードに基づくチェーン・コード推奨 | |

| US11874804B2 (en) | Load balancing based blockchain transaction submission | |

| JP2020160526A (ja) | データ連携管理方法、データ連携管理システム、およびノード | |

| EP3542300B1 (en) | Method for operating a peer-to-peer application | |

| Gupta et al. | Proposed framework for dealing COVID-19 pandemic using blockchain technology | |

| CN113950679A (zh) | 使用预言机共识来验证测量数据集 | |

| JP2020204898A (ja) | 分散台帳システムの運用管理方法、分散台帳システムの運用管理システム、および分散台帳システムの運用管理プログラム | |

| Sharma et al. | Up-to-the-minute Privacy Policies via gossips in Participatory Epidemiological Studies | |

| Xia et al. | Trust in software supply chains: Blockchain-enabled sbom and the aibom future |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20191227 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20191227 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20210316 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20210413 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20210511 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20210616 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20210803 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20210817 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6931999 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |