JP4415527B2 - Communication terminal, communication establishment program, and communication system - Google Patents

Communication terminal, communication establishment program, and communication system Download PDFInfo

- Publication number

- JP4415527B2 JP4415527B2 JP2002110455A JP2002110455A JP4415527B2 JP 4415527 B2 JP4415527 B2 JP 4415527B2 JP 2002110455 A JP2002110455 A JP 2002110455A JP 2002110455 A JP2002110455 A JP 2002110455A JP 4415527 B2 JP4415527 B2 JP 4415527B2

- Authority

- JP

- Japan

- Prior art keywords

- information

- communication

- authentication

- processing

- common

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Description

【0001】

【発明の属する技術分野】

本発明は、例えばIPSec(IP(Internet Protocol) security protocol)に準拠した認証処理及び暗号化処理をすることで、VPN(virtual private network)を構築して通信データを送受信するための通信端末及び通信確立プログラム、通信システムに関する。

【0002】

【従来の技術】

近年、クライアント−サーバシステムとして、IPSecに準拠したプロトコルを実装することによりクライアント端末と認証サーバとの間にVPNパスを構築して、認証サーバを介してクライアント端末とアプリケーションサーバとを接続するものが知られている。このようなシステムとしては、例えば特開2002−44141号公報にて開示されている。

【0003】

このような従来の通信システムの一例を図11に示す。この通信システムでは、クライアント端末101、認証サーバ102、アプリケーションサーバ103が通信回線を介して接続されることにより、クライアント端末101のアプリケーション処理部111とアプリケーションサーバ103との間での通信を実現している。また、この通信システムでは、クライアント端末101及び認証サーバ102にてIP(Internet Protocol)を実装しており、RFC(Request For Comments)2002〜RFC2005などに準拠したモバイルIP、IPSecに対応したVPNパス104を構築する機能を有している。

【0004】

このような通信システムにおけるクライアント端末101は、認証クライアント処理部112を起動して認証サーバ102との間でVPNパス104を構築するに際して、入力装置113がユーザにより操作されると、起動情報取得部121においてログオン画面をユーザに提示してパスワードなどの入力を促す。そして、ユーザによりパスワード入力がなされると、認証クライアント処理部112が起動し、予め設定されたファイルパスに従って情報ファイル管理部114にて保持しているネットワーク情報ファイル131及び認証情報ファイル132を認証・ネットワーク情報取得部122にて読み出す。

【0005】

そして、この通信システムでは、ネットワーク情報ファイル131及び認証情報ファイル132を用いて、認証処理部123と認証サーバ102の認証処理部141との間で認証処理をし、鍵交換処理部124と認証サーバ102の鍵交換処理部142との間で鍵交換を行う。これにより、クライアント端末101の通信処理部125と認証サーバ102の通信処理部143との間で、アプリケーションサーバ103のIPアドレスを宛先アドレスとしたIPパケットを暗号化し、暗号化したデータを用いてIPSecパケットを作成し、更にIPヘッダを付加してカプセル化したパケットを用いた通信をすることで、VPNパス104を構築する。

【0006】

このような通信システムでは、認証クライアント処理部112と認証サーバ102との間に機密保持性と信頼性の高いデータ通信を実現する。

【0007】

【発明が解決しようとする課題】

しかしながら、従来の通信システムでは、認証クライアント処理部112を入力装置113にて起動する、すなわち認証クライアント処理部112へのログオンを手動で入力するパスワードのみから起動の判定をしており、且つ、ネットワーク情報ファイル131、認証情報ファイル132及びファイルパスをクライアント端末101内にて保持する構成となっていたので、パスワードが漏洩すると、システム内に侵入されて、不正な通信が行われるという危険性があった。

【0008】

そこで、本発明は、上述した実情に鑑みて提案されたものであり、端末起動時のログオン処理を安全とすると共に、セキュリティに対する信頼性の高いシステムを構築することができる通信端末及び通信確立プログラム、通信システムを提供することを目的とする。

【0009】

【課題を解決するための手段】

上述の課題を解決するために、本発明に係る通信端末では、ユーザが保有する記録媒体から認証サーバとの認証処理に必要な情報のうち、少なくともユーザごとの固有情報を読み出して入力する情報入力手段と、上記情報入力手段にて入力した情報を用いて、認証処理に必要な認証用情報ファイル及び上記認証サーバとの通信に使用する通信用情報ファイルを構成する情報ファイル構成手段と、 上記情報ファイル構成手段にて構成された通信用情報ファイルを参照して上記認証サーバとの間で通信を行い、上記認証用情報ファイルを参照して上記認証サーバとの間で認証処理を行って、上記認証サーバとの間の通信を確立する通信処理手段と、異なるユーザが保有する記録媒体に記憶された異なる固有情報に対して共通して使用される認証用共通情報及び通信用共通情報を記憶する共通情報記憶手段を更に備え、前記認証用共通情報は、上記認証サーバを区別する識別情報を含む認証処理に必要な情報であり、前記通信用共通情報は、上記認証サーバとの通信を可能にするために使用する情報であり、上記情報入力手段は、通信利用の正当性を判定するためのパスワード、認証サーバとの間にて認証処理をするに際して使用する認証用固有情報、及び認証サーバとの間で通信処理をするに際して使用する通信用固有情報を上記記録媒体から読み出して入力し、上記情報ファイル構成手段は、上記情報入力手段にて入力したパスワードから通信利用の正当性が判定された場合に、上記情報入力手段にて入力した認証用固有情報と上記共通情報記憶手段に記憶された認証用共通情報とを用いて認証用情報ファイルを構成すると共に、上記情報入力手段にて入力した通信用固有情報と上記共通情報記憶手段に記憶された通信用共通情報とを用いて通信用情報ファイルを構成する。

【0011】

上述の課題を解決するために、本発明に係る通信確立プログラムでは、コンピュータを、ユーザが保有する記録媒体から認証サーバとの認証処理に必要な情報のうち、少なくともユーザごとの固有情報を読み出して入力する情報入力手段、少なくともユーザごとの固有情報を読み出して入力した場合に、入力した情報を用いて、認証処理に必要な認証用情報ファイル及び上記認証サーバとの通信に使用する通信用情報ファイルを構成するファイル構成手段、として機能させる情報ファイル構成プログラムと、コンピュータを、上記通信用情報ファイルを参照して上記認証サーバとの間で通信を行い、上記認証用情報ファイルを参照して上記認証サーバとの間で認証処理を行って、上記認証サーバとの間の通信を確立する通信処理手段として機能させる通信処理プログラムとを有し、コンピュータが、異なるユーザが保有する記録媒体に記憶された異なる固有情報に対して共通して使用される認証用共通情報及び通信用共通情報を、上記情報入力手段が読み出し可能な記録媒体に記憶しておき、前記認証用共通情報は、上記認証サーバを区別する識別情報を含む認証処理に必要な情報であり、前記通信用共通情報は、上記認証サーバとの通信を可能にするために使用する情報であり、上記情報入力手段は、通信利用の正当性を判定するためのパスワード、認証サーバとの間にて認証処理をするに際して使用する認証用固有情報、及び認証サーバとの間で通信処理をするに際して使用する通信用固有情報を上記記録媒体から読み出して入力し、上記情報ファイル構成手段は、上記情報ファイル構成手段にて入力したパスワードから通信利用の正当性が判定された場合に、上記情報ファイル構成手段にて入力した認証用固有情報と上記認証用共通情報とを用いて認証用情報ファイルを構成すると共に、上記情報入力手段にて入力した通信用固有情報と上記通信用共通情報とを用いて通信用情報ファイルを構成する。

【0013】

本発明に係る通信確立プログラムは、ユーザが保有する記録媒体から認証サーバとの認証処理に必要な情報のうち、少なくともユーザごとの固有情報を読み出して入力した場合に、入力した情報を用いて、認証処理に必要な認証用情報ファイル及び上記認証サーバとの通信に使用する通信用情報ファイルを構成する情報ファイル構成プログラムと、

上記通信用情報ファイルを参照して上記認証サーバとの間で通信を行い、上記認証用情報ファイルを参照して上記認証サーバとの間で認証処理を行って、上記認証サーバとの間の通信を確立する通信処理プログラムとを有し、異なるユーザが保有する記録媒体に記憶された異なる固有情報に対して共通して使用される認証用共通情報及び通信用共通情報を、上記情報ファイル構成プログラムが読み出し可能な記録媒体に記憶しておき、前記認証用共通情報は、上記認証サーバを区別する識別情報を含む認証処理に必要な情報であり、前記通信用共通情報は、上記認証サーバとの通信を可能にするために使用する情報であり、上記情報ファイル構成プログラムは、通信利用の正当性を判定するためのパスワード、認証サーバとの間にて認証処理をするに際して使用する認証用固有情報、及び認証サーバとの間で通信処理をするに際して使用する通信用固有情報を上記記録媒体から読み出して入力し、入力したパスワードから通信利用の正当性が判定された場合に、入力した認証用固有情報と上記共通情報記憶手段に記憶された認証用共通情報とを用いて認証用情報ファイルを構成すると共に、上記情報入力手段にて入力した通信用固有情報と上記共通情報記憶手段に記憶された通信用共通情報とを用いて通信用情報ファイルを構成するものである。 本発明に係る通信システムは、複数の通信端末との間で認証処理をして、認証処理の結果に応じてアプリケーションサーバと通信端末との間の通信を確立する認証サーバと、ユーザが保有する記録媒体から上記認証サーバとの認証処理に必要な情報のうち、少なくともユーザごとの固有情報を読み出して入力し、入力した情報を用いて、認証処理に必要な認証用情報ファイル及び上記認証サーバとの通信に使用する通信用情報ファイルを構成し、上記通信用情報ファイルを参照して上記認証サーバとの間で通信を行い、上記認証用情報ファイルを参照して上記認証サーバとの間で認証処理を行う通信端末とを備え、上記通信端末は、異なるユーザが保有する記録媒体に記憶された異なる固有情報に対して共通して使用される認証用共通情報及び通信用共通情報を記憶する共通情報記憶手段を更に備え、前記認証用共通情報は、上記認証サーバを区別する識別情報を含む認証処理に必要な情報であり、前記通信用共通情報は、上記認証サーバとの通信を可能にするために使用する情報であり、上記情報入力手段は、通信利用の正当性を判定するためのパスワード、認証サーバとの間にて認証処理をするに際して使用する認証用固有情報、及び認証サーバとの間で通信処理をするに際して使用する通信用固有情報を上記記録媒体から読み出して入力し、上記情報ファイル構成手段は、上記情報入力手段にて入力したパスワードから通信利用の正当性が判定された場合に、上記情報入力手段にて入力した認証用固有情報と上記共通情報記憶手段に記憶された認証用共通情報とを用いて認証用情報ファイルを構成すると共に、上記情報入力手段にて入力した通信用固有情報と上記共通情報記憶手段に記憶された通信用共通情報とを用いて通信用情報ファイルを構成するものである。

【0014】

【発明の実施の形態】

以下、本発明の実施の形態について図面を参照して説明する。

【0015】

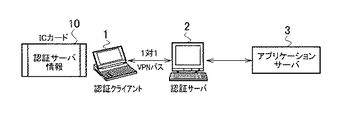

本発明は、例えば図1に示すように構成された通信システムに適用される。

【0016】

[通信システムの構成]

この通信システムは、例えばパーソナルコンピュータにて構成された通信端末1、認証サーバ2及びアプリケーションサーバ3が通信回線を介して接続されて構成されている。この通信システムでは、通信端末1と認証サーバ2との間でモバイルIP及びIPSecに準拠したVPNパス4を構築し、認証サーバ2を介して通信端末1とアプリケーションサーバ3との間でアプリケーションデータを伝送する。

【0017】

通信端末1とアプリケーションサーバ3との間には、図示しない外部エージェント機能を有するルータや、ホームエージェント機能を有するルータが配設される。これらのルータは、通信端末1の移動先のIPアドレスであるC/OIPアドレス、通信端末1の本拠のホームIPアドレスを管理し、通信端末1とアプリケーションサーバ3との間でアプリケーションデータを中継する。これにより、通信端末1は、移動した場合であっても、ホームネットワークに接続されたアプリケーションサーバ3との間での通信を実現する。

【0018】

通信端末1は、ユーザに保有される携帯型記録媒体であるIC(Integrated Circuit)カード10が挿入されるICカード着脱機構を有するICカードリーダ21を備える。なお、本例では、携帯型記録媒体としてICカード10を使用した場合について説明するが、これに限らず、例えばCD−R(Compact Disc-Recordable)やFD(Floppy Disk)、記録機能を備えるPDA(Personal Digital Assistant)を接続した場合であっても良い。

【0019】

このICカード10は、ICにて構成された記憶機構を内蔵している。このICカード10には、通信端末1のOS(Operation System)にログオンするためのOSログオン情報、認証クライアントログオンパスワード、ネットワーク情報、認証情報が少なくとも記憶されている。本例おいて、ICカード10に記憶される固有のネットワーク情報は、ホームIPアドレス情報などである。また、ICカード10に記憶される認証情報は、通信端末1と認証サーバ2との間で認証処理をするに際して使用する認証子である。

【0020】

ICカードリーダ21は、ICカード10がユーザにより装着されると、その内容を読み出す。ICカードリーダ21は、OSログオン情報をログオン用ICカード読み取り部22に出力する。このOSログオン情報は、ログオン用ICカード読み取り部22によってICカードリーダ21から読みとられてログオン部23に送られる。ログオン部23では、OSログオン情報が送られると、図示しない表示部などを用いてユーザにOSのパスワード入力を促し、入力されたパスワードに応じてOSを起動させる。これにより、OSによりICカード監視部24が起動される。

【0021】

このとき、通信端末1では、OSへのログオンが完了してOSが起動すると、OSにより図示しない記録媒体に格納されたICカード監視プログラムを起動させることで、ICカード監視部24を起動させる。

【0022】

ICカード監視部24は、その機能として、ICカード読み取り部31、情報ファイル構成部32、起動部33を有する。ICカード監視部24には、ICカードリーダ21により読み出して入力した認証クライアントログオンパスワード情報、ホームIPアドレス情報、認証情報が送られる。これらの情報が送られると、ICカード読み取り部31は、ネットワーク共通情報記憶部25に予め記憶しておいた通信用共通情報及び認証用共通情報を読み出し、読み出した情報と共に認証クライアントログオンパスワード情報、ホームIPアドレス情報、認証情報を情報ファイル構成部32に送る。

【0023】

通信用共通情報及び認証用共通情報は、異なるユーザが保有するICカード10に記憶された異なる固有情報に対して共通して使用される情報である。この通信用共通情報及び認証用共通情報は、予め設定された情報であって、例えば、認証サーバ2を区別するための認証サーバ識別情報、パケット処理に関するパラメータ、モバイルIPに関するパラメータ、例えばISAKMP(internet security association key management)などの鍵交換プロトコル、IPSecなどの暗号通信プロトコルに関するパラメータなどがある。これらの共通情報は、予めユーザの入力により生成される。

【0024】

情報ファイル構成部32では、ICカード読み取り部31及びネットワーク共通情報記憶部25からの情報を用いて、通信端末1と認証サーバ2及びアプリケーションサーバ3との通信に必要なネットワーク情報ファイル41を再構成すると共に、認証サーバ2との認証処理に必要な認証情報ファイル42を再構成する。

【0025】

ネットワーク情報ファイル41及び認証情報ファイル42は、情報ファイル管理部26に送られ、情報ファイル管理部26により保持されて管理される。このネットワーク情報ファイル41及び認証情報ファイル42のパス情報は、情報ファイル構成部32により作成されて、一時記憶部27に送られる。

【0026】

また、情報ファイル構成部32では、ICカード読み取り部31を介して送られた認証クライアントログオンパスワードを一時記憶部27に送る処理をする。情報ファイル構成部32にてネットワーク情報ファイル41及び認証情報ファイル42の再構成が完了し、認証クライアントログオンパスワード及びパス情報を一時記憶部27に格納した状態となると、起動部33では、認証クライアント28を起動する。このとき、起動部33では、OSに認証クライアント28の起動要求をすることで、OSに認証クライアント28を起動させる。

【0027】

この認証クライアント28は、その機能として、起動情報取得部51、認証・ネットワーク情報取得部52、認証処理部53、鍵交換処理部54、通信処理部55を有している。この認証クライアント28は、認証処理をすることで、通信端末1と認証サーバ2及びアプリケーションサーバ3との間の通信を確立する通信確立プログラムにて実現する機能にて構成される。

【0028】

起動情報取得部51では、起動部33による起動要求に応じて、一時記憶部27に記憶された認証クライアントログオンパスワードを読みだし、読み出した認証クライアントログオンパスワードの正当性を判定することで、通信利用の正当性を判定する。起動情報取得部51は、認証クライアントログオンパスワードが正当であると判定した場合に一時記憶部27からパス情報を読み出して認証・ネットワーク情報取得部52に送り、以降の処理を実行させる。

【0029】

また、起動情報取得部51では、起動部33による起動要求に応じて認証クライアント28を起動させる場合のみならず、ICカード監視部24から直接認証クライアントログオンパスワード及びパス情報が送られたことを検知して認証クライアントログオンパスワードを読みだして認証クライアント28を起動させても良い。

【0030】

一方、起動情報取得部51は、入力装置29が手動にて操作されて認証クライアントログオンパスワードが入力された場合には、同様に正当性を判定して、正当と判定したときにデフォルトのパス情報を読み出して認証・ネットワーク情報取得部52に送る。この場合は、ICカード10が挿入されたことによるICカード監視部24は起動せず、情報ファイル管理部26に保持されているネットワーク情報ファイル41及び認証情報ファイル42を再構成せずに使用して以降の処理を実行することになる。

【0031】

認証・ネットワーク情報取得部52では、パス情報が送られると、パス情報に基づいて情報ファイル管理部26にアクセスしてネットワーク情報ファイル41及び認証情報ファイル42を読み出して認証処理部53、鍵交換処理部54及び通信処理部55に送る。

【0032】

認証処理部53では、RFC(Request For Comments)2002〜RFC2005などに準拠したモバイルIPに基づいた処理を行うことで、通信端末1と認証サーバ2との間にモバイルIP環境を実現する。このとき、認証処理部53では、固有情報としてICカード10に格納されていた認証子及びホームIPアドレスを使用して登録要求パケットを認証サーバ2の認証処理部61に送信し、認証処理部61から登録応答パケットを受信することにより、認証サーバ2の認証処理部61との間での認証処理をする。

【0033】

このような認証処理の結果、認証処理部61により認証サーバ2を介した通信が許可されると、鍵交換処理部54では、認証サーバ2の鍵交換処理部62との間で鍵交換処理をする。このとき、鍵交換処理部54では、RFC2401〜RFC2410などに準拠した処理をして、データを暗号化、復号するための暗号鍵を取得する。このような鍵交換処理の結果、暗号鍵、復号鍵の取得に成功することにより、通信端末1と認証サーバ2との間にVPNパス4を構築したことになる。

【0034】

通信処理部55は、上述の認証処理及び鍵交換処理、アプリケーションサーバ3とのアプリケーションデータの伝送に際して、認証サーバ2との間でパケット通信をする。

【0035】

アプリケーション処理部30にて作成されたアプリケーションデータをアプリケーションサーバ3に送信する場合には、図2に示すように、OSにより、アプリケーション処理部30にて作成されたアプリケーションデータをデータ領域72に格納し、このデータ領域72の先頭に、IPヘッダ情報領域71を付加してIPパケットを作成する。このとき、OSでは、アプリケーションサーバ3のIPアドレスであるサーバIPアドレスを宛先アドレス領域82に格納し、更にホームIPアドレスを送信元アドレス領域81に格納する。次いで、通信処理部55では、OSから送られたIPパケットを鍵交換処理により取得した暗号鍵を用いて暗号化して暗号化データを作成する。

【0036】

次いで、通信処理部55は、暗号化データをデータ領域74に格納し、その先頭にIPSecヘッダ領域73を付加してIPSecパケットを作成する。このとき、通信処理部55では、認証サーバ2のIPアドレスであるサーバIPアドレスを認証情報ファイル42から取得して宛先アドレス領域84に格納し、更にホームIPアドレスを送信元アドレス領域83に格納する。

【0037】

次いで、通信処理部55では、IPSecパケットをデータ領域76に格納し、その先頭にIPinIPヘッダ領域75を付加することでカプセル化してIPinIPパケットを作成する。このとき、通信処理部55では、認証サーバ2のIPアドレスであるサーバIPアドレスを宛先アドレス領域86に格納し、更に手動入力などによるC/OIPアドレス(case of IP address)を送信元アドレス領域85に格納する。

【0038】

通信システムでは、このように通信処理部55によりIPinIPパケットを作成して、VPNパス4を介してアプリケーションサーバ3との間でアプリケーションデータを伝送する。これに対し、認証サーバ2の通信処理部63では、送信元アドレス領域85に格納されたC/OIPアドレス、送信元アドレス領域83の送信元アドレス領域83に格納されたホームIPアドレスから通信端末1からのIPinIPパケットが送信されたと判定し、カプセル化の開放、暗号化データの復号をしてIPパケットを復元して、アプリケーションサーバ3に送信する。

【0039】

一方、宛先アドレス領域82が通信端末1のホームIPアドレス、送信元アドレス領域81がアプリケーションサーバ3のIPアドレスとなったIPパケットを認証サーバ2にて受信すると、認証サーバ2では、先ず、送信元アドレス領域83に認証サーバ2のIPアドレスを格納し、宛先アドレス領域84に通信端末1のホームIPアドレスを格納し、更にデータ領域72のアプリケーションデータを暗号化してIPSecパケットを作成する。次に、通信処理部63では、送信元アドレス領域85に認証サーバ2のIPアドレス、宛先アドレス領域86に通信端末1のC/OIPアドレスを格納したIPinIPパケットを作成して通信端末1に送信する。

【0040】

なお、上述した通信端末1では、ネットワーク情報ファイル41及び認証情報ファイル42を構成する情報の一部であって、ユーザ固有の固有情報をICカード10に格納しておき、ICカード10に記憶された固有情報とネットワーク共通情報記憶部25に記憶された共通情報とを用いてネットワーク情報ファイル41及び認証情報ファイル42を再構成をする場合について説明したが、これに限らず、固有情報及び共通情報をICカード10に格納しておいても良い。このような場合、通信端末1では、ICカード10から読み出した情報のみを用いてネットワーク情報ファイル41及び認証情報ファイル42を再構成する。

【0041】

このような通信端末1によれば、ネットワーク情報ファイル41及び認証情報ファイル42を再構成するための全情報をICカード10に記憶させるので、ICカード10に固有情報のみを記録する場合と比較して、セキュリティレベルを向上させることができる。

【0042】

[通信端末1による通信確立処理]

つぎに、上述した通信システムにおいて、通信端末1により通信を開始するに際して行う通信確立処理について図3のフローチャートを参照して説明する。なお、以下の説明では、固有情報のみがICカード10に記憶され、共通情報がネットワーク共通情報記憶部25に記憶されている場合について説明する。

【0043】

通信端末1は、ICカードリーダ21にICカード10が挿入されることに応じてステップS1以降の処理を開始し、OSログオン情報がログオン部23に送られるとステップS2に処理を進める。

【0044】

ステップS2では、ログオン部23によりOSのパスワード入力を促すパスワード入力画面をユーザに提示してステップS3に処理を進め、正当なパスワード入力がなされていない場合にはステップS2の画面表示を維持し、正当なパスワード入力がなされた場合にステップS4に処理を進める。

【0045】

ステップS4では、ログオン部23により正当なパスワードが入力されたことを認識した後にOSを起動してログインしてステップS5に処理を進め、更にICカード監視プログラム(アプリケーション)を立ち上げてステップS6に処理を進める。

【0046】

ステップS6では、通信端末1が前回に利用されたときに正常に終了していたか否かの判定をICカード監視部24により判定する。すなわち、ICカード監視部24では、前回の通信端末1の利用終了時にICカード10から読み出されて一時記憶部27に記憶した認証クライアントログオンパスワード及びパス情報が削除されているか否かを判定し、認証クライアントログオンパスワード及びパス情報が正常に削除されておらず異常終了されていたときにはステップS7に処理を進め、正常に削除されていたときにはステップS8に処理を進める。これにより、以前に挿入されたICカード10内の固有情報を、今回の利用にて使用不可とする。

【0047】

ステップS7では、一時記憶部27に記憶されたままとなっている認証クライアントログオンパスワード及びパス情報を削除して、ステップS8に処理を進める。これにより、ICカード監視部24は、前回利用したICカード10に記憶された固有情報に対する第三者のアクセス可能性を除外する。

【0048】

ステップS8では、ICカードリーダ21からICカード10に記憶されているユーザ固有の認証クライアントログオンパスワード、ホームIPアドレス情報、認証情報をICカード読み取り部31により取得して情報ファイル構成部32に送ってステップS9に処理を進める。

【0049】

ステップS9では、情報ファイル構成部32によりICカード読み取り部31からの固有情報とネットワーク共通情報記憶部25に記憶された共通情報とを用いてネットワーク情報ファイル41及び認証情報ファイル42を再構成して、情報ファイル管理部26に送り、次いで、ステップS10では、ネットワーク情報ファイル41及び認証情報ファイル42を再構成したことに応じて認証クライアントログオンパスワード及びパス情報を一時記憶部27に格納して、ステップS11に処理を進める。

【0050】

ステップS11では、起動部33により認証クライアント28を起動する処理をしてステップS12に処理を進め、起動情報取得部51により、今回の起動が手動起動か、ICカード監視部24が起動したことによる自動起動かの判定をする。このとき、起動情報取得部51では、自動起動を判定するに際して、起動部33による起動要求が発生したか否か、又は、一時記憶部27に認証クライアント起動ログオンパスワード及びパス情報が一時記憶部27に記憶されたか否かを判定する。起動情報取得部51により自動起動であると判定した場合には、ステップS13に処理を進め、認証・ネットワーク情報取得部52により一時記憶部27から認証クライアントログオンパスワード及びパス情報を取得してステップS17に処理を進める。

【0051】

一方、起動情報取得部51により手動起動であると判定した場合には、ステップS14に処理を進め、起動情報取得部51によりパスワード入力画面をユーザに提示してステップS15に処理を進め、正当な認証クライアントログオンパスワードの入力がなされた場合にステップS16に処理を進める。ステップS16では、予め設定されたデフォルトのネットワーク情報ファイル41及び認証情報ファイル42を取得するためのパス情報を認証・ネットワーク情報取得部52にて取得してステップS17に処理を進める。

【0052】

ステップS17において、認証・ネットワーク情報取得部52は、ステップS13又はステップS16にて取得したパス情報に基づいて情報ファイル管理部26からネットワーク情報ファイル41及び認証情報ファイル42を取得してネットワーク情報及び認証情報を認証処理部53、鍵交換処理部54及び通信処理部55に送ってステップS18に処理を進める。

【0053】

ステップS18において、認証処理部53は、認証情報を用いて認証サーバ2との間で認証処理を行い、ステップS19において認証処理の結果、認証サーバ2にて認証されたか否かを判定して、認証されなかった場合にはステップS20に処理を進めてエラー処理をして処理を終了する。一方、認証サーバ2に認証された場合にはステップS21に処理を進める。

【0054】

ステップS21では、鍵交換処理部54により認証サーバ2との鍵交換処理を行ってステップS22に処理を進め、鍵交換が成功しなかったと判定したときにはステップS23に処理を進めてエラー処理をして処理を終了する。一方、認証サーバ2との間での鍵交換処理が成功した場合にはステップS24に処理を進める。

【0055】

ステップS24では、ステップS18での認証処理、ステップS21での鍵交換処理により、VPNパス4を構築したアプリケーションサーバ3との通信が確立し、ステップS25において通信処理部55により図2に示すようなIPinIPパケットによる暗号化通信を開始する。

【0056】

そして、VPNパス4を介した暗号化通信を終了するログオフ命令がOSにより発生した場合には、図4のステップS31の処理を開始し、ICカード監視部24の情報ファイル構成部32により、ネットワーク情報ファイル41及び認証情報ファイル42を削除するように情報ファイル管理部26を制御して、ステップS32に処理を進める。

【0057】

ステップS32では、情報ファイル構成部32により、一時記憶部27に記憶しておいた認証クライアントログオンパスワード及びパス情報を削除してステップS33に処理を進めてOSからログオフして処理を終了する。

【0058】

[通信端末1による他の通信確立処理]

つぎに、上述した通信システムにおいて、通信端末1により通信を開始するに際して行う他の通信確立処理について図5のフローチャートを参照して説明する。なお、上述と同じ処理については同一符号を付することによりその詳細な説明を省略する。

【0059】

この通信確立処理では、ICカード監視部24を起動した後に、ステップS6及びステップS7の処理をせずにステップS8〜ステップS11の処理をし、自動起動された後のステップS17の次のステップS41において、認証・ネットワーク情報取得部52によりネットワーク情報ファイル41及び認証情報ファイル42を削除してステップS42に処理を進める。

【0060】

ステップS42では、一時記憶部27によりステップS10にて記憶した認証クライアントログオンパスワード及びパス情報を削除してステップS18に処理を進める。

【0061】

[実施形態の効果]

以上、詳細に説明したように、本実施形態に係る通信システムによれば、ICカード10からユーザごとの固有情報を読み出して入力した場合にネットワーク情報ファイル41及び認証情報ファイル42を再構成して、通信端末1と認証サーバ2との通信を確立するので、パスワードの漏洩により認証クライアント28が起動することなく、ICカード10が挿入された場合のみに認証クライアント28を起動するようにすることができ、通信端末1が起動する時のログオン処理を安全とすると共に、セキュリティに対する信頼性の高いシステムを構築することができる。

【0062】

また、この通信システムによれば、共通情報を予めネットワーク共通情報記憶部25に記憶しておき、ICカード10が挿入された場合に共通情報と固有情報とを用いてネットワーク情報ファイル41及び認証情報ファイル42を再構成するので、ICカード10に記録する情報量を少なくして、ICカード10のメモリ消費量を抑制することができる。

【0063】

更に、この通信システムによれば、ICカード10が挿入された場合にはICカード監視部24を起動してICカード10の固有情報を用いて認証サーバ2と通信確立し、入力装置29が操作されて起動した場合には通信端末1内の固有情報を用いて認証サーバ2と通信確立をするので、ICカード10が挿入されない場合でもデフォルトの動作をさせることができ、運用の柔軟性を確保することができる。

【0064】

更にまた、この通信システムによれば、ICカード10に認証クライアントログオンパスワードを記録しておき、ネットワーク情報ファイル41及び認証情報ファイル42を再構成した後に、パス情報及び認証クライアントログオンパスワードを一時記憶部27に記憶して認証処理を行うようにしたので、ICカード監視プログラムと認証処理プログラムとの切り分けを容易とすることができる。したがって、この通信システムによれば、既存の認証クライアント28のプログラム変更を少なくしてICカード監視部24による上述の処理を追加することができる。

【0065】

更にまた、この通信システムによれば、起動部33から直接認証クライアントログオンパスワード及びパス情報が送られたことを認証クライアント28により検知して認証処理を行うので、一時記憶部27に記憶することなく、固有情報に対するセキュリティをより向上させることができる。

【0066】

更にまた、この通信システムによれば、一時記憶部27に記憶した認証クライアントログオンパスワード及びパス情報を認証クライアント28又はICカード監視部24により消去するので、通信が終了した後にネットワーク情報ファイル41及び認証情報ファイル42がそのまま保存されてICカード10に記憶された固有情報が漏洩することを防止することができる。

【0067】

[通信システムの他の実施形態]

つぎに、通信システムの他の実施形態について説明する。なお、上述の実施形態と同様の部分については同一符号を付することによりその詳細な説明を省略する。

【0068】

上述した通信システムは、図6に示すように、ICカード10に通信端末1と接続する認証サーバ2を識別するための認証サーバ識別情報を格納した場合、通信端末1は、認証情報として認証サーバ識別情報を読み出して認証情報ファイル42を再構成する。これにより、この通信システムによれば、通信端末1の設定に拘わらず、ユーザが指定する認証サーバ2を介してアプリケーションサーバ3との接続を確立することができる。また、この通信システムによれば、ICカード10ごとに通信端末1の接続先を異なるものにすることができ、ICカード10を挿入させることで通信端末1の接続先を制限することができる。

【0069】

これに対し、他の通信システムでは、図7に示すように、通信端末1との通信確立が可能な認証サーバ2A、2B、2Cが存在し、各認証サーバ2A、2B、2Cにそれぞれ異なるアプリケーションサーバ3A、3B、3Cが接続されている場合、ICカード10に複数の認証サーバA識別情報、認証サーバB識別情報、認証サーバC識別情報を格納しておく。ここで、各アプリケーションサーバ3A、3B、3Cは、通信端末1のアプリケーション処理部30にて使用する複数のアプリケーションに対応しており、例えばそれぞれの用途が異なるものである。

【0070】

そして、このICカード10が挿入された場合には、通信端末1は、複数の認証サーバ2と接続可能とするために、複数の認証サーバA識別情報、認証サーバB識別情報、認証サーバC識別情報を含む認証情報ファイル42を情報ファイル構成部32により再構成する。

【0071】

認証処理をするときには、認証処理部53は、接続する認証サーバ2の選択を促す認証サーバ選択入力表示などをして、入力装置29からの命令に従って認証処理をする認証サーバ2を選択する。また、認証処理部53は、接続する認証サーバ2の選択を促すに際して、通信確立を要求するアプリケーションサーバ3や、通信が確立した後に使用するアプリケーションの選択を促すことにより、アプリケーションサーバ3に接続された認証サーバ2を選択させても良い。

【0072】

このような通信システムによれば、単一のICカード10に複数の認証サーバ識別情報を記憶したので、例えばユーザに接続を希望するアプリケーションサーバ3を選択させるのみで複数の認証サーバ2から接続先を指定させることができ、ユーザの利便性を向上させることができる。

【0073】

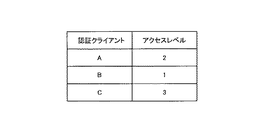

更に他の通信システムは、図8に示すように、単一の認証サーバ2に対して複数の通信端末1A、通信端末1B、通信端末1Cが接続され、更に認証サーバ2に複数のアプリケーションサーバ3A、アプリケーションサーバ3B、アプリケーションサーバ3Cが接続されている場合、認証サーバ2により各通信端末1のアクセス制御を行う。

【0074】

この認証サーバ2は、図9に示すような各通信端末1に対応する認証クライアント28を識別する認証クライアント識別情報と、アクセス許可のレベルを示すアクセスレベルとを対応づけたテーブルを保持している。このアクセス許可レベルは、図10に示すように、各アクセスレベル(1〜3)に対応して、アプリケーションサーバ3A、アプリケーションサーバ3B、アプリケーションサーバ3Cごとのアクセス許可/不許可を示す。認証サーバ2の認証処理部61では、通信端末1の認証処理部53からの登録要求及び接続先のアプリケーションサーバ3を示す情報を受け付けた場合に、図9のテーブルから認証クライアント識別情報を参照してアクセルレベルを認識し、図10のテーブルからアクセスレベルに対するアクセス許可/不許可を認識する。

【0075】

そして、認証サーバ2の認証処理部61では、アクセス許可と判定した場合にはそのまま認証処理を進め、アクセス不許可と判定した場合にはその旨を通信端末1に通知する。

【0076】

このような通信システムによれば、各通信端末1の認証クライアント28ごとに、各アプリケーションサーバ3に対するアクセス許可/不許可を判定するので、通信端末1の各アプリケーションサーバ3へのアクセス制御をすることができる。

【0077】

なお、上述の実施の形態は本発明の一例である。このため、本発明は、上述の実施形態に限定されることはなく、この実施の形態以外であっても、本発明に係る技術的思想を逸脱しない範囲であれば、設計等に応じて種々の変更が可能であることは勿論である。

【0080】

【発明の効果】

請求項1に係る通信端末によれば、ユーザにより記録媒体が挿入された場合に、ユーザごとの固有情報を読み出して認証用情報ファイル及び通信用情報ファイルを構成して認証サーバとの間の通信を確立するので、パスワードなどの漏洩により認証処理を行うようなことがなく、記録媒体が挿入された場合のみに認証処理をするようにすることができ、起動時のログオン処理を安全とすると共に、セキュリティに対する信頼性の高いシステムを構築することができる。請求項1に係る通信端末によれば、認証用共通情報及び通信用共通情報を予め記憶しておき、記憶したおいた共通情報と記録媒体から入力した認証用固有情報及び通信用固有情報を用いて認証用情報ファイル及び通信用情報ファイルを構成するので、記録媒体に記録する情報量を少なくして、記録媒体のメモリ消費量を抑制することができる。

【0081】

請求項2に係る通信端末によれば、通信処理手段により認証サーバとの間で鍵交換処理をし、鍵交換処理の結果に従って暗号化処理をするので、請求項1と同様に、記録媒体が挿入された場合のみに認証処理及び鍵交換処理をするようにすることができ、起動時のログオン処理を安全とすると共に、セキュリティに対する信頼性の高いシステムを構築することができる。

【0082】

請求項3に係る通信端末によれば、固有情報としてホームアドレスを記録媒体から読み出して入力した場合に、このホームアドレスを用いて通信用情報ファイルを構成するので、請求項1と同様に、ホームアドレスを用いた通信処理をするようにすることができ、起動時のログオン処理を安全とすると共に、セキュリティに対する信頼性の高いシステムを構築することができる。

【0083】

請求項4に係る通信端末によれば、記録媒体からパスワード、認証用固有情報及び通信用固有情報、認証用共通情報及び通信用共通情報を読み出して入力した場合に、情報ファイル構成手段により認証用情報ファイル及び通信用情報ファイルを生成するようにしたので、記録媒体に固有情報のみを記録する場合と比較して、セキュリティレベルを向上させることができる。

【0084】

請求項5に係る通信端末によれば、通信処理手段により、情報ファイル構成手段からの指示に応じて、ファイル管理手段に保持された認証用情報ファイル及び通信用情報ファイルを読み出して認証処理を行うので、記録媒体が挿入されない場合でもデフォルトの動作をさせることができ、運用の柔軟性を確保することができる。

【0085】

請求項6に係る通信端末によれば、通信利用の正当性を判定するためのパスワードを固有情報として入力した場合、情報ファイル構成手段により認証用情報ファイル及び通信用情報ファイルを構成したことに応じてパスワード及び認証用情報ファイル及び通信用情報ファイルについてのパス情報を一時記憶手段に記憶して、通信処理手段による認証処理を開始するようにしたので、情報ファイルを構成するプログラムと認証処理をするプログラムとの切り分けを容易とすることができ、既存の認証処理をするプログラムの設計変更を少なくすることができる。

【0086】

請求項7に係る通信端末によれば、認証処理の終了後に、一時記憶手段に記憶されたパスワード及びパス情報を通信処理手段により消去するようにしたので、通信が終了した後に通信用情報ファイル及び認証用情報ファイルがそのまま保存されて携帯用記録媒体に記憶された固有情報が漏洩することを防止することができる。

【0087】

請求項8に係る通信端末によれば、通信処理手段の認証処理の終了後に、一時記憶手段に記憶された認証用情報ファイル及び通信用情報ファイルを情報ファイル構成手段により消去するようにしたので、通信が終了した後に通信用情報ファイル及び認証用情報ファイルがそのまま保存されて携帯用記録媒体に記憶された固有情報が漏洩することを防止することができる。

【0088】

請求項9に係る通信端末によれば、通信利用の正当性を判定するためのパスワードを固有情報として入力した場合に、パスワード、認証用情報ファイル及び通信用情報ファイルについてのパス情報を情報ファイル構成手段から通信処理手段に送って認証処理を開始するようにしたので、パスワード及びパス情報を一旦記憶する必要なく、セキュリティを向上させることができる。

【0089】

請求項10に係る通信端末によれば、認証サーバ識別情報を記録媒体から読み出して入力した場合に、認証サーバ識別情報により特定される認証サーバに接続を制限して認証処理をして通信を確立するので、既存の設定に拘わらず、ユーザが指定する認証サーバを介してアプリケーションサーバとの接続を確立することができ、更に、記録媒体ごとに通信端末の接続先を異なるものにすることができ、記録媒体を挿入させることで通信端末の接続先を制限することができる。

請求項11に係る通信端末によれば、各アプリケーションサーバに対応した各認証サーバを識別する認証サーバ識別情報を記録媒体から複数読み出して入力した場合に、各認証サーバ識別情報により特定される各認証サーバとの間で認証処理をして、ユーザに選択されたアプリケーションサーバとの間の通信を確立するようにしたので、ユーザに接続を希望するアプリケーションサーバを選択させるのみで複数の認証サーバから接続先を指定させることができ、ユーザの利便性を向上させることができる。

【0104】

請求項12に係る通信確立プログラムによれば、ユーザが保有する記録媒体から認証サーバとの認証処理に必要な情報のうち、少なくともユーザごとの固有情報を読み出して入力した場合に、入力した情報を用いて、認証処理に必要な認証用情報ファイル及び認証サーバとの通信に使用する通信用情報ファイルを構成する情報ファイル構成プログラムと、通信用情報ファイルを参照して認証サーバとの間で通信を行い、認証用情報ファイルを参照して認証サーバとの間で認証処理を行って、認証サーバとの間の通信を確立する通信処理プログラムとにて構成したので、パスワードなどの漏洩により認証処理を行うようなことがなく、記録媒体が挿入された場合のみに認証処理をするようにすることができ、起動時のログオン処理を安全とすると共に、セキュリティに対する信頼性の高いシステムを構築することができる。請求項12に係る通信確立プログラムによれば、認証用共通情報及び通信用共通情報を予め記憶しておき、記憶したおいた共通情報と記録媒体から入力した認証用固有情報及び通信用固有情報を用いて認証用情報ファイル及び通信用情報ファイルを構成するので、記録媒体に記録する情報量を少なくして、記録媒体のメモリ消費量を抑制することができる。

請求項13に係る通信システムによれば、複数の通信端末との間で認証処理をして、認証処理の結果に応じてアプリケーションサーバと通信端末との間の通信を確立する認証サーバと、ユーザが保有する記録媒体から認証サーバとの認証処理に必要な情報のうち、少なくともユーザごとの固有情報を読み出して入力し、入力した情報を用いて、認証処理に必要な認証用情報ファイル及び認証サーバとの通信に使用する通信用情報ファイルを構成し、通信用情報ファイルを参照して認証サーバとの間で通信を行い、認証用情報ファイルを参照して認証サーバとの間で認証処理を行う通信端末とからなるので、パスワードなどの漏洩により通信端末にて認証処理を行うようなことがなく、記録媒体が挿入された場合のみに認証処理をするようにすることができ、起動時のログオン処理を安全とすると共に、セキュリティに対する信頼性の高くすることができる。請求項13に係る通信システムによれば、認証用共通情報及び通信用共通情報を予め記憶しておき、記憶したおいた共通情報と記録媒体から入力した認証用固有情報及び通信用固有情報を用いて認証用情報ファイル及び通信用情報ファイルを構成するので、記録媒体に記録する情報量を少なくして、記録媒体のメモリ消費量を抑制することができる。

【0106】

請求項14に係る通信システムによれば、認証サーバにてアクセス許可レベルと、認証処理に必要な情報との関係を予め設定しておき、アクセス許可レベルを参照して各通信端末のアプリケーションサーバへのアクセスを制限するので、各通信端末ごとに、各アプリケーションサーバに対するアクセス許可/不許可を判定するので、通信端末の各アプリケーションサーバへのアクセス制御をすることができる。

請求項15に係る通信システムによれば、記録媒体にはユーザ毎の固有情報としてホームアドレスが記憶され、認証サーバは、アクセス許可レベルとホームアドレスとの関係を予め設定しておき、ホームアドレスに応じて通信端末のアプリケーションサーバへのアクセスを制限するので、通信端末の各アプリケーションサーバへのアクセス制御をすることができる。

【図面の簡単な説明】

【図1】本発明を適用した通信システム及び通信端末の構成を示す機能ブロック図である。

【図2】通信端末の通信処理部及び認証サーバの通信処理部によるパケット作成処理について説明するための図である。

【図3】本発明を適用した通信端末による通信確立処理において、ICカードが挿入されてから暗号通信を開始するまでの処理手順を示すフローチャートである。

【図4】本発明を適用した通信端末による通信確立処理において、暗号通信を終了するときの処理手順を示すフローチャートである。

【図5】本発明を適用した通信端末による通信確立処理において、ICカードが挿入されてから暗号通信を開始するまでの他の処理手順を示すフローチャートである。

【図6】本発明を適用した通信システムの他の実施形態について説明するためのブロック図である。

【図7】本発明を適用した通信システムの更に他の実施形態について説明するためのブロック図である。

【図8】本発明を適用した通信システムの更に他の実施形態について説明するためのブロック図である。

【図9】認証サーバにて保持している認証クライアント識別情報とアクセスレベルとを対応づけたテーブルについて説明するための図である。

【図10】認証サーバにて保持している各アクセスレベルと各アプリケーションサーバごとのアクセス許可/不許可を示すテーブルについて説明するための図である。

【図11】従来の通信システムを示すブロック図である。

【符号の説明】

1 通信端末

2 認証サーバ

3 アプリケーションサーバ

4 VPNパス

10 ICカード

21 ICカードリーダ

22 ログオン用ICカード読み取り部

23 ログオン部

24 ICカード監視部

25 ネットワーク共通情報記憶部

26 情報ファイル管理部

27 一時記憶部

28 認証クライアント

29 入力装置

30 アプリケーション処理部

31 ICカード読み取り部

32 情報ファイル構成部

33 起動部

41 ネットワーク情報ファイル

42 認証情報ファイル

51 起動情報取得部

52 認証・ネットワーク情報取得部

53 認証処理部

54 鍵交換処理部

55 通信処理部

61 認証処理部

62 鍵交換処理部

63 通信処理部

71 IPヘッダ情報領域

72,74,76 データ領域

73 IPSecヘッダ領域

75 IPinIPヘッダ領域

81,83,85 送信元アドレス領域

82,84,86 宛先アドレス領域[0001]

BACKGROUND OF THE INVENTION

The present invention provides a communication terminal and a communication terminal for constructing a VPN (virtual private network) and transmitting / receiving communication data by performing authentication processing and encryption processing compliant with, for example, IPSec (IP (Internet Protocol) security protocol) Communication establishment program, communication Related to communication systems.

[0002]

[Prior art]

In recent years, as a client-server system, a VPN path is established between a client terminal and an authentication server by implementing a protocol compliant with IPSec, and the client terminal and the application server are connected via the authentication server. Are known. Such a system is disclosed in, for example, JP-A-2002-44141.

[0003]

An example of such a conventional communication system is shown in FIG. In this communication system, the

[0004]

When the

[0005]

In this communication system, an authentication process is performed between the

[0006]

In such a communication system, data communication with high confidentiality and high reliability is realized between the authentication

[0007]

[Problems to be solved by the invention]

However, in the conventional communication system, the authentication

[0008]

Accordingly, the present invention has been proposed in view of the above-described circumstances, and a communication terminal and a communication terminal that can secure a logon process at the time of starting the terminal and can build a highly reliable system for security. Communication establishment program, communication The purpose is to provide a communication system.

[0009]

[Means for Solving the Problems]

In order to solve the above-described problem, in the communication terminal according to the present invention, information input for reading and inputting at least unique information for each user from information necessary for authentication processing with an authentication server from a recording medium owned by the user Means and an information file constituting means constituting an information file for authentication necessary for authentication processing and a communication information file used for communication with the authentication server, using the information inputted by the information input means, and the information Communicating with the authentication server with reference to the communication information file configured by the file configuration means, performing authentication processing with the authentication server with reference to the authentication information file, Communication processing means for establishing communication with the authentication server; , Further comprising common information storage means for storing common authentication information and common communication information used for different unique information stored in recording media possessed by different users, wherein the common authentication information is , Information necessary for authentication processing including identification information for distinguishing the authentication server, the communication common information is information used to enable communication with the authentication server, and the information input means includes: , A password for determining the legitimacy of communication use, authentication specific information used when performing authentication processing with the authentication server, and communication specific information used when performing communication processing with the authentication server Is read out from the recording medium and input, and the information file constituting unit, when the validity of communication use is determined from the password input by the information input unit, An authentication information file is configured using the authentication unique information input by the information input means and the authentication common information stored in the common information storage means, and the communication unique information input by the information input means A communication information file using the communication common information stored in the common information storage means .

[0011]

In order to solve the above problem, in the communication establishment program according to the present invention, Computer Read and input at least user-specific information from the recording media owned by the user, among the information required for authentication processing with the authentication server Information input means, When at least specific information for each user is read out and input, the input information is used to configure an authentication information file necessary for authentication processing and a communication information file used for communication with the authentication server. Function as a file organization An information file configuration program; Computer Communication with the authentication server by referring to the communication information file, authentication processing with the authentication server with reference to the authentication information file, and communication with the authentication server Establish Function as communication processing means A communication processing program, Computer Authentication common information and communication common information used in common for different unique information stored in recording media owned by different users, Information input means Is stored in a readable recording medium, and the common information for authentication is information necessary for authentication processing including identification information for distinguishing the authentication server, and the common information for communication is the information with the authentication server. Information used to enable communication, The information input means is A password for determining the legitimacy of communication use, authentication specific information used when performing authentication processing with the authentication server, and communication specific information used when performing communication processing with the authentication server Read from the recording medium and input, The information file configuration means is the information file configuration means. When the validity of communication use is determined from the entered password, In the above information file configuration means Enter the unique information for authentication the above While configuring the authentication information file using the authentication common information, With the above information input means Enter the unique information for communication the above A communication information file is configured using the communication common information.

[0013]

The communication establishment program according to the present invention uses the input information when reading and inputting at least the unique information for each user out of the information necessary for the authentication process with the authentication server from the recording medium owned by the user, An information file that configures an authentication information file necessary for authentication processing and a communication information file used for communication with the authentication server;

Communication with the authentication server by referring to the communication information file, authentication processing with the authentication server with reference to the authentication information file, and communication with the authentication server Communication processing program to establish Authentication common information and communication common information used in common for different unique information stored in recording media held by different users are stored in a recording medium readable by the information file configuration program. The common information for authentication is information necessary for authentication processing including identification information for distinguishing the authentication server, and the common information for communication is used to enable communication with the authentication server. The information file configuration program includes a password for determining the validity of communication use, authentication unique information used for authentication processing with the authentication server, and communication with the authentication server. When the communication-specific information used for processing is read from the recording medium and input, and the validity of communication is determined from the input password, The authentication unique information and the common authentication information stored in the common information storage means constitute an authentication information file, and the communication unique information and the common information storage input by the information input means A communication information file is configured using the communication common information stored in the means Is. The communication system according to the present invention has an authentication server that performs authentication processing between a plurality of communication terminals and establishes communication between the application server and the communication terminal according to the result of the authentication processing, and the user has Of the information necessary for the authentication process with the authentication server from the recording medium, at least unique information for each user is read out and input, and using the input information, an authentication information file required for the authentication process and the authentication server Configure a communication information file to be used for communication, communicate with the authentication server with reference to the communication information file, and authenticate with the authentication server with reference to the authentication information file A communication terminal for processing The communication terminal further includes common information storage means for storing authentication common information and communication common information used in common for different unique information stored in recording media owned by different users, Common information for authentication is information necessary for authentication processing including identification information for distinguishing the authentication server, and the common information for communication is information used to enable communication with the authentication server, The above information input means is a password for determining the validity of communication use, unique information for authentication used when performing authentication processing with the authentication server, and used when performing communication processing with the authentication server. Specific information for communication to be read from the recording medium and input, and the information file configuration means determines the validity of communication use from the password input by the information input means. In this case, an authentication information file is configured using the authentication specific information input by the information input means and the authentication common information stored in the common information storage means, and input by the information input means. A communication information file is formed using the communication specific information and the communication common information stored in the common information storage means. Is.

[0014]

DETAILED DESCRIPTION OF THE INVENTION

Hereinafter, embodiments of the present invention will be described with reference to the drawings.

[0015]

The present invention is applied to a communication system configured as shown in FIG. 1, for example.

[0016]

[Configuration of communication system]

In this communication system, for example, a

[0017]

Between the

[0018]

The

[0019]

This

[0020]

The IC card reader 21 reads the contents when the

[0021]

At this time, in the

[0022]

The IC

[0023]

The common information for communication and the common information for authentication are information used in common for different unique information stored in the

[0024]

The information

[0025]

The

[0026]

Further, the information

[0027]

The authentication client 28 includes a startup

[0028]

In response to the activation request from the

[0029]

In addition, the activation

[0030]

On the other hand, when the

[0031]

When the path information is sent, the authentication / network information acquisition unit 52 accesses the information

[0032]

The

[0033]

As a result of such authentication processing, when communication via the

[0034]

The

[0035]

When the application data created by the

[0036]

Next, the

[0037]

Next, the

[0038]

In the communication system, the

[0039]

On the other hand, when the

[0040]

In the

[0041]

According to such a

[0042]

[Communication establishment process by communication terminal 1]

Next, communication establishment processing that is performed when communication is started by the

[0043]

The

[0044]

In step S2, the password entry screen prompting the OS password input is presented to the user by the

[0045]

In step S4, after recognizing that a valid password has been input by the

[0046]

In step S <b> 6, the IC

[0047]

In step S7, the authentication client logon password and the pass information that are still stored in temporary storage unit 27 are deleted, and the process proceeds to step S8. Thereby, the IC

[0048]

In step S8, the user-specific authentication client logon password, home IP address information, and authentication information stored in the

[0049]

In step S9, the information

[0050]

In step S11, the

[0051]

On the other hand, if the activation

[0052]

In step S17, the authentication / network information acquisition unit 52 acquires the

[0053]

In step S18, the

[0054]

In step S21, the key

[0055]

In step S24, communication with the

[0056]

When the OS issues a logoff command for terminating the encrypted communication via the VPN path 4, the process of step S31 in FIG. 4 is started, and the information

[0057]

In step S32, the information

[0058]

[Other communication establishment process by communication terminal 1]

Next, another communication establishment process performed when communication is started by the

[0059]

In this communication establishment process, after the IC

[0060]

In step S42, the authentication client logon password and the path information stored in step S10 are deleted by temporary storage unit 27, and the process proceeds to step S18.

[0061]

[Effect of the embodiment]

As described above in detail, according to the communication system according to the present embodiment, when the unique information for each user is read from the

[0062]

Further, according to this communication system, common information is stored in the network common

[0063]

Further, according to this communication system, when the

[0064]

Furthermore, according to this communication system, after the authentication client logon password is recorded on the

[0065]

Furthermore, according to this communication system, the authentication client 28 detects that the authentication client logon password and the pass information are directly sent from the

[0066]

Furthermore, according to this communication system, the authentication client logon password and the pass information stored in the temporary storage unit 27 are deleted by the authentication client 28 or the IC

[0067]

[Other Embodiments of Communication System]

Next, another embodiment of the communication system will be described. Note that parts similar to those in the above-described embodiment are denoted by the same reference numerals, and detailed description thereof is omitted.

[0068]

As shown in FIG. 6, in the communication system described above, when authentication server identification information for identifying the

[0069]

On the other hand, in other communication systems, as shown in FIG. 7, there are

[0070]

When this

[0071]

When performing the authentication process, the

[0072]

According to such a communication system, since a plurality of pieces of authentication server identification information are stored in a

[0073]

As shown in FIG. 8, a

[0074]

This

[0075]

If the

[0076]

According to such a communication system, access permission / non-permission for each

[0077]

The above-described embodiment is an example of the present invention. For this reason, the present invention is not limited to the above-described embodiment, and various modifications can be made depending on the design and the like as long as the technical idea according to the present invention is not deviated from this embodiment. Of course, it is possible to change.

[0080]

【The invention's effect】

According to the communication terminal according to

[0081]

According to the communication terminal of the second aspect, the key exchange process is performed with the authentication server by the communication processing means, and the encryption process is performed according to the result of the key exchange process. It is possible to perform the authentication process and the key exchange process only when it is inserted, making it possible to build a highly reliable system for security while making the logon process at startup safe.

[0082]

According to the communication terminal of the third aspect, when the home address is read from the recording medium and input as the unique information, the communication information file is configured using the home address. Communication processing using an address can be performed, and a logon process at startup can be made safe, and a highly reliable system for security can be constructed.

[0083]

According to the communication terminal of the fourth aspect, when the password, the authentication unique information, the communication unique information, the authentication common information, and the communication common information are read out and input from the recording medium, the information file constituting unit performs authentication. Since the information file and the communication information file are generated, the security level can be improved as compared with the case where only the unique information is recorded on the recording medium.

[0084]

According to the communication terminal of the fifth aspect, the communication processing means reads the authentication information file and the communication information file held in the file management means and performs the authentication processing in response to an instruction from the information file configuration means. Therefore, even when a recording medium is not inserted, the default operation can be performed, and operational flexibility can be ensured.

[0085]

According to the communication terminal according to

[0086]

According to the communication terminal according to

[0087]

According to the communication terminal of

[0088]

According to the communication terminal according to

[0089]

According to the communication terminal of the tenth aspect, when the authentication server identification information is read from the recording medium and input, the connection is restricted to the authentication server specified by the authentication server identification information and the authentication process is performed to establish communication. Therefore, the connection with the application server can be established through the authentication server specified by the user regardless of the existing setting, and the connection destination of the communication terminal can be different for each recording medium. The connection destination of the communication terminal can be restricted by inserting the recording medium.

According to the communication terminal according to

[0104]

According to the communication establishment program according to claim 12, when at least specific information for each user is read out and input from information necessary for authentication processing with the authentication server from the recording medium held by the user, the input information is To communicate with the authentication server by referring to the communication information file and the information file configuration program constituting the communication information file used for communication with the authentication server and the authentication information file necessary for the authentication process. The authentication processing file is configured with a communication processing program that establishes communication with the authentication server by referring to the authentication information file and performing authentication processing with the authentication server. The authentication process can be performed only when a recording medium is inserted without making it happen, making the logon process at startup safe. Both can be constructed reliable system for security. According to the communication establishment program according to claim 12, the authentication common information and the communication common information are stored in advance, and the stored common information, the authentication unique information and the communication unique information input from the recording medium are stored. Since the authentication information file and the communication information file are used, the amount of information recorded on the recording medium can be reduced, and the memory consumption of the recording medium can be suppressed.

According to the communication system according to

[0106]

According to the communication system of the fourteenth aspect, a relationship between the access permission level and information necessary for the authentication process is set in advance in the authentication server, and the access permission level is referred to the application server of each communication terminal. Therefore, access permission / non-permission for each application server is determined for each communication terminal, so that access control of each communication terminal to each application server can be performed.

According to the communication system of the fifteenth aspect, the home address is stored as the unique information for each user in the recording medium, and the authentication server presets the relationship between the access permission level and the home address, and sets the home address as the home address. Accordingly, since access to the application server of the communication terminal is restricted, it is possible to control access to each application server of the communication terminal.

[Brief description of the drawings]

FIG. 1 is a functional block diagram showing a configuration of a communication system and a communication terminal to which the present invention is applied.

FIG. 2 is a diagram for explaining packet creation processing by a communication processing unit of a communication terminal and a communication processing unit of an authentication server.

FIG. 3 is a flowchart showing a processing procedure from the insertion of an IC card to the start of encrypted communication in communication establishment processing by a communication terminal to which the present invention is applied.

FIG. 4 is a flowchart showing a processing procedure for ending encrypted communication in communication establishment processing by a communication terminal to which the present invention is applied.

FIG. 5 is a flowchart showing another processing procedure from the insertion of an IC card to the start of encrypted communication in communication establishment processing by a communication terminal to which the present invention is applied.

FIG. 6 is a block diagram for explaining another embodiment of a communication system to which the present invention is applied.

FIG. 7 is a block diagram for explaining still another embodiment of a communication system to which the present invention is applied.

FIG. 8 is a block diagram for explaining still another embodiment of a communication system to which the present invention is applied.

FIG. 9 is a diagram for explaining a table in which authentication client identification information held in an authentication server is associated with an access level.

FIG. 10 is a diagram for describing a table indicating each access level held in the authentication server and access permission / denial for each application server;

FIG. 11 is a block diagram showing a conventional communication system.

[Explanation of symbols]

1 Communication terminal

2 Authentication server

3 Application server

4 VPN path

10 IC card

21 IC card reader

22 IC card reader for logon

23 Logon Department

24 IC card monitoring unit

25 Network common information storage

26 Information File Management Department

27 Temporary storage

28 Authentication client

29 Input device

30 Application processing section

31 IC card reader

32 Information file component

33 Starter

41 Network information file

42 Authentication information file

51 Startup information acquisition unit

52 Authentication / Network Information Acquisition Department

53 Authentication processing part

54 Key exchange processing part

55 Communication processor

61 Authentication processing part

62 Key exchange processing part

63 Communication processing unit

71 IP header information area

72, 74, 76 Data area

73 IPSec header area

75 IPinIP header area

81, 83, 85 Source address area

82, 84, 86 Destination address area

Claims (15)

上記情報入力手段にて入力した情報を用いて、認証処理に必要な認証用情報ファイル及び上記認証サーバとの通信に使用する通信用情報ファイルを構成する情報ファイル構成手段と、

上記情報ファイル構成手段にて構成された通信用情報ファイルを参照して上記認証サーバとの間で通信を行い、上記認証用情報ファイルを参照して上記認証サーバとの間で認証処理を行って、上記認証サーバとの間の通信を確立する通信処理手段と、

異なるユーザが保有する記録媒体に記憶された異なる固有情報に対して共通して使用される認証用共通情報及び通信用共通情報を記憶する共通情報記憶手段を更に備え、前記認証用共通情報は、上記認証サーバを区別する識別情報を含む認証処理に必要な情報であり、前記通信用共通情報は、上記認証サーバとの通信を可能にするために使用する情報であり、

上記情報入力手段は、通信利用の正当性を判定するためのパスワード、認証サーバとの間にて認証処理をするに際して使用する認証用固有情報、及び認証サーバとの間で通信処理をするに際して使用する通信用固有情報を上記記録媒体から読み出して入力し、

上記情報ファイル構成手段は、上記情報入力手段にて入力したパスワードから通信利用の正当性が判定された場合に、上記情報入力手段にて入力した認証用固有情報と上記共通情報記憶手段に記憶された認証用共通情報とを用いて認証用情報ファイルを構成すると共に、上記情報入力手段にて入力した通信用固有情報と上記共通情報記憶手段に記憶された通信用共通情報とを用いて通信用情報ファイルを構成することを特徴とする通信端末。Information input means for reading and inputting at least user-specific information from information necessary for authentication processing with the authentication server from the recording medium held by the user;

Using the information input by the information input means, an information file constituting means for constituting an information file for authentication necessary for authentication processing and a communication information file used for communication with the authentication server;

Communicating with the authentication server with reference to the communication information file configured by the information file configuration means, and performing authentication processing with the authentication server with reference to the authentication information file a communication processing means for establishing a communication between the authentication server,

Common information storage means for storing common authentication information and common communication information used in common with respect to different unique information stored in recording media held by different users, and the common authentication information, Information necessary for authentication processing including identification information for distinguishing the authentication server, the communication common information is information used to enable communication with the authentication server,

The above information input means is a password for determining the validity of communication use, unique information for authentication used when performing authentication processing with the authentication server, and used when performing communication processing with the authentication server. Read and input the unique information for communication from the recording medium,

When the validity of communication use is determined from the password input by the information input unit, the information file configuration unit is stored in the authentication specific information input by the information input unit and the common information storage unit. The authentication information file is configured using the authentication common information and the communication common information input by the information input means and the communication common information stored in the common information storage means are used for communication. A communication terminal comprising an information file .

上記情報ファイル構成手段は、上記情報入力手段にて入力したホームアドレスを用いて通信用情報ファイルを構成することを特徴とする請求項1に記載の通信端末。The information input means reads and inputs a home address as the specific information from the recording medium,

2. The communication terminal according to claim 1, wherein the information file configuring unit configures a communication information file using a home address input by the information input unit.

上記情報ファイル構成手段は、上記情報入力手段にて入力した情報から認証用情報ファイル及び通信用情報ファイルを生成することを特徴とする請求項1に記載の通信端末。The above information input means is a password for determining the validity of communication use, unique information for authentication used when performing authentication processing with the authentication server, and used when performing communication processing with the authentication server. Specific information for communication, common information for authentication and common information for communication that are common to each communication terminal are read from the recording medium and input, and the common information for authentication and the common information for communication are different by different users. It is information used in common for different unique information stored in the recording medium possessed, the authentication common information is information necessary for authentication processing including identification information for distinguishing the authentication server, The communication common information is information used to enable communication with the authentication server,

2. The communication terminal according to claim 1, wherein the information file configuration unit generates an authentication information file and a communication information file from the information input by the information input unit.

上記通信処理手段は、上記情報ファイル構成手段からの指示に応じて、上記ファイル管理手段に保持された認証用情報ファイル及び通信用情報ファイルを読み出して認証処理を行うことを特徴とする請求項1に記載の通信端末。A file management means for holding and managing at least the authentication information file and the communication information file created in the information file configuration means;

2. The communication processing unit reads out an authentication information file and a communication information file held in the file management unit and performs an authentication process in response to an instruction from the information file configuration unit. The communication terminal described in 1.

上記情報ファイル構成手段は、上記認証用情報ファイル及び通信用情報ファイルを構成したことに応じて、上記情報入力手段にて入力したパスワード、上記認証用情報ファイル及び通信用情報ファイルについてのパス情報を一時記憶手段に記憶し、

上記通信処理手段は、上記一時記憶手段にパスワード及びパス情報が入力された場合に当該パスワード及びパス情報を読み出して、通信端末内での認証処理を開始することを特徴とする請求項1に記載の通信端末。The information input means inputs a password for determining the validity of communication use as the specific information,

In response to the configuration of the authentication information file and the communication information file, the information file configuration unit obtains the password input by the information input unit, the path information about the authentication information file and the communication information file. Memorize it in temporary storage means,

The said communication processing means reads the said password and pass information, and starts the authentication process in a communication terminal, when a password and pass information are input into the said temporary storage means , The authentication process in a communication terminal is started. Communication terminal.

上記情報ファイル構成手段は、上記認証用情報ファイル及び通信用情報ファイルを構成したことに応じて、上記情報入力手段にて入力したパスワード、上記認証用情報ファイル及び通信用情報ファイルについてのパス情報を、上記通信処理手段に送り、

上記通信処理手段は、上記情報ファイル構成手段からパスワード及びパス情報が入力されたことに応じて認証処理を開始することを特徴とする請求項1に記載の通信端末。The information input means inputs a password for determining the validity of communication use as the specific information,

In response to the configuration of the authentication information file and the communication information file, the information file configuration unit obtains the password input by the information input unit, the path information about the authentication information file and the communication information file. , Sent to the communication processing means,

The communication processing means, a communication terminal according to claim 1, characterized in that to start the authentication process in response to the information file structure means or Rapa Seward and path information is input.

上記通信処理手段は、上記情報入力手段にて入力した認証サーバ識別情報により特定される認証サーバに接続して認証処理をして通信を確立することを特徴とする請求項1に記載の通信端末。The information input means reads out and inputs authentication server identification information for identifying an authentication server that performs authentication processing with the communication processing means,

2. The communication terminal according to claim 1, wherein the communication processing means establishes communication by connecting to an authentication server specified by the authentication server identification information input by the information input means and performing authentication processing. .

上記通信処理手段は、上記情報入力手段にて入力した各認証サーバ識別情報により特定される各認証サーバとの間で認証処理をして、ユーザに選択されたアプリケーションサーバとの間の通信を確立することを特徴とする請求項1に記載の通信端末。The information input means reads and inputs a plurality of authentication server identification information for identifying each authentication server corresponding to each application server that establishes communication by authentication processing in the communication processing means,

The communication processing means establishes communication with the application server selected by the user by performing authentication processing with each authentication server specified by each authentication server identification information input by the information input means. The communication terminal according to claim 1, wherein:

コンピュータを、ユーザが保有する記録媒体から認証サーバとの認証処理に必要な情報のうち、少なくともユーザごとの固有情報を読み出して入力する情報入力手段、少なくともユーザごとの固有情報を読み出して入力した場合に、入力した情報を用いて、認証処理に必要な認証用情報ファイル及び上記認証サーバとの通信に使用する通信用情報ファイルを構成するファイル構成手段、として機能させる情報ファイル構成プログラムと、

コンピュータを、上記通信用情報ファイルを参照して上記認証サーバとの間で通信を行い、上記認証用情報ファイルを参照して上記認証サーバとの間で認証処理を行って、上記認証サーバとの間の通信を確立する通信処理手段として機能させる通信処理プログラムとを有し、

コンピュータが、異なるユーザが保有する記録媒体に記憶された異なる固有情報に対して共通して使用される認証用共通情報及び通信用共通情報を、上記情報入力手段が読み出し可能な記録媒体に記憶しておき、前記認証用共通情報は、上記認証サーバを区別する識別情報を含む認証処理に必要な情報であり、前記通信用共通情報は、上記認証サーバとの通信を可能にするために使用する情報であり、

上記情報入力手段は、通信利用の正当性を判定するためのパスワード、認証サーバとの間にて認証処理をするに際して使用する認証用固有情報、及び認証サーバとの間で通信処理をするに際して使用する通信用固有情報を上記記録媒体から読み出して入力し、

上記情報ファイル構成手段は、上記情報ファイル構成手段にて入力したパスワードから通信利用の正当性が判定された場合に、上記情報ファイル構成手段にて入力した認証用固有情報と上記認証用共通情報とを用いて認証用情報ファイルを構成すると共に、上記情報入力手段にて入力した通信用固有情報と上記通信用共通情報とを用いて通信用情報ファイルを構成すること

を特徴とする通信確立プログラム。 The communication establishment program

Information input means for reading and inputting at least user-specific information out of information necessary for authentication processing with the authentication server from a recording medium owned by the user , when at least user-specific information is read and input An information file configuration program that functions as a file configuration unit that configures an authentication information file necessary for authentication processing and a communication information file used for communication with the authentication server, using the input information;

The computer communicates with the authentication server with reference to the communication information file, performs authentication processing with the authentication server with reference to the authentication information file, and communicates with the authentication server. A communication processing program that functions as a communication processing means for establishing communication between

The computer stores authentication common information and communication common information used in common for different unique information stored in recording media held by different users in a recording medium readable by the information input means. The common information for authentication is information necessary for authentication processing including identification information for distinguishing the authentication server, and the common information for communication is used to enable communication with the authentication server. Information,

The above information input means is a password for determining the validity of communication use, unique information for authentication used when performing authentication processing with the authentication server, and used when performing communication processing with the authentication server. The communication specific information to be read from the recording medium and input,

It said information file configuration means, when the validity of the communication usage from the password input at the information file configuration unit determines, and said information authentication unique information input at the file structure means and the authentication common information together constitute the authentication information file using a communication establishing program characterized by configuring the communication information file by using the entered unique information and the communication common information communication by said information input means.

ユーザが保有する記録媒体から上記認証サーバとの認証処理に必要な情報のうち、少なくともユーザごとの固有情報を読み出して入力し、入力した情報を用いて、認証処理に必要な認証用情報ファイル及び上記認証サーバとの通信に使用する通信用情報ファイルを構成し、上記通信用情報ファイルを参照して上記認証サーバとの間で通信を行い、上記認証用情報ファイルを参照して上記認証サーバとの間で認証処理を行う通信端末とを備え、

上記通信端末は、異なるユーザが保有する記録媒体に記憶された異なる固有情報に対して共通して使用される認証用共通情報及び通信用共通情報を記憶する共通情報記憶手段を更に備え、前記認証用共通情報は、上記認証サーバを区別する識別情報を含む認証処理に必要な情報であり、前記通信用共通情報は、上記認証サーバとの通信を可能にするために使用する情報であり、

上記情報入力手段は、通信利用の正当性を判定するためのパスワード、認証サーバとの間にて認証処理をするに際して使用する認証用固有情報、及び認証サーバとの間で通信処理をするに際して使用する通信用固有情報を上記記録媒体から読み出して入力し、

上記情報ファイル構成手段は、上記情報入力手段にて入力したパスワードから通信利用の正当性が判定された場合に、上記情報入力手段にて入力した認証用固有情報と上記共通情報記憶手段に記憶された認証用共通情報とを用いて認証用情報ファイルを構成すると共に、上記情報入力手段にて入力した通信用固有情報と上記共通情報記憶手段に記憶された通信用共通情報とを用いて通信用情報ファイルを構成すること

を特徴とする通信システム。An authentication server that performs authentication processing between a plurality of communication terminals and establishes communication between the application server and the communication terminal according to the result of the authentication processing;

Among the information necessary for the authentication process with the authentication server from the recording medium possessed by the user, at least the unique information for each user is read out and input, and using the input information, an authentication information file required for the authentication process, and A communication information file used for communication with the authentication server is configured, communication is performed with the authentication server with reference to the communication information file, and with the authentication server with reference to the authentication information file. and a communication terminal that performs authentication processing with,

The communication terminal further comprises common information storage means for storing authentication common information and communication common information used in common for different unique information stored in recording media held by different users, and the authentication Common information is information necessary for authentication processing including identification information for distinguishing the authentication server, and the communication common information is information used to enable communication with the authentication server,

The above information input means is a password for determining the validity of communication use, unique information for authentication used when performing authentication processing with the authentication server, and used when performing communication processing with the authentication server. Read and input the unique information for communication from the recording medium,

When the validity of communication use is determined from the password input by the information input unit, the information file configuration unit is stored in the authentication specific information input by the information input unit and the common information storage unit. The authentication information file is configured using the authentication common information and the communication common information input by the information input means and the communication common information stored in the common information storage means are used for communication. A communication system characterized by comprising an information file .

上記認証サーバは、上記アクセス許可レベルと上記ホームアドレスとの関係を予め設定しておくことを特徴とする請求項13に記載の通信システム。The recording medium stores a home address as unique information for each user,

The communication system according to claim 13 , wherein the authentication server presets a relationship between the access permission level and the home address.

Priority Applications (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2002110455A JP4415527B2 (en) | 2002-04-12 | 2002-04-12 | Communication terminal, communication establishment program, and communication system |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2002110455A JP4415527B2 (en) | 2002-04-12 | 2002-04-12 | Communication terminal, communication establishment program, and communication system |

Publications (3)

| Publication Number | Publication Date |

|---|---|

| JP2003308304A JP2003308304A (en) | 2003-10-31 |

| JP2003308304A5 JP2003308304A5 (en) | 2005-09-22 |

| JP4415527B2 true JP4415527B2 (en) | 2010-02-17 |

Family

ID=29393591

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2002110455A Expired - Fee Related JP4415527B2 (en) | 2002-04-12 | 2002-04-12 | Communication terminal, communication establishment program, and communication system |

Country Status (1)

| Country | Link |

|---|---|

| JP (1) | JP4415527B2 (en) |

Families Citing this family (5)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP4572086B2 (en) * | 2004-05-12 | 2010-10-27 | Necインフロンティア株式会社 | Network, authentication server device, router device, and terminal management method used therefor |

| JP4636531B2 (en) * | 2004-09-30 | 2011-02-23 | フェリカネットワークス株式会社 | COMMUNICATION SYSTEM, SERVER DEVICE, CLIENT DEVICE, COMMUNICATION METHOD, AND PROGRAM |

| JP2006113759A (en) * | 2004-10-13 | 2006-04-27 | Pioneer Electronic Corp | Network management system and its data sharing method |

| WO2006046822A1 (en) * | 2004-10-29 | 2006-05-04 | Electronics And Telecommunications Research Institute | Method and system for user authentication in home network system |

| EP2492836A4 (en) * | 2009-10-19 | 2013-11-06 | Suginaka Junko | Terminal management system and terminal management method |

-

2002

- 2002-04-12 JP JP2002110455A patent/JP4415527B2/en not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| JP2003308304A (en) | 2003-10-31 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| KR101474226B1 (en) | Wormhole devices for usable secure access to remote resource | |

| US7778193B2 (en) | Residential network setting method, home gateway apparatus, home gateway program, and recording medium | |

| US9111103B2 (en) | Remote access control of storage devices | |

| KR100847596B1 (en) | Communication network system, gateway, data communication method and program providing medium | |

| US8793779B2 (en) | Single sign-on process | |

| US6981144B2 (en) | System console device authentication in a network environment | |

| US10038681B2 (en) | Method for managing an access from a remote device to data accessible from a local device and corresponding system | |

| US20050193103A1 (en) | Method and apparatus for automatic configuration and management of a virtual private network | |

| FI120021B (en) | Obtaining authority information | |

| JP2003030143A (en) | Computer network security system employing portable storage device | |

| JPWO2005101217A1 (en) | Address translation method, access control method, and apparatus using those methods | |

| JP2005503727A (en) | Method and apparatus for automatic establishment of addressability of a network device for a target network environment | |

| AU2003223153A1 (en) | Secure object for convenient identification | |

| KR100834270B1 (en) | Method and system for providing virtual private network services based on mobile communication and mobile terminal for the same | |

| EP1779595B1 (en) | Method for enrolling a user terminal in a wireless local area network | |

| JP4916020B2 (en) | Remote access system, auxiliary storage device used therefor, and remote access method | |

| JP3833652B2 (en) | Network system, server device, and authentication method | |

| JP2009123207A (en) | Method and device for accessing network | |

| JP4109273B2 (en) | Network connection system, network connection device and program | |

| US8732456B2 (en) | Enterprise environment disk encryption | |

| JP2005286783A (en) | Wireless lan connection method and wireless lan client software | |

| JP4415527B2 (en) | Communication terminal, communication establishment program, and communication system | |

| CN112565209B (en) | Network element equipment access control method and equipment | |

| JP4372403B2 (en) | Authentication system | |

| Cisco | Configuring Digital Certification |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20050408 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20050408 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20081028 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20081222 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20090714 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20090908 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20091104 |

|

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 |

|

| R150 | Certificate of patent or registration of utility model |

Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20091117 |

|

| FPAY | Renewal fee payment (event date is renewal date of database) |

Free format text: PAYMENT UNTIL: 20121204 Year of fee payment: 3 |

|

| LAPS | Cancellation because of no payment of annual fees |