JP2005534049A - System, method and computer product for delivery and reception of S / MIME encrypted data - Google Patents

System, method and computer product for delivery and reception of S / MIME encrypted data Download PDFInfo

- Publication number

- JP2005534049A JP2005534049A JP2004522069A JP2004522069A JP2005534049A JP 2005534049 A JP2005534049 A JP 2005534049A JP 2004522069 A JP2004522069 A JP 2004522069A JP 2004522069 A JP2004522069 A JP 2004522069A JP 2005534049 A JP2005534049 A JP 2005534049A

- Authority

- JP

- Japan

- Prior art keywords

- mime

- browser

- network connection

- encryption

- connection device

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Pending

Links

Images

Classifications

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/04—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks

- H04L63/0428—Network architectures or network communication protocols for network security for providing a confidential data exchange among entities communicating through data packet networks wherein the data content is protected, e.g. by encrypting or encapsulating the payload

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L51/00—User-to-user messaging in packet-switching networks, transmitted according to store-and-forward or real-time protocols, e.g. e-mail

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L63/00—Network architectures or network communication protocols for network security

- H04L63/16—Implementing security features at a particular protocol layer

- H04L63/168—Implementing security features at a particular protocol layer above the transport layer

-

- H—ELECTRICITY

- H04—ELECTRIC COMMUNICATION TECHNIQUE

- H04L—TRANSMISSION OF DIGITAL INFORMATION, e.g. TELEGRAPHIC COMMUNICATION

- H04L69/00—Network arrangements, protocols or services independent of the application payload and not provided for in the other groups of this subclass

- H04L69/08—Protocols for interworking; Protocol conversion

Abstract

本発明のシステム、コンピュータ製品、及び方法は、ユーザーが、eメールサーバー上の自分のeメールアカウントにアクセスし、クライアントベースのeメールソフトウェアをインストールする必要なく、任意のブラウザを通してS/MIMEメッセージを作成又は読むことを可能にする。ソフトウェア配信及びユーザーサポートの観点から、これは、一般的には、クライアントベースのeメールをサポートする必要性を取り除き、従って、ユーザー及びソフトウェアサポートのコストを減らし、加えて、ユーザーモビリティをサポートする必要性に応える。本発明のもう1つの側面として、ユーザーが、如何なるネットワーク接続デバイスからもインターネットにより、秘密鍵及びデジタル証明書に、リモートでアクセスすることを可能にする。これは、一般的には、秘密鍵及びデジタル証明書のロケーション固有のストレージの必要性を取り除く。The system, computer product, and method of the present invention allows users to access their email account on the email server and send S / MIME messages through any browser without having to install client-based email software. Allows creation or reading. From a software delivery and user support perspective, this generally eliminates the need to support client-based email, thus reducing the cost of user and software support, and in addition to supporting user mobility. Respond to the nature. Another aspect of the present invention allows users to remotely access private keys and digital certificates over the Internet from any network connected device. This generally eliminates the need for location-specific storage of private keys and digital certificates.

Description

本発明は、一般的には、公開鍵暗号方式(PKI)でのデータのセキュアな配信及び受信に関するものである。本発明は、特に、インターネットに接続されたweb及びWAPブラウザを使っての、(電子メールのような)S/MIME暗号化データのセキュアな配信及び受信に関するものである。 The present invention generally relates to secure delivery and reception of data in public key cryptography (PKI). The present invention relates in particular to secure delivery and reception of S / MIME encrypted data (such as electronic mail) using web and WAP browsers connected to the Internet.

過去10年間で、eメール(電子メール)が一般的に、当事者が労働成果を素早く、簡単に、かつ効率的に伝達することを可能にする非常に貴重なツールとなるにつれて、eメールは、比類のないほど使用されるようになった。eメールが非常に便利な一方で、企業通信が紙からデジタルの形に移行し、ハッカーがeメールシステムに進入することに、より習熟するにつれて、eメールを使って伝達されるデータのセキュリティは、一般的に、懸念を増してきている。(あるレポートの記述によると)会社の知的財産の60%は、そのeメールメッセージシステム内のどこかで、デジタルの形で見つけることができるので、セキュアなeメールメッセ-ジングに対する要求は、特に機密性の高いビジネス情報の場合には、妥当な事柄である。 In the past decade, email (e-mail) has generally become a very valuable tool that allows parties to communicate work results quickly, easily and efficiently, Unprecedented use. While e-mail is very useful, the security of data transmitted using e-mail has increased as corporate communications have moved from paper to digital and hackers have become more proficient at entering the e-mail system. In general, concerns have increased. Since 60% of a company's intellectual property can be found in digital form somewhere within its email message system (according to a report statement), the demand for secure email messaging is This is especially true for highly confidential business information.

このeメールセキュリティに対する要求に応えるため、だいたい1995年に、RSAデータセキュリティ及び他のソフトウェアベンダーにより、S/MIME(電子メールの暗号化と認証に関する標準仕様)プロトコルが確立された。S/MIMEの目標は、PKI(公開鍵基盤)暗号化、及び、デジタル署名技術の使用を通して、eメールメッセージのメッセージ整合性、認証、非否認、及び秘匿性を提供することであった。S/MIMEをサポートするeメールアプリケーションは、ネットワーク管理者及びISPのような第三者が、それらのメッセージを傍受する、読む、又は変更することができないことを、保証される。S/MIMEは、主に、普通のMIMEプロトコルの上にセキュリティを構築することにより機能し、これは、電子メッセージを組織化する方式、加えて、殆どのeメールアプリケーションで電子メッセージをサポートする方式を定める。 In response to this e-mail security requirement, the S / MIME (Standard Specification for E-mail Encryption and Authentication) protocol was established in 1995, mostly by RSA Data Security and other software vendors. The goal of S / MIME was to provide message integrity, authentication, non-repudiation, and confidentiality of email messages through the use of PKI (Public Key Infrastructure) encryption and digital signature technology. Email applications that support S / MIME are guaranteed that network administrators and third parties such as ISPs cannot intercept, read or modify those messages. S / MIME works primarily by building security on top of the normal MIME protocol, which is a method for organizing electronic messages, as well as a method that supports electronic messages in most email applications. Determine.

現在、S/MIMEの最も一般的なバージョンは、V3(バージョン3)であり、これは1999年7月に導入された。S/MIME標準化に関するさらなる情報、及び関連書類は、インターネットメールコンソーシアムのwebサイト(www.imc.org)、及び、IETFのS/MIMEワーキンググループのwebサイト(www.ietf.org/html.charters/smime-charter.html)で見つけることができる。

S/MIME V3標準は、一般的には、以下のプロトコルから構成される、すなわち、

●暗号化メッセージ構文(RFC2630)

●S/MIMEバージョン3 メッセージ仕様(RFC2633)

●S/MIMEバージョン3 認証処理(RFC2632)

●ディッフィー-ヘルマン鍵一致方法(RFC2631)

Currently, the most common version of S / MIME is V3 (version 3), which was introduced in July 1999. For more information on S / MIME standardization and related documents, see the Internet Mail Consortium website (www.imc.org) and the IETF S / MIME Working Group website (www.ietf.org/html.charters/ smime-charter.html).

The S / MIME V3 standard generally consists of the following protocols:

● Encrypted message syntax (RFC2630)

S / MIME version 3 message specification (RFC2633)

S / MIME version 3 authentication process (RFC2632)

Diffie-Hellman key matching method (RFC2631)

高度セキュリティサービス(RFC2634)が、S/MIMEのもう1つのプロトコルであり、これは、署名付き受信、セキュリティラベル、及びセキュアなメーリングリストを可能にする拡張機能のセットである。署名付き受信、及びセキュリティラベルの拡張機能が、S/MIME V2又はS/MIME V3のいずれかで機能するのに対して、セキュアなメーリングリストの拡張機能は、S/MIME V3で機能するだけである。eメールソフトウェアがS/MIME仕様によってS/MIMEファイルを作成することを必要とすることにより、S/MIMEメッセージをユーザー間でやり取りする。S/MIMEファイルは、eメールメッセージの添付ファイルとして送られる。このメッセージが受信者に到達すると、受信者が、匹敵するバージョンのS/MIME eメールリーダーを所有している場合に、それを処理することができるだけである。 Advanced Security Service (RFC2634) is another protocol for S / MIME, which is a set of extensions that allow signed reception, security labels, and secure mailing lists. Signed reception and security label extensions work with either S / MIME V2 or S / MIME V3, while secure mailing list extensions only work with S / MIME V3 . S / MIME messages are exchanged between users by requiring e-mail software to create S / MIME files according to the S / MIME specification. S / MIME files are sent as email message attachments. When this message reaches the recipient, it can only process it if the recipient has a comparable version of the S / MIME email reader.

現在のS/MIME標準を用いてeメールメッセージをやり取りすることにおいて、以下のことを含む多数の課題が存在する。受信者が、S/MIMEソフトウェア機能を持たない場合には、S/MIMEメッセージにアクセスできず、そのS/MIMEメッセージは、受信者のコンピューター上で開かれずに格納される。送信者又は受信者のいずれかが、認証局に登録されていなかった場合も、S/MIME暗号化メッセージは、同様に読むことができない。送信者が使用するS/MIMEのバージョンと、受信者が使用するS/MIMEのバージョンとの間に互換性がない場合にも、同じ結果が起こるであろう。S/MIME標準が、万一セキュリティの穴が検出された場合には、現在のS/MIMEバージョンから変更されたS/MIMEバージョンへの一般的な程度の更新を意図しているという点で、これは特に重要な問題である。送信者又は受信者の各々が使用するeメールソフトウェア間に互換性が無い場合にも、S/MIME eメール交換はまた、妨げられるであろう。S/MIME準拠のeメールソフトウェアが壊れた、又は、送信者又は受信者の鍵の期限が切れた場合にもまた、S/MIME暗号化eメール交換は、効果的に妨げられるであろう。 There are a number of issues in exchanging email messages using the current S / MIME standard, including: If the recipient does not have the S / MIME software function, the S / MIME message cannot be accessed, and the S / MIME message is stored without being opened on the recipient's computer. Even if either the sender or the receiver is not registered with the certificate authority, the S / MIME encrypted message cannot be read in the same manner. The same result will occur if there is an incompatibility between the S / MIME version used by the sender and the S / MIME version used by the receiver. In the unlikely event that a security hole is detected, the S / MIME standard intends a general degree of update from the current S / MIME version to the modified S / MIME version, This is a particularly important issue. S / MIME email exchange will also be prevented if there is incompatibility between the email software used by each sender or recipient. S / MIME-encrypted email exchange will also be effectively hampered if the S / MIME-compliant email software is broken or the sender or recipient key expires.

これらの問題の多くを改善するために、受信者は通常、自分のS/MIMEeメールリーダーを更新又は取得して、S/MIMEプロトコルの最新の標準化バージョンのを利用する。この解決法での問題は、システムリソースを食うことに加えて、常時更新を必要とするかなり大きい追加ソフトウェアパッケージをユーザーがダウンロードすることを必要とする、という事実である。 To remedy many of these problems, recipients typically update or obtain their S / MIME e-mail reader and take advantage of the latest standardized version of the S / MIME protocol. The problem with this solution is the fact that in addition to eating system resources, the user needs to download a fairly large additional software package that requires constant updates.

ブラウザを使ったセキュアなeメールメッセ-ジングのためのS/MIME暗号化の導入は、前述の問題に対して考えられる1つの解決策である。web又はWAPブラウザ技術を用いた従来技術の多数の解決策が、知られている。 The introduction of S / MIME encryption for secure email messaging using a browser is one possible solution to the above problem. A number of prior art solutions using web or WAP browser technology are known.

例えば、発明者がTumbleweed Communications社のDmitry Dolinsky及びJean-Christophe Bandiniの、2000年7月20日に公開された、特許出願第WO00/42748号(「Tumbleweed」参考文献)は、ユーザー及び受信者が、eメールソフトウェアアプリケーションとは離れた介在のホストサーバーの使用を通して、S/MIMEソフトウェアパッケージをダウンロードする必要を取り除くことを示した、セキュアなwebベースのeメールのための以前の解決策を開示する。この解決策では、介在のホストサーバーが、送信者が送ったeメールを止め、次に、セキュアなeメールが待機中であることを知らせるメッセージを、受信者のeメールアカウントに伝える。このメッセージはまた、介在のホストサーバー上に置かれた復号化されたメッセージへのリンクも含む。その復号化されたメッセージは、SSLセッションで受信者に提示される。 For example, the patent application WO00 / 42748 ("Tumbleweed" reference) published on July 20, 2000 by Dmitry Dolinsky and Jean-Christophe Bandini of Tumbleweed Communications, Inc. Disclosed previous solutions for secure web-based email, showing the need to download S / MIME software packages through the use of an intervening host server separate from email software applications . In this solution, the intervening host server stops the email sent by the sender and then sends a message to the recipient's email account notifying them that secure email is waiting. This message also includes a link to the decrypted message located on the intervening host server. The decrypted message is presented to the recipient in an SSL session.

この従来技術の解決策は、多数の短所を持つ。相対的に言えば、介在のホストサーバーの使用は、一般的には、セキュアなトランザクション全体を複雑にし、セキュアなeメールメッセ-ジングを提供するインフラのコストを増大させる。Tumbleweed技術のもう1つの短所は、送信者のコンピューターが暗号化機能を持っていないために、その解決策全体が、かなり侵入しやすいネットワーク環境と関連付けられる関連リスクを負うことである。また、Tumbleerrd参考文献全体で提案された解決策の性質は、有線及び無線ネットワークわたる導入に簡単に備えるものでもない。 This prior art solution has a number of disadvantages. In relative terms, the use of an intervening host server generally complicates the entire secure transaction and increases the cost of an infrastructure that provides secure email messaging. Another disadvantage of Tumbleweed technology is that because the sender's computer does not have encryption capabilities, the entire solution carries the associated risks associated with a fairly intrusive network environment. Also, the nature of the solution proposed throughout the Tumbleerrd reference is not easily prepared for deployment across wired and wireless networks.

それゆえ、必要とされるものは、web及びWAPブラウザを使用して導入するのが容易なS/MIMEを使って、セキュアベースでデータ(eメールを含む)を伝達するためのwebベースのシステム、コンピュータ製品、及び方法である。さらに必要とされるものは、容易に導入され、かつ、S/MIME暗号化メッセ-ジングに必要な暗号化リソースがネットワーク接続デバイス自身において提供されるという点でかなり低コストで導入される前述のシステム、コンピュータ製品、及び方法である。また必要とされるものは、データの通信全体にわたってS/MIME暗号化が持続するwebベースのシステム、コンピュータ製品、及び方法である。 Therefore, what is needed is a web-based system for transmitting data (including e-mail) on a secure basis using S / MIME, which is easy to deploy using web and WAP browsers , Computer products and methods. What is further needed is the above mentioned, which is introduced at a relatively low cost in that it is easily introduced and the encryption resources required for S / MIME encrypted messaging are provided at the network connected device itself. Systems, computer products, and methods. What is also needed is a web-based system, computer product, and method that maintains S / MIME encryption throughout the communication of data.

(本発明の要約)

本発明のシステム、コンピュータ製品、及び方法は、ユーザーが、eメールサーバー上の自分のeメールアカウントにアクセスし、クライアントベースのeメールソフトウェアをインストールする必要なく、任意のブラウザを通してS/MIMEメッセージを作成又は読むことを可能にする。ソフトウェア配信及びユーザーサポートの観点から、これは、一般的には、クライアントベースのeメールをサポートする必要性を取り除き、従って、ユーザー及びソフトウェアサポートのコストを減らし、加えて、ユーザーモビリティをサポートする必要性に応える。

(Summary of the Invention)

The system, computer product, and method of the present invention allows users to access their email account on the email server and send S / MIME messages through any browser without having to install client-based email software. Allows creation or reading. From a software delivery and user support perspective, this generally eliminates the need to support client-based email, thus reducing the cost of user and software support, and in addition to supporting user mobility. Respond to the nature.

本発明のもう1つの側面として、ユーザーが、如何なるネットワーク接続デバイスからもインターネットにより、秘密鍵及びデジタル証明書に、リモートでアクセスすることを可能にする。これは、一般的には、秘密鍵及びデジタル証明書のロケーション固有のストレージの必要性を取り除く。 Another aspect of the present invention allows users to remotely access private keys and digital certificates over the Internet from any network connected device. This generally eliminates the need for location-specific storage of private keys and digital certificates.

次の図面を参照して、例を介してのみ、より好ましい実施形態の詳細な説明を以下に提供する。 A detailed description of a more preferred embodiment is provided below by way of example only with reference to the following drawings.

本図面では、本発明のより好ましい実施形態を、例を介して示す。本説明及び図面は、例証の目的のためだけのものであり、理解の手助けであるに過ぎず、本発明の限定の解釈を意図するものではないことを明確に理解すべきである。 In the drawings, a more preferred embodiment of the invention is shown by way of example. It should be clearly understood that the description and drawings are for illustrative purposes only and are to aid in understanding and are not intended to interpret the limitations of the invention.

(より好ましい実施形態の詳細な説明)

図1に示すように、少なくとも1つの既知のネットワーク接続デバイス10が提供される。ネットワーク接続デバイス10は、コンピュータネットワークへの接続性を提供する多数のデジタルデバイスを含むことができる。例えば、ネットワーク接続デバイス10は、既知のパーソナルコンピュータ、又は既知のWAPデバイス、セル電話、PDA等を含むことができる。

(Detailed description of more preferred embodiments)

As shown in FIG. 1, at least one known

ネットワーク接続デバイス10は、既知の手法でインターネット12に接続される。特に図1に関しては、既知のWAPデバイスであるネットワーク接続デバイス10のインターネットへの接続が示されており、それにより、これもまた既知の手法で、既知のWAPからWEBへのゲートウェイ107が提供される。

The

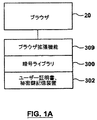

ネットワーク接続デバイス10の各々はまた、ブラウザ20を含む。ブラウザは、ネットスケープナビゲーター、又は、マイクロソフトのインターネットエクスプローラ、又は、セル電話又はPDAのような無線製品の既知のミニブラウザ、のような標準のインターネットベースのブラウザとすることができる。

Each of the

ネットワーク接続デバイス10の各々はまた、本発明のアプリケーション22を含む。このアプリケーションの詳細、及び、それが有線及び無線ネットワークによるPKIイネーブルの通信を可能にする手法は、係属中の出願である米国特許出願第10/178,224号(「係属中の出願」)で開示される。

Each of the

アプリケーション22の特定の一実施形態では、ブラウザ拡張機能、又はプラグインが、既知の手法で提供される。特に、アプリケーション22及びブラウザ20は、例えばカスタマイズされたHTMLタグにより、相互作用する。介在のホストサーバー、又はかなり大きなコンピュータプログラムを使用するのに対し、アプリケーション22が、以下で詳細に説明するように、例えば、ENTRUST、MICROSOFT、BALTIMORE、RSA等を含む如何なるサードパーティPKIシステムでも機能するのに必要なリソースを提供することが望ましい。ここで説明するアプリケーション22の機能はまた、既知の手法で「ACTIVE Xオブジェクト」として提供される、又はブラウザ内に組み込まれることができることもまた、理解すべきである。

In one particular embodiment of

ネットワーク接続デバイス10の各々はまた、ブラウザ20を含む。ブラウザは、ネットスケープナビゲーター、又は、マイクロソフトのインターネットエクスプローラ、又は、セル電話又はPDAのような無線製品の既知のミニブラウザ、のような標準のインターネットベースのブラウザとすることができる。

Each of the

ネットワーク接続デバイス10の各々はまた、本発明のアプリケーション22を含む。本発明の特定の一実施形態では、アプリケーション22は、既知の手法で提供されるブラウザ拡張機能、又はプラグインとして最もよく理解される。特に、アプリケーション22及びブラウザ20は、例えばカスタマイズされたHTMLタグにより、相互作用する。

Each of the

しかしながら、独立型アプリケーションに対して、アプリケーション22のリソースはまた、ブラウザ又はミニブラウザ内のアプリケーション22の機能の統合により提供することができるであろうということもまた、理解すべきである。

However, it should also be understood that for stand-alone applications, the resources of

アプリケーション22が、以下に詳述するように、例えばENTRUST、MICROSOFT、BALTIMORE、RSA等を含む如何なるサードパーティPKIシステムでも機能するのに必要なリソースを提供することが、望ましい。

It is desirable for the

アプリケーション22は、既知の手法で提供される暗号化ユーティリティ24を含み、これは、ネットワーク接続デバイス10において一連の暗号化動作を実行するようにされ、以下のものを含むが、これに限られるわけではない。

・書式フィールド内のデータのデジタル署名

・書式フィールド内のデータの暗号化

・書式フィールド内のデータの復号化

・書式フィールド内のデータの署名の確認

・書式フィールド内のデータのデジタル署名及び暗号化

・書式フィールド内のデータのデジタル署名及び復号化の確認

・全ページのデジタル署名

・全ページのデジタル署名の確認

・全ページの暗号化、及び、

・ファイル添付の暗号化及び署名

The

-Digital signature of data in form field-Encryption of data in form field-Decryption of data in form field-Verification of data signature in form field-Digital signature and encryption of data in form field- Confirmation of digital signature and decryption of data in form field ・ Digital signature of all pages ・ Verification of digital signature of all pages ・ Encryption of all pages, and

・ Encryption and signature of file attachments

特に、アプリケーション22は、既知の手法で提供される暗号ライブラリ300を含む。本発明の特定の一実施形態では、アプリケーション22はまた、本発明で意図するデータ文書(eメールを含む)に含まれるデータを暗号化する、及び/又はデジタル署名するのに必要な暗号化データを収容するユーザー証明書及び秘密鍵記憶機構302を含む。例えば、本発明の特定の一実装、すなわち、Entrustが認証局の働きをする実装では、送信者及び受信者の両方を認証するのに必要な.EPFファイルを、ネットワーク接続デバイス10にダウンロードする。.EPFファイルは、暗号化動作を処理するのに必要なユーザー証明書及び秘密鍵にアクセスするために使用される暗号化されたファイルである。

In particular, the

本発明のアプリケーション22はまた、PKIブラウザ拡張機能、特にS/MIMEブラウザ拡張機能304を含む。S/MIMEブラウザ拡張機能は、ここで詳述するように、ブラウザ内のデータ文書(eメールを含む)の暗号化及び復号化を可能にする。ブラウザ技術はありふれたものであるので、これは、広いベースの導入という利点を持つ。図1に示すように、S/MIMEブラウザ拡張機能を含む本発明のアプリケーション22は、webブラウザ又はWAPブラウザと関連付けることができるので、これはまた、無線及び有線ネットワーク全体にわたる導入、という利点も持つ。さらに、各ネットワーク接続デバイス10においてブラウザ及び関連アプリケーション22のみを必要とする、ここで開示された発明では、ネットワーク接続デバイス10上で完全S/MIME暗号化プログラム/eメールのリーダーを実行するのために通常必要とされるリソースを用いることなく、S/MIME暗号化通信が可能である。

The

S/MIMEブラウザ拡張機能304は、熟練したプログラマーに知られた手法で提供される。しかしながら、本発明のS/MIMEブラウザ拡張機能304が、多数の特性を持つことが望ましい。第一に、以下に説明する本発明の方法の結果として、S/MIMEブラウザ拡張機能304が、eメールメッセージに添付ファイルを添付し、かつ、eメールメッセージ全体がS/MIMEメッセージとなるようにeメールメッセージ及び添付ファイルの両方を署名及び暗号化できることが望ましい。第二に、ここで説明するS/MIME標準によるデータの暗号化及び復号化は、S/MIMEブラウザ拡張機能304が正しく設計されない場合には、潜在的なセキュリティリスクを含む。特に、セキュリティが甘くならないように、暗号化動作の過程でブラウザメモリを利用することを確実にすることが、必須である。本発明の特定の一実施形態では、熟練したプログラマに知られた手法でブラウザ20の「TEMP」メモリ空間を使用することにより、これを実現する。第三に、S/MIMEブラウザ拡張機能304はさらに、秘密性を維持するために、ブラウザと関連付けられたメモリからユーザー証明書及び秘密鍵記憶機構302の一部であるメッセージ、又は、ユーザー証明書又は秘密鍵のいずれかの如何なる残物も取り除く、又は、ネットワーク接続デバイス10を用いた別のやり方で取り除く、既知の手法でのクリーンアップルーチンを含む。

The S / MIME browser extension function 304 is provided in a manner known to skilled programmers. However, it is desirable for the S / MIME browser extension function 304 of the present invention to have a number of characteristics. First, as a result of the method of the present invention described below, the S / MIME browser extension 304 attaches an attachment to an email message and the entire email message becomes an S / MIME message. It would be desirable to be able to sign and encrypt both email messages and attachments. Second, the encryption / decryption of data according to the S / MIME standard described here involves a potential security risk if the S / MIME browser extension 304 is not designed correctly. In particular, it is essential to ensure that browser memory is used in the course of encryption operations so that security is not compromised. In one particular embodiment of the present invention, this is accomplished by using the “TEMP” memory space of

さらに、S/MIMEブラウザ拡張機能304が、本発明のアプリケーションのベンダーとは関連のない実体で発行されたデジタル証明書の承認を助け、かつ、これはまた既知の手法で「相互認証」されるものではないことを、本発明は意図している。特に、S/MIMEブラウザ拡張機能304は、本発明のアプリケーション22のユーザーが、このアプリケーション22のベンダーと関連のないユーザーの人々のデジタル証明書及び公開鍵を格納することを可能にするようにされる。

In addition, the S / MIME browser extension 304 helps authorize digital certificates issued by entities unrelated to the application vendor of the present invention, and this is also “mutually authenticated” in a known manner. It is intended that the present invention not. In particular, the S / MIME browser extension 304 is adapted to allow users of the

また、既知の手法でネットワーク接続デバイス10の供給を可能にするように、既知のハードウェア及びソフトウェアユーティリティを使用して提供されるwebサーバー106が、インターネット12に接続される。Webサーバー106は、webアプリケーション16を含む。webアプリケーション16は、以下で参照するPKI動作を含む動作を実行するようにされる。

In addition, a

本発明の2つの側面は、

1. S/MIME準拠eメールメッセージを作成し、eメールサーバーに配信する、及び、

2. S/MIME準拠eメールメッセージをeメールサーバーから検索し、復号する

ためのシステム、コンピュータ製品、及び方法を含む。

Two aspects of the present invention are:

1. Create an S / MIME compliant email message and deliver it to an email server

2. Includes systems, computer products, and methods for retrieving and decrypting S / MIME compliant email messages from email servers.

前述の事項を実現するために、本発明のシステム、コンピュータ製品、及び方法は、PKIイネーブルのトランザクションをするための係続中の出願の側面に依存する。特に、eメールメッセージは、係続中の出願で説明する「セキュアベースのデータのポスティング」と類似の手法で、本発明により、作成及び配信される。eメールメッセージは、これもまた係続中の特許出願で説明する「セキュアベースのデータの検索」と類似の手法で、検索及び復号される。本発明のアプリケーション22で暗号化動作を処理する手法の詳細に関しては、その係続中の特許出願を参照する。

In order to accomplish the foregoing, the system, computer product, and method of the present invention rely on aspects of a pending application for doing PKI-enabled transactions. In particular, email messages are created and distributed in accordance with the present invention in a manner similar to “secure-based data posting” described in pending applications. Email messages are retrieved and decrypted in a manner similar to “Secure Base Data Retrieval” which is also described in the pending patent application. For details on how the

図1に示すように、本発明のシステムの一側面はまた、既知のeメールサーバー306も含む。eメールサーバー306は、良く知られた手法で、eメールを送信及び受信する。Eメールサーバー306は、既知のハードウェア及びソフトウェアユーティリティによって提供される。また図1に示すように、本発明のシステムの一側面は、eメールプロトコル変換機構308を含む。eメールプロトコル変換機構308は、webサーバー106及びeメールサーバー306が、webサーバー106で送信されたメッセージを、例えばPOP3又はIMAP4のような、eメールサーバー306で理解される特定のeメールプロトコルに変換することによって通信することを可能にする既知のユーティリティである。

As shown in FIG. 1, one aspect of the system of the present invention also includes a known

S/MIME準拠Eメールメッセージを作成し、Eメールサーバーに配信する

図3は、本発明による、S/MIME準拠eメールメッセージの作成、及びeメールサーバーへの配信を示している。

Creating an S / MIME-compliant email message and delivering it to an email server FIG. 3 illustrates the creation of an S / MIME-compliant email message and delivery to the email server according to the present invention.

セキュアベースでeメールを作成及び送信することを望む、ネットワーク接続デバイス10と関連付けられるユーザー(「送信者」)は、ネットワーク接続デバイス10上でロードされたブラウザ20を使って、webサーバー106上のページを要求する。

A user associated with a network-connected device 10 (“Sender”) who wishes to create and send an email on a secure basis can use a

webサーバー106は、詳細にはwebサーバー106でロードされたwebアプリケーション16と協力して、webアプリケーション16、特にwebアプリケーション16内に含まれるweb eメールアプリケーション(示されていない)へのアクセスを獲得するために、ネットワークデバイス10と関連付けられたユーザーが認証を提供することを必要とするwebフォームであるwebページを表示することにより、ネットワーク接続デバイス10に答える。

The

送信者は、webページ上の(ユーザー名及びパスワードのような)認証フォームフィールド内の情報を提供し、典型的には「送信」ボタン又はそれと等価なものを押すことにより、そのフォームを送信することで締めくくる。 The sender provides the information in the authentication form fields (such as username and password) on the web page and typically submits the form by pressing the “Submit” button or equivalent That ’s it.

認証証明書が、webサーバー106に送られる。次に、webサーバー106は、eメールプロトコル変換機構308を介して、その認証証明書をeメールサーバー306に配信する。

An authentication certificate is sent to the

特に、ユーザー証明書及び秘密鍵記憶機構302にアクセスするためにローミングキーサーバー310を使用する本発明の側面により、webサーバー106はまた、ユーザー証明書をローミングキーサーバー310に転送する。

In particular, according to aspects of the present invention that use the roaming

eメールサーバー306は送信者を認証し、次に、送信者のブラウザ20内での伝達表示のため、メッセージ待ちリスト、及び、送信者のeメールアカウントについての他の関連情報を、eメールプロトコル変換機構308を通してwebサーバー106に送り返し、既知の手法で、典型的にはクッキーを使ってeメールセッションを確立する。

The

再び、ローミングキーサーバー310を利用する本発明の側面により、ローミングキーサーバー310は送信者を認証し、webサーバー106を通して、送信者の秘密鍵及び証明書をS/MIMEブラウザ拡張機能304に伝送する。ユーザー証明書及び秘密鍵記憶機構がネットワーク接続デバイス10にある本発明の側面により、S/MIMEブラウザ拡張機能304が、その秘密鍵及び証明書にアクセスする。

Again, according to aspects of the present invention that utilize the roaming

送信者は、例えばメッセージの題名、本文、及び、意図する受信者フィールドを含む、参照したwebフォームの適切なフィールドを完成させることにより、eメールメッセージを用意する。本発明の特定の一実施形態では、アプリケーション22はまた、受信者パスワードも提供する。

The sender prepares the email message by completing the appropriate fields of the referenced web form, including, for example, the message title, body, and intended recipient fields. In one particular embodiment of the invention,

認証局312と交信し、それにより、受信者の公開鍵及び証明書を確認し、関連ディレクトリ314から検索する。

Communicate with the

送信者の秘密鍵、及び、受信者の公開鍵を使って、メッセージ及び如何なる添付ファイルも署名及び暗号化するために、及び、S/MIME準拠eメールメッセージを形成するように、メッセージフォームのデータが、S/MIMEブラウザ拡張機能304を含むアプリケーション22に送られる。

Message form data to sign and encrypt the message and any attachments using the sender's private key and the recipient's public key, and to form S / MIME compliant email messages Is sent to the

メッセージはブラウザ20に返され、ブラウザ20からwebサーバー106に送られ、かつ、識別された受信者に転送するために、eメールプロトコル変換機構308を使ってeメールサーバー306に送られる。

The message is returned to the

S/MIME準拠eメールメッセージを、eメールサーバーから検索し、復号する

図2は、本発明による、eメールサーバーからのS/MIME準拠メッセージの受信、確認、復号、及び表示を示している。

Retrieving and decrypting S / MIME compliant email messages from an email server FIG. 2 illustrates the reception, confirmation, decryption, and display of S / MIME compliant messages from an email server according to the present invention.

セキュアベースで受信したセキュアなS/MIME準拠メッセージを表示することを望む、ネットワーク接続デバイス10と関連付けられるユーザー(「受信者」)は、ネットワーク接続デバイス10上でロードされたブラウザ20を使用して、webサーバー106上のページを要求する。

A user associated with a network-connected device 10 (“Recipient”) who wishes to display a secure S / MIME-compliant message received on a secure basis uses a

webサーバー106は、具体的にはそのwebサーバー106上でロードされたwebアプリケーション16と協力して、webアプリケーション16、特に、webアプリケーション16内に含まれるweb eメールアプリケーション(示されていない)へのアクセスを獲得するために、受信者が認証を提供することを必要とするwebフォームであるwebページを表示することによって、ネットワーク接続デバイス10に答える。

The

受信者は、webページ上の(ユーザー名及びパスワードのような)認証フォームフィールド内の情報を提供し、典型的には「送信」ボタン又はそれと等価なものを押すことにより、そのフォームを送信することで締めくくる。 The recipient provides the information in the authentication form fields (such as username and password) on the web page and typically submits the form by pressing the “Submit” button or equivalent That ’s it.

認証証明書が、webサーバー106に送られる。次にwebサーバー106は、その認証証明書を、eメールプロトコル変換機構308を介してeメールサーバー306に配信する。

An authentication certificate is sent to the

特に、ユーザー証明書及び秘密鍵記憶機構302にアクセスするためにローミングキーサーバー310を使用する本発明の側面により、webサーバー106はまた、ユーザー証明書をローミングキーサーバー310に転送する。

In particular, according to aspects of the present invention that use the roaming

eメールサーバー306は受信者を認証し、次に、受信者のブラウザ20内での伝達表示のために、eメールプロトコル変換機構308を通して、メッセージ待ちリスト、及び、受信者のeメールアカウントについての他の関連情報をwebサーバー106に送り返し、既知の手法で、典型的にはクッキーを使ってeメールセッションを確立する。

The

eメールサーバーは受信者を認証し、次に、受信者のブラウザ20内での伝達表示のために、eメールプロトコル変換機構308を通して、メッセージ待ちリスト、及び、受信者のeメールアカウントについての他の関連情報をwebサーバー106に送り返し、典型的にはクッキーを使って、eメールセッションを確立する。

The email server authenticates the recipient, and then through the email

再び、ローミングキーサーバー310を利用する本発明の側面により、ローミングキーサーバー310は受信者を認証し、受信者の秘密鍵及び証明書を、webサーバー106を通してS/MIMEブラウザ拡張機能304に伝送する。ユーザー証明書及び秘密鍵記憶機構がネットワーク接続デバイス10にある本発明の側面により、S/MIMEブラウザ拡張機能304が、秘密鍵及び証明書にアクセスする。

Again, according to aspects of the present invention that utilize the roaming

受信者は、そのメッセージ要求と共に、どの要求がwebサーバー106に送られ、eメールプロトコル変換機構308を通してeメールサーバー306に送られたかを読み取るためのメッセージを要求する。

Along with the message request, the recipient requests a message to read which request was sent to the

eメールサーバー306はメッセージを検索し、受信者へのメッセージを、eメールプロトコル変換機構308を使って、webサーバー106を通して受信者のブラウザ20に伝送する。

The

アプリケーション22は、そのユーザー証明書及び秘密鍵記憶機構302と対照して認証し、それにより、鍵を、メッセージ署名を確認できた時に、受信者のブラウザ20で表示するためにメッセージを復号化するそのS/MIMEブラウザ拡張機能304コンポーネントに解放する。代わりに、ローミングキーサーバー310を利用する本発明の側面により、メッセージ署名を確認でき、S/MIMEブラウザ拡張機能304でメッセージを復号化できるローミングキーサーバー310で提供されたデータと対照して、認証が生じる。

The

本発明のもう1つの側面として、係続中の出願で開示された永続的なフィールドレベルの暗号化を、本発明の目的のため、関連データを暗号化し、webサーバー106と関連付けられたデータベース(示されていない)においてデータを暗号化された形で格納することにより、ユーザーの身元情報(例えば、本発明により、セキュアベースでユーザーが通信するクライアント)、及び他の個人情報の秘密性を維持するために使用する。 As another aspect of the present invention, the persistent field level encryption disclosed in the pending application, for the purposes of the present invention, the associated data is encrypted and the database associated with the web server 106 ( By storing the data in encrypted form (not shown), the identity of the user's identity (e.g., the client with which the user communicates in a secure basis) and other personal information is kept confidential Used to do.

本発明のシステムは、ネットワーク接続デバイス10及びそのリソースを含み、アプリケーション22、webサーバー106、eメールサーバー306、及びこれらのリソースも同様に含むシステム全体として最もよく理解される。本発明のコンピュータ製品は、一方ではアプリケーション22であり、また他方ではwebアプリケーション16でもある。本発明のもう1つの側面は、リモートキーサーバー310を含む。

The system of the present invention is best understood as the entire system including the

本発明の方法は、webブラウザ又はWAPブラウザのいずれかのブラウザを通して、PKI S/MIMEメッセージをやり取りするための処理として、最も良く理解される。また、本発明の方法は、S/MIMEを使ってインターネットセキュアメッセ-ジングと無線デバイスを融合させる方法として理解されるべきである。本発明の方法のもう1つの側面は、インターネット又は無線ネットワークを通して、秘密鍵及び証明書を配信する方法である。本発明のさらにもう1つの側面は、S/MIMEを使って永続的セキュアなデータ通信を提供することにより、インターネットと無線ネットワークの間のプロキシベースのゲートウェイの「中間人」セキュリティホールを取り除く方法である。本発明のさらに他の側面は、webサーバーと無線デバイスの間で、永続的ベースでS/MIME暗号化を提供するように、PKIを無線デバイスに提供するように、データリソースを割り当てる方法である。 The method of the present invention is best understood as a process for exchanging PKI S / MIME messages through either a web browser or a WAP browser. Also, the method of the present invention should be understood as a method of integrating Internet secure messaging and wireless devices using S / MIME. Another aspect of the method of the present invention is a method for distributing private keys and certificates over the Internet or a wireless network. Yet another aspect of the present invention is a method of removing a “middle man” security hole in a proxy-based gateway between the Internet and a wireless network by providing persistent secure data communication using S / MIME. is there. Yet another aspect of the invention is a method for allocating data resources to provide a PKI to a wireless device so as to provide S / MIME encryption on a persistent basis between the web server and the wireless device. .

本発明はまた、インターネットベースのデータ処理全体にわたって、選択的ベースで、S/MIMEを使う永続的フィールドレベルの暗号化に備えるものである。これは、セキュリティ/認証を最も必要とするインターネットベースのデータ処理の特定の要素について、PKI動作を起動することにより、リソースの有効利用を促進する。 The present invention also provides for permanent field level encryption using S / MIME on a selective basis throughout Internet-based data processing. This facilitates efficient use of resources by invoking PKI operations on specific elements of Internet-based data processing that most require security / authentication.

本発明はまた、効率的な手法でPKI S/MIME機能をブラウザに追加するツールのセットを提供する。 The present invention also provides a set of tools that add PKI S / MIME functionality to the browser in an efficient manner.

本発明はまた、S/MIMEを組み込んだwebメールシステムを使用する無線デバイスに関連することを含む、正規のデジタル署名要求に適合するためのツールのセットとして理解すべきである。 The present invention should also be understood as a set of tools for meeting legitimate digital signature requirements, including relating to wireless devices using web mail systems that incorporate S / MIME.

本発明のさらに他の側面は、S/MIMEを使って、無線ネットワークと、インターネットベースのネットワーク又はその他のネットワークとの間のセキュアなeメールメッセ-ジングを可能にする方法である。 Yet another aspect of the present invention is a method that enables secure email messaging between a wireless network and an Internet-based network or other network using S / MIME.

Claims (12)

を備え、前記ネットワーク接続デバイスが、

(b)前記ネットワーク接続デバイスにリンクされたブラウザ、

(c)PKIトランザクションを前記ブラウザ内で行うことを可能にするように、前記ブラウザにリンクされた暗号化/復号化機能、及び、

(d)前記暗号化/復号化機能と協力して、前記ブラウザを介して、前記ネットワーク接続デバイスが、S/MIME準拠文書をリモートのネットワーク接続デバイスとやり取りすることを可能にする、前記ブラウザ及び前記暗号化/復号化機能にリンクされたS/MIME機能、

を含むことを特徴とする、S/MIME準拠文書を電子的にやり取りするためのシステム。 (a) at least one network connection device for communicating with one or more remote devices via a communication network;

The network connection device comprises:

(b) a browser linked to the network connection device;

(c) an encryption / decryption function linked to the browser to allow PKI transactions to be performed within the browser; and

(d) in cooperation with the encryption / decryption function, allowing the network connection device to exchange S / MIME compliant documents with a remote network connection device via the browser; and S / MIME function linked to the encryption / decryption function,

A system for electronically exchanging S / MIME compliant documents, characterized by

(e)データを暗号化及び復号化するために、各々が、公開鍵基盤内の関連ユーザーによって使用可能である複数の鍵、を格納するためのキーストレージ手段、及び、

(f)前記複数の鍵の中のある鍵の固有ユーザーが、前記鍵の前記関連ユーザーであるかどうかを判断するためのユーザー認証手段、

を備え、前記ユーザー認証手段が、前記ネットワーク接続デバイスのユーザーを認証したとき、前記暗号化/復号化機能が、前記複数の鍵を使ってデータを暗号化及び復号化するように、前記暗号化/復号化機能が、前記キーストレージ手段、及び前記ユーザー認証手段にリンクされた、

請求項1記載のS/MIME文書を電子的にやり取りするためのシステム。 The system also

(e) a key storage means for storing a plurality of keys, each of which can be used by an associated user in a public key infrastructure to encrypt and decrypt data; and

(f) User authentication means for determining whether a unique user of a key among the plurality of keys is the related user of the key;

When the user authentication means authenticates a user of the network connection device, the encryption / decryption function encrypts and decrypts data using the plurality of keys. / Decryption function is linked to the key storage means and the user authentication means,

A system for electronically exchanging S / MIME documents according to claim 1.

請求項2記載のシステム。 The system further includes an email server, and the encryption / decryption function and the S / MIME function exchange S / MIME-compliant messages between the network connection device and the email server. Enable,

The system according to claim 2.

請求項3記載のシステム。 The user authenticator communicates with a certificate authority to authenticate the unique user;

The system according to claim 3.

請求項4記載のシステム。 The user authentication means includes a roaming key server that authenticates a sender of an S / MIME-compliant document and transmits the sender's private key and certificate to the network connection device via the remote server.

The system according to claim 4.

(b)PKIトランザクションを前記ブラウザ内で行うことを可能にするように、前記ブラウザにリンクされた暗号化/復号化機能、及び、

(c)ネットワーク接続デバイスが、前記暗号化/復号化機能と協力して、前記ブラウザを介して、S/MIME準拠文書をリモートデバイスとやり取りすることを可能にする、前記ブラウザ及び前記暗号化/復号化機能にリンクされたS/MIME機能、

を備えることを特徴とする、通信ネットワークを介して、前記ネットワーク接続デバイスと前記リモートデバイスの間のS/MIME準拠通信を可能にするために、前記ネットワーク接続デバイス上で動作可能なコンピュータ製品。 (a) browser,

(b) an encryption / decryption function linked to the browser so as to allow PKI transactions to be performed within the browser; and

(c) enabling the network connection device to exchange an S / MIME compliant document with a remote device via the browser in cooperation with the encryption / decryption function, and the browser and the encryption / decryption S / MIME function linked to decryption function,

A computer product operable on the network connection device to enable S / MIME compliant communication between the network connection device and the remote device over a communication network.

(b)前記複数の鍵の中のある鍵の固有ユーザーが、前記鍵の前記関連ユーザーであるかどうかを判断するためのユーザー認証手段、

をさらに備え、前記ユーザー認証手段が、前記ネットワーク接続デバイスのユーザーを認証したとき、前記暗号化/復号化機能が、前記複数の鍵を使ってデータを暗号化及び復号化するように、前記暗号化/復号化機能が、前記キーストレージ手段、及び前記ユーザー認証手段にリンクされた請求項6記載のコンピュータ製品。 (a) a key storage means for storing a plurality of keys, each of which can be used by an associated user in a public key infrastructure to encrypt and decrypt data; and

(b) user authentication means for determining whether a unique user of a key of the plurality of keys is the related user of the key;

And the encryption / decryption function encrypts and decrypts the data using the plurality of keys when the user authentication means authenticates the user of the network connection device. 7. The computer product according to claim 6, wherein an encryption / decryption function is linked to the key storage means and the user authentication means.

請求項7記載のコンピュータ製品。 The S / MIME function is an S / MIME browser extension function;

8. A computer product according to claim 7.

請求項8記載のコンピュータ製品。 The S / MIME function enables encryption and signing of electronic messages and attachments;

9. A computer product according to claim 8.

請求項9記載のコンピュータ製品。 Providing the S / MIME function so that encryption operation security in the computer product is maintained;

10. A computer product according to claim 9.

(b)前記ネットワーク接続デバイスにリンクされたユーザー認証手段により、リモートサーバーで、前記送信者を認証し、

(c)前記送信者が、前記リモートサーバーから、受信者とのS/MIME準拠通信を要求し、

(d)前記リモートサーバーが、前記受信者の秘密鍵及び証明書を、前記S/MIME機能に伝送し、

(e)前記ネットワーク接続デバイスが、前記受信者の公開鍵及び証明書を確認するために、前記暗号化/復号化機能によって認証局と交信し、及び、

(f)前記送信者の前記秘密鍵及び前記受信者の前記公開鍵を使って、前記ブラウザ内の文書を署名、及び暗号化することにより、前記暗号化/復号化機能、及び前記S/MIME機能によって、S/MIME準拠文書を作成する

ステップを含むことを特徴とする、S/MIME準拠文書を電子的に送信する方法。 (a) provide encryption / decryption functions and S / MIME functions that are linked to the browser and loaded on the network-connected device associated with the sender;

(b) authenticating the sender at a remote server by user authentication means linked to the network connection device;

(c) The sender requests S / MIME-compliant communication with the receiver from the remote server,

(d) The remote server transmits the recipient's private key and certificate to the S / MIME function,

(e) the network connection device communicates with a certificate authority by the encryption / decryption function to verify the recipient's public key and certificate; and

(f) Signing and encrypting the document in the browser using the sender's private key and the recipient's public key, thereby encrypting / decrypting functions and S / MIME A method for electronically transmitting an S / MIME compliant document, comprising the step of creating an S / MIME compliant document by function.

(b)前記ネットワーク接続デバイスからのS/MIME準拠文書の検索を要求し、

(c)前記ネットワーク接続デバイスと関連付けられる受信者を、リモートサーバーで認証し、

(d)前記リモートサーバーが、送信者の秘密鍵及び証明書を、前記S/MIME機能に伝送し、

(e)前記リモートサーバーが、前記要求されたS/MIME準拠文書を、前記ネットワーク接続デバイスに送信し、

(f)前記暗号化/復号化機能が、前記受信者の秘密鍵及び証明書を、前記ネットワーク接続デバイスからアクセス可能な鍵/証明書記憶機構で格納された前記秘密鍵及び証明書と照らし合わせて認証し、その認証時に、前記秘密鍵及び証明書を前記S/MIME機能に解放し、それにより、前記S/MIME準拠文書を前記ブラウザ内で復号化することを可能にする、

ステップを含むことを特徴とする、S/MIME準拠文書を電子的に検索及び復号する方法。 (a) Provide encryption / decryption functions and S / MIME functions that are linked to the browser and loaded on the network connection device.

(b) request a search for an S / MIME-compliant document from the network-connected device,

(c) authenticate the recipient associated with the network connection device with a remote server;

(d) The remote server transmits the sender's private key and certificate to the S / MIME function,

(e) the remote server sends the requested S / MIME compliant document to the network connection device;

(f) The encryption / decryption function compares the recipient's private key and certificate with the private key and certificate stored in the key / certificate storage mechanism accessible from the network connection device. Authenticating and releasing the private key and certificate to the S / MIME function during the authentication, thereby enabling the S / MIME compliant document to be decrypted in the browser.

A method for electronically retrieving and decrypting an S / MIME-compliant document, comprising: steps.

Applications Claiming Priority (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| CA002394451A CA2394451C (en) | 2002-07-23 | 2002-07-23 | System, method and computer product for delivery and receipt of s/mime-encrypted data |

| PCT/CA2003/001102 WO2004010661A1 (en) | 2002-07-23 | 2003-07-23 | System, method and computer product for delivery and receipt of s/mime encrypted data |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2005534049A true JP2005534049A (en) | 2005-11-10 |

| JP2005534049A5 JP2005534049A5 (en) | 2006-09-07 |

Family

ID=30449985

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2004522069A Pending JP2005534049A (en) | 2002-07-23 | 2003-07-23 | System, method and computer product for delivery and reception of S / MIME encrypted data |

Country Status (6)

| Country | Link |

|---|---|

| US (1) | US20040019780A1 (en) |

| EP (1) | EP1532781A1 (en) |

| JP (1) | JP2005534049A (en) |

| AU (1) | AU2003257282B2 (en) |

| CA (1) | CA2394451C (en) |

| WO (1) | WO2004010661A1 (en) |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2009525654A (en) * | 2006-02-02 | 2009-07-09 | トレンド・マイクロ・(エンクリプション)・リミテッド | Electronic data communication system |

| US8559641B2 (en) | 2006-09-04 | 2013-10-15 | Konica Minolta Business Technologies, Inc. | Application program distributing apparatus, image processing apparatus and program, allowing data communications using S/MIME at ease |

Families Citing this family (32)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6253061B1 (en) * | 1997-09-19 | 2001-06-26 | Richard J. Helferich | Systems and methods for delivering information to a transmitting and receiving device |

| US6826407B1 (en) * | 1999-03-29 | 2004-11-30 | Richard J. Helferich | System and method for integrating audio and visual messaging |

| US7003304B1 (en) * | 1997-09-19 | 2006-02-21 | Thompson Investment Group, Llc | Paging transceivers and methods for selectively retrieving messages |

| US6636733B1 (en) | 1997-09-19 | 2003-10-21 | Thompson Trust | Wireless messaging method |

| US6983138B1 (en) * | 1997-12-12 | 2006-01-03 | Richard J. Helferich | User interface for message access |

| CA2457478A1 (en) * | 2004-02-12 | 2005-08-12 | Opersys Inc. | System and method for warranting electronic mail using a hybrid public key encryption scheme |

| EP1580953B1 (en) * | 2004-03-22 | 2011-02-09 | Research In Motion Limited | System and method for viewing message attachments |

| US8050653B2 (en) | 2004-03-22 | 2011-11-01 | Research In Motion Limited | System and method for viewing message attachments |

| US7506154B2 (en) * | 2004-04-30 | 2009-03-17 | Research In Motion Limited | Transmission of secure electronic mail formats |

| US7996673B2 (en) * | 2004-05-12 | 2011-08-09 | Echoworx Corporation | System, method and computer product for sending encrypted messages to recipients where the sender does not possess the credentials of the recipient |

| WO2006023134A2 (en) * | 2004-08-05 | 2006-03-02 | Pgp Corporation | Apparatus and method for facilitating encryption and decryption operations over an email server using an unsupported protocol |

| US20060048210A1 (en) * | 2004-09-01 | 2006-03-02 | Hildre Eric A | System and method for policy enforcement in structured electronic messages |

| US20060059548A1 (en) * | 2004-09-01 | 2006-03-16 | Hildre Eric A | System and method for policy enforcement and token state monitoring |

| JP4235824B2 (en) * | 2004-09-09 | 2009-03-11 | 村田機械株式会社 | Encryption device |

| US8484456B2 (en) * | 2004-12-08 | 2013-07-09 | Alien Camel Pty Ltd. | Trusted electronic messaging system |

| US8145707B2 (en) * | 2005-07-19 | 2012-03-27 | Go Daddy Operating Company, LLC | Sending digitally signed emails via a web-based email system |

| US8352742B2 (en) * | 2005-07-19 | 2013-01-08 | Go Daddy Operating Company, LLC | Receiving encrypted emails via a web-based email system |

| US7912906B2 (en) * | 2005-07-19 | 2011-03-22 | The Go Daddy Group, Inc. | Generating PKI email accounts on a web-based email system |

| US8117438B1 (en) * | 2005-12-28 | 2012-02-14 | At&T Intellectual Property Ii, L.P. | Method and apparatus for providing secure messaging service certificate registration |

| US8085936B2 (en) * | 2006-11-27 | 2011-12-27 | Echoworx Corporation | Method and system for content management in a secure communication system |

| CA2587239A1 (en) * | 2007-05-02 | 2008-11-02 | Kryptiva Inc. | System and method for ad-hoc processing of cryptographically-encoded data |

| US7949355B2 (en) | 2007-09-04 | 2011-05-24 | Research In Motion Limited | System and method for processing attachments to messages sent to a mobile device |

| US8254582B2 (en) | 2007-09-24 | 2012-08-28 | Research In Motion Limited | System and method for controlling message attachment handling functions on a mobile device |

| US9373122B2 (en) * | 2008-12-18 | 2016-06-21 | Iii Holdings 1, Llc | Methods, apparatus and computer program products for securely accessing account data |

| US9240978B2 (en) * | 2008-12-31 | 2016-01-19 | Verizon Patent And Licensing Inc. | Communication system having message encryption |

| JP5369744B2 (en) | 2009-02-13 | 2013-12-18 | 三菱電機株式会社 | Information collection system, terminal device, information collection program, terminal program |

| FI20096404A (en) * | 2009-12-29 | 2011-06-30 | Kabuto Oy | Encrypted data transfer method and system |

| US9088568B1 (en) | 2013-09-11 | 2015-07-21 | Talati Family LP | Apparatus, system and method for secure data exchange |

| US9565147B2 (en) | 2014-06-30 | 2017-02-07 | Go Daddy Operating Company, LLC | System and methods for multiple email services having a common domain |

| US10826855B2 (en) | 2018-10-19 | 2020-11-03 | Citrix Systems, Inc. | Computing system with an email privacy filter and related methods |

| US11824840B1 (en) * | 2019-02-04 | 2023-11-21 | Meixler Technologies, Inc. | System and method for web-browser based end-to-end encrypted messaging and for securely implementing cryptography using client-side scripting in a web browser |

| US11651099B2 (en) * | 2021-03-19 | 2023-05-16 | Cloudflare, Inc. | Persisting encrypted remote browser data at a local browser for use in a remote browser |

Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH118617A (en) * | 1997-06-18 | 1999-01-12 | Nec Corp | Encryption system for electronic mail and encryption method |

| WO2001097089A1 (en) * | 2000-06-15 | 2001-12-20 | Zixit Corporation | Secure forwarding system |

| JP2002163212A (en) * | 2000-11-28 | 2002-06-07 | Canon Inc | Communication system, control method for it and medium |

| JP2002535884A (en) * | 1999-01-14 | 2002-10-22 | タンブルウィード コミュニケーションズ コーポレイション | Distribution of web-based secure email messages |

Family Cites Families (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US6684248B1 (en) * | 1999-05-03 | 2004-01-27 | Certifiedmail.Com, Inc. | Method of transferring data from a sender to a recipient during which a unique account for the recipient is automatically created if the account does not previously exist |

| US6356937B1 (en) * | 1999-07-06 | 2002-03-12 | David Montville | Interoperable full-featured web-based and client-side e-mail system |

| US6986037B1 (en) * | 2000-04-07 | 2006-01-10 | Sendmail, Inc. | Electronic mail system with authentication/encryption methodology for allowing connections to/from a message transfer agent |

| US6584564B2 (en) * | 2000-04-25 | 2003-06-24 | Sigaba Corporation | Secure e-mail system |

| US6986040B1 (en) * | 2000-11-03 | 2006-01-10 | Citrix Systems, Inc. | System and method of exploiting the security of a secure communication channel to secure a non-secure communication channel |

| US7174368B2 (en) * | 2001-03-27 | 2007-02-06 | Xante Corporation | Encrypted e-mail reader and responder system, method, and computer program product |

| US7266840B2 (en) * | 2001-07-12 | 2007-09-04 | Vignette Corporation | Method and system for secure, authorized e-mail based transactions |

-

2002

- 2002-07-23 CA CA002394451A patent/CA2394451C/en not_active Expired - Lifetime

-

2003

- 2003-03-06 US US10/379,528 patent/US20040019780A1/en not_active Abandoned

- 2003-07-23 EP EP03764866A patent/EP1532781A1/en not_active Withdrawn

- 2003-07-23 JP JP2004522069A patent/JP2005534049A/en active Pending

- 2003-07-23 AU AU2003257282A patent/AU2003257282B2/en not_active Ceased

- 2003-07-23 WO PCT/CA2003/001102 patent/WO2004010661A1/en active Application Filing

Patent Citations (4)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH118617A (en) * | 1997-06-18 | 1999-01-12 | Nec Corp | Encryption system for electronic mail and encryption method |

| JP2002535884A (en) * | 1999-01-14 | 2002-10-22 | タンブルウィード コミュニケーションズ コーポレイション | Distribution of web-based secure email messages |

| WO2001097089A1 (en) * | 2000-06-15 | 2001-12-20 | Zixit Corporation | Secure forwarding system |

| JP2002163212A (en) * | 2000-11-28 | 2002-06-07 | Canon Inc | Communication system, control method for it and medium |

Cited By (2)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP2009525654A (en) * | 2006-02-02 | 2009-07-09 | トレンド・マイクロ・(エンクリプション)・リミテッド | Electronic data communication system |

| US8559641B2 (en) | 2006-09-04 | 2013-10-15 | Konica Minolta Business Technologies, Inc. | Application program distributing apparatus, image processing apparatus and program, allowing data communications using S/MIME at ease |

Also Published As

| Publication number | Publication date |

|---|---|

| US20040019780A1 (en) | 2004-01-29 |

| WO2004010661A1 (en) | 2004-01-29 |

| AU2003257282B2 (en) | 2009-06-18 |

| AU2003257282A1 (en) | 2004-02-09 |

| CA2394451A1 (en) | 2004-01-23 |

| EP1532781A1 (en) | 2005-05-25 |

| CA2394451C (en) | 2007-11-27 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| CA2394451C (en) | System, method and computer product for delivery and receipt of s/mime-encrypted data | |

| CA2527718C (en) | System, method and computer product for sending encrypted messages to recipients where the sender does not possess the credentials of the recipient | |

| US8156190B2 (en) | Generating PKI email accounts on a web-based email system | |

| US7640427B2 (en) | System and method for secure electronic communication in a partially keyless environment | |

| JP4875745B2 (en) | Multi-stage system and method for processing encoded messages | |

| EP1249981A1 (en) | A security service system and method | |

| US8145707B2 (en) | Sending digitally signed emails via a web-based email system | |

| US20040133774A1 (en) | System and method for dynamic data security operations | |

| US20060020799A1 (en) | Secure messaging | |

| EP1415431A2 (en) | Encryption system that dynamically locates keys | |

| US8352742B2 (en) | Receiving encrypted emails via a web-based email system | |

| EP1387239B1 (en) | Secure messaging | |

| US20030046362A1 (en) | System, method and computer product for PKI (public key infrastructure) enabled data transactions in wireless devices connected to the internet | |

| US20050138367A1 (en) | System and method for storing user credentials on a server copyright notice | |

| EP2079208B1 (en) | Systems and methods for server aided processing of a signed receipt | |

| EP1633094B1 (en) | Multiple-stage system and method for processing encoded messages | |

| IE83974B1 (en) | A security services system and method |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20060724 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20060724 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20091207 |

|

| A02 | Decision of refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A02 Effective date: 20100510 |