-

Die

Erfindung bezieht sich auf ein vereintes Einloggungsverfahren und

auf eine Chipkarte, die für

das benannte vereinte Einloggungsverfahren verwendet wird.

-

1 – Stand der Technik

-

Wenn

Benutzer einen Fernzugriff auf ein Firmennetzwerk oder ein privates

LAN tätigen,

müssen

verschiedene Schichten aufgebaut werden. Allgemein gesprochen, benötigt jede

Schicht eine Authentifizierung. Für jede Authentifizierung müssen die

Benutzer unter Umständen

Geheimnisse, zum Beispiel einen PIN, ein Passwort, ein Passphrase

oder biometrische Daten eingeben. Dies führt zu zwei Problemen. An je

mehr Geheimnisse die Benutzer erinnern müssen, desto mehr besteht die

Tendenz, einfache Geheimnisse auszuwählen und desto mehr tendieren

die Benutzer dazu, diese aufzuschreiben. Zusätzlich tendieren die Benutzer

dazu, diese zu vergessen, was die Managementkosten erhöht.

-

Es

ist ein Ziel der Erfindung, nur ein Geheimnis zu verwenden, das

für alle

Authentifizierungen dient.

-

Vereinte

Einloggungsprozesse wurden bereits vorgeschlagen für Benutzer,

die sich an verschiedenen Maschinen einloggen wollen, wobei jede

Maschine ihr eigenes Betriebssystem und ihren eigenen Typ der Authentifizierung

hat. Dieser Typ von bekannten vereinten Einloggungsprozessen funktioniert

nur dann, wenn alle notwendigen Kommunikationsschichten bereits

aufgebaut wurden. Es wird allgemein angenommen, dass es Maschinen

in einem Firmennetzwerk sind, die mit TCP/IP als grundlegende Kommunikationsschichten

funktionieren.

-

Ein

anderes Ziel der Erfindung ist es, einen vereinten Einloggungsprozess

mit einer Authentifizierung zu schaffen, welcher nicht an ein Maschinenlogin

gebunden ist, sondern an die Konstruktion von Schichten. Das bedeutet,

dass jedes Mal, wenn eine neue Schicht aufgebaut werden muss, eine

neue Authentifizierung des Benutzers oder seiner/ihrer Maschine

erforderlich sein kann.

-

Ein

anderes Ziel der Erfindung ist es, einen vereinten Einloggungsprozess

zu schaffen, der verwendet werden kann, um eine Kommunikation über verschiedene

Kommunikationsschichten von verschiedenen Netzwerkprotokollen aufzubauen.

-

Bekannte

vereinte Einloggungssysteme basieren auf zentralen Servern, auf

welchen die Benutzer ihr erstes Log-on machen. Diese Herangehensweise

ist nicht anwendbar, wenn der Benutzer keine erforderlichen Kommunikationsschichten

hat, um den zentralen Authentifizierungsserver zu kontaktieren.

Ein anderes Problem besteht darin, dass wir nicht notwendigerweise

für jede

benötigte

Authentifizierung mit derselben Firma verhandeln, und ein zentraler

Server für

alle zu politischen und Vertrauensproblemen führen kann.

-

WO

98 32301 beschreibt zum Beispiel ein solches Verfahren und eine

entsprechende Vorrichtung, um einem kabellosen Host eines öffentlichen

Mobilfunknetzes (PLMN) den Zugriff zu einem privaten Datenkommunikationsnetzwerk

zuzulassen, wobei das Authentifizierungsverfahren des kabellosen

Hosts, der Zugang zu einem privaten Datenkommunikationsnetzwerk

fordert, in der Infrastruktur des öffentlichen Mobilfunknetzes durchführt wird.

Wenn der kabellose Host als ein autorisierter Host identifiziert

ist, wird automatisch ein „Wireless

Host Identifier" (WHI),

welcher an verschiedenen Stellen gespeichert werden kann, von dem öffentlichen Mobilfunknetz

zu dem privaten Netzwerk gesendet, welcher dann Zugriff zu diesem

kabellosen Host gewährt. Die

Entscheidung Zugriff auf das private Netzwerk zu gewähren wird

dann auf der Basis eines Identifizierungsmerkmals durchgeführt, welches

von dem PLMN geliefert wird, nachdem das Authentifizierungsverfahren

von demselben MPLN durchgeführt

wurde. Das Verfahren erfordert daher eine starke Vertrauensvereinbarung

zwischen dem Betreiber des privaten Netzwerkes und dem Betreiber

des MPLN, weil das einzige Authentifizierungsverfahren vom Letzteren

durchgeführt

wird. Wenn eine solche Vereinbarung nicht existiert, kann eine zusätzliche

Authentifizierung des kabellosen Hosts von dem Betreiber des privaten

Netzwerkes verlangt werden, welche dann wiederum bedeuten würde, dass

der Benutzer die Identifizierungsmerkmale oder Geheimnisse von Hand

eingeben müsste,

wenn der dazu aufgefordert wird.

-

Ein

weiterer Nachteil des Verfahrens, welches in WO 98 32301 beschrieben

ist, ist, dass der Betreiber des MPLN den WHI hat und damit alle

Authentifizierungsinformationen weiss, um auf das private Netz zuzugreifen.

Er kann damit auf alle Daten in dem privaten Netzwerk zugreifen,

auf welche normalerweise nur von einem registrierten Benutzer zugegriffen

werden kann. Der Fachmann wird einfach verstehen, dass ein solches

geringes Niveau von Sicherheit für

die meisten privaten Netzwerkbetreiber, besonders für Banken,

etc. nicht akzeptabel ist.

-

Es

ist ein weiteres Ziel der Erfindung, einen vereinten Einloggungsprozess

zu schaffen, welcher ein höheres

Sicherheitsniveau als die aus dem Stand der Technik bekannten vereinten

Einloggungsprozesse schafft.

-

2 – Darstellung der Erfindung

-

Gemäss einem

Ausführungsbeispiel

der vorliegenden Erfindung, werden diese Probleme gelöst mit einem

Verfahren, welches die Verfahrensschritte aufweist, die in Anspruch

1 beansprucht werden.

-

Spezieller

werden die Probleme gelöst

durch ein Verfahren zum einzigen Einloggen, um einen mobilen Benutzer

einen Fernzugang zu einem Fernort in einem Firmennetzwerk durch

ein öffentliches

Mobilfunknetz und durch das Internet mit einem mobilen Gerät zu erlauben,

wobei eine Chipkarte benutzt wird, wobei das Verfahren die folgenden

Schritte umfasst:

- (a) Senden eines ersten Authentikators

zu dem besagten öffentlichen

Mobilenfunknetz,

- (b) Verifizierung in dem besagten öffentlichen Mobilfunknetz des

besagten ersten Authentikators, der von dem mobilen Gerät gesendet

wird,

- (c) wenn der besagte erste Authentikator von dem gesagten öffentlichen

Mobilfunknetz akzeptiert wird, wird die Kommunikationsschicht zwischen

dem besagten mobilen Gerät

und dem besagten öffentlichen

Mobilfunknetz vervollständigt,

- (d) Senden eines zweiten Authentikators über besagtes öffentliches

Mobilfunknetz zu einem Internet Service Provider,

- (e) Verifizierung des besagten zweiten Authentikators, welcher

von dem besagten mobilen Gerät

gesendet wurde, in dem besagten Internet Service Provider,

- (f) wenn der besagte zweite Authentikator von dem besagten Internet

Service Provider akzeptiert wird, wird die Kommunikationsschicht

zwischen dem besagten mobilen Gerät und dem Internet vervollständigt,

- (g) Senden eines Dritten Authentikators über das öffentliche Mobilfunknetz und

das Internet zu besagten Firmennetzwerk,

- (h) Verifizierung des besagten dritten Authentikators, welcher

von dem besagten mobilen Gerät

gesendet wurde, in besagten Firmennetzwerk,

- (i) wenn der besagte dritte Authentikator von dem besagten Netzwerk

akzeptiert wird, wird die Kommunikationsschicht zwischen dem besagten

mobilen Gerät

und dem besagten Fernort vervollständigt,

dadurch gekennzeichnet,

dass besagte erste, zweite und dritte Authentikatoren von der Chipkarte

zu einem Single Sign-On Software-Modul auf der Seite des Benutzers

geliefert werden, welches sie dann zu dem öffentlichen Mobilfunknetz,

zu dem Internet Service Provider oder zu besagtem Firmennetzwerkes

sendet.

-

Gemäss der vorliegenden

Erfindung wird jeder Schritt des vereinten Einloggungsprozesses

auf der Klientenseite ausgeführt,

vorzugsweise in einer Chipkarte.

-

Dieser

Prozess ist vorteilhaft dadurch, dass er keine bereits bestehenden

Authentifizierungsmechanismen, die eingerichtet sind, schwächt. Zusätzlich verbessert

der Gebrauch einer Chipkarte die Gesamtsicherheit. Es wird kein

zentraler vereinten Einloggungsserver benötigt.

-

Ein

mobiles Gerät,

welches Chipkarten für

sicheren Datentransfer zwischen einem mobilen Computer und einem

Kommunikationsnetzwerk verwendet, ist beispielsweise in

US 5778071 beschrieben.

Das mobile Gerät,

welches in dem Dokument beschrieben wird, und die Information, welche

in der Chipkarte enthalten ist, wird jedoch verwendet, um Daten,

die gesendet werden, zu verschlüsseln

und um empfangene Daten zu authentifizieren. Es wird nicht für einen

vereinten Einloggungsprozess verwendet. Mit anderen Worten hilft

die Vorrichtung, die in

US 5778071 beschrieben

wird, nicht, um aufeinander folgende Kommunikationsschichten zwischen

einem mobilen Computer und einem mobilen Netzwerk zu vervollständigen.

-

Gemäss einem

anderen Aspekt der Erfindung, wird von dem Benutzer ein und nur

einziges Passwort (oder PIN oder biometrische Daten oder irgendein anderes

Geheimnis) durch den Benutzer, zum Beispiel einen mobilen Benutzer

eingegeben, um mit einem Fernzugang auf ein Firmennetzwerk zuzugreifen,

unbeachtet der Nummer von Authentifizierungen, welche durchgeführt werden

müssen

und ungeachtet der Nummer von Kommunikationsschichten, die aufgebaut

werden müssen.

-

Das

erfindungsgemässe

Verfahren erlaubt eine transparente Schichtkonstruktion und eine

transparente Benutzer- oder Maschinenauthentifizierung von jeder

Schicht. Schichten können

im Fall eines unabsichtlichen Kommunikationsunterbruches transparent

rekonstruiert werden.

-

Kurze Beschreibung

der Figuren

-

1 zeigt

das allgemeine Konzept des erfindungsgemässen Verfahrens.

-

2 illustriert

die Definition eines Authentificators in einem Authentifizierungsschema.

-

3 illustriert

einen Hash-Authentifizierungsmechanismus.

-

4 illustriert

einen kryptographischen Authentifizierungsmechanismus ohne Schlüsselschutz.

-

5 illustriert

einen symmetrischen kryptographischen Authentifizierungsmechanismus

mit schwachem Schlüsselschutz.

-

6 illustriert

einen symmetrischen kryptographischen Authentifizierungsmechanismus

mit starkem Schlüsselschutz.

-

7 illustriert

einen asymmetrischen kryptographischen Authentifizierungsmechanismus

mit starkem Schlüsselschutz.

-

8 illustriert

ein Authentifizierungsverfahren für einen permanenten Authentifizierungsmechanismus

mit einem Geheimnis.

-

9 illustriert

ein Authentifizierungsverfahren für einen Authentifizierungsmechanismus

mit einem Hash-Passwort.

-

10 illustriert

ein Authentifizierungsverfahren für einen symmetrischen Authentifizierungsmechanismus

ohne Schlüsselschutz

oder mit schwachem Schlüsselschutz.

-

11 illustriert

ein Authentifizierungsverfahren für einen symmetrischen Authentifizierungsmechanismus

mit starkem Schlüsselschutz.

-

12 illustriert

ein Authentifizierungsverfahren für einen asymmetrischen Authentifizierungsmechanismus.

-

13 illustriert

die Interaktion zwischen den verwendeten Komponenten, die für einen

vereinten Einloggungsprozess verwendet werden.

-

14 zeigt

den Datenfluss, welcher die Verfahrenschritte, die ausgeführt werden,

um den Aufbau der Schichten in einem Ausführungsbeispiel des erfindungsgemässen Verfahrens

auszuführen.

-

15 illustriert

ein System, welches ein GSM Netzwerk, ein PPP Teil, ein IPSEC Teil

und ein NT Teil enthält,

in welchem das erfindungsgemässe

Verfahren verwendet werden kann.

-

16 zeigt,

wie die Schichten in dem System der 15 konstruiert

werden.

-

16a illustriert die Schichtkonstruktion gemäss dem erfindungsgemässen Verfahren.

-

17 illustriert

den GSM Authentifizierungsmechanismus.

-

18 illustriert

den Authentifizierungsmechanismus für einen PAP Zweiwege-Handschlag.

-

19 illustriert

den Authentifizierungsmechanismus für PAP, welcher eine Chipkarte

integriert.

-

20 illustriert

den Authentifizierungsmechanismus für CHAP, welcher eine Chipkarte

integriert.

-

21 illustriert

den Authentifizierungsmechanismus für EAP, welcher OTP mit integrierter

Chipkarte verwendet.

-

22 illustriert

den Meldungsaustausch während

IKE (Internet Key Exchange) Hauptmode.

-

23 illustriert

den Meldungsaustausch während

IPSEC Schnellmode.

-

24 illustriert

den Authentifizierungsmechanismus für NT.

-

25 illustriert

die Verfahrensschritte eines geheimen Synchronisationsverfahrens,

welche ausgeführt

werden, wenn ein Austausch von Geheimnissen von dem Betriebssystem

verlangt wurde.

-

26 illustriert

die Verfahrensschritte eines geheimen Synchronisationsverfahrens,

welche ausgeführt

werden, wenn ein Austausch von Geheimnissen von dem Benutzer verlangt

wurde.

-

1 zeigt

ein Schema, welches das allgemeine Konzept der Erfindung illustriert.

Die Referenznummer 13 zeigt ein Modul zum einzigen Einloggen,

welches Hardware- und Softwareteile enthalten kann. Das Modul zum

einzigen Einloggen kann als Softwaremodul realisiert werden, welches

auf einem Mikroprozessor in einem mobilen Gerät eines Benutzers 10 betrieben

wird. Es enthält

ein Chipkarteninterface, um es über

ein API-Interface mit einer Chipkarte 17 zu verbinden.

Referenzzeichen 22, 23, ..., 2i, ... 27 zeigen übereinander gelegte

Schichten von einem Telekommunikationsprotokollstapel.

-

Alle

Verfahrensschritte sind durch das Modul zum einzigen Einloggen 13 initiiert.

Wenn der Benutzer einen Fernzugriff auf sein Firmennetzwerk beantragt,

startet das Modul zum einzigen Einloggen 13 das Benutzerinterface

(Pfeil 11), um dem Benutzer nach seinem Loginnamen und

seinem Geheimnis zu fragen. Dieser Schritt kann das Darstellen einer

Dialogbox auf einem graphischen Benutzerinterface auf dem Display

des Benutzerinterfaces, eine Sprachmeldung, etc., enthalten. Der

Benutzer 10 gibt dann sein Loginnamen und sein Passwort

ein (Pfeil 12). Die Geheimnisse können ein Passwort, eine Passphrase,

biometrische Benutzerdaten, etc. enthalten.

-

Der

Loginname und die eingegebenen Geheimnisse werden dann in dem Modul

zum einzigen Einloggen 13 geprüft und mit Namen und Geheimnissen,

die in einem geschützten

Bereich des Moduls 13 (nicht dargestellt) gespeichert sind,

verglichen, um die Autorisierung des Benutzers zu überprüfen. Wenn

der Test fehlschlägt,

kann der Benutzer beantragen, es noch einmal zu versuchen, bis eine

vorgegebene maximale Anzahl von Versuchen erreicht wurde. Andernfalls

ist die Chipkarte 17 aktiviert (Pfeil 15), um

die benötigte

Logininformation (Pfeil 16) zu empfangen, die benötigt wird,

um die Kommunikationsschichten 22–27 (Pfeile 18–21)

erfolgreich zu beenden.

-

3 – Allgemeine theoretische Beschreibung

-

Wir

werden nun einige Definitionen und theoretische Konzepte einführen, die

in den folgenden Sektionen benötigt

werden.

-

3.1 – Klassifikationen von Authentisierungsmechanismen

-

3.1.1 Definition

-

2 zeigt

einen Sender 30 und einen Empfänger 36. Der Empfänger 36 lässt den

Sender nur auf den beantragten Service zugreifen, wenn ein Authentikator 37,

der von dem Sender empfangen wurde, verifiziert werden kann. Der

Authentikator 33, der von dem Sender gesendet wurde, wird

durch den Gebrauch von Verfahrensmittel 34 von einem Geheimnis 31,

welches durch den Benutzer eingegeben wurde, z.B. ein Passwort,

eine Passphrase, ein PIN oder biometrische Daten, und von anderen

Daten 32, wie Benutzer ID, die Zeit, etc, weiterverarbeitet.

Der Authentikator ist definiert als Rohdaten, welche von dem Empfänger 36 in

einem Authentikationsschema empfangen werden, und welche verwendet

werden, um die Identität

des Senders 30 zu verifizieren. Der Authentikator wird

zwischen dem Sender und dem Empfänger

(Pfeil 35) über

den Kommunikationskanal gesendet und in einem Verifizierungsprozess 39 von

dem Empfänger 36 verifiziert,

um ein Authentikationsergebnis 38 zu liefern.

-

Der

Verifikationsprozess 39 und der Empfänger 36 können verschiedene

Arten von Authentikatoren 37 verwenden:

-

3.1.3 – Klartextauthentikatoren

-

In

dieser Kategorie wird keine Weiterverarbeitung vorgenommen, um das

Geheimnis 31, welches von dem Benutzer 10 eingegeben

wurde, in nicht-lesbare

Form zu transformieren. Das impliziert, das wir das Geheimnis, welches

von dem Benutzer eingegeben wurde, durch das Lesen des Authentikators

direkt lesen können.

-

3.1.3.1 – Permanentes

Geheimnis (Mechanismus AUTH1)

-

In

einem ersten Fall von Klartextauthentifizierungsmechanismen, welche

als Mechanismus AUTH1 bezeichnet werden, dient dasselbe Geheimnis 31,

welches in dem Authentikator enthalten ist, dazu, um viele Authentifizierungen

durchzuführen.

Ein typisches Beispiel ist ein Fernlogin auf den meisten UNIX Maschinen. Der

Benutzer tippt immer dasselbe Passwort ein und das Passwort wird

als Klartext zu der Maschine gesendet. Diese Art von Authentifizierung

ist die schwächste.

-

3.1.3.2 – Eine-Zeit

Geheimnis (Mechanismus AUTH2)

-

In

einem zweiten Fall (AUTH2) wird ein neues Geheimnis 31 von

dem Benutzer 10 jedes Mal eingegeben, wenn eine neue Authentifizierung

benötigt

wird. Der Benutzer kann zum Beispiel mit einer Liste von Passworten

oder PINs ausgestattet sein, welche geheim gehalten werden muss.

Der Empfänger 36 muss

also dieselbe Liste haben. Bei jeder neuen Authentifizierung, nimmt

der Benutzer ein neues Passwort von der Liste und sendet es in Klartext

dem Empfänger

zur Verifikation.

-

Ein

anderes Beispiel ist das so genannte SecureID-Authentifizierungverfahren. In diesem

Fall ist der Benutzer 10 mit einem Token ausgestattet,

welcher jede Minute eine neue geheime Nummer anzeigt. Bei jeder Authentifizierung

gibt der Benutzer die neu angezeigte Nummer an.

-

Dieser

Typ von Authentifizierung gibt Schutz gegen Wiederholungsattacken.

Es soll jedoch derart implementiert werden, dass es nicht möglich sein

soll, das nächste

Passwort oder PIN zu erraten, selbst wenn ein Hacker alle vorgängigen besitzt.

-

3.1.4 – Kryptographische Authentikatoren

-

In

dieser Kategorie wird das Geheimnis 31, welches von dem

Benutzer 10 eingegeben wurde, in eine nicht-lesbare Form

konvertiert, wobei eine kyprographische Funktion verwendet wird.

-

3.1.5 – Hashed Passwort (Mechanismus

AUTH3)

-

Diese

Kategorie von kryptographischen Authentifizierungsmechanismen ist

in der 3 dargestellt. In diesem Fall, wird eine in eine

Richtung ausgerichtete Hashfunktion 51 verwendet, um das

Geheimnis 50 zusammen mit anderen Daten, so wie Schutz

vor Wiederholungsattacken, der Benutzer-ID, einer Sequenznummer

oder einer zufälligen

Nummer in einen verschlüsselten

Authentikator 52 umzuwandeln.

-

Die

Hashfunktion ist ein Algorithmus, welcher einen variablen Längeninput

aufnimmt und einen Ausgang von einer bestimmten Länge produziert.

Eine Hashfunktion wird als eine sichere Umformungsfunktion bezeichnet,

wenn sie folgende Eigenschaften aufweist: der Ausgang ist eine Kette

von Zeichen bestimmter Länge,

selbst wenn der Eingang eine Kette von Zeichen variabler Länge ist;

sie müssen

eine in eine Richtung ausgerichtete Funktion sein, es ist zum Beispiel

bei einem bestimmten Ausgang nicht möglich, den Eingang zu erraten;

sie müssen

kollisionsfrei sein, d.h. es ist schwer, zwei Eingänge zu generieren,

die denselben Ausgang ergeben. Diese Funktionen werden allgemein

als in eine Richtung ausgerichtete Funktionen bezeichnet. Beispiel

für diese

Funktionen sind: Snefru, N-Hash, MD4 (Message Digest 4), MD 5 (Message

Digest 5), MD 2 (Message Digest 2), SHA (Secure Hash Algorithm),

Ripe-MD, Haval, etc.

-

In

diesen Arten von Mechanismen wird das Passwort als Eingang allgemein

mit anderen Informationen, etc. verbunden.

-

3.1.5.1 Symmetrische Algorithmen

-

3.1.5.1.1 Symmetrische

Algorithmen ohne Schlüsselschutz

(Mechanismus AUTH4)

-

Dieser

Fall ist in der 4 dargestellt. In diesem Fall

wird eine kryptographische Funktion 62 mit einem Schlüssel 61 verwendet,

um die Daten 60, welche das Benutzergeheimnis und einen

Schutz vor Wiederholungsattacken, wie eine Benutzer-ID, eine Sequenznummer

oder eine zufällige

Nummer, enthalten, in einen verschlüsselten Authentikator 63 umzuwandeln.

-

In

diesem Szenario wird der Schlüssel 61,

welcher durch die kryptographische Funktion 62 verwendet wird,

nur auf der Ebene des Betriebssystems geschützt. Mit anderen Worten bedeutet

dies, dass der geheime Schlüssel

auf der Disk in Klartext gespeichert ist und der Zugang dazu wird

nur von einer Zugangkontrolle des Betriebssystems geschützt. Einige

Beispiele von symmetrischen kryptographischen Funktionen sind: DES, Triple

DES, IDEA, REDOC, MMB, etc.

-

3.1.5.1.2 – Symmetrische

Algorithmen mit schwachem Schlüsselschutz

(Mechanismus AUTH5)

-

Dieser

Fall ist in 5 dargestellt. In diesem Fall

muss ein Geheimnis 64 von dem Benutzer eingegeben werden,

um Zugriff zu einer Anwendung (Pfeil 65) oder einer Software 66 zu

bekommen, mit welcher einige Daten, wie Schutz gegen Wiederholungsattacken,

die Benutzer-ID, eine Sequenznummer oder eine zufällige Nummer

durch eine symmetrische kryptographische Funktion 63 unter

Verwendung eines geheimen Schlüssels 68 verschlüsselt werden

kann. Diese Funktion 63 berechnet einen verschlüsselten

Authentikator 70.

-

Dies

gibt einen schwachen Schutz, weil auf den geheimen Schlüssel 68 immer

noch auf dem Niveau des Betriebssystems zugegriffen werden kann,

da dieser auf der Disk in Klartext gespeichert ist.

-

3.1.5.1.3 – Symmetrische

Algorithmen mit starkem Schlüsselschutz

(Mechanismus AUTH6)

-

Dieser

Fall ist in 6 dargestellt. In diesem Szenario

ist der geheime Schlüssel 92 unter

der Verwendung einer sicheren Transformationsfunktion 91 direkt

von dem Geheimnis 90 (PIN/Passwort) abgeleitet, das von

dem Benutzer eingegeben wird. Dieser Schlüssel wird von einer symmetrischen

kryptographischen Funktion 94 verwendet, um den verschlüsselten

Authentikator 95 von der Information 93 des Schutzes

gegen Wiederholungsattacken zu berechnen. Deshalb wird der geheime

Schlüssel 92 niemals

auf der Harddisk des Klienten gespeichert. Diese sichere Umwandlung

ist eine in eine Richtung aufgerichtete Hashfunktion, die oben beschrieben

wurde, und die dieselben Merkmale aufweist.

-

3.1.5.2 Asymmetrische

Algorithmen

-

3.1.5.2.1 Asymmetrische

Algorithmen ohne Schlüsselschutz

(Mechanismus AUTH7)

-

Dieses

Szenario ist dasselbe, wie dasjenige, welches in §3.1.5.1.1

in Verbindung mit einem symmetrischen Algorithmus ohne Schlüsselschutz

beschrieben wurde, ausser dass der geheime Schlüssel durch einen privaten Schlüssel ersetzt

werden muss.

-

Beispiele

eines asymmetrischen Algorithmus enthalten RSA (Rivest Shamir Adleman),

ECC (Elliptic Curve Cypto-system), El-Gamala, DAS, ESIGN, etc.

-

3.1.5.2.2 Asymmetrische

Algorithmen mit schwachem Schlüsselschutz

(Mechanismus AUTH8)

-

Dieses

Szenario ist dasselbe, wie dasjenige, welches in §3.1.5.1.2

in Verbindung mit einem symmetrischen Algorithmus mit schwachen

Schlüsselschutz

beschrieben wurde, ausser dass der geheime Schlüssel durch einen privaten Schlüssel ersetzt

werden muss.

-

3.1.5.2.3 – Asymmetrische

Algorithmen mit starken Schlüsselschutz

(Mechanismus AUTH9)

-

Dieser

Fall ist in 7 dargestellt. In diesem Szenario

ist der private Schlüssel 105,

welcher durch die asymmetrische kryptographische Funktion 107 verwendet

wird, um den Authentikator 108 von der Information 106 zu

berechnen, selbst geschützt.

Er ist in einer verschlüsselten

Form auf der Harddisk des Klienten gespeichert. Um ihn zu entschlüsseln, muss

ein Passwort/PIN 100 eingegeben werden. Ein geheimer Schlüssel 102 wird

mit einer sicheren Transformationsfunktion 101 von dem

Passwort 100 abgeleitet; dieser sichere Schlüssel 102 wird

durch das symmetrische Entschlüsselungsmodul 103 verwendet,

um den privaten Schlüssel 104 zu entschlüsseln. Die

sichere Transformationsfunktion ist eine in eine Richtung ausgerichtete

Hashfunktion.

-

3.2 – Integration von Authentifikationsmechanismen

mit der Chipkarte

-

3.2.1 – Authentifizierungsdaten und

Authentifizierungsfunktionen

-

Wir

werden nun für

jeden Typ von Authentifizierung, der oben beschrieben wurde, beschreiben,

welche Authentifizierungsdaten auf der Chipkarte 17 der

Erfindung gespeichert werden, und welche Authentifizierungsfunktionen

in das Modul 13 zum einzigen Einloggen implementiert werden

müssen.

-

Die

meiste Zeit funktionieren die Mechanismen des Typs AUTH2 mit externen

und allein stehenden Geräten

(entweder ein Token, der ein PIN/Passwort darstellt oder ein Stück Papier,

auf welches der PIN/das Passwort niedergeschrieben wird) und es

ist oft unerwünscht,

diese auf einer Chipkarte zu implementieren. Auf diesem Grund werden

diese Typen von Mechanismen in diesem Dokument nicht weiter beschrieben.

-

3.2.2 – Authentifikationsmechanismen,

die eine Chipkarte verwenden

-

Die 8 zeigt

den Authentifizierungsvorgang für

die Authentifizierung des Typs AUTH1 (Klartextauthentifizierung).

In diesem Fall dient die Chipkarte 17 gerade als ein sicherer

Aufbewahrungsort für

die Authentifikatoren. Wenn das Modul zum einzigen Einloggen ein

Login bei einem Authentifikationsserver 110 vom Typ AUTH1

(Pfeil 113) beantragt, beantwortet letzterer dies dadurch,

dass er einen Authentikator, gewöhnlich

ein PIN oder ein Passwort (Pfeil 114), beantragt. Das Modul 13 zum

einzigen Einloggen beantragt diesen Authentikator vom der Chipkarte

(Pfeil 111). Wenn sich die letztere in einem aktiven Status

befindet, sendet sie den Authentikator zu dem Modul 13 (Pfeil 112),

möglicherweise

mit anderen Daten. Dieser Authentikator wird mit anderen Daten zu

dem Server 110 übertragen

(Pfeil 115); wenn der Authentikator verifiziert ist, sendet

er die Authentifizierungsergebnisse zu dem Modul 13 zum

einzigen Einloggen (Pfeil 116).

-

Die 9 zeigt

den Authentifizierungsvorgang für

die Authentifizierung des Typs AUTH3 (kryptographischer Authentikator).

In diesem Fall wird die Chipkarte 17 verwendet, um das

Geheimnis sicher zu speichern und den Hashwert, der aus dem gespeicherten

Geheimnis abgeleitet wird, zu berechnen. Wenn das Modul zum einzigen

Einloggen ein Login bei einem Authentifikationsserver 127 vom

Typ AUTH3 (Pfeil 122) beantragt, beantwortet letzterer

dies dadurch, dass er einen Authentikator, gewöhnlich ein Hashwert eines PINs oder

eines Passworts (Pfeil 123), beantragt. Das Modul 13 zum

einzigen Einloggen beantragt diesen Authentikator vom der Chipkarte

(Pfeil 120). Wenn sich die letztere in einem aktiven Status

befindet, berechnet sie den Authentikator von dem Benutzerpasswort

und möglicherweise

von anderen Daten und sendet ihn zu dem Modul 13 (Pfeil 121),

welches diesen zu dem Server 127 sendet (Pfeil 124);

wenn der Authentikator verifiziert ist, sendet der Server 127 die

Authentifizierungsergebnisse zu dem Modul 13 zum einzigen

Einloggen (Pfeil 125).

-

Die 10 zeigt

den Authentifizierungsvorgang für

die Authentifizierung des Typs AUTH4 (symmetrischer Algorithmus

ohne Schlüsselschutz)

und AUTH5 (symmetrischer Algorithmus mit schwachem Schlüsselschutz).

In diesem Fall speichert die Chipkarte 17 den geheimen

Schlüssel

auf sichere Weise.

-

Wenn

das Modul 13 zum einzigen Einloggen ein Login bei einem

Authentifikationsserver 136 vom Typ AUTH4 oder AUTH5 (Pfeil 132)

beantragt, beantwortet letzterer dies dadurch, dass er einen Authentikator (Pfeil 133)

beantragt. Das Modul 13 zum einzigen Einloggen sendet die

Information zur Authentifizierung zur Chipkarte (Pfeil 130).

Wenn sich die letztere in einem aktiven Status befindet, verschlüsselt sie

die Daten durch den Gebrauch eines symmetrischen Algorithmus' mit dem geheimen

Schlüssel,

um den Authentikator herzustellen, welcher zum Modul zum einzigen

Einloggen gesendet wird (Pfeil 131), welches ihn zum Authentifikationsserver 136 zur

Verifizierung weiterleitet (Pfeil 134); wenn der Authentikator

verifiziert ist, sendet der Server 136 die Authentifizierungsergebnisse

zu dem Modul 13 zum einzigen Einloggen (Pfeil 135).

-

11 zeigt

den Authentifizierungsvorgang für

die Authentifizierung des Typs AUTH6 (symmetrischer Algorithmus

mit starkem Schlüsselschutz).

In diesem Fall speichert die Chipkarte 17 das Passwort

auf sichere Weise.

-

Wenn

das Modul 13 zum einzigen Einloggen ein Login bei einem

Authentifikationsserver 140 vom Typ AUTH6 (Pfeil 143)

beantragt, beantwortet letzterer dies dadurch, dass er einen Authentikator

(Pfeil 144) beantragt. Das Modul 13 zum einzigen

Einloggen beantragt den Authentikator (Pfeil 141). Die

Chipkarte 17 leitet erst den geheimen Schlüssel durch

die Anwendung einer sicheren Hashfunktion auf das Geheimnis (Passwort/PIN)

ab. Es verschlüsselt

dann die Daten mit dem geheimen Schlüssel, der vorher abgeleitet

wurde, durch den Gebrauch einer symmetrischen kryptographischen

Funktion scf und gibt den Authentikator zum Modul zum einzigen Einloggen

heraus (Pfeil 142), welches ihn zum Authentifikationsserver 140 zur

Verifizierung weiterleitet (Pfeil 145); wenn der Authentikator

verifiziert ist, sendet der Server 140 die Authentifizierungsergebnisse

zu dem Modul 13 zum einzigen Einloggen (Pfeil 146).

-

Die 12 zeigt

den Authentifizierungsvorgang für

die Authentifizierung des Typs AUTH7 (asymmetrischer Algorithmus

ohne Schlüsselschutz),

AUTH8 (asymmetrischer Algorithmus mit schwachem Schlüsselschutz)

und AUTH9 (symmetrischer Algorithmus mit starkem Schlüsselschutz).

In diesem Fall speichert die Chipkarte den privaten Schlüssel, welcher

dazu dient, die Daten asymmetrisch zu entschlüsseln, um den Authentikator

herzustellen.

-

Wenn

das Modul 13 zum einzigen Einloggen ein Login bei einem

Authentifikationsserver 150 vom Typ AUTH7, AUTH8 oder AUTH9

(Pfeil 153) beantragt, beantwortet letzterer dies dadurch,

dass er einen Authentikator (Pfeil 154) beantragt. Das

Modul 13 zum einzigen Einloggen beantragt den Authentikator

(Pfeil 151). Die Chipkarte 17 verschlüsselt die

Daten mit dem privaten Schlüssel

durch die Anwendung einer sicheren Transformationsfunktion stf und/oder

einer symmetrischen kryptographischen Funktion scf und sendet den

Authentikator zu dem Modul zum einzigen Einloggen (Pfeil 152),

welches ihn zum Authentifikationsserver zur Verifizierung weiterleitet

(Pfeil 155); wenn der Authentikator verifiziert ist, sendet

der Server 150 die Authentifizierungsergebnisse zu dem

Modul 13 zum einzigen Einloggen (Pfeil 156).

-

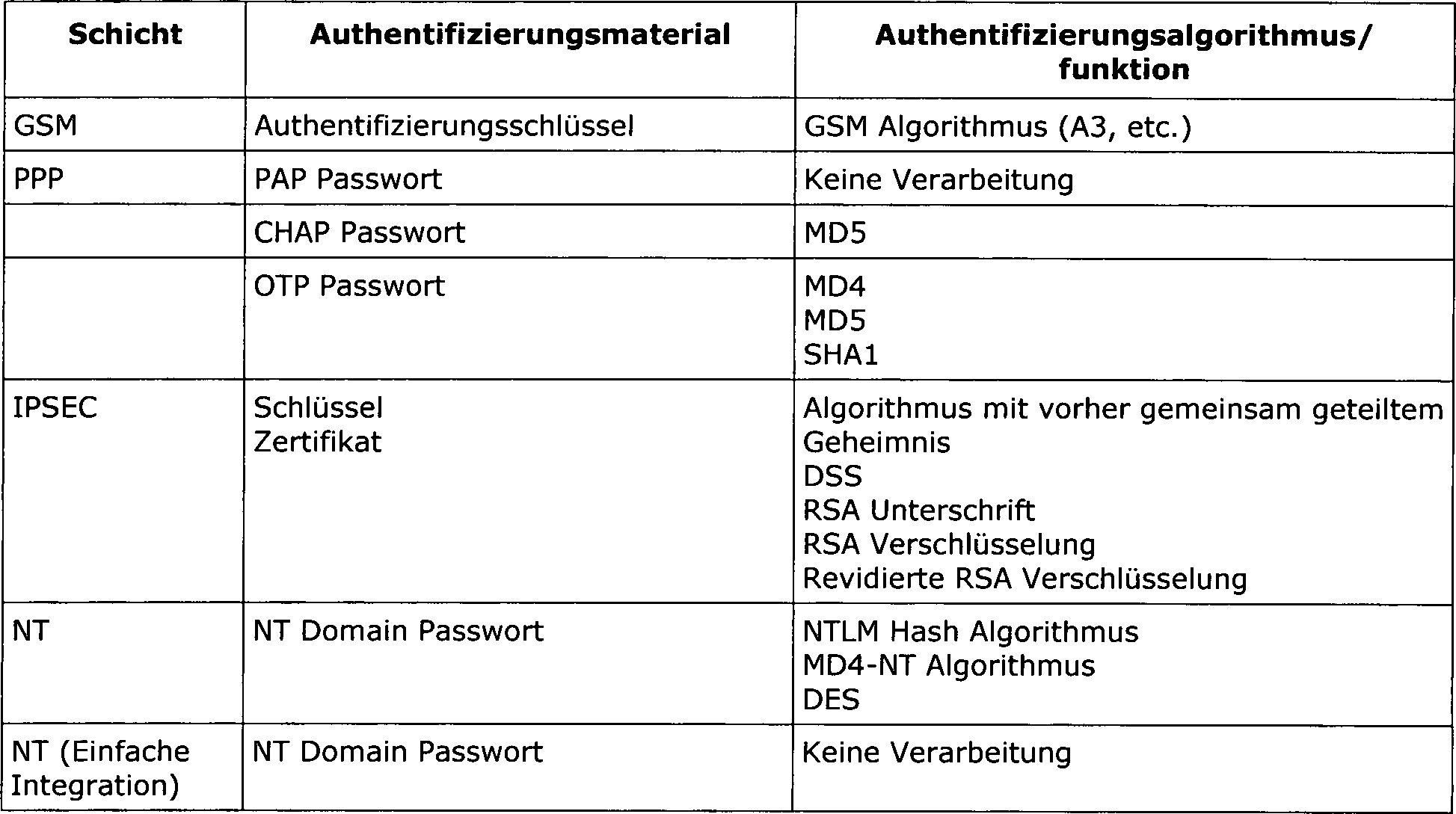

Die

unten dargestellte Tabelle 1 fasst die Chipkartenspeicherung und

die Verarbeitungsfunktion für jede

Art von Authentisierungsmechanismus zusammen:

-

-

Die

oben dargestellte Tabelle zeigt eine eins-zu-eins Zuordnung von

existierenden Mechanismen in der Chipkarte 17. Dank den

Eigenschaften der Chipkarte kann der Mechanismus AUTH9 jedoch optimiert

oder vereinfacht werden, ohne diese Authentisierungsmechanismen

zu schwächen.

-

Die

Chipkarte, welche verwendet wird, ist vorzugsweise eine sichere

Chipkarte. Es hat vorzugsweise die Eigenschaft, dass sie manipulationssicher

ist, d.h. sie muss allen bekannten Arten von Hardwareattacken widerstehen.

-

Zusätzlich ist

die Software, die in der Chipkarte gespeichert ist, gewöhnlich aus

zwei Teilen zusammengesetzt: eine gespeichert in einem ROM, allgemein

als Betriebssystem (OS) bezeichnet, und die andere in einem EEPROM

gespeichert, allgemein als Anwendung bezeichnet. Das OS und die

Anwendung, die in der Chipkarte gespeichert sind, sind so klein

und beschränkt,

dass es möglich

ist zu garantieren, dass einige ausgewählte Daten niemals ausgelesen

werden.

-

Während es

mit einem Computer (und besonders mit einem Laptop) allgemein unmöglich ist

sicherzustellen, dass die Sicherheit, die durch das OS bereitgestellt

wird, nicht umgangen wird und dass die sicheren Daten nicht durch

eine unauthorisierte Person ausgelesen werden, können wir bei einer Chipkarte

annehmen, dass das Sicherheitssystem nicht umgangen wird.

-

Basierend

auf der oben gemachten Annahme besteht kein Bedürfnis, den privaten Schlüssel von AUTH9

in einer verschlüsselten

Form in dem Speicher der Chipkarte zu speichern.

-

Deshalb

kann AUTH9 vereinfacht werden und wird dasselbe wie AUTH8, ohne

das Sicherheitsniveau zu reduzieren.

-

Wenn

wir uns auf die Tabelle 1 beziehen, sind ausser in AUTH3 und AUTH6

alle Geheimnisse (PIN/Passwort) in der Berechnung des Authentikators

nicht direkt involviert, sondern sind nur dazu da, den Zugriff auf

die Berechnung des Authentikators zu schützen. Anstelle von einem Geheimnis

für jedes

System können

wir ein Geheimnis auf jeder Chipkartenebene definieren, welches

den Zugriff auf alle Arten von Authentikatorenberechnungen schützt. Das

Geheimnis, welches verwendet wird, um Zugang zu der Chipkarte zu

erlangen, wird Kartenaktivierungsgeheimnis oder Kartenaktivierungs-PIN/Passwort

genannt.

-

3.3 – Gesamtverfahren

-

Wir

werden nun mit der 13 beschreiben, wie der erfindungsgemässe vereinte

Einloggungsprozess funktioniert. Der Benutzer 10 wird durch

das Modul 13 zum einzigen Einloggen am Anfang aufgefordert, einen

Loginnamen und ein Geheimnis (PIN/Passwort) auf einem graphischen Benutzerinterface 160 einzugeben.

Dieses Geheimnis wird verwendet, um die Chipkarte 17 zu

aktivieren, und damit wird die Chipkarte fähig sein, alle Authentifizierungen,

die später

für jede

Schicht benötigt

werden, abzuwickeln. Ein externes Interface 161 leitet

die Authentifizierungsanfragen von zahlreichen Authentifizierungsservern 162 bis 169 an

das Modul 13 zum einzigen Einloggen weiter und sendet den

erhaltenen Authentikator von der Chipkarte 17 zu diesen Servern.

-

Die

Authentifizierungen werden nur durchgeführt, wenn sich die Chip-Karte 17 im

aktiven Status befindet. Um in einem solchen Status zu sein, sind

zwei Bedingungen obligatorisch: die Chip-Karte muss zuerst eingeschaltet

werden; dann muss das korrekte Aktivierungsgeheimnis gegeben werden.

Wenn die Chip-Karte ausgeschaltet ist (d.h. von ihrem Lesegerät entfernt

wurde), kehrt sie automatisch in den inaktiven Status zurück. Deshalb

wird eine gestohlene Karte unbrauchbar für einen Hacker.

-

14 zeigt

einen Ablauf der Verfahrensschritte für das erfindungsgemässe einzige

Einloggverfahren zur Mehrschichtauthentifizierung unter Verwendung

der Chipkarte.

-

Nachdem

Booten der Maschine startet das graphische Benutzerinterface (Schritt 170)

und fordert den Benutzer 10 auf, seinen Loginnamen und

sein Geheimnis einzugeben. Der Benutzer kann wählen, das einige Einloggen

nicht durchzuführen

und tippt Abbrechen, d.h. wenn die Maschine in einem alleinstehenden

Mode (Schritt 171) verwendet wird. In diesem Fall gibt

es kein Fernlogin (Schritt 172).

-

Wenn

der Benutzer 10 sich entscheidet den Loginnamen und das

Geheimnis (Schritt 177) einzugeben, übermittelt das Modul zum einzigen

Einloggen diese während

Schritt 178 an die Chipkarte 17 zur Verifizierung. Wenn

die Chipkarte angeschaltet ist, verifiziert sie diese Daten während Schritt 179.

Wenn die Logininformation, die angeboten wurde, falsch ist, erhöht die Chipkarte

einen internen Zähler

(Schritt 180). Wenn der Wert grösser als ein Schwellenwert

ist (Test 173), dann blockiert die Karte sich selbst, um

unbrauchbar zu werden (Schritt 174) und sendet das Loginergebnis

zu dem Modul 13 zum einzigen Einloggen zurück (Schritt 175). Das

Login ist fehlgeschlagen (Schritt 176).

-

Der

Authentikator, der für

die Authentifikation des Benutzers 10 verwendet wird, kann

biometrische Parameter, z.B. Fingerabdrücke, Irismuster, Retinamuster,

Sprachparameter, Gesichtparameter, etc. verwenden.

-

Der

Schwellenwert kann zum Beispiel auf 3 gesetzt werden, was dem Benutzer

erlaubt, dreimal ein Login zu versuchen. Dieser Mechanismus ist

in der Karte implementiert, um einem Hacker davon abzuhalten, eine

Gewaltattacke auf die Karte anzuwenden, d.h. alle möglichen

Kombinationen des Geheimnisses auszuprobieren, bis er den richtigen

Treffen landet. Der Zähler

wird natürlich

auf 0 zurückgesetzt,

jedes Mal, wenn der Benutzer 10 sein richtiges Geheimnis

eingibt, sofern die Karte nicht bereits blockiert ist.

-

Wenn

die Login-information korrekt ist, setzt sich die Karte 17 selbst

in einen aktiven Status (Schritt 181) und bestätigt das

Modul zum einzigen Einloggen (Schritt 182). Das letztere

kann anfangen, die verschiedenen Kommunikationsschichten (Schritt 183 bis 184)

aufzubauen. Beginnend von der untersten Schicht, prüft es während dem

Schritt 185, ob eine Authentifizierung für den Aufbau

einer Kommunikation erforderlich ist. Wenn keine Authentifizierung

erforderlich ist, werden die Kommunikationsschichten automatisch

während

des Schritts 186 aufgebaut.

-

Wenn

eine Authentifizierung benötigt

wird, dann sendet der Authentisierungsfernserver die notwendigen

Daten (wenn benötigt)

zu dem Modul 13 zum einzigen Einloggen. Das Modul zum einzigen

Einloggen übermittelt

diese Daten zu der Chipkarte 17. Diese Chipkarte schickt

den Authentikator zum Modul zum einzigen Einloggen zurück (Schritt 188).

Der Authentikator wird dann zu dem Authentisierungsfernserver zur

Verifizierung (Schritt 190) übermittelt. Der Authentisierungsserver

kann die Authentisierung selbst übernehmen oder

delegiert die Verifizierung des korrespondierenden Authentikators

zu einem dritten Gerät

(nicht dargestellt). Wenn der Authentikator nicht gültig ist,

kann die Authentifizierung eine gewisse Anzahl von Versuchen unter

Verwendung des Zählers

a wiederholt werden und, wenn dies dann immer noch falsch ist (Test 191),

entweder durch den Fernserver oder durch das Modul zum einzigen

Einloggen (Schritt 192) gestoppt werden. Wenn der Authentifizierung

korrekt ist, wird das Set-up für

die Kommunikationsschicht vervollständigt (Schritt 186).

Das Modul 13 zum einzigen Einloggen fährt so mit allen Schichten

Li fort, bis alle imax Schichten

vervollständigt

sind (Schritt 193).

-

3.4 – Transparente Schichtkonstruktion

-

Wenn

aus irgendeinem Grund eine Kommunikationsschicht die Verbindung

verliert, soll das Modul 13 zum einzigen Einloggen in der

Lage sein, die Schicht ohne Benutzerintervention wieder aufzubauen.

In diesem Fall verifiziert das Modul 13 zum einzigen Einloggen

vorzugsweise, ob die Chipkarte 17 immer noch vorhanden ist

und sich in einem aktiven Status befindet. Dann muss diese einen

neuen Authentikator zu dem Authentifizierungsserver senden. Der

Authentifizierungsvorgang geht dann weiter, wie oben beschrieben.

-

4 – Ausführungsbeispiel mit GSM, PPP,

IPSEC und NT

-

4.1 Ein neu erschienener

Fernzugriffservice

-

Wir

werden nun ein Ausführungsbeispiel

des erfindungsgemässen

Verfahrens detaillierter beschreiben, in welchem eine Kommunikation

zwischen dem Klienten 10 und einem Fernserver durch GSM

(Global System for Mobile), PPP (Point To Point Protocol), IPSEC

(Internet Protokol Security) und Windows NT (New Technology; Markenzeichen

der Microsoft Corp.) aufgebaut wird.

-

Neue

Terminals mit höheren

Datengeschwindigkeiten (43.2 kbits/s und höher), welche für Mobiltelefone

dienen, kommen auf den Markt. Sie enthalten ein GSM-Telefon, eine

GSM SIM-Karte und unterstützen HSCSD

(High Speed Circuit Switched Data), GPRS (General Packet Radio Service),

EDGE (Enhanced Data for GSM Evolution) und/oder UMTS (Universal

Mobile Telekommunications System) zur Hochgeschwindigkeitskommunikation.

Diese Terminals können

in einen Slot eines Laptops als PC-Karte des Typs II oder des Typs

III eingesteckt werden oder sind in einem Mobiltelefon oder einem

Persönlichen

Digitalen Assistenten (PDA) integriert.

-

Diese

Terminals erlauben einen schnellen Zugriff zu Fernorten, ohne Festtelefonnetzwerke

zu verwenden. An deren Stelle wird ein GSM-Netzwerk bis zum ersten

ISDN (Integrated Services Digital Network)- oder PSTN (Public switched

Telephone network)-Router verwendet. Fernzugriffe stellen jedoch

andere Sicherheitsrisiken dar, da sie ungeschützte oder öffentliche Netzwerke durchqueren

können.

IPSEC ist ein Sicherheitsprotokoll auf der Ebene des IP (Internet

Protocol), welches ein gutes Sicherheitsniveau von dem Laptop zum Eintrittpunkt

des Fernnetzwerkes (allgemein spricht man von Gateway) erlaubt.

Wenn die mobilen Benutzer schlussendlich versuchen, sich zu seinem

Firmennetzwerk zu verbinden, ist es wahrscheinlich, dass sie versuchen

werden, sich in ihre NT-Domain einzuloggen.

-

Für einen

solchen Fernzugriff sind viele Schichten nacheinander aufzubauen

und jede dieser Schichten benötigt

eine Authentifizierung des mobilen Benutzers oder der Maschine,

die für

den Benutzer handelt. Wir werden danach sehen, wie diese verschiedenen

Authentifizierungen mit nur einer Loginaktion von dem mobilen Benutzer

unter Verwendung der Chipkarte durchgeführt werden können.

-

4.2 Schichtkonstruktion

-

Diese

Situation ist in der 15 illustriert. Eine Vielzahl

von mobilen Benutzern 207, 209 verwenden mobile

Geräte,

wie Laptops, einen persönlichen

digitalen Assistenten oder ein Mobiltelefon, um auf Datenfiles und

Anwendungen in einem fernen NT Server 214 ihres eigenen

Firmennetzwerks 213 zuzugreifen. Diese Kommunikation wird

durch eine Basisstation 206 bzw. 208 eines GSM

Netzwerkes 205 und das Internet durch einen Internetserviceprovider 203 unter

Verwendung eines Routers 204 etabliert. Der NT Server 214 ist

durch ein Firmen-LAN 213, einen Routen 212, ein

IPSEC-Gateway 211, ein Firewall und einen anderen Internetserviceprovider 202 mit

dem Internet 201 verbunden. Andere Router 215 können an

das Firmennetzwerk 213 angeschlossen werden, um Zugriff

zu anderen Netzwerken und Unternetzwerken bereitzustellen. Andere

Internetserviceprovider 200 stellen den Zugriff auf das

Internet 201 bereit.

-

16 illustriert

den Schichtaufbau in diesem speziellen Ausführungsbeispiel der Erfindung.

Elemente und Verfahrensschritte äquivalent

zu denen, die bereits in Verbindung mit 1 beschrieben

wurden, werden mit denselben Bezugszeichen beschrieben und werden

nicht noch einmal beschrieben. Das Modul 13 zum einzigen

Einloggen wird hier als Teil einer Middleware 210, z.B.

eines mobilen Geräts,

eines Laptops, eines Palmtops, etc. gezeigt. Der Benutzer 10 kann

auf einen Fernserver zugreifen, in dem mindestens die folgenden aufeinander

folgenden Netzwerkschichten aufgebaut werden:

- • eine GSM

Schicht 215, welche eine GSM Authentifizierung 211 benötigt,

- • eine

PPP Schicht 216, welche ein PPP Login mit einer CHAP-Authentifizierung 212 benötigt,

- • eine

IPSEC-Schicht 217, welche eine IPSEC-Authentifizierung 213 benötigt,

- • eine

NT Schicht, welche ein NT Login 214 benötigt.

-

Wir

werden nun die Konstruktion von diesen vier Schichten beschreiben.

-

4.2.1 – GSM

-

Die

GSM Schicht 215 sorgt für

drei Sicherheitsservices: Identifizierung der Teilnehmerauthentifizierung,

Vertraulichkeit der Benutzer- und Datensignale und die Vertraulichkeit

der Teilnehmeridentität.

-

Der

erste Service wird verwendet, um die Identität des mobilen Teilnehmers (MS)

zu etablieren, wenn er versucht, auf das GSM Netzwerk zuzugreifen.

Die Authentifizierung wird von dem Festnetz 231 (17) initiiert,

welches ein Challenge 234 (zufällige Nummer) an das Mobiltelefon 230 sendet.

Dieser Challenge wird zu der Chip-Karte 17 weitergeleitet,

die in diesem Zusammenhang auch SIM (Subscriber Identity Module)-Karte

genannt wird, welche die Antwort 233 durch Anwendung der

in einer Richtung angewendete A3 Hashfunktion auf die zufällige Nummer,

die mit einem geheimen Schlüssel,

der in der SIM-Karte gespeichert ist und mit der Benutzeridentifikation

empfangen wurde, berechnet. Diese Antwort wird an das Netzwerk (Pfeil 235)

weitergeleitet, welche sie verifiziert und den Erfolg oder den Misserfolg

bestätigt

(Pfeil 235).

-

Der

geheime Schlüssel 17,

welcher benötigt

wird, um den Hashwert zu berechnen, wird nur von der Chip-Karte

und einem Authentifizierungszentrum, welches als Heimatnetzwerk

des Teilnehmers dient, geteilt. Der Ausgang des Hashwertes, welche

von der SIM-Karte 17 berechnet wird, wird zu dem Festnetz 231 weitergeleitet,

wo es mit einem vorausberechneten Wert verglichen wird. Wenn die

beiden Hashwerte übereinstimmen,

hat sich der Benutzer (mobiler Teilnehmer) authentifiziert und es

ist dem Anruf erlaubt, weiter fortzufahren. Wenn die beiden Werte

verschieden sind, dann wird der Zugriff verweigert. Wenn die Karte

nicht in den aktiven Status gesetzt wurde (d.h. wenn der korrekte

PIN eingegeben wurde), kann diese Authentifizierung nicht geschehen.

-

4.2.2 PPP

-

Die

nächste

Schicht benutzt das Punkt-zu-Punkt-Protokoll (PPP), welches ein

Standartverfahren bereitstellt, um Mehrfachprotokolldatagramme über Punkt-zu-Punkt-Verbindungen

zu transportieren. Mit verschiedenen PPP Authentifizierungsverfahren

sind möglich:

- • PAP

(password authentication protocol), welche das Klartextpasswort

verwendet,

- • CHAP,

welche eine in eine Richtung ausgerichtete MD5-Funktion verwendet,

- • EAP,

welche eine in einer Richtung ausgerichtete Hashfunktion oder OTP

verwendet,

- • SecureID

-

4.2.2.1 – PAP

-

Das

PAP (password authentication protocol), welches in der 18 illustriert

ist, stellt ein einfaches Verfahren für einen Benutzer 253 zur

Verfügung,

um seine Identität

durch die Verwendung eines in zwei Richtungen ausgerichteten Handschlags

mit dem Fernserver 256 zu etablieren. Dies wird nur durch

einen initialen Verbindungsaufbau geschehen.

-

Nachdem

die Phase des Verbindungsaufbaus beendet ist, wird wiederholt eine

ID/ein Paar von Passworten durch den Klienten an den Authentifizierungsserver

gesendet, bis die Authentifizierung bestätigt ist (Pfeil 255)

oder bis die Verbindung beendet ist.

-

PAP

ist kein starkes Authentifizierungsverfahren. Passworte werden in

Klartext über

das Netzwerk gesendet und es gibt keinen Schutz vor Wiederholungen

oder wiederholten Versuchen und Fehlerattacken. Der Benutzer 253 kontrolliert

die Frequenz und das Timing der Versuche.

-

Das

Authentifizierungsverfahren ist von Typ AUTH1, wie es oben definiert

wurde. Um PAP mit einer Chip-Karte 17 zu integrieren, sollten

die ID und das Passwort in einem EEPROM der Chip-Karte gespeichert werden.

Wenn das Modul 13 eine PPP-Verbindung mit dem Fernserver 260 (19)

anfängt,

muss es einen Antrag zum Empfangen einer ID/eines Passworts zur

Chip-Karte senden (Pfeil 261) und leitet die Antwort 262 als

eine 'Authentifizierungsantrags'-Meldung 263 weiter.

Der Fernserver 260 antwortet mit einer Authentifizierungsmeldung

oder einer negativen Authentifizierungsmeldung 264.

-

4.2.2.2 – CHAP

-

CHAP

(Challenge-Handshake Authentication Protocol) ist ein anderes weit

verwendetes Authentifizierungsverfahren, welches durch PPP verwendet

wird. CHAP wird verwendet, um periodisch die Identität von dem

Benutzer unter Verwendung eines 3-Wege Handschlags zu überprüfen. Dies

geschieht nach initialem Verbindungsaufbau und kann jederzeit wiederholt

werden, nachdem die Verbindung aufgebaut wurde.

-

Die

Integration von CHAP mit einer Chip-Karte 17 ist in 20 dargestellt.

Nachdem die Phase des Verbindungsaufbaus abgeschlossen ist, sendet

der Authentifizierungsserver 275 eine Challengemeldung 272 zu

dem Modul 13 des Benutzers zum einzigen Einloggen, welche

sie zur Chipkarte 17 (Pfeil 270) weiterleitet.

-

Die

letztere berechnet unter Verwendung des MD5-Algorihmus' einen Hashwert.

Dieser MD5-Algorithmus wird als Eingang die ID (gespeichert in der

Chipkarte), die mit das Passwort (gespeichert in der Chipkarte) und

mit dem Challenge (vom Server herausgegeben) verbunden ist, verwenden.

Das Ergebnis 271 wird an das Modul 13 zum einzigen

Einloggen gesendet, welche es zu dem Server 275 weiterleitet.

Der Server überprüft die Antwort

gegenüber

seiner eigenen Berechnung von dem erwarteten Hashwert. Wenn die

Werte übereinstimmen,

wird die Authentifizierung bestätigt

(Pfeil 274); andernfalls wird die Verbindung beendet.

-

CHAP

sorgt durch den Gebrauch von steigend wechselnden Identifizierungsmerkmalen

und einem variablen Challengewert für Schutz gegenüber Wiederholungsattacken.

Der Authentifizierungsserver kontrolliert die Frequenz und das Timing

der Challengewerte.

-

Das

Authentifizierungsverfahren ist von Typ AUTH3, wie oben beschrieben.

-

4.2.2.3 – EAP

-

Das

PPP Extensible Authentication Protocol (EAP) ist ein allgemeines

Protokoll für

die PPP Authentifizierung, welche Mehrfachauthentifizierungsmechanismen

unterstützt.

Nach der Phase des Verbindungsaufbaus sendet der Authentifizierungsserver

einem oder mehrere Anträge

an den Benutzer. In diesen Anträgen fragt

der Server nach dem Typ der Authentifizierung, welcher er wünscht (MD5,

OTP- One time passwort-, etc.). Der Benutzer kann entweder den vorgeschlagenen

Typen der Authentifizierung mit einem Antwortpacket, welches die

Authentifizierungsantwort enthält,

bestätigen

oder den vorgeschlagenen Typen der Authentifizierung verweigern.

Der Server muss einen anderen Mechanismus vorschlagen, bis einer

passt. Die MD5 Authentifizierung, welche in EAP vorgeschlagen wird,

ist äquivalent

mit einer CHAP Authentifizierung, so dass seine Integration mit

einer Chipkarte dieselbe ist als für CHAP. In dem OTP Authentifizierungsmechanismus wird

auch eine in eine Richtung ausgerichtete Hashfunktion verwendet,

aber sie wird mehrfach angewendet. Zusätzlich haben wir in OTP die

Möglichkeit,

zwischen mindestens drei Hashalgorithmen, MD4, MD5 und SHA1, auszuwählen. Trotzdem

ist dieses Authentifizierungsverfahren von Typ AUTH3, wie es weiter

oben definiert wurde, und seine Integration mit einer Chipkarte

wird dem definierten Prinzip folgen.

-

Nach

dem Verbindungsaufbau beantragt der Authentifizierungsserver 280 (21)

eine Authentifizierung, in welcher der Typ spezifiziert wird (Pfeil 283).

Wenn MD5 beantragt wird, ist das Prinzip dasselbe, wie es für CHAP beschrieben

wurde. Wenn OTP beantragt wird, sendet der Authentifizierungsserver

in diesem Antrag den benötigten

Algorithmus und das Saatgut (eine Art von zufälligen Nummern). Das Modul 13 zum

einzigen Einloggen des Benutzers sendet das Saatgut und den Typ

des Algorithmus' zu

der Chip-Karte 17 (Pfeil 281). Die Chip-Karte 17 nimmt

die OTP Passphrase, welche in seinem EEPROM gespeichert ist, verbindet

sie mit dem empfangenen Saatgut, und leitet sie durch den ausgesuchten

Hashalgorithmus. Der erste Ausgang wird dann n Male durch den Hashalgorithmus

geleitet. Der schlussendliche Ausgang 282 wird dann zu

dem Modul zum einzigen Einloggen gesendet, welche das Ergebnis durch

eine PPP EAP Antwortmeldung 284 zu dem Authentifizierungsserver 280 weiterleitet.

Das Ergebnis wird durch den Authentifizierungsserver geprüft, welche

eine PPP EAP Erfolgs- oder Fehlermeldung 285 sendet.

-

4.2.3 – IPSEC

-

4.2.3.1 IPSEC grundlegende

Beschreibung

-

Die

IPSEC Schicht 216 verwendet das IPSEC Protokoll, welches

entworfen wurde, um einen sicheren Kanal zwischen Partnern auf IP

Ebene zu bereitzustellen. Authentifizierung, Integrität, Vertraulichkeit

und Schlüsselaustausch

werden bereitgestellt.

-

Ein

IPSEC Paket hat folgende Struktur:

AH|ESP

wobei AH eine

Authentifizierungskopfzeile und ESP eine gekaspelte Sicherheitsnutzlast

ist.

-

AH

stellt dank einer digitalen Unterschrift über eine Sequenznummer verbindungslose

Integrität,

originale Datenauthentifizierung, welche symmetrische kryptographische

Algorithmen verwendet, und einen Wiederholungsschutz bereit.

-

ESP

stellt Datenprivatsphäre

(oder Vertraulichkeit) durch die Verwendung von symmetrischen kryptographischen

Algorithmen und AH Sicherheitsservices bereit.

-

Für den Schlüsselaustausch

verwendet IPSEC IKE (Internet Key Exchange). Es beschreibt einen Rahmen,

in welchem IPSEC Verbindungen die Authentifizierung, Verschlüsselung

und Schlüsselmanagementinformation

verhandeln können.

-

IKE

ist in zwei Phasen geteilt: den Hauptmode und den Schnellmode. Im

Hauptmode, welcher in der 22 dargestellt

ist, ist eine IKE Sicherheitsvereinigung (IKE SA) definiert. Es

enthält

alle notwendigen Informationen für

zwei Einheiten, um gesicherte Meldungen auszutauschen. Im Schnellmode

wird ein IPSEC SA von dem IKE SA abgeleitet, um die Schlüssel für den Gebrauch

mit einem AH oder einem ESP zu verhandeln.

-

Der

erste Meldungsaustausch ist die Verhandlung von Parametern. Der

Initiator 290 schlägt

verschiedene Algorithmen für

die Verschlüsselung

und die Authentifizierung vor, ein Zeitlimit und andere Parameter (Pfeil 292).

Der Antworter 291 muss eine Option für jeden Parameter auswählen und

seine Antwort 293 weiterleiten.

-

In

der zweiten Meldung werden Austauschzeichenfolgen und Diffie-Hellman öffentliche

Schlüssel übermittelt.

Die Zeichenfolgen sind zufällige

Nummern, eine (294) generiert von dem Initiator and die

andere (295) von dem Antworter. Die Besonderheit von Diffie-Hellman

ist, dass beide Parteien einen geheimen Schlüssel nur durch den Austausch

von DH öffentlichen

Schlüsseln

berechnen können,

weil:

DH = DH_Public_I exp (DH_Privat_R) = DH_Public_R exp

(DH_Private_I)

-

Der

berechnete DH öffentliche

Schlüssel

wird verwendet, um den dritten Meldungsaustausch zu verschlüsseln. Diese

Meldungen 296, 297 enthalten eine Unterschrift,

die mit dem öffentlichen

Schlüssel

von jedem Partner und einer Identifikationsnutzlast getätigt wurde.

Die Unterschrift wird über

einen Hashwert angewendet. Der Hashwert ist eine Funktion von den

Zeichenfolgen, des Diffie-Hellman öffentlichen Schlüssels, der Verhandlungsparameter,

der Identifikation des Initiators (oder des Antworters) und der

Identifikationsnutzlast.

Hash_I = fct {nonce_I; nonce_R; DHpublic_I;

DHpublic_R; parameter_I; ID_I, etc.}

Sign_I = sign (Hash_I)Kpriv_I

-

Durch Überprüfen der

Unterschrift kann der Antworter über

die Identität

des Initiators sicher sein, und kann sicher sein, dass die zwei

vorherigen Meldungen wirklich von dem vorherigen Initiator gesendet

wurden. Andersrum kann der Initiator dasselbe von dem Antworter überprüfen.

-

Zusätzlich zu

den ausgetauschten Meldungen und der oben beschriebenen Berechnung

werden drei geheime Schlüssel

berechnet. Die werden für

den nächsten

Mode, der Schnellmode genannt wird, verwendet. Diese Schlüssel sind:

Skey_d:

Secret key verwendet, um zukünftige

Schlüssel

abzuleiten

Skey_a: Secret key verwendet, um Meldungen, die

in dem Schnellmode ausgetauscht werden, zu authentifizieren

Skey_e:

Secret key verwendet, um Meldungen, die in dem Schnellmode ausgetauscht

werden, zu verschlüsseln

-

In

dem Schnellmode, der in 23 dargestellt

ist, werden während

den Schritten 312 und 313 zufällige Nummern zwischen dem

Initiator 310 und dem Antworter 311 ausgetauscht.

Diese Nummern werden verwendet, um neue Schlüssel zu generieren, welche

verwendet werden, um ESP zu verschlüsseln und die AH Kopfzeile

des IPSEC Pakete zu unterschreiben.

-

Die

Authentifizierung im IKE Hauptmode kann durch verschiedene Algorithmen

ausgeführt

werden. In der ausgetauschten Meldung, die in der 22 gezeigt

ist, haben wir nur einen Typen von Authentifizierung illustriert.

Unter den möglichen

Authentifizierungsverfahren schlägt

IKE ein vorher gemeinsam benutztes Geheimnis, welches einen symmetrischen

Algorithmus verwendet, DSS Unterschriften, RSA Unterschriften, Verschlüsselung

mit RSA und revidierte Verschlüsselung

mit RSA vor. Je nach dem, ob wir eine Authentifizierung oder eine

andere verwenden, werden sich die ausgetauschten Meldungen leicht

unterscheiden, während

das Prinzip dasselbe bleibt.

-

4.2.3.2 Tätigkeiten,

die in der Chipkarte vollzogen werden

-

Eine

beträchtliche

Anzahl von Schlüsseln

wird in dem IPSEC Protokoll erzeugt. Zusätzlich werden viele Verschlüsselungs-,

Entschlüsselungs-

und Unterschriftsvorgänge

getätigt.

Nur sehr leistungsfähige

und teure Chipkarten können

alle diese Operationen durchführen.

Den meisten billigen Chipkarten mangelt es an Speicherplatz und

Rechenleistung.

-

Deshalb

müssen

wir sorgfältig

auswählen,

welche Operationen durch die Chip-Karte 17 durchgeführt werden

müssen.

-

Der

kritischste Schlüssel

ist derjenige, welcher verwendet wird, um die Unterschrift in dem

dritten Meldungsaustausch 296, 297 des Hauptmodes

durchzuführen.

Dieser Schlüssel

wird nicht nur verwendet, um die Identität des Initiators 290/des

Antworters 291 zu überprüfen, sondern

er dient auch dazu, den ersten DH Schlüssel und die Zeichenfolge 294, 295 von

welchen der ganze Rest des Schlüsselsmaterials

abgeleitet wird, zu authentifizieren. In dem Fall eines Laptop als

Initiator 290, wenn dieser Schlüssel offen gelegt wird, wird jede

Kommunikation mit einem Gateway, der diesen Laptop akzeptiert, ebenfalls

offen gelegt und schlimmer noch, jeglicher Zugriff, der auf den

Laptop erlaubt wird, wird auch einem Hacker erlaubt.

-

Die

Chipkarte 17 soll mindestens diese Unterschriftsoperationen

durchführen

(wenn die Unterschriften zur Authentifizierung verwendet werden;

wenn andere Authentifikationsvorgänge verwendet werden, sollen äquivalente

Operationen auch durch die Chipkarte 17 durchgeführt werden).

-

Für andere

Operationen ist es eine Abwägung

zwischen Sicherheit und Leistungsfähigkeit (beides Rechenleistung

und Speicherplatz) Wir können

uns zum Beispiel vorstellen den DH Schlüssel des Hauptmodes in der

Chipkarte zu generieren; Es ist auch möglich, dass der gesamte Hauptmode

in der Chipkarte (DH Schlüssel,

Hashberechnungen und Unterschriften über den Hash) durchgeführt werden.

-

Ein

anderer Punkt, der nicht in IKE erwähnt wurde, sondern der in den

meisten IPSEC Implementationen vorhanden ist, ist das Zertifikat.

Jedes Mal benutzen, wenn wir ein öffentliches Schlüsselsystem

benutzen, müssen

wir zusammen mit dem öffentlichen

Schlüssel

ein Zertifikat bereitstellen. Dieses Zertifikat wird von einem vertrauensvollen

Dritten, die CA (Certification Authority) genannt wird, generiert.

Das Zertifikat ist in den Tat eine Unterschrift durch die CA über die öffentlichen

Schlüssel

des Initiators und des Antworters. Es zertifiziert, dass dieser öffentliche

Schlüssel

wirklich zu dem Initiator/dem Antworter gehört. Das Zertifikat kann in

der Chipkarte oder in einem zentralen Server (z.B. in einem X.500

Verzeichnis) gespeichert werden.

-

4.2.4 – Windows NT Schicht

-

Das

SMB Protokoll wird verwendet, um auf die Windows NT Schicht 218 auf

einem Fernort zuzugreifen und eine Sitzungsauthentifizierung erscheint,

um die Zugriffskontrolle zu garantieren. Der verwendete Dialekt

wird zwischen dem Klienten und dem Server verhandelt. Drei Möglichkeiten

können

erscheinen:

- • Klartext-Sitzungsauthentifizierung

- • LanMan

Challenge/Antwort-Sitzungsauthentifizierung

- • NTLM

Challenge/Antwort-Sitzungsauthentifizierung

-

Klartext-Sitzungsauthentifizierung

besteht in dem einfachen Senden des NT Passwortes in Klartext zu dem

Authentifizierungsserver, der PDC (Primary Domain Controller) genannt

wird. Diese Authentifizierung wird mit älteren Lan Manager und SMB

Servern verwendet und sollten, wenn immer es möglich ist, vermieden werden.

-

LanMan

Challenge/Antwort-Sitzungsauthentifizierung verschlüsselt das

Challenge, welcher durch das PDC gesendet wird, unter Verwendung

eines Schlüssels,

der von dem NT Passwort abgeleitet wird. Der Schlüssel wird

LM Hash genannt und wird weiter unten erläutert.

-

NTLM

Challenge/Antwort-Sitzungsauthentifizierung verschlüsselt den

Challenge, welcher durch den PDC gesendet wird, unter Verwendung

eines anderen Schlüssels,

der von dem NT Passwort abgeleitet wird. Der Schlüssel wird

weiter unten erläutert.

-

Für beide,

LanMan und NTLM Authentifizierung, verschlüsselt der Klient den Challenge

drei Mal unter Verwendung von DES Algorithmen, wobei jede Verschlüsselung

einen verschiedenen Abschnitt der Schlüssel (LM hash oder MD4-NT hash)

als Quellenmaterial für

die DES Schlüssel

verwendet. Der verschlüsselte

Text wird zu dem PDC zurückgesendet,

welcher dann dasselbe Verschlüsselungsverfahren

unter Verwendung seiner eigenen Kopie von dem Hash des Passwortes

des Benutzers von der SAM (Security Account Manager) Datenbank durchführt. Wenn

der Klient und der Server dieselben Ergebnisse erhalten, wird der

Benutzer authentifiziert.

-

4.2.4.1 – LM Hash

in Windows NT

-

Der

Lan Manager Hash (LM Hash) wird verwendet, um mit älteren Versionen

von Microsoft Netzwerksoftware kompatibel zu sein. Es kann in dem

SAM des Primary Domain Controller's PDC gefunden werden und eine Variante

wird zur Fernauthentifizierungszwecken auf das Netzwerk gesendet.

Zu beachten ist dabei, dass es nun möglich ist, zu vermeiden, dass

der LM Hash in einem reinem NT Umfeld auf das Netzwerk gesendet

wird (d.h. keine Win 95 Systeme oder andere Hinterlassenschaften).

-

Der

LM Hash wird durch die Begrenzung des Passwortes des Benutzers zu

14 Zeichen generiert, wobei es mit Nullen aufgefüllt wird, wenn es kürzer ist,

alle Zeichen zu ASCII Grossbuchstaben umgewandelt werden, alle 14

Zeichen in zwei 7 Byteblocks aufgeteilt werden, jeder 7 Byteblock

zu einem paritätischen

8 Byte DES Schlüssel

ausgeweitet wird und mit jedem der zwei Schlüssel eine bekannte Zeichenfolge

DES ECB verschlüsselt

wird und die Ergebnisse verbunden werden.

-

4.2.4.2 – MD4-NT

hash in Windows NT

-

Der

MD4-NT Hash (oft auch NT Hash genannt) wird durch die Aufnahme von

bis zu 128 Zeichen (in der Praxis ist das NT Passwort durch das

GUI auf 14 Zeichen beschränkt)

des Benutzerpasswortes erzeugt, dieses wird in einen Unicode umgewandelt

(ein Zeichenset von zwei Bytes, welches oft in NT verwendet wird) und

der MD4 Hash der Zeichenkette, welche den so genannten „NT Passwort

Hash" produziert,

wird verwendet; sie werden in der SAM Datenbank gespeichert.

-

4.2.4.3 Integration mit

Chipkarte

-

Die

Klartext NT Passwort Authentifizierung ist vom Typ Auth1.

-

Die

NTLM und LanMan Authentifizierung sind beide vom Typ Auth6, auch

wenn der LM Hash keine reine Hashfunktion verwendet.

-

24 illustriert

einen Austauschdialog für

eine NT Authentifizierung, die mit einer Chipkarte 17 durchgeführt wird.

Während

der Verhandlungen wird der Typ der NT Authentifizierung durch das

Modul zum einzigen Einloggen auf der Klientenseite abgefragt (Pfeil 334).

Wenn verschlüsselte

Passwörter

verwendet werden, sendet der Primary Domain Controller 13 einen

Challenge zu dem Module zum einzigen Einloggen (Pfeil 335).

Dieser Challenge wird zu der Chipkarte 17 weitergeleitet

(Pfeil 331), welche ihn verschlüsselt, wobei ein LM Hash oder

ein NT Hash als Schlüssel

verwendet wird. Diese Hash werden von dem NT Klartextpasswort, welches

in dem EEPROM der Chipkarte gespeichert ist, unter Verwendung von

Transformationsfunktionen abgeleitet. Die Chipkarte antwortet mit

einem Klartextpasswort (Pfeil 332) oder mit einem verschlüsselten

Passwort (Pfeil 333), welches durch das Modul 13 zum

einzigen Einloggen zu dem PDC weitergeleitet wird (Pfeil 336).

Der Primary Domain Controller überprüft das Passwort

und antwortet mit einem Erfolgs- oder Fehlermeldungspaket (Pfeil 337).

-

4.2.4.4 Einfache Integration

für NT

-

In

den vorhergehenden Paragraphen haben wir gesehen, wie die NT Authentifizierung

mit einer Chipkarte dem allgemeinen Prinzip folgend, wie es oben

beschrieben wurde, integriert wird. Aus verschiedenen Gründen könnte eine

einfachere Integration vernünftig

sein. Erstens benötigt

die NT Authentifizierung, wie oben beschrieben, eine Veränderung

des Betriebssystems. Das könnte

nicht einfach und nicht zu empfehlen sein. Zusätzlich könnte die NT Authentifizierung

zu viel Platz in dem Chipkartenspeicher benötigen. Schlussendlich ist der

Authentifizierungsmechanismus von Windows 2000 anders als der von

NT. Das Update von Windows 2000 und der folgenden Betriebssysteme

ist leichter auf einem Computer durchzuführen als auf einer Chipkarte.

-

Daher

ist es mindestens in einer ersten Phase empfohlen, die NT Authentifizierung

auf einem Laptop zu halten und nur das NT Passwort auf der Chipkarte

zu speichern. In diesem Fall dient die Chipkarte nur als sicherer

Speicherort für

das NT Passwort und jedes Mal, wenn eine NT Authentifizierung benötigt wird,

gibt die Chipkarte das NT Passwort durch das Modul zum einzigen

Einloggen zu dem OS (Win NT oder Win95), vorausgesetzt, dass sich

die Chipkarte in einem aktiven Status befindet (d.h. eingeschaltet

und ein korrekter Aktivierungs-PIN/Passwort wurde eingegeben).

-

4.3 Zusammenfassung einer

Chipkartenintegration mit GSM, PPP, IPSEC, NT

-

16a illustriert, wie eine Verbindung zwischen

einem Laptop 2 und einem Fernort 28 durch die

aufeinander folgende Konstruktion der kumuliert übereinander gelegten Netzwerkschichten

etabliert werden kann. Der Laptop etabliert zuerst eine GSM Verbindung

mit einem Internetserviceprovider 12 mit einem mobilen

Gerät 4 unter

Verwendung einer SIM-Karte 40, eines öffentlichen Mobilfunknetz 6,

eines Heimatregisters 8 in dem PLMN und eines Routers 10,

welcher mit dem HLR verbunden ist. Die nächste PPP-Schicht wird konstruiert

durch die Authentifizierung des Benutzers 2 in dem ISP,

was durch das Internet 14 oder einem Firewall 16 Zugriff

auf das Firmennetzwerk des Benutzers erlaubt. Wenn der Benutzer

diesem Firewall authentifiziert werden kann, könnte die nächste IPSEC Schicht konstruiert

werden, so dass der Benutzer auf den angeforderten Domain in dem

Server 26 zugreifen kann. Eine Domainauthentifizierung

wird in diesem Server durchgeführt,

um die letzte Protokollschicht aufzubauen, welche dem Benutzer erlaubt,

auf die angeforderten Dateien in dem Fernserver 28 zuzugreifen.

-

Die

Tabelle unten fasst die Chipkartenintegration mit GSM, PPP, IPSEC

und NT zusammen:

-

-

Diese

Tabelle fasst zusammen, was in einer Chipkarte implementiert werden

sollte, um die Authentifizierungen für die verschiedenen involvierten

Schichten, nämlich

GSM, PPP, IPSEC und NT, zu realisieren. Schlüssel und Passworte sollten

in dem EEPROM der Chipkarte gespeichert werden. Für verschiedene

kryptographische Algorithmen kann man folgenden Richtlinien folgen:

symmetrische Algorithmen sollten in einem ROM kodiert werden; für asymmetrische

Algorithmen sollte ein fest zugeordneter kryptographischer Koprozessor

in der Chipkarte vorhanden sein.

-

Es

ist daher offensichtlich, dass bevor irgendeine Authentifizierung

stattfinden kann, die Chipkarte in einem aktiven Status sein sollte,

d.h. der Benutzer sollte das richtige Geheimnis eingeben (PIN/Passwort/biometrische

Daten).

-

GSM

Chipkarten (genannt SIM-Karten) existieren bereits. Die korrespondierende

SIM Software wird wieder verwendet, da sie in der Chipkarte vorhanden

ist, die in dem System zum einzigen Einloggen integriert ist.

-

Wie

bereits beschrieben, haben wir Telefonkartengeräte, die SIM Karten integrieren,

und die in einen PC Steckplatz als Standard-PC-Karte gesteckt werden

kann. Es wird empfohlen, dasselbe Telefonkartengerät zu verwenden,

um darin anstelle der SIM Karte die Chipkarte zum einzigen Einloggen

einzusetzen.

-

4.4 – Direkte interner Zugriff

und Kompatibilität

mit Fernzugriff

-

In

dem vorhergehenden Paragraph haben wir gesehen, wie ein einziges

Login für

die Authentifizierung von jeder betroffenen Schicht (GSM, PPP, IPSEC,

NT) implementiert wird.

-

Wir

werden nun die Verbesserungen, zu dem was vorher präsentiert

wurde, erklären.

-

4.4.1 – Problembeschreibung

-

In

den beschriebenen Fernzugriffsservice berücksichtigen wir mobile Benutzer

mit einem Laptop, die auf ihr Firmennetzwerk aus der Ferne zugreifen.

Es ist aber wahrscheinlich, dass sie ihren Laptop auch verwenden,

wenn sie in ihrem Büro

sind. Mit der wachsenden Anzahl von Dockstationen können Benutzer

leicht ihren Laptop als ihren normalen Bürocomputer, der direkt mit

ihrem internen Firmennetzwerk verbunden ist, verwenden. In dieser

Situation gibt es kein Bedürfnis

mehr, ein Telefonkartengerät

zu haben, und die Benutzer müssen

sich nur in ihr NT Domain einloggen. Um dies zu tun werden sie ihr

NT Passwort verwenden müssen. Es

ist jedoch in der gegebenen Beschreibung gesagt, dass der Benutzer

nur das Geheimnis, welches die Chipkarte aktiviert, erinnern muss,

und dann alle Authentifizierungen fortgeführt werden. In diesem Fall,

in dem die Benutzer auch ihren Laptop direkt als interne Maschine

verwenden wollen (nur NT Login), müssen sie ein zweites Geheimnis,

nämlich

das NT Passwort, zusätzlich

zum Chipkartengeheimnis erinnern.

-

In

dem System zum einzigen Einloggen wollen wir mehr als ein Geheimnis,

welches zu erinnern ist, vermeiden.

-

Die

einfache Lösung

ist, das NT Passwort zu dem Passwort zu machen, welches die Chipkarte

aktiviert. Deshalb kann dasselbe Geheimnis für beide Zugänge, den Fernzugang zum einzigen

Einloggen und als Login für

das NT Domain, verwendet werden.

-

Unglücklicherweise

tauchen mit einer solchen Lösung

andere Anliegen auf. Wenn die Benutzer ihr NT Passwort austauschen,

wenn sie direkt zu ihrem internen Netzwerk verbunden sind, kann

dieses neue Passwort nicht zur selben Zeit in der Chipkarte upgedated

werden (weil das Kartentelefongerät, welches die Chipkarte enthält, nicht

in den PC Steckplatz eingesteckt ist). Das nächste Mal, wenn die Benutzer

sich auf ihr Netzwerk aus der Ferne einloggen wollen, wird das NT

Passwort, welches in dem DC gespeichert ist, mit dem NT Passwort,

welches in der Chipkarte gespeichert ist, desynchronisiert. Ein

geschütztes

Mechnanismus soll implementiert werden, um die Geheimnissynchronisation

zu versichern.

-

4.4.2 Lösung: Geheimnissynchronisation

-

Das

Prinzip für

die Geheimnissynchronisation ist das folgende:

Wenn ein Benutzer

direkt mit dem internen Netzwerk verbunden ist, werden das alte

und das neue NT Passwort (Geheimnisse) verbunden und mit dem öffentlichen

Synchronisationsschlüssel,

welcher in dem PC gespeichert ist, verschlüsselt. Das nächste Mal,

wenn sich der Benutzer von der Ferne aus einloggt, werden die zwei

verschlüsselten

Geheimnisse zu der Chipkarte 17 übermittelt, welche sie unter

Verwendung des korrespondierenden privaten Synchronisationsschlüssels der

Chipkarte entschlüsselt.

Danach wird das alte Geheimnis mit demjenigen, welches in der Chipkarte

gespeichert ist, verglichen und das neue wird mit demjenigen, welches

von dem Benutzer eingegeben wurde, verglichen. Wenn beide Ergebnisse

korrekt sind, dann wird das Geheimnis in der Chipkarte upgedated

und der Aufbau der Schichten kann normal fortgeführt werden.

-

Die

Vorgehensweise für

die Geheimnissynchronisation ist in der 25 und

in der 26 dargestellt und wird detailliert

hiernach erläutert.

-

Nach

dem Aufstarten 350 startet das Modul 13 zum einzigen

Einloggen des Laptops das Login GUI (351). Das Modul zum

einzigen Einloggen detektiert, dass keine Chipkarte vorhanden ist

(362) (d.h. dass das Kartentelefongerät nicht in dem PC Steckplatz

eingesteckt ist) und bereitet sich selbst für die Geheimnissynchronisation

vor. Wenn der Benutzer sein/ihr NT Geheimnis eintippt (352),

behält

das Modul zum einzigen Einloggen das NT Geheimnis in dem RAM des

Laptops (361). Parallel dazu fährt das normale NT Domain Login fort