JP6437892B2 - ソフトウェア解析システム、ソフトウェア解析方法およびソフトウェア解析プログラム - Google Patents

ソフトウェア解析システム、ソフトウェア解析方法およびソフトウェア解析プログラム Download PDFInfo

- Publication number

- JP6437892B2 JP6437892B2 JP2015139910A JP2015139910A JP6437892B2 JP 6437892 B2 JP6437892 B2 JP 6437892B2 JP 2015139910 A JP2015139910 A JP 2015139910A JP 2015139910 A JP2015139910 A JP 2015139910A JP 6437892 B2 JP6437892 B2 JP 6437892B2

- Authority

- JP

- Japan

- Prior art keywords

- application

- label

- permission

- text

- applications

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Active

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

- G06F21/56—Computer malware detection or handling, e.g. anti-virus arrangements

- G06F21/566—Dynamic detection, i.e. detection performed at run-time, e.g. emulation, suspicious activities

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

- G06F21/56—Computer malware detection or handling, e.g. anti-virus arrangements

- G06F21/562—Static detection

- G06F21/563—Static detection by source code analysis

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/55—Detecting local intrusion or implementing counter-measures

- G06F21/56—Computer malware detection or handling, e.g. anti-virus arrangements

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/50—Monitoring users, programs or devices to maintain the integrity of platforms, e.g. of processors, firmware or operating systems

- G06F21/57—Certifying or maintaining trusted computer platforms, e.g. secure boots or power-downs, version controls, system software checks, secure updates or assessing vulnerabilities

- G06F21/577—Assessing vulnerabilities and evaluating computer system security

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F21/00—Security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F21/60—Protecting data

- G06F21/62—Protecting access to data via a platform, e.g. using keys or access control rules

- G06F21/6218—Protecting access to data via a platform, e.g. using keys or access control rules to a system of files or objects, e.g. local or distributed file system or database

- G06F21/6245—Protecting personal data, e.g. for financial or medical purposes

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F2221/00—Indexing scheme relating to security arrangements for protecting computers, components thereof, programs or data against unauthorised activity

- G06F2221/03—Indexing scheme relating to G06F21/50, monitoring users, programs or devices to maintain the integrity of platforms

- G06F2221/033—Test or assess software

Landscapes

- Engineering & Computer Science (AREA)

- Computer Security & Cryptography (AREA)

- Theoretical Computer Science (AREA)

- General Engineering & Computer Science (AREA)

- Computer Hardware Design (AREA)

- Software Systems (AREA)

- General Health & Medical Sciences (AREA)

- Health & Medical Sciences (AREA)

- General Physics & Mathematics (AREA)

- Physics & Mathematics (AREA)

- Bioethics (AREA)

- Virology (AREA)

- Medical Informatics (AREA)

- Databases & Information Systems (AREA)

- Computing Systems (AREA)

- Stored Programmes (AREA)

- Management, Administration, Business Operations System, And Electronic Commerce (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Description

図1は、実施形態に係るソフトウェア解析システム1の構成の一例を示す概略図である。図1に示すソフトウェア解析システム1は、たとえば、ユーザがモバイル端末にアプリケーションをダウンロードするためにアクセスするダウンロードサービスの運営者が運用する、アプリケーションの事前審査を行うサーバである。なお、以下の記載中、「アプリケーション」は「アプリ」とも呼ぶ。

図4は、実施形態に係るソフトウェア解析システム1が実行する処理の流れの一例を示すフローチャートである。図4の処理の前提として、ソフトウェア解析システム1は予め、複数のアプリケーションに関する情報を取得し、記憶部10のアプリ情報記憶部11に記憶しているものとする。図4に示すように、ソフトウェア解析システム1による解析処理は、ラベル生成部20によるラベル生成(コード解析)(ステップS21)、スコア算出部30によるスコア算出(キーワード抽出)(ステップS22)、分類部40による分類(ステップS23)の各処理を含む。分類部40による分類が完了すると処理は終了する。以下、各部による処理の流れについて説明する。

ラベル生成部20は、アプリ情報記憶部11に記憶されるアプリケーションの情報にもとづき、各アプリケーションのラベルを生成する。図5は、実施形態に係るラベル生成処理の流れの一例を示すフローチャートである。図5に示すように、ラベル生成部20はまず、解析の対象として、1つのアプリケーションと、1つのプライバシー情報を選択する(ステップS51)。たとえば、ラベル生成部20は、アプリID「AP001」のアプリケーションを選択する。また、ラベル生成部20は、プライバシー情報としてカメラ機能を選択する。ラベル生成部20によるアプリケーションおよびプライバシー情報の選択の順序については、あらかじめ決定してソフトウェア解析システム1に記憶させておいてもよいし、選択するアプリケーションおよびプライバシー情報をユーザが指定するようにしてもよい。

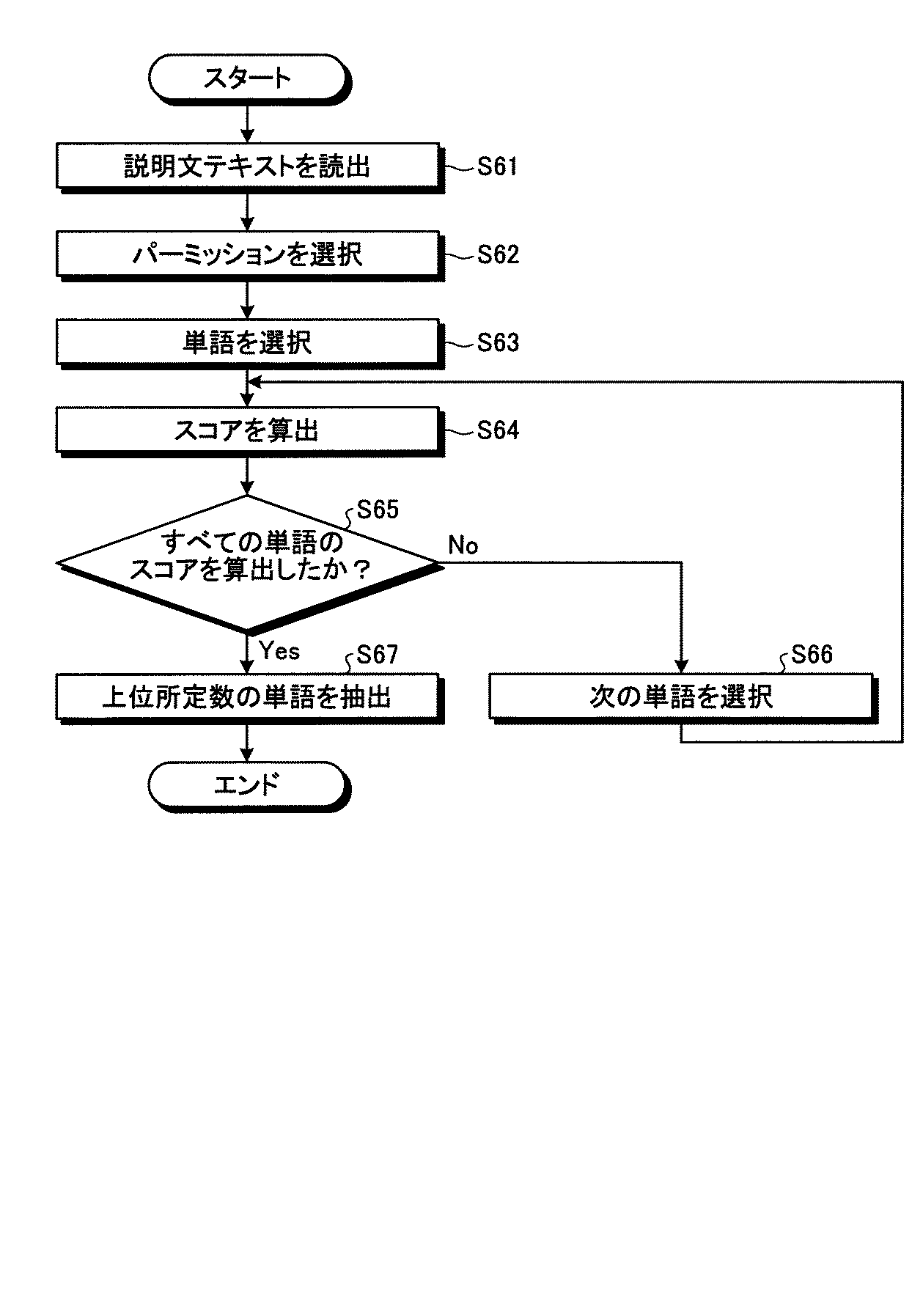

スコア算出部30は、ラベルが付与されたアプリケーションおよびプライバシー情報を用いて、プライバシー情報にアクセスするアプリケーションを、説明文テキストに基づいて特定するためのキーワードを抽出する。

分類部40は、スコア算出部30が抽出したキーワードと、アプリケーションの説明文テキストに基づき、各アプリケーションがプライバシー情報にアクセスするか否かに基づきアプリケーションを分類する。図7は、実施形態に係る分類処理の流れの一例を示すフローチャートである。

上記のように、上記実施形態に係るソフトウェア解析システムは、ラベル生成部と、スコア算出部と、分類部と、を備える。そして、ラベル生成部は、複数のアプリケーションのコードに基づき、当該複数のアプリケーションがパーミッションにより所定のプライバシー情報にアクセスするか否かを判定する。また、ラベル生成部は、所定のプライバシー情報にアクセスすると判定されたアプリケーションに第1のラベル(「言及あり」)を付与し、所定のプライバシー情報にアクセスしないと判定されたアプリケーションに第1のラベルと異なる第2のラベル(「言及なし」)を付与する。スコア算出部は、第2のラベルを付与されたアプリケーションの説明文のテキストよりも、第1のラベルを付与されたアプリケーションの説明文のテキストに多く含まれる単語のスコアが高くなるよう複数のアプリケーションの説明文に含まれる単語各々のスコアを算出し、パーミッションに対応付けて、算出されたスコアが上位から所定数の単語を、複数のアプリケーションの説明文から抽出する。分類部は、スコア算出部が抽出した単語が説明文のテキストに含まれるアプリケーションをパーミッションに言及するアプリケーションとして分類し、スコア算出部が抽出した単語が説明文のテキストに含まれないアプリケーションをパーミッションに言及しないアプリケーションとして分類する。

上記実施形態では、ソフトウェア解析システム1は、各アプリケーションのコードと説明文テキストとに基づき、当該アプリケーションが所定のプライバシー情報にアクセスするか否かを判定した。また、上記実施形態のソフトウェア解析システム1は、説明文テキストに基づき、各アプリケーションがプライバシー情報へのアクセスを説明文において開示しているか否かを分類した。以下で、変形例として、ソフトウェア解析システムが、新しく検知されたアプリケーションに対して解析をおこなって分類結果を取得し、分類結果に基づき、悪性アプリケーションと良性アプリケーションとを特定する例を説明する。変形例のソフトウェア解析システムはまた、新しく検知したアプリケーションが悪性アプリケーションである場合にユーザに警告するよう構成される。

このように、変形例に係るソフトウェア解析システム1Aは、ラベル生成部により第1のラベル(「言及あり」)を付与されたアプリケーションであって、分類部によりパーミッションに言及しないアプリケーションに分類されたアプリケーションを、悪性アプリケーションとして特定する特定部を、さらに備える。このため、ソフトウェア解析システム1Aは、コード解析の結果とテキスト解析の結果とに矛盾があるアプリケーションを容易に特定して、悪性アプリケーションとして抽出することができる。

これまで本発明の実施形態について説明したが、本発明は上述した実施形態以外にも、その他の実施形態にて実施されてもよい。以下に、その他の実施形態を説明する。

図示した各装置の各構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各装置の分散・統合の具体的形態は図示のものに限られず、その全部または一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的または物理的に分散・統合して構成することができる。例えば、キーワードリスト記憶部12をソフトウェア解析システム1の外部の記憶装置に記憶するように構成して他のサーバがキーワードを利用して悪性アプリケーションを特定できるように構成してもよい。

また、上記実施の形態において説明したソフトウェア解析システム1,1Aが実行する処理をコンピュータが実行可能な言語で記述したプログラムを作成することもできる。例えば、実施形態に係るソフトウェア解析システム1,1Aが実行する処理をコンピュータが実行可能な言語で記述したプログラムを作成することもできる。この場合、コンピュータがプログラムを実行することにより、上記実施形態と同様の効果を得ることができる。さらに、かかるプログラムをコンピュータが読み取り可能な記録媒体に記録して、この記録媒体に記録されたプログラムをコンピュータに読み込ませて実行することにより上記実施形態と同様の処理を実現してもよい。以下に、ソフトウェア解析システム1,1Aと同様の機能を実現するプログラムを実行するコンピュータの一例を説明する。

10,10A 記憶部

11,11A アプリ情報記憶部

12 キーワードリスト記憶部

20 ラベル生成部

30 スコア算出部

40 分類部

50 特定部

60 送信部

Claims (7)

- 複数のアプリケーションのコードに基づき、当該複数のアプリケーションがパーミッションにより所定のプライバシー情報にアクセスするか否かを判定し、所定のプライバシー情報にアクセスすると判定されたアプリケーションに第1のラベルを付与し、所定のプライバシー情報にアクセスしないと判定されたアプリケーションに第1のラベルと異なる第2のラベルを付与するラベル生成部と、

前記第2のラベルを付与されたアプリケーションの説明文のテキストよりも、前記第1のラベルを付与されたアプリケーションの説明文のテキストに多く含まれる単語のスコアが高くなるよう前記複数のアプリケーションの説明文に含まれる単語各々のスコアを算出し、前記パーミッションに対応付けて、算出されたスコアが上位から所定数の単語を、前記複数のアプリケーションの説明文から抽出するスコア算出部と、

前記スコア算出部が抽出した単語が説明文のテキストに含まれるアプリケーションを前記パーミッションに言及するアプリケーションとして分類し、前記スコア算出部が抽出した単語が説明文のテキストに含まれないアプリケーションを前記パーミッションに言及しないアプリケーションとして分類する分類部と、

を備えるソフトウェア解析システム。 - 前記ラベル生成部により前記第1のラベルを付与されたアプリケーションであって、前記分類部により前記パーミッションに言及しないアプリケーションに分類されたアプリケーションを、悪性アプリケーションとして特定する特定部を、さらに備える請求項1に記載のソフトウェア解析システム。

- 前記ラベル生成部により第1のラベルを付与されたアプリケーションであって、前記分類部により前記パーミッションに言及しないアプリケーションに分類されたアプリケーションが、モバイル端末にインストールされる際に、警告情報を送信する送信部をさらに備える請求項1または2に記載のソフトウェア解析システム。

- 前記スコア算出部が抽出した単語と、前記パーミッションと、を対応づけて記憶する記憶部をさらに備え、

前記分類部は、新しいアプリケーションが検知されると、前記記憶部に前記パーミッションに対応付けて記憶される単語にもとづき、当該アプリケーションを、前記パーミッションに言及するアプリケーションおよび前記パーミッションに言及しないアプリケーションのいずれかに分類する請求項1から3のいずれか1項に記載のソフトウェア解析システム。 - コンピュータによって実行されるソフトウェア解析方法であって、

複数のアプリケーションのコードに基づき、当該複数のアプリケーションがパーミッションにより所定のプライバシー情報にアクセスするか否かを判定し、所定のプライバシー情報にアクセスすると判定されたアプリケーションに第1のラベルを付与し、所定のプライバシー情報にアクセスしないと判定されたアプリケーションに第1のラベルと異なる第2のラベルを付与するラベル生成工程と、

前記第2のラベルを付与されたアプリケーションの説明文のテキストよりも、前記第1のラベルを付与されたアプリケーションの説明文のテキストに多く含まれる単語のスコアが高くなるよう前記複数のアプリケーションの説明文に含まれる単語各々のスコアを算出し、パーミッションに対応付けて、算出されたスコアが上位から所定数の単語を、複数のアプリケーションの説明文から抽出するスコア算出工程と、

前記スコア算出工程において抽出した単語が説明文のテキストに含まれるアプリケーションを前記パーミッションに言及するアプリケーションとして分類し、前記スコア算出工程において抽出した単語が説明文のテキストに含まれないアプリケーションを前記パーミッションに言及しないアプリケーションとして分類する分類工程と、

を備えるソフトウェア解析方法。 - 複数のアプリケーションのコードに基づき、当該複数のアプリケーションがパーミッションにより所定のプライバシー情報にアクセスするか否かを判定し、所定のプライバシー情報にアクセスすると判定されたアプリケーションに第1のラベルを付与し、所定のプライバシー情報にアクセスしないと判定されたアプリケーションに第1のラベルと異なる第2のラベルを付与するラベル生成手順と、

前記第2のラベルを付与されたアプリケーションの説明文のテキストよりも、前記第1のラベルを付与されたアプリケーションの説明文のテキストに多く含まれる単語のスコアが高くなるよう前記複数のアプリケーションの説明文に含まれる単語各々のスコアを算出し、パーミッションに対応付けて、算出されたスコアが上位から所定数の単語を、複数のアプリケーションの説明文から抽出するスコア算出手順と、

前記スコア算出手順において抽出した単語が説明文のテキストに含まれるアプリケーションを前記パーミッションに言及するアプリケーションとして分類し、前記スコア算出手順において抽出した単語が説明文のテキストに含まれないアプリケーションを前記パーミッションに言及しないアプリケーションとして分類する分類手順と、

をコンピュータに実行させるためのソフトウェア解析プログラム。

Priority Applications (5)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2015139910A JP6437892B2 (ja) | 2015-07-13 | 2015-07-13 | ソフトウェア解析システム、ソフトウェア解析方法およびソフトウェア解析プログラム |

| EP16824330.1A EP3293664B1 (en) | 2015-07-13 | 2016-07-05 | Software analysis system, software analysis method, and software analysis program |

| CN201680039655.7A CN107735792B (zh) | 2015-07-13 | 2016-07-05 | 软件分析系统、软件分析方法和记录介质 |

| US15/574,199 US10366236B2 (en) | 2015-07-13 | 2016-07-05 | Software analysis system, software analysis method, and software analysis program |

| PCT/JP2016/069881 WO2017010350A1 (ja) | 2015-07-13 | 2016-07-05 | ソフトウェア解析システム、ソフトウェア解析方法およびソフトウェア解析プログラム |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2015139910A JP6437892B2 (ja) | 2015-07-13 | 2015-07-13 | ソフトウェア解析システム、ソフトウェア解析方法およびソフトウェア解析プログラム |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2017021655A JP2017021655A (ja) | 2017-01-26 |

| JP6437892B2 true JP6437892B2 (ja) | 2018-12-12 |

Family

ID=57756989

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2015139910A Active JP6437892B2 (ja) | 2015-07-13 | 2015-07-13 | ソフトウェア解析システム、ソフトウェア解析方法およびソフトウェア解析プログラム |

Country Status (5)

| Country | Link |

|---|---|

| US (1) | US10366236B2 (ja) |

| EP (1) | EP3293664B1 (ja) |

| JP (1) | JP6437892B2 (ja) |

| CN (1) | CN107735792B (ja) |

| WO (1) | WO2017010350A1 (ja) |

Families Citing this family (7)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US10891380B1 (en) * | 2017-03-21 | 2021-01-12 | Mcafee, Llc | Framework to quantify deviations in app permissions using application description |

| US20190156024A1 (en) * | 2017-11-20 | 2019-05-23 | Somansa Co., Ltd. | Method and apparatus for automatically classifying malignant code on basis of malignant behavior information |

| CN109241281B (zh) * | 2018-08-01 | 2022-09-23 | 百度在线网络技术(北京)有限公司 | 软件失效原因生成方法、装置及设备 |

| JP7062581B2 (ja) * | 2018-12-07 | 2022-05-06 | Kddi株式会社 | プライバシーポリシー検証装置、コンピュータプログラム及びプライバシーポリシー検証方法 |

| CN113886584A (zh) * | 2020-11-10 | 2022-01-04 | 支付宝(杭州)信息技术有限公司 | 一种应用程序的信息检测方法、装置及设备 |

| JP7651377B2 (ja) * | 2021-05-31 | 2025-03-26 | 株式会社日立製作所 | データ抽出システムおよびデータ抽出方法 |

| US12511429B2 (en) | 2021-09-15 | 2025-12-30 | Samsung Electronics Co., Ltd. | Electronic device for analyzing permission for installation file and method of operating the same |

Family Cites Families (14)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| US9043919B2 (en) * | 2008-10-21 | 2015-05-26 | Lookout, Inc. | Crawling multiple markets and correlating |

| JP5382651B2 (ja) * | 2009-09-09 | 2014-01-08 | 独立行政法人情報通信研究機構 | 単語対取得装置、単語対取得方法、およびプログラム |

| JP5452192B2 (ja) * | 2009-12-02 | 2014-03-26 | Kddi株式会社 | アクセス制御システム、アクセス制御方法およびプログラム |

| US9215548B2 (en) * | 2010-09-22 | 2015-12-15 | Ncc Group Security Services, Inc. | Methods and systems for rating privacy risk of applications for smart phones and other mobile platforms |

| CN103136472B (zh) * | 2011-11-29 | 2016-08-31 | 腾讯科技(深圳)有限公司 | 一种防应用程序窃取隐私的方法及移动设备 |

| US20130333039A1 (en) * | 2012-06-07 | 2013-12-12 | Mcafee, Inc. | Evaluating Whether to Block or Allow Installation of a Software Application |

| CN102867143B (zh) * | 2012-08-22 | 2015-10-21 | 中国科学技术大学 | 一种恶意应用程序的快速过滤方法 |

| CN104346566A (zh) * | 2013-07-31 | 2015-02-11 | 腾讯科技(深圳)有限公司 | 检测隐私权限风险的方法、装置、终端、服务器及系统 |

| CN103793650A (zh) * | 2013-12-02 | 2014-05-14 | 北京邮电大学 | Android应用程序的静态分析方法及装置 |

| CN104462971B (zh) * | 2014-12-17 | 2017-10-03 | 北京奇虎科技有限公司 | 根据应用程序声明特征识别恶意应用程序的方法和装置 |

| CN104462970B (zh) * | 2014-12-17 | 2017-06-16 | 中国科学院软件研究所 | 一种基于进程通信的Android应用程序权限滥用检测方法 |

| CN104517054B (zh) * | 2014-12-25 | 2017-04-12 | 北京奇虎测腾科技有限公司 | 一种检测恶意apk的方法、装置、客户端和服务器 |

| CN104504337A (zh) * | 2014-12-31 | 2015-04-08 | 中国人民解放军理工大学 | 一种安卓数据泄露的恶意应用检测方法 |

| US20160335432A1 (en) * | 2015-05-17 | 2016-11-17 | Bitdefender IPR Management Ltd. | Cascading Classifiers For Computer Security Applications |

-

2015

- 2015-07-13 JP JP2015139910A patent/JP6437892B2/ja active Active

-

2016

- 2016-07-05 EP EP16824330.1A patent/EP3293664B1/en active Active

- 2016-07-05 WO PCT/JP2016/069881 patent/WO2017010350A1/ja not_active Ceased

- 2016-07-05 US US15/574,199 patent/US10366236B2/en active Active

- 2016-07-05 CN CN201680039655.7A patent/CN107735792B/zh active Active

Also Published As

| Publication number | Publication date |

|---|---|

| EP3293664A4 (en) | 2019-01-02 |

| US20180137281A1 (en) | 2018-05-17 |

| EP3293664B1 (en) | 2019-06-12 |

| US10366236B2 (en) | 2019-07-30 |

| JP2017021655A (ja) | 2017-01-26 |

| EP3293664A1 (en) | 2018-03-14 |

| CN107735792A (zh) | 2018-02-23 |

| WO2017010350A1 (ja) | 2017-01-19 |

| CN107735792B (zh) | 2020-12-29 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6437892B2 (ja) | ソフトウェア解析システム、ソフトウェア解析方法およびソフトウェア解析プログラム | |

| Zhang et al. | Enhancing state-of-the-art classifiers with api semantics to detect evolved android malware | |

| Wu et al. | Why an android app is classified as malware: Toward malware classification interpretation | |

| US9525706B2 (en) | Apparatus and method for diagnosing malicious applications | |

| CN110837550A (zh) | 基于知识图谱的问答方法、装置、电子设备及存储介质 | |

| Gao et al. | Android malware detection via graphlet sampling | |

| CN112136123B (zh) | 表征文件以进行相似性搜索 | |

| WO2018072071A1 (zh) | 知识图谱构建系统及方法 | |

| CN103473506A (zh) | 用于识别恶意apk文件的方法和装置 | |

| US10511681B2 (en) | Establishing and utilizing behavioral data thresholds for deep learning and other models to identify users across digital space | |

| US12105756B2 (en) | Computer-implemented methods, systems comprising computer-readable media, and electronic devices for narrative representation of a network computing environment | |

| CN108694324B (zh) | 一种信息泄露监控方法以及装置 | |

| TW202016758A (zh) | 知識圖譜產生裝置、方法及其電腦程式產品 | |

| CN107615240A (zh) | 用于分析二进制文件的基于生物序列的方案 | |

| KR20200073822A (ko) | 악성코드 분류 방법 및 그 장치 | |

| CN114650167B (zh) | 一种异常检测方法、装置、设备及计算机可读存储介质 | |

| Liu et al. | Using g features to improve the efficiency of function call graph based android malware detection | |

| CN104937540A (zh) | 获取与类似代码相关联的应用生命周期管理实体的标识 | |

| US8001122B2 (en) | Relating similar terms for information retrieval | |

| US11080300B2 (en) | Using relation suggestions to build a relational database | |

| JP2014074942A (ja) | 情報収集プログラム、情報収集方法および情報処理装置 | |

| KR20200073824A (ko) | 악성코드 프로파일링 방법 및 그 장치 | |

| JP6811468B2 (ja) | 情報処理装置、データ検索方法、プログラム、データ構造及びデータ処理システム | |

| JP2023057658A (ja) | 情報処理装置、情報を提供するためにコンピューターによって実行される方法、および、プログラム | |

| US10296990B2 (en) | Verifying compliance of a land parcel to an approved usage |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A711 | Notification of change in applicant |

Free format text: JAPANESE INTERMEDIATE CODE: A711 Effective date: 20170818 |

|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20170821 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A821 Effective date: 20170818 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20180925 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20181105 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20181113 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20181115 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6437892 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| S533 | Written request for registration of change of name |

Free format text: JAPANESE INTERMEDIATE CODE: R313533 |

|

| R350 | Written notification of registration of transfer |

Free format text: JAPANESE INTERMEDIATE CODE: R350 |