JP6089527B2 - ストレージ制御システム、リカバリプログラム、及び該方法 - Google Patents

ストレージ制御システム、リカバリプログラム、及び該方法 Download PDFInfo

- Publication number

- JP6089527B2 JP6089527B2 JP2012205012A JP2012205012A JP6089527B2 JP 6089527 B2 JP6089527 B2 JP 6089527B2 JP 2012205012 A JP2012205012 A JP 2012205012A JP 2012205012 A JP2012205012 A JP 2012205012A JP 6089527 B2 JP6089527 B2 JP 6089527B2

- Authority

- JP

- Japan

- Prior art keywords

- information

- control unit

- storage

- bud

- equivalence

- Prior art date

- Legal status (The legal status is an assumption and is not a legal conclusion. Google has not performed a legal analysis and makes no representation as to the accuracy of the status listed.)

- Expired - Fee Related

Links

Images

Classifications

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/07—Responding to the occurrence of a fault, e.g. fault tolerance

- G06F11/14—Error detection or correction of the data by redundancy in operation

- G06F11/1402—Saving, restoring, recovering or retrying

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/07—Responding to the occurrence of a fault, e.g. fault tolerance

- G06F11/14—Error detection or correction of the data by redundancy in operation

- G06F11/1402—Saving, restoring, recovering or retrying

- G06F11/1415—Saving, restoring, recovering or retrying at system level

- G06F11/1441—Resetting or repowering

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/07—Responding to the occurrence of a fault, e.g. fault tolerance

- G06F11/16—Error detection or correction of the data by redundancy in hardware

- G06F11/1608—Error detection by comparing the output signals of redundant hardware

- G06F11/1612—Error detection by comparing the output signals of redundant hardware where the redundant component is persistent storage

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/07—Responding to the occurrence of a fault, e.g. fault tolerance

- G06F11/16—Error detection or correction of the data by redundancy in hardware

- G06F11/20—Error detection or correction of the data by redundancy in hardware using active fault-masking, e.g. by switching out faulty elements or by switching in spare elements

- G06F11/2053—Error detection or correction of the data by redundancy in hardware using active fault-masking, e.g. by switching out faulty elements or by switching in spare elements where persistent mass storage functionality or persistent mass storage control functionality is redundant

- G06F11/2056—Error detection or correction of the data by redundancy in hardware using active fault-masking, e.g. by switching out faulty elements or by switching in spare elements where persistent mass storage functionality or persistent mass storage control functionality is redundant by mirroring

- G06F11/2082—Data synchronisation

-

- G—PHYSICS

- G06—COMPUTING OR CALCULATING; COUNTING

- G06F—ELECTRIC DIGITAL DATA PROCESSING

- G06F11/00—Error detection; Error correction; Monitoring

- G06F11/07—Responding to the occurrence of a fault, e.g. fault tolerance

- G06F11/16—Error detection or correction of the data by redundancy in hardware

- G06F11/20—Error detection or correction of the data by redundancy in hardware using active fault-masking, e.g. by switching out faulty elements or by switching in spare elements

- G06F11/2053—Error detection or correction of the data by redundancy in hardware using active fault-masking, e.g. by switching out faulty elements or by switching in spare elements where persistent mass storage functionality or persistent mass storage control functionality is redundant

- G06F11/2056—Error detection or correction of the data by redundancy in hardware using active fault-masking, e.g. by switching out faulty elements or by switching in spare elements where persistent mass storage functionality or persistent mass storage control functionality is redundant by mirroring

- G06F11/2071—Error detection or correction of the data by redundancy in hardware using active fault-masking, e.g. by switching out faulty elements or by switching in spare elements where persistent mass storage functionality or persistent mass storage control functionality is redundant by mirroring using a plurality of controllers

Landscapes

- Engineering & Computer Science (AREA)

- Theoretical Computer Science (AREA)

- Quality & Reliability (AREA)

- Physics & Mathematics (AREA)

- General Engineering & Computer Science (AREA)

- General Physics & Mathematics (AREA)

- Information Retrieval, Db Structures And Fs Structures Therefor (AREA)

Description

BUD9aは、各機能に対応する、等価管理領域(10a)、ユーザ領域(12a)、バックアップ領域(14a)を有する。図1では、一例として、機能#Aに対応する等価管理領域#A(10a)、ユーザ領域#A(12a)、バックアップ領域#A(14a)が記載されている。

<ストレージ装置の初期起動時>

図9は、本実施形態におけるストレージ装置の初期起動時の等価制御部の動作フローを示す。ストレージ装置が初期起動でない場合(S20で「No」)、本フローは終了する。ストレージ装置が初期起動である場合(S20で「Yes」)、等価制御部52は、各ユーザ領域に対応する機能制御部51に、初期書込みデータの作成を依頼する(S21)。初期書込みデータとは、初期起動時にユーザ領域に格納するメタデータを示す。

図13は、本実施形態における各機能制御部からBUDへ読み出し処理を行う場合の等価制御部の動作フローを示す。機能制御部51からの読み出し要求を受けると、等価制御部52は、各BUD64から、等価管理データを読み出す(S101)。

図16A及び図16Bは、本実施形態における各機能制御部からBUDへ書込み処理を行う場合の等価制御部の動作フローを示す。機能制御部51からの書き込み要求を受けると、等価制御部52は、各BUD64の等価管理領域からその機能制御部51が使用するユーザ領域に対応する等価管理データを読み出す(S131)。

図19は、本実施形態におけるリカバリ処理を行う場合の等価制御部の動作フローを示す。CM組み込み時、等価制御部52は、リカバリ対象のBUD及び正常なBUDから等価管理データを読み出す(S201)。

(付記1)

情報を格納する第1格納領域と、前記第1格納領域が区分された各区画に格納される情報を示す区画情報の属性に関する属性情報を含む管理情報を格納する第2格納領域と、を含む複数の格納部と、

前記複数の格納部から前記管理情報を取得する取得部と、

取得した前記管理情報を比較して異常な前記管理情報があるかを判定する判定部と、

前記異常な管理情報があると判定された場合、正常な管理情報の区画毎の属性情報に基づいて、該正常な管理情報が取得されたいずれかの前記格納部から、前記異常な管理情報が取得された前記格納部の前記第1格納領域に格納される情報を、区画単位で再構成するリカバリ部と、

を備えることを特徴とするストレージ制御システム。

(付記2)

前記ストレージ制御システムは、さらに、

前記格納部への対象情報の書き込み要求があった場合、前記複数の格納部において、前記第1格納領域に該対象情報を書き込み、該対象情報を書き込んだ区画に格納される区画情報に対応する属性情報に、該区画情報が有効であるか否かを示す情報を書き込む書き込み部

を備え、

前記リカバリ部は、前記正常な管理情報が取得されたいずれかの前記格納部から、前記区画情報が有効であることを示す属性情報を有する該区画情報を抽出し、前記異常な管理情報が取得された格納部の前記第1格納領域における対応する区画に、抽出した該区画情報を格納する

ことを特徴とする付記1に記載のストレージ制御システム。

(付記3)

前記書き込み部は、前記書き込みが失敗した格納部がある場合、該書き込みが成功した格納部の管理情報における、前記書き込み要求によるアクセス範囲に対応する前記区画に格納された前記区画情報の前記属性情報に、リカバリが必要であることを示す情報を書き込み、

前記リカバリ部は、前記書き込みが成功した前記格納部から、前記リカバリが必要であることを示す属性情報を有する該区画情報を抽出し、前記書き込みが失敗した格納部の前記第1格納領域における対応する区画に、抽出した該区画情報を格納する

ことを特徴とする付記2に記載のストレージ制御システム。

(付記4)

前記リカバリが必要であることを示す属性情報は、前記書き込みが失敗した格納部を識別する情報である

ことを特徴とする付記3に記載のストレージ制御システム。

(付記5)

前記属性情報は、前記区画情報の種別情報を含み、

前記書き込み部は、前記書き込み対象情報の書き込み要求があった場合であって、該書き込み要求によるアクセス範囲に対応する前記区画に格納された区画情報の属性情報に含まれる前記種別情報がメタデータを示す場合、前記書き込み対象情報を前記格納部の前記第1格納領域とバックアップ領域とに格納し、前記種別情報がメタデータを示さない場合、書き込み対象情報を前記第1格納領域に格納する

ことを特徴とする付記2〜4のうちいずれか1項に記載のストレージ制御システム。

(付記6)

コンピュータに、

情報を格納する第1格納領域と、前記第1格納領域が区分された各区画に格納される情報を示す区画情報の属性に関する属性情報を含む管理情報を格納する第2格納領域と、を含む、複数の格納部から前記管理情報を取得し、

取得した前記管理情報を比較して異常な前記管理情報があるかを判定し、

前記異常な管理情報があると判定された場合、正常な管理情報の区画毎の属性情報に基づいて、該正常な管理情報が取得されたいずれかの前記格納部から、前記異常な管理情報が取得された前記格納部の前記第1格納領域に格納される情報を、区画単位で再構成する

処理を実行させることを特徴とするリカバリプログラム。

(付記7)

前記コンピュータは、さらに、

前記格納部への対象情報の書き込み要求があった場合、前記複数の格納部において、前記第1格納領域に該対象情報を書き込み、該対象情報を書き込んだ区画に格納される区画情報に対応する属性情報に、該区画情報が有効であるか否かを示す情報を書き込む

処理を実行させ、

前記情報を再構成する場合、前記正常な管理情報が取得されたいずれかの前記格納部から、前記区画情報が有効であることを示す属性情報を有する該区画情報を抽出し、前記異常な管理情報が取得された格納部の前記第1格納領域における対応する区画に、抽出した該区画情報を格納する

ことを特徴とする付記6に記載のリカバリプログラム。

(付記8)

前記書き込みが失敗した格納部がある場合、該書き込みが成功した格納部の管理情報における、前記書き込み要求によるアクセス範囲に対応する前記区画に格納された前記区画情報の前記属性情報に、リカバリが必要であることを示す情報を書き込み、

前記情報を再構成する場合、前記書き込みが成功した前記格納部から、前記リカバリが必要であることを示す属性情報を有する該区画情報を抽出し、前記書き込みが失敗した格納部の前記第1格納領域における対応する区画に、抽出した該区画情報を格納する

ことを特徴とする付記7に記載のリカバリプログラム。

(付記9)

前記リカバリが必要であることを示す属性情報は、前記書き込みが失敗した格納部を識別する情報である

ことを特徴とする付記8に記載のリカバリプログラム。

(付記10)

前記属性情報は、前記区画情報の種別情報を含み、

前記書き込み対象情報の書き込み要求があった場合であって、該書き込み要求によるアクセス範囲に対応する前記区画に格納された区画情報の属性情報に含まれる前記種別情報がメタデータを示す場合、前記書き込み対象情報を前記格納部の前記第1格納領域とバックアップ領域とに格納し、前記種別情報がメタデータを示さない場合、書き込み対象情報を前記第1格納領域に格納する

ことを特徴とする付記6〜9のうちいずれか1項に記載のリカバリプログラム。

(付記11)

コンピュータが、

情報を格納する第1格納領域と、前記第1格納領域が区分された各区画に格納される情報を示す区画情報の属性に関する属性情報を含む管理情報を格納する第2格納領域と、を含む、複数の格納部から前記管理情報を取得し、

取得した前記管理情報を比較して異常な前記管理情報があるかを判定し、

前記異常な管理情報があると判定された場合、正常な管理情報の区画毎の属性情報に基づいて、該正常な管理情報が取得されたいずれかの前記格納部から、前記異常な管理情報が取得された前記格納部の前記第1格納領域に格納される情報を、区画単位で再構成する

処理を実行することを特徴とするリカバリ方法。

(付記12)

前記コンピュータは、さらに、

前記格納部への対象情報の書き込み要求があった場合、前記複数の格納部において、前記第1格納領域に該対象情報を書き込み、該対象情報を書き込んだ区画に格納される区画情報に対応する属性情報に、該区画情報が有効であるか否かを示す情報を書き込む

処理を実行させ、

前記情報を再構成する場合、前記正常な管理情報が取得されたいずれかの前記格納部から、前記区画情報が有効であることを示す属性情報を有する該区画情報を抽出し、前記異常な管理情報が取得された格納部の前記第1格納領域における対応する区画に、抽出した該区画情報を格納する

ことを特徴とする付記11に記載のリカバリ方法。

(付記13)

前記書き込みが失敗した格納部がある場合、該書き込みが成功した格納部の管理情報における、前記書き込み要求によるアクセス範囲に対応する前記区画に格納された前記区画情報の前記属性情報に、リカバリが必要であることを示す情報を書き込み、

前記情報を再構成する場合、前記書き込みが成功した前記格納部から、前記リカバリが必要であることを示す属性情報を有する該区画情報を抽出し、前記書き込みが失敗した格納部の前記第1格納領域における対応する区画に、抽出した該区画情報を格納する

ことを特徴とする付記12に記載のリカバリ方法。

(付記14)

前記リカバリが必要であることを示す属性情報は、前記書き込みが失敗した格納部を識別する情報である

ことを特徴とする付記13に記載のリカバリ方法。

(付記15)

前記属性情報は、前記区画情報の種別情報を含み、

前記書き込み対象情報の書き込み要求があった場合であって、該書き込み要求によるアクセス範囲に対応する前記区画に格納された区画情報の属性情報に含まれる前記種別情報がメタデータを示す場合、前記書き込み対象情報を前記格納部の前記第1格納領域とバックアップ領域とに格納し、前記種別情報がメタデータを示さない場合、書き込み対象情報を前記第1格納領域に格納する

ことを特徴とする付記11〜14のうちいずれか1項に記載のリカバリ方法。

22 格納部

23 取得部

24 判定部

25 リカバリ部

26 書き込み部

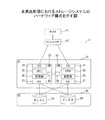

31 ストレージシステム

32 コントローラエンクロージャ(CE)

33 コントローラモジュール(CM)

34 チャネルアダプタ(CA)

35 CPU

36 記憶部

37 デバイスアダプタ(DA)

38 CM間通信インターフェース(I/F)

39 ディスク装置

40 ドライブエンクロージャ(DE)

41 ホスト

42 ファイバチャネル(FC)スイッチ

51(51A〜51N) 機能制御部

52 等価制御部

53 ライト制御部

54 リード制御部

55 リカバリ制御部

56 ライトサブ制御部

57 リードサブ制御部

58 ロック/アンロック制御部

59 等価チェック制御部

60 ブロック属性管理制御部

61 ブロック属性解析制御部

62 BUDアクセス制御部

63 BUDドライバ

64 BUD

65 等価管理領域

66 ユーザ領域

67 バックアップ領域

68 CM間通信ドライバ制御部

Claims (7)

- 所定のサイズ毎に区分された複数の区画で形成され且つ情報を格納する第1格納領域と、前記複数の区画の各区画に格納される情報が有効であるか否かを示す情報とリカバリが必要であるか否かを示す情報を含む属性情報を含む管理情報を格納する第2格納領域と、を含む複数の格納部と、

前記複数の格納部から前記管理情報を取得する取得部と、

取得した前記管理情報を比較して異常な前記管理情報があるかを判定する判定部と、

前記異常な管理情報があると判定された場合、正常な管理情報の区画毎の属性情報に基づいて、該正常な管理情報が取得されたいずれかの前記格納部から、前記異常な管理情報が取得された前記格納部の前記第1格納領域に格納される情報を、区画単位で再構成するリカバリ部と、

を備えることを特徴とするストレージ制御システム。 - 前記ストレージ制御システムは、さらに、

前記格納部への対象情報の書き込み要求があった場合、前記複数の格納部において、前記第1格納領域に該対象情報を書き込み、該対象情報を書き込んだ区画に格納される情報に対応する属性情報に、該書き込んだ区画の情報が有効であるか否かを示す情報を書き込む書き込み部

を備え、

前記リカバリ部は、前記正常な管理情報が取得されたいずれかの前記格納部から、前記区画に格納された情報が有効であることを示す属性情報を有する該区画に格納された情報を抽出し、前記異常な管理情報が取得された格納部の前記第1格納領域における対応する区画に、該抽出した情報を格納する

ことを特徴とする請求項1に記載のストレージ制御システム。 - 前記書き込み部は、前記書き込みが失敗した格納部がある場合、該書き込みが成功した格納部の管理情報における、前記書き込み要求によるアクセス範囲に対応する前記区画に格納された情報の前記属性情報に、リカバリが必要であることを示す情報を書き込み、

前記リカバリ部は、前記書き込みが成功した前記格納部から、前記リカバリが必要であることを示す属性情報を有する該区画に格納された情報を抽出し、前記書き込みが失敗した格納部の前記第1格納領域における対応する区画に、該抽出した情報を格納する

ことを特徴とする請求項2に記載のストレージ制御システム。 - 前記リカバリが必要であることを示す属性情報は、前記書き込みが失敗した格納部を識別する情報である

ことを特徴とする請求項3に記載のストレージ制御システム。 - 前記属性情報は、前記区画に格納された情報の種別情報を含み、

前記書き込み部は、前記書き込み対象情報の書き込み要求があった場合であって、該書き込み要求によるアクセス範囲に対応する前記区画に格納された情報の属性情報に含まれる前記種別情報がメタデータを示す場合、前記書き込み対象情報を前記格納部の前記第1格納領域とバックアップ領域とに格納し、前記種別情報がメタデータを示さない場合、書き込み対象情報を前記第1格納領域に格納する

ことを特徴とする請求項2〜4のうちいずれか1項に記載のストレージ制御システム。 - コンピュータに、

所定のサイズ毎に区分された複数の区画で形成され且つ情報を格納する第1格納領域と、前記複数の区画の各区画に格納される情報が有効であるか否かを示す情報とリカバリが必要であるか否かを示す情報を含む属性情報を含む管理情報を格納する第2格納領域と、を含む、複数の格納部から前記管理情報を取得し、

取得した前記管理情報を比較して異常な前記管理情報があるかを判定し、

前記異常な管理情報があると判定された場合、正常な管理情報の区画毎の属性情報に基づいて、該正常な管理情報が取得されたいずれかの前記格納部から、前記異常な管理情報が取得された前記格納部の前記第1格納領域に格納される情報を、区画単位で再構成する

処理を実行させることを特徴とするリカバリプログラム。 - コンピュータが、

所定のサイズ毎に区分された複数の区画で形成され且つ情報を格納する第1格納領域と、前記複数の区画の各区画に格納される情報が有効であるか否かを示す情報とリカバリが必要であるか否かを示す情報を含む属性情報を含む管理情報を格納する第2格納領域と、を含む、複数の格納部から前記管理情報を取得し、

取得した前記管理情報を比較して異常な前記管理情報があるかを判定し、

前記異常な管理情報があると判定された場合、正常な管理情報の区画毎の属性情報に基づいて、該正常な管理情報が取得されたいずれかの前記格納部から、前記異常な管理情報が取得された前記格納部の前記第1格納領域に格納される情報を、区画単位で再構成する

処理を実行することを特徴とするリカバリ方法。

Priority Applications (2)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012205012A JP6089527B2 (ja) | 2012-09-18 | 2012-09-18 | ストレージ制御システム、リカバリプログラム、及び該方法 |

| US14/022,271 US9201734B2 (en) | 2012-09-18 | 2013-09-10 | Storage control system, recording medium storing recovery program, and method |

Applications Claiming Priority (1)

| Application Number | Priority Date | Filing Date | Title |

|---|---|---|---|

| JP2012205012A JP6089527B2 (ja) | 2012-09-18 | 2012-09-18 | ストレージ制御システム、リカバリプログラム、及び該方法 |

Publications (2)

| Publication Number | Publication Date |

|---|---|

| JP2014059769A JP2014059769A (ja) | 2014-04-03 |

| JP6089527B2 true JP6089527B2 (ja) | 2017-03-08 |

Family

ID=50275767

Family Applications (1)

| Application Number | Title | Priority Date | Filing Date |

|---|---|---|---|

| JP2012205012A Expired - Fee Related JP6089527B2 (ja) | 2012-09-18 | 2012-09-18 | ストレージ制御システム、リカバリプログラム、及び該方法 |

Country Status (2)

| Country | Link |

|---|---|

| US (1) | US9201734B2 (ja) |

| JP (1) | JP6089527B2 (ja) |

Families Citing this family (31)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JP6089527B2 (ja) * | 2012-09-18 | 2017-03-08 | 富士通株式会社 | ストレージ制御システム、リカバリプログラム、及び該方法 |

| US9910740B1 (en) * | 2014-06-30 | 2018-03-06 | EMC IP Holding Company LLC | Concurrent recovery operation management |

| WO2019222958A1 (en) | 2018-05-24 | 2019-11-28 | Alibaba Group Holding Limited | System and method for flash storage management using multiple open page stripes |

| WO2020000136A1 (en) | 2018-06-25 | 2020-01-02 | Alibaba Group Holding Limited | System and method for managing resources of a storage device and quantifying the cost of i/o requests |

| US11327929B2 (en) | 2018-09-17 | 2022-05-10 | Alibaba Group Holding Limited | Method and system for reduced data movement compression using in-storage computing and a customized file system |

| US11061735B2 (en) | 2019-01-02 | 2021-07-13 | Alibaba Group Holding Limited | System and method for offloading computation to storage nodes in distributed system |

| US10860223B1 (en) | 2019-07-18 | 2020-12-08 | Alibaba Group Holding Limited | Method and system for enhancing a distributed storage system by decoupling computation and network tasks |

| US11617282B2 (en) | 2019-10-01 | 2023-03-28 | Alibaba Group Holding Limited | System and method for reshaping power budget of cabinet to facilitate improved deployment density of servers |

| CN111158596A (zh) * | 2019-12-28 | 2020-05-15 | 天地伟业技术有限公司 | 一种raid快速初始化方法 |

| US11449455B2 (en) | 2020-01-15 | 2022-09-20 | Alibaba Group Holding Limited | Method and system for facilitating a high-capacity object storage system with configuration agility and mixed deployment flexibility |

| US11379447B2 (en) | 2020-02-06 | 2022-07-05 | Alibaba Group Holding Limited | Method and system for enhancing IOPS of a hard disk drive system based on storing metadata in host volatile memory and data in non-volatile memory using a shared controller |

| US11449386B2 (en) | 2020-03-20 | 2022-09-20 | Alibaba Group Holding Limited | Method and system for optimizing persistent memory on data retention, endurance, and performance for host memory |

| US11385833B2 (en) | 2020-04-20 | 2022-07-12 | Alibaba Group Holding Limited | Method and system for facilitating a light-weight garbage collection with a reduced utilization of resources |

| US11281575B2 (en) | 2020-05-11 | 2022-03-22 | Alibaba Group Holding Limited | Method and system for facilitating data placement and control of physical addresses with multi-queue I/O blocks |

| US11494115B2 (en) | 2020-05-13 | 2022-11-08 | Alibaba Group Holding Limited | System method for facilitating memory media as file storage device based on real-time hashing by performing integrity check with a cyclical redundancy check (CRC) |

| US11461262B2 (en) | 2020-05-13 | 2022-10-04 | Alibaba Group Holding Limited | Method and system for facilitating a converged computation and storage node in a distributed storage system |

| US11556277B2 (en) | 2020-05-19 | 2023-01-17 | Alibaba Group Holding Limited | System and method for facilitating improved performance in ordering key-value storage with input/output stack simplification |

| US11507499B2 (en) | 2020-05-19 | 2022-11-22 | Alibaba Group Holding Limited | System and method for facilitating mitigation of read/write amplification in data compression |

| US11263132B2 (en) | 2020-06-11 | 2022-03-01 | Alibaba Group Holding Limited | Method and system for facilitating log-structure data organization |

| US11422931B2 (en) | 2020-06-17 | 2022-08-23 | Alibaba Group Holding Limited | Method and system for facilitating a physically isolated storage unit for multi-tenancy virtualization |

| US11354200B2 (en) * | 2020-06-17 | 2022-06-07 | Alibaba Group Holding Limited | Method and system for facilitating data recovery and version rollback in a storage device |

| US11354233B2 (en) | 2020-07-27 | 2022-06-07 | Alibaba Group Holding Limited | Method and system for facilitating fast crash recovery in a storage device |

| US11372774B2 (en) | 2020-08-24 | 2022-06-28 | Alibaba Group Holding Limited | Method and system for a solid state drive with on-chip memory integration |

| US11487465B2 (en) | 2020-12-11 | 2022-11-01 | Alibaba Group Holding Limited | Method and system for a local storage engine collaborating with a solid state drive controller |

| US11734115B2 (en) | 2020-12-28 | 2023-08-22 | Alibaba Group Holding Limited | Method and system for facilitating write latency reduction in a queue depth of one scenario |

| US11416365B2 (en) | 2020-12-30 | 2022-08-16 | Alibaba Group Holding Limited | Method and system for open NAND block detection and correction in an open-channel SSD |

| JP7232281B2 (ja) * | 2021-03-29 | 2023-03-02 | 株式会社日立製作所 | ストレージシステム及びストレージシステムの制御方法 |

| US11726699B2 (en) | 2021-03-30 | 2023-08-15 | Alibaba Singapore Holding Private Limited | Method and system for facilitating multi-stream sequential read performance improvement with reduced read amplification |

| US11461173B1 (en) | 2021-04-21 | 2022-10-04 | Alibaba Singapore Holding Private Limited | Method and system for facilitating efficient data compression based on error correction code and reorganization of data placement |

| US11476874B1 (en) | 2021-05-14 | 2022-10-18 | Alibaba Singapore Holding Private Limited | Method and system for facilitating a storage server with hybrid memory for journaling and data storage |

| CN113392098B (zh) * | 2021-06-11 | 2025-11-18 | 北京沃东天骏信息技术有限公司 | 一种数据写入方法、装置、设备及存储介质 |

Family Cites Families (10)

| Publication number | Priority date | Publication date | Assignee | Title |

|---|---|---|---|---|

| JPH02312068A (ja) * | 1989-05-26 | 1990-12-27 | Hitachi Ltd | 記録制御方法 |

| US6480970B1 (en) * | 2000-05-17 | 2002-11-12 | Lsi Logic Corporation | Method of verifying data consistency between local and remote mirrored data storage systems |

| JP2004094789A (ja) * | 2002-09-03 | 2004-03-25 | Hitachi Kokusai Electric Inc | 多重化システム |

| JP2005149248A (ja) * | 2003-11-18 | 2005-06-09 | Nec Corp | メタデータ修復方式,方法および記憶装置ならびにプログラム |

| US7444360B2 (en) * | 2004-11-17 | 2008-10-28 | International Business Machines Corporation | Method, system, and program for storing and using metadata in multiple storage locations |

| US7765230B2 (en) * | 2005-12-01 | 2010-07-27 | The Boeing Company | Method and system for managing data |

| US20070168754A1 (en) * | 2005-12-19 | 2007-07-19 | Xiv Ltd. | Method and apparatus for ensuring writing integrity in mass storage systems |

| US7921267B1 (en) * | 2006-12-20 | 2011-04-05 | Network Appliance, Inc. | Method and system for fixing a mirror of a dataset |

| JP5640480B2 (ja) * | 2010-06-11 | 2014-12-17 | 富士通株式会社 | データ管理プログラム、ストレージシステム、およびデータ管理方法 |

| JP6089527B2 (ja) * | 2012-09-18 | 2017-03-08 | 富士通株式会社 | ストレージ制御システム、リカバリプログラム、及び該方法 |

-

2012

- 2012-09-18 JP JP2012205012A patent/JP6089527B2/ja not_active Expired - Fee Related

-

2013

- 2013-09-10 US US14/022,271 patent/US9201734B2/en not_active Expired - Fee Related

Also Published As

| Publication number | Publication date |

|---|---|

| US9201734B2 (en) | 2015-12-01 |

| JP2014059769A (ja) | 2014-04-03 |

| US20140082412A1 (en) | 2014-03-20 |

Similar Documents

| Publication | Publication Date | Title |

|---|---|---|

| JP6089527B2 (ja) | ストレージ制御システム、リカバリプログラム、及び該方法 | |

| US12393353B2 (en) | Storage system with distributed deletion | |

| US10909004B1 (en) | Online system checkpoint recovery orchestration | |

| US10409493B1 (en) | Online system checkpoint alert and handling | |

| US10664358B1 (en) | Ensure volume consistency for online system checkpoint | |

| JP3682256B2 (ja) | ディスクアレイ装置及び同装置におけるパリティ処理方法 | |

| TWI630622B (zh) | 註釋的原子寫入 | |

| CN107430494B (zh) | 用于远程直接存储器访问的系统、方法和介质 | |

| US10705918B1 (en) | Online metadata backup consistency check | |

| US20240354002A1 (en) | Intelligent upgrade process in a distributed system | |

| JP2017519320A (ja) | ストレージクラスター | |

| CN107430585B (zh) | 用于远程直接存储器访问的系统和方法 | |

| CN107533537B (zh) | 存储系统、用于存储的方法和非暂时性计算机可读介质 | |

| US11003542B1 (en) | Online consistent system checkpoint | |

| JP5330432B2 (ja) | データ記憶装置及びテーブル管理方法 | |

| CN118708130B (zh) | 数据卷远程复制方法、装置、计算机设备及存储介质 | |

| JP5976937B2 (ja) | コンピュータシステム | |

| US7587630B1 (en) | Method and system for rapidly recovering data from a “dead” disk in a RAID disk group | |

| WO2018076633A1 (zh) | 一种远程数据复制方法、存储设备及存储系统 | |

| CN108628701B (zh) | 缓存数据的保护方法及装置 | |

| JP2002288014A (ja) | ファイル管理システム及びファイルデータ書込方法 | |

| US10956052B1 (en) | Online address to hash (A2H) metadata scanner | |

| CN117812095B (zh) | 多数据副本数据一致性的检测方法、装置、设备及介质 | |

| JP7457740B2 (ja) | ストレージシステム及びその制御方法 | |

| US20240134575A1 (en) | Storage system and storage control method |

Legal Events

| Date | Code | Title | Description |

|---|---|---|---|

| A621 | Written request for application examination |

Free format text: JAPANESE INTERMEDIATE CODE: A621 Effective date: 20150512 |

|

| A977 | Report on retrieval |

Free format text: JAPANESE INTERMEDIATE CODE: A971007 Effective date: 20160530 |

|

| A131 | Notification of reasons for refusal |

Free format text: JAPANESE INTERMEDIATE CODE: A131 Effective date: 20160607 |

|

| A521 | Request for written amendment filed |

Free format text: JAPANESE INTERMEDIATE CODE: A523 Effective date: 20160808 |

|

| TRDD | Decision of grant or rejection written | ||

| A01 | Written decision to grant a patent or to grant a registration (utility model) |

Free format text: JAPANESE INTERMEDIATE CODE: A01 Effective date: 20170110 |

|

| A61 | First payment of annual fees (during grant procedure) |

Free format text: JAPANESE INTERMEDIATE CODE: A61 Effective date: 20170123 |

|

| R150 | Certificate of patent or registration of utility model |

Ref document number: 6089527 Country of ref document: JP Free format text: JAPANESE INTERMEDIATE CODE: R150 |

|

| LAPS | Cancellation because of no payment of annual fees |